Más adelante en el programa

- Formulación del problema de la mochila (+ ¿por qué una mochila?)

- Desafíos fáciles y difíciles

- Ejemplos de

- Historia

¿Qué es el cifrado de clave pública?

.

: , .

: , .

, - !

- , , «», .

- . , , , .

: , .

: , .

, - !

El primer algoritmo de clave pública general utilizó el algoritmo de mochila.

Según la definición de sistemas de claves públicas, se necesitan dos claves para cifrar (y descifrar) un mensaje con éxito. El destinatario "legal" del mensaje conoce la clave secretamientras el remitente posee otra clave pública

¿Qué hacer si un atacante conoce una clave pública?

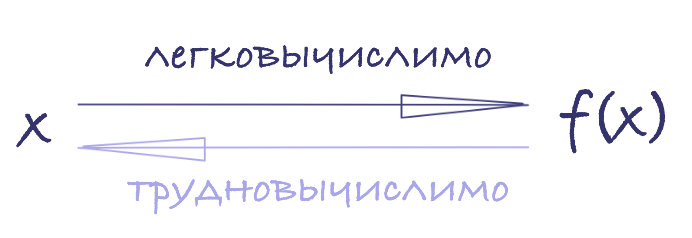

Hay una respuesta: la clave pública debe obtenerse de la clave secreta mediante una transformación ( función unidireccional )

B = f ( A )

A = f − 1 ( B )

¿Qué es "fácil" y "difícil"?

.

«» , . ..n t ∝ n a a

«» . , , .

..n t ∝ 2 n

«» , . ..

«» . , , .

..

El problema de la mochila se formula de la siguiente manera

Dado un conjunto de (vector de mochila)

En la versión más famosa del problema de la mochila, se requiere averiguar si un par dado tiene

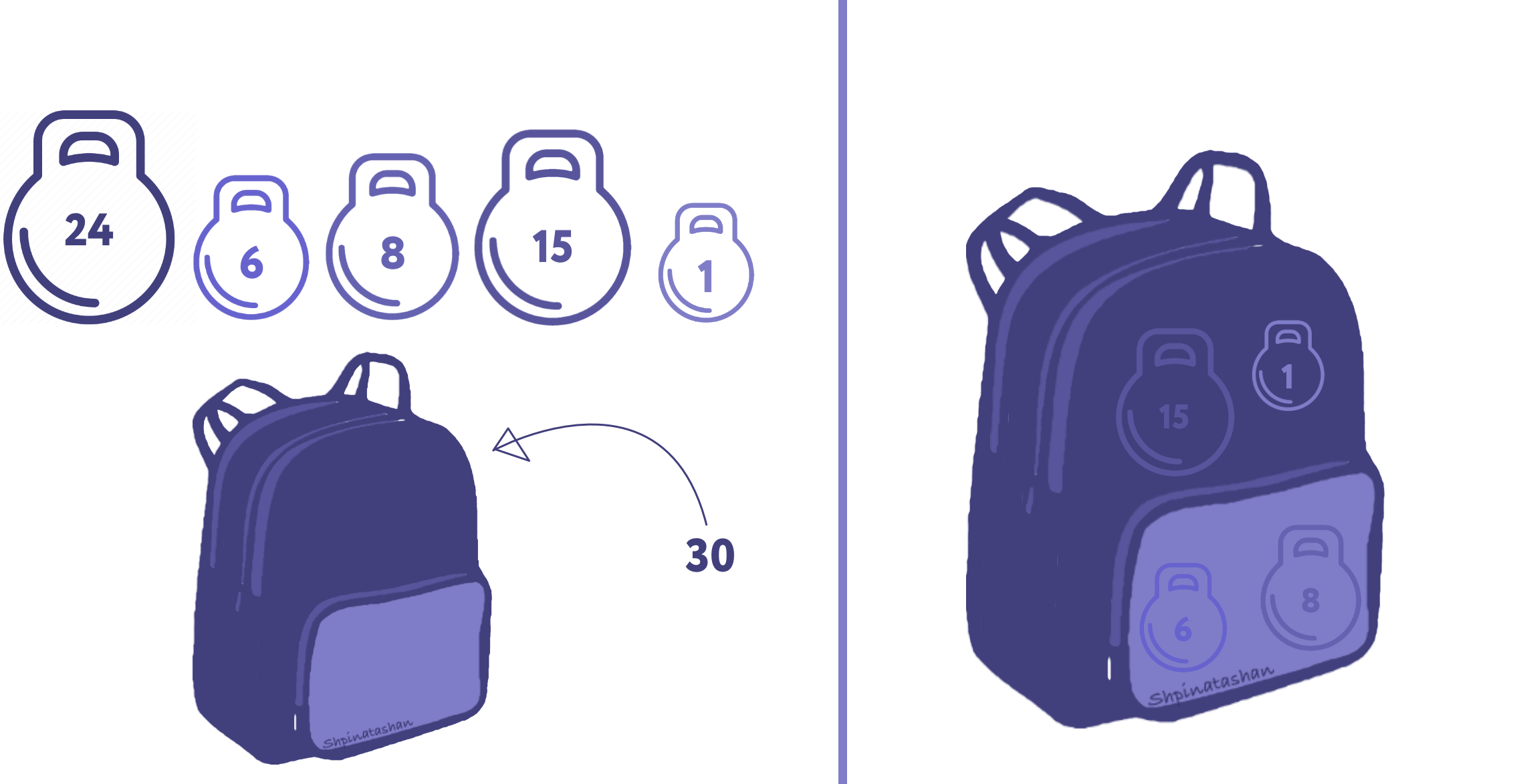

Analogía de la mochila

En el caso mas simple

mochila esté completamente llena.

Es decir, imagina que tienes un juego de pesos 1, 6, 8, 15 y 24, necesitas empacar una mochila con un peso de 30.

En principio, una solución siempre se puede encontrar mediante una búsqueda exhaustiva de subconjuntos

Pero, ¿y si hay varios cientos de números?

En nuestro ejemplo, n = 5, a fin de no complicar la presentación. En condiciones reales, un ejemplo tendrá, por ejemplo, 300

¿La función cumple con los requisitos especificados?

Definimos la función

Es decir,

Función

Cifrado

Texto sin formato

(. plain text) — , , . ( ).

Puede cifrar de dos formas:

- El cifrado del mensaje se obtiene elevando los elementos de este vector mochila a la potencia de los bits correspondientes del mensaje cifrado y luego multiplicando todos los resultados, es decir, si

A = ( 2 , 3 , 5 ) ( 100 ) 2 1 ∗ 3 0 ∗ 5 0 = 2 - El cifrado del mensaje se obtiene multiplicando los elementos de este vector de mochila por los bits correspondientes del mensaje cifrado y luego sumando todos los resultados, es decir, si

A = ( 2 , 3 , 5 ) ( 100 ) 2 ∗ 1 + 3 ∗ 0 + 5 ∗ 0 = 2

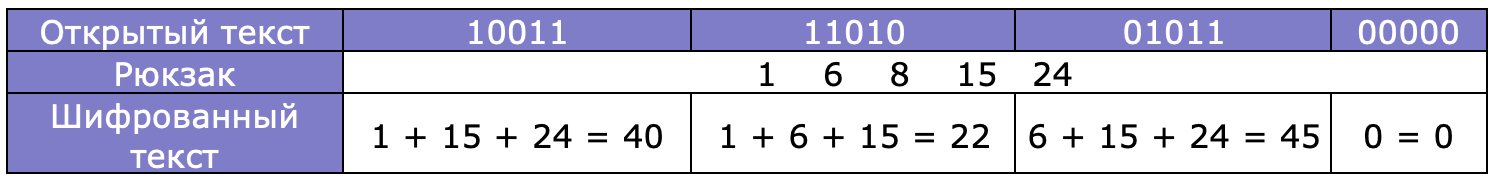

Ejemplo

Para cifrar texto sin formato en representación binaria, se divide en bloques de longitud

El cifrado de mochila proporciona un buen enfoque para crear claves públicas y privadas, donde la clave privada es fácil de usar y la clave pública es difícil de descifrar.

Entonces, podemos crear un sistema donde: el problema "difícil" es la

clave pública , porque con él, puede cifrar fácilmente y es imposible descifrar el mensaje.

una clave privada : el problema "fácil" servirá como usándolo, puede descifrar fácilmente el mensaje. Sin la clave privada, tienes que resolver el "difícil" problema de la mochila.

Problema "fácil"

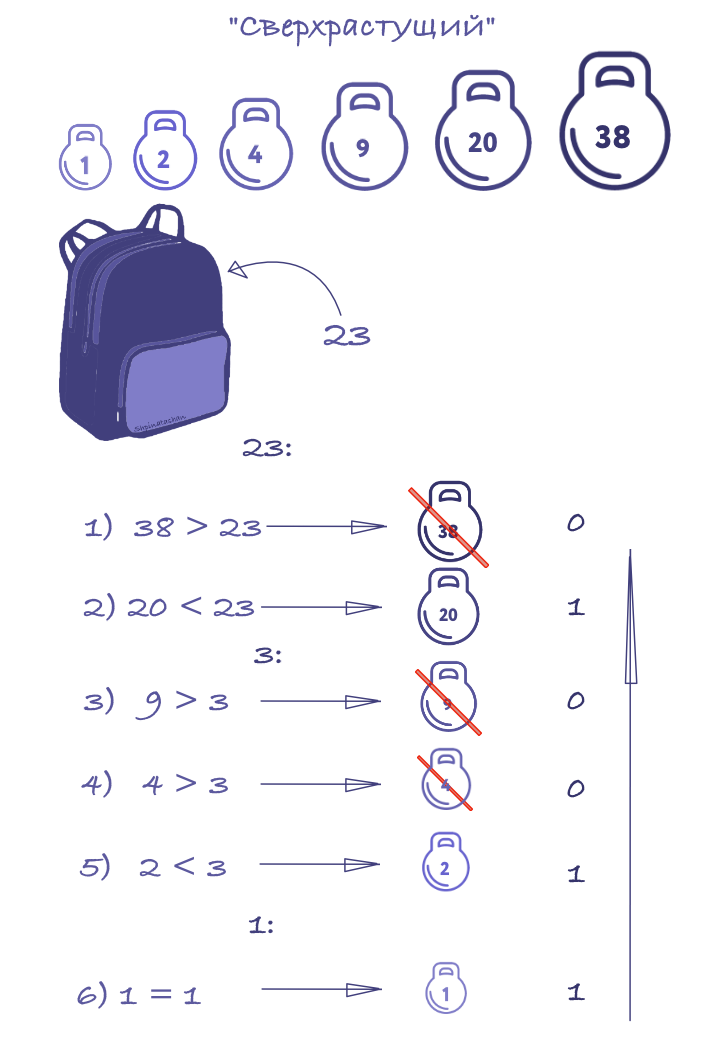

Vector de mochila super creciente

A = ( a 1 , . . . , a n ) Σ i = 1 j − 1 a i < a j j = 2 , . . . , n

Para los vectores sverhrastuschih, el problema de la mochila se puede resolver fácilmente. Aquellos. Mochila fácil de montar.

Tomemos un ejemplo:

Algoritmo

- .

, , . , . - .

- (1)-(2) .

, .

"Problema dificil

Es mucho más difícil descifrar el problema de una mochila no demasiado grande .

Merkle y Hellman crearon un algoritmo, que utiliza una mochila de clave privada de gran tamaño y una mochila de clave pública no demasiado grande.

Hicieron esto tomando la tarea de la mochila de gran tamaño y transformándola en una tarea que no es demasiado grande.

(Merkle y Hellman, utilizando aritmética modular, idearon una forma de transformar una mochila "ligera" en una "dura").

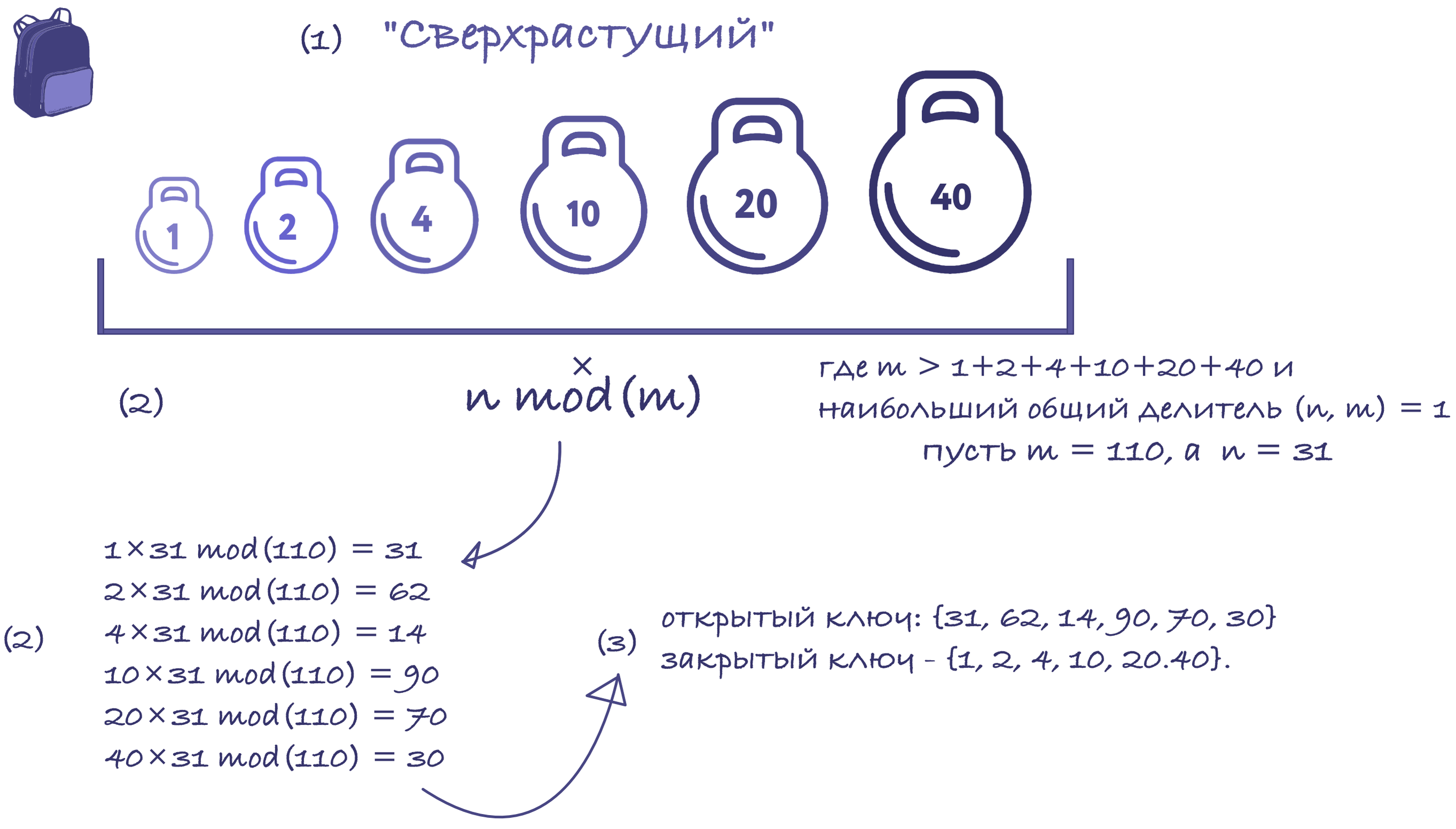

Crear una clave pública

Varios conceptos importantes

-

( x , m o d m ) x m

x m > 1 x = ( x , m o d m ) + [ x / m ] ∗ m

-

A m > m a x A t < m ( t , m ) = 1

B = ( b 1 , . . . , b n ) b i = ( t a i , m o d m ) i = 1 , . . . , n ( m , t )

( t , m ) = 1

t − 1 = u

t u ≡ 1 ( m o d m )

1 ≤ u < m A B

m , u

-

m > m a x A

m > Σ i = 1 n a i B A m , t

- — , , , .

El creador del criptosistema elige tal sistema

El interceptor de mensajes debe resolver el problema de la mochila para ingresar

y resuelve el problema de la mochila para entrar

muestra en el siguiente lema.

Lema . Pretendamos que

(i) El problema de la mochila

(ii) El problema de la mochila

(iii) Si hay una solución para ingresar

prueba (p. 104)

Ejemplo

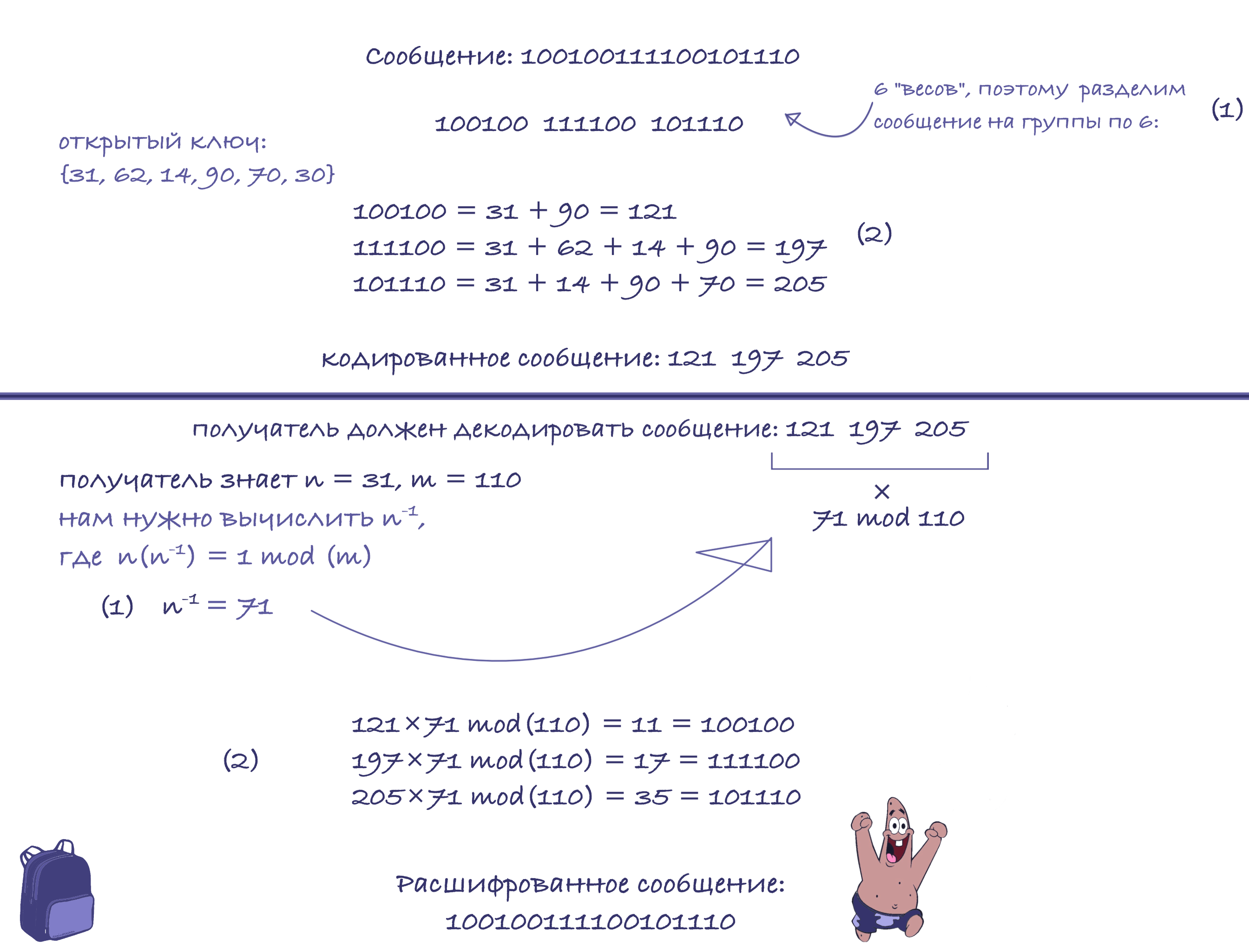

Considere una secuencia de supercrecimiento; por ejemplo, {1, 2, 4, 10, 20, 40}. El módulo debe ser mayor que la suma de todos los números en la secuencia, por ejemplo 110. El multiplicador no debe tener divisores comunes con el módulo. Así que escojamos 31.

Entonces, calculamos la clave pública: {31, 62, 14, 90, 70, 30} y la clave privada: {1, 2, 4, 10, 20.40}.

Ahora intentemos enviar una secuencia binaria: 100100111100101110

Algunos de los beneficios de las claves públicas

- Cuando se usa un criptosistema de clave pública, ambas partes no se encuentran, es posible que ni siquiera se conozcan y utilicen algún tipo de comunicación.

- Longitud de la clave. En criptografía simétrica, si la clave es más larga que el mensaje original, no se logra una ganancia real. En cuanto a los criptosistemas de clave pública, la longitud de la clave de cifrado no importa, ya que es abierta y pública. Por lo tanto, la longitud de la clave de descifrado no es tan importante (el destinatario solo la almacena en un lugar secreto)

Historia

Durante mucho tiempo, los criptosistemas de mochila se consideraron los criptosistemas más atractivos y prometedores debido a su NP-completo y alta velocidad de cifrado y descifrado. Muchos esquemas usan el problema de la mochila (en varias variaciones), aquí hay solo algunos de ellos: el problema de la mochila compacta, el problema de la mochila multiplicativa, el problema de la mochila modular, el problema de la cubierta de la matriz, el problema de la factorización de grupos ...

Durante mucho tiempo, los criptosistemas de mochila se consideraron los criptosistemas más atractivos y prometedores debido a su NP-completo y alta velocidad de cifrado y descifrado. Muchos esquemas usan el problema de la mochila (en varias variaciones), aquí hay solo algunos de ellos: el problema de la mochila compacta, el problema de la mochila multiplicativa, el problema de la mochila modular, el problema de la cubierta de la matriz, el problema de la factorización de grupos ...

Desafortunadamente, la mayoría de ellos son vulnerables a Ataques Resultó que no es trivial diseñar un criptosistema seguro basado en el problema de la mochila, aunque el problema se conoce como NP-completo. La mayoría de los criptosistemas de mochila han sido pirateados. A pesar de esto, en contraste con la factorización de enteros y el logaritmo discreto, el problema general de la mochila (solución) es un problema NP-completo probado.

Desafortunadamente, la mayoría de ellos son vulnerables a Ataques Resultó que no es trivial diseñar un criptosistema seguro basado en el problema de la mochila, aunque el problema se conoce como NP-completo. La mayoría de los criptosistemas de mochila han sido pirateados. A pesar de esto, en contraste con la factorización de enteros y el logaritmo discreto, el problema general de la mochila (solución) es un problema NP-completo probado.

Algunas personas piensan que algún día se podría inventar un algoritmo de tiempo polinomial para resolver problemas de factorización de enteros y logaritmos discretos, mientras que el problema de la mochila seguirá siendo NP completo.

Hay varios "PERO" aquí.

Primero, NP-completitud se basa en el análisis del peor de los casos, y segundo, NP-completitud son características de un problema general, no de un caso específico. Esto significa que si consideramos la complejidad media, el problema de la mochila puede ser fácil.

El material se preparó sobre la base de esta literatura:

(1) A. Salomaa. Criptografía de clave pública. - Springer-Verlag, 1990. - p. 75-82, págs.101-111

(2)Min Kin Lai. Criptosistemas de mochila : pasado y futuro - Universidad de California, 2001

(3) Baocang Wang, Qianhong Wu, Yupu Hu. Un esquema de cifrado probabilístico basado en mochila. 2007

(4) - (5)