La infraestructura de TI corporativa moderna consta de muchos sistemas y componentes. Y rastrearlos individualmente puede ser bastante difícil: cuanto más grande es la empresa, más onerosas son estas tareas. Pero existen herramientas que recopilan en un solo lugar informes sobre el funcionamiento de toda la infraestructura corporativa: los sistemas SIEM (información de seguridad y gestión de eventos). Lea sobre lo mejor de estos productos según los expertos de Gartner en nuestra revisión y conozca las características principales en nuestra tabla de comparación .

En pocas palabras, la tecnología SIEM brinda a los administradores una descripción general de lo que está sucediendo en la red. Dichos sistemas proporcionan un análisis en tiempo real de los eventos de seguridad, así como la actividad de los dispositivos y los usuarios, lo que le permite responder a ellos antes de que se produzcan daños importantes.

Los programas SIEM recopilan información de servidores, controladores de dominio, cortafuegos y muchos otros dispositivos de red y la proporcionan en forma de informes fáciles de usar. Estos datos no están necesariamente relacionados con la seguridad. Con su ayuda, por ejemplo, puede comprender cómo funciona la infraestructura de red y desarrollar un plan para su optimización. Pero lo principal, por supuesto, es la detección de posibles brechas, así como la localización y eliminación de las amenazas existentes. Estos datos se proporcionan mediante la recopilación y agregación de datos de registro de dispositivos de red.

Después de recopilar información (este procedimiento se produce automáticamente a intervalos específicos), los eventos se identifican y clasifican. Luego (nuevamente, de acuerdo con la configuración especificada) se envían alertas de que ciertas acciones del equipo, programas o usuarios pueden ser posibles problemas de seguridad.

¿Qué oportunidades se abren?

SIEM ayuda a resolver una variedad de problemas. Entre ellos: detección oportuna de ataques dirigidos y violaciones no intencionales de la seguridad de la información por parte de los usuarios, evaluación de la seguridad de sistemas y recursos críticos, realización de investigaciones de incidentes y mucho más.

Al mismo tiempo, las plataformas SIEM tienen una serie de limitaciones. Ellos, por ejemplo, no saben cómo clasificar los datos, a menudo no funcionan bien con el correo electrónico, tienen puntos ciegos con respecto a sus propios eventos. Y, por supuesto, no pueden cubrir por completo los problemas de seguridad de la información en la empresa. Pero al mismo tiempo, son una parte importante del sistema de defensa de la empresa, aunque no son fundamentales. Además, el desarrollo de plataformas SIEM no se detiene. Por ejemplo, algunos productos modernos tienen funciones analíticas, es decir, no solo emiten informes e indican problemas potenciales, sino que también saben analizar los eventos por sí mismos y tomar decisiones sobre informar sobre ciertos eventos.

En cualquier caso, a la hora de elegir un producto específico, conviene centrarse en multitud de parámetros, entre los que destacamos la recogida, tratamiento y almacenamiento centralizados de información, notificación de incidencias y análisis de datos (correlación), así como el ancho de cobertura de la red corporativa. Y, por supuesto, si es posible, debe ejecutar una versión de prueba / demostración antes de comprar y ver cómo se adapta a la empresa.

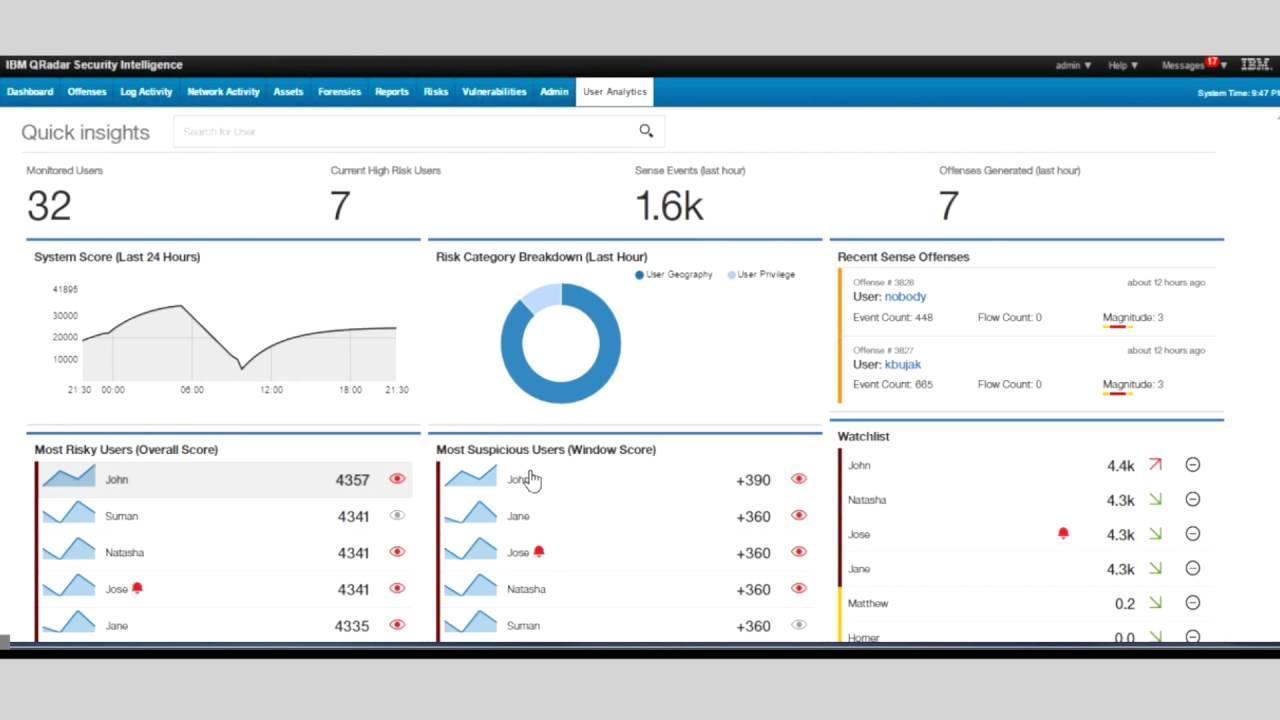

Inteligencia de seguridad de IBM QRadar

La plataforma SIEM del gigante tecnológico IBM es una de las más avanzadas del mercado: incluso en el cuadrante de líderes de Gartner, está por encima de la competencia y lleva allí 10 años seguidos. El producto consta de varios sistemas integrados que, en conjunto, proporcionan la máxima cobertura de los eventos que tienen lugar en la red, y muchas funciones funcionan desde el primer momento. La herramienta puede recopilar datos de una variedad de fuentes, como sistemas operativos, dispositivos de seguridad, bases de datos, aplicaciones y muchas otras.

QRadar Security Intelligence puede clasificar eventos por prioridad y resaltar aquellos que representan la mayor amenaza para la seguridad. Esto se debe a las funciones de analizar el comportamiento anómalo de los objetos (usuarios, equipos, servicios y procesos en la red corporativa). Esto incluye determinar las acciones relacionadas con el acceso a direcciones IP sospechosas o solicitudes de ellas. Se proporcionan informes detallados para todas las actividades sospechosas, lo que, por ejemplo, permite detectar actividades sospechosas fuera del horario laboral. Este enfoque, combinado con las funciones de monitoreo de usuarios y la visibilidad de la red a nivel de aplicación, puede ayudar a combatir las amenazas internas. Además, en los ciberataques convencionales, la información llega muy rápido y permite prevenirlos antescómo lograrán su objetivo y causarán un daño significativo.

Una de las características clave de IBM QRadar Security Intelligence es la detección y priorización basada en riesgos mediante el análisis avanzado y la correlación entre activos, usuarios, actividad de red, vulnerabilidades existentes, inteligencia sobre amenazas y más. IBM Qradar puede encadenar eventos para crear hay un proceso separado para cada incidente.

Debido al hecho de que la información se recopila y muestra en la pantalla en un solo lugar, el administrador puede ver todas las actividades sospechosas relacionadas que fueron detectadas por el sistema. Y los nuevos eventos relacionados se agregan a una sola cadena, por lo que los analistas no tienen que cambiar entre múltiples alertas. Y para investigaciones más profundas, la herramienta especial IBM QRadar Incident Forensics puede restaurar todos los paquetes de red asociados con el incidente y recrear las acciones del atacante paso a paso.

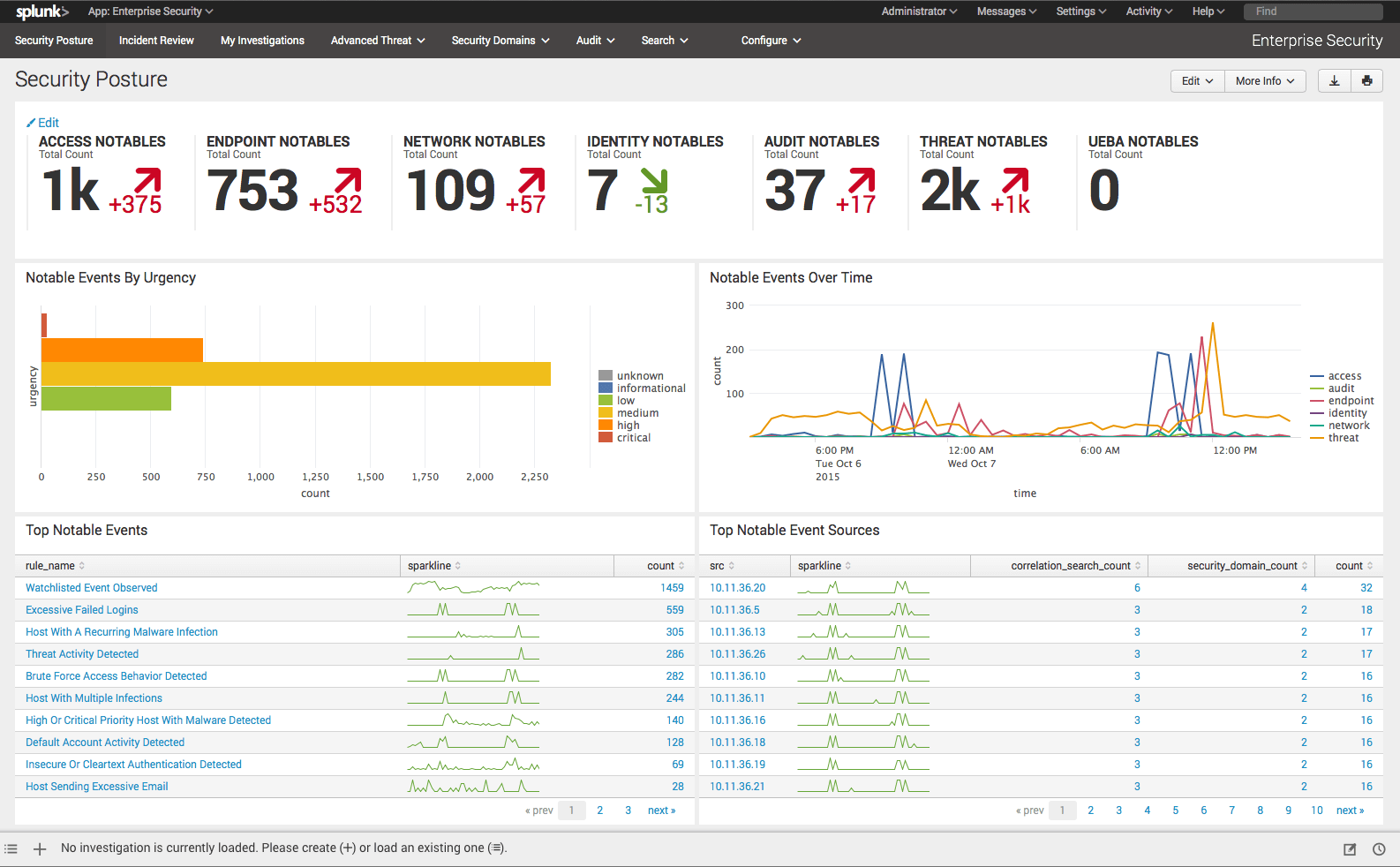

Seguridad empresarial de Splunk

Una de las plataformas líderes en la industria, que se distingue por la amplia gama de fuentes de información con las que trabaja. Splunk Enterprise Security puede recopilar registros de eventos de componentes de red tradicionales (servidores, dispositivos de seguridad, puertas de enlace, bases de datos, etc.), dispositivos móviles (teléfonos inteligentes, computadoras portátiles, tabletas), servicios web y fuentes distribuidas. Información recopilada: datos sobre acciones del usuario, registros, resultados de diagnóstico, etc. Esto permite una búsqueda y un análisis conveniente en modo automático y manual. La solución tiene una variedad de notificaciones personalizables que, basadas en la información recopilada, advierten sobre amenazas existentes e informan proactivamente problemas potenciales.

El producto consta de varios módulos que se encargan de realizar investigaciones, diagramas lógicos de los recursos protegidos e integración con muchos servicios externos. Este enfoque permite realizar un análisis detallado sobre una variedad de parámetros y establecer una relación entre eventos que, a primera vista, no se correlacionan entre sí de ninguna manera. Splunk Enterprise Security le permite correlacionar datos por hora, ubicación, solicitudes generadas, conexiones a varios sistemas y otros parámetros.

La herramienta también puede funcionar con grandes conjuntos de datos y es una plataforma de Big Data en toda regla. Se pueden procesar grandes cantidades de datos tanto en tiempo real como en el modo de búsqueda histórica y, como se mencionó anteriormente, se admiten una gran cantidad de fuentes de datos. Splunk Enterprise Security puede indexar cientos de TB de datos por día, por lo que se puede aplicar incluso a redes empresariales muy grandes. Una herramienta dedicada MapReduce le permite escalar rápidamente el sistema horizontalmente y distribuir uniformemente las cargas, de modo que el rendimiento del sistema esté siempre en un nivel aceptable. Al mismo tiempo, las configuraciones para la agrupación en clústeres y la recuperación ante desastres están disponibles para los usuarios.

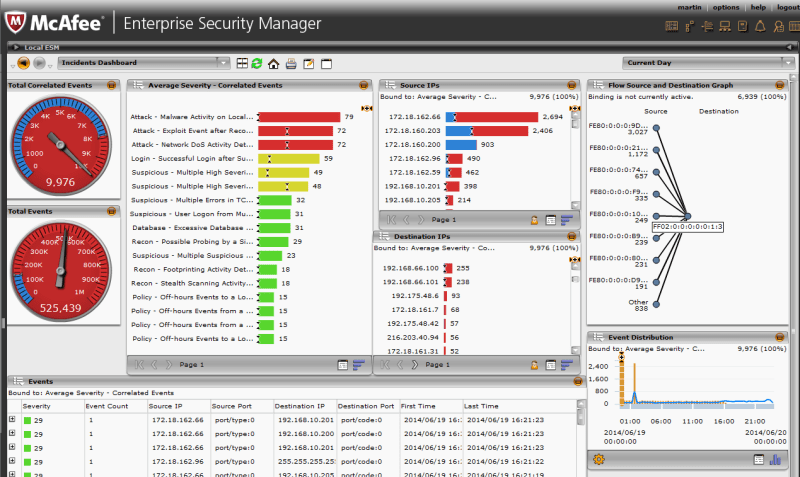

Administrador de seguridad empresarial de McAfee

La solución de McAfee se entrega como software y dispositivos físicos y virtuales. Consta de varios módulos que se pueden utilizar juntos o por separado. Enterprise Security Manager proporciona un monitoreo continuo de la infraestructura de TI corporativa, recopila información sobre amenazas y riesgos, le permite priorizar las amenazas y realizar investigaciones rápidamente. Para toda la información entrante, la solución calcula un nivel de actividad de línea base y genera notificaciones por adelantado que se enviarán al administrador si se viola el alcance de esta actividad. La herramienta también sabe trabajar con contexto, lo que amplía significativamente las capacidades de análisis y detección de amenazas, además de reducir el número de señales falsas.

McAfee ESM se integra bien con productos de terceros sin utilizar una API, lo que lo hace compatible con muchas otras soluciones de seguridad populares. También es compatible con la plataforma McAfee Global Threat Intelligence, que amplía la funcionalidad SIEM tradicional. Gracias a él, ESM recibe información constantemente actualizada sobre amenazas de todo el mundo. En la práctica, esto hace posible, por ejemplo, detectar eventos asociados con direcciones IP sospechosas.

Para mejorar el rendimiento del sistema, el desarrollador ofrece a sus clientes un conjunto de herramientas de McAfee Connect. Estas herramientas contienen configuraciones listas para usar para ayudarlo a manejar casos de uso complejos de SIEM. Por ejemplo, User Behavior Analysis Toolkit le permite encontrar amenazas ocultas mejor y más rápido, hace que las operaciones de seguridad sean más precisas y acorta drásticamente los tiempos de investigación de incidentes. Y el paquete para Windows permite monitorear los servicios de este SO para evaluar su uso adecuado y detectar amenazas. Hay más de 50 paquetes disponibles en total para diferentes escenarios, productos y cumplimiento.

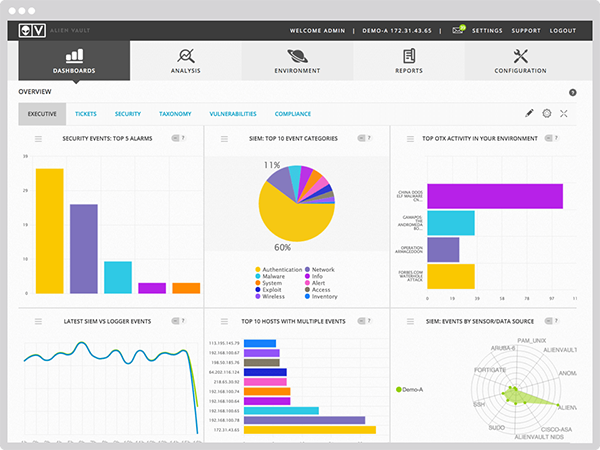

Plataforma de seguridad unificada AlienVault

La empresa AlienVault se fusionó recientemente con AT & T Business bajo la marca AT & T Security, pero su producto estrella se vende actualmente con el nombre antiguo. Esta herramienta, como la mayoría de las otras plataformas en la revisión, tiene más funcionalidad que SIEM tradicional. Entonces, en AlienVault USM hay varios módulos responsables del control de activos, captura completa de paquetes, etc. La plataforma también puede probar la red en busca de vulnerabilidades, y esto puede ser tanto una verificación única como un monitoreo continuo. En este último caso, las notificaciones sobre la presencia de una nueva vulnerabilidad se reciben casi simultáneamente con su aparición.

Otras características de la plataforma incluyen una evaluación de la vulnerabilidad de la infraestructura, que muestra qué tan segura es la red y cómo está configurada para cumplir con los estándares de seguridad. La plataforma también es capaz de detectar ataques en la red y notificarlos de manera oportuna. En este caso, los administradores reciben información detallada sobre de dónde proviene la intrusión, qué partes de la red fueron atacadas y qué métodos utilizan los atacantes, así como qué se debe hacer para repelerla primero. Además, el sistema puede detectar ataques internos desde dentro de la red y notificarlos.

Con una solución patentada de AlienApps, USM puede integrar y complementar eficazmente las soluciones de seguridad de muchos proveedores externos. Estas herramientas también mejoran la personalización de seguridad de AlienVault USM y las capacidades de automatización de respuesta a amenazas. Por lo tanto, casi toda la información sobre el estado de seguridad de la red corporativa está disponible directamente a través de la interfaz de la plataforma. Estas herramientas también brindan la capacidad de automatizar y organizar acciones de respuesta cuando se detectan amenazas, lo que hace que sea más fácil y rápido detectar y responder a los incidentes. Por ejemplo, si se encuentra un enlace a un sitio de phishing, un administrador puede enviar datos a un servicio de protección DNS de terceros para bloquear automáticamente esa dirección, por lo tantodejará de estar disponible para su visita desde computadoras dentro de la organización.

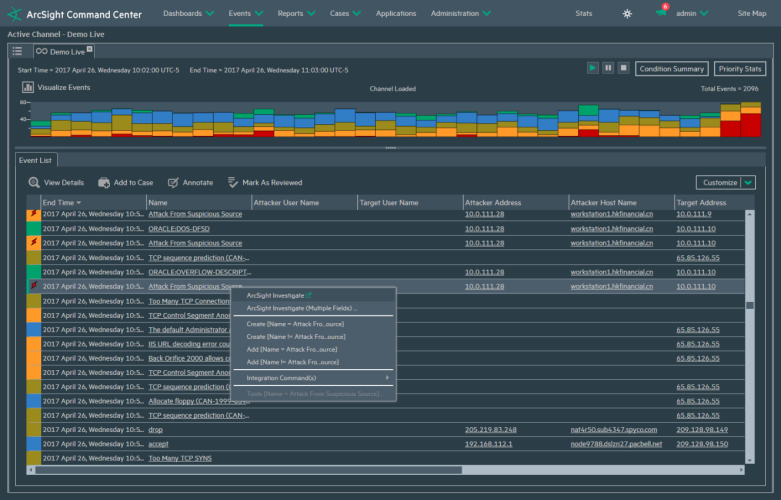

Micro Focus ArcSight Enterprise Security Manager

La plataforma SIEM de Micro Focus , que fue desarrollada por HPE hasta 2017, es una herramienta integral para descubrir, analizar y administrar flujos de trabajo en tiempo real. La herramienta ofrece amplias oportunidades para recopilar información sobre el estado de la red y los procesos que ocurren en ella, así como un gran conjunto de reglas de seguridad listas para usar. Muchas funciones de ArcSight Enterprise Security Manager están automatizadas, como la identificación de amenazas y la priorización. Para las investigaciones, esta herramienta se puede integrar con otra solución patentada: ArcSight Investigate. Puede detectar amenazas desconocidas y realizar búsquedas inteligentes rápidas, así como visualizar datos.

La plataforma es capaz de procesar información de una amplia variedad de tipos de dispositivos, según los desarrolladores, hay más de 500. Sus mecanismos soportan todos los formatos de eventos comunes. La información recopilada de fuentes en línea se convierte a un formato universal para su uso en la plataforma. Este enfoque le permite identificar rápidamente situaciones que requieren investigación o acción inmediata, y ayuda a los administradores a concentrarse en las amenazas más urgentes y de alto riesgo.

Para empresas con amplias redes de oficinas y divisiones, ArcSight ESM permite el uso de un modelo de operación SecOps, donde los equipos de seguridad remota están unidos y pueden intercambiar informes, procesos, herramientas e información en tiempo real. Entonces, para todos los departamentos y oficinas, pueden aplicar conjuntos centralizados de configuraciones, políticas y reglas, usar matrices unificadas de roles y derechos de acceso. Este enfoque le permite responder rápidamente a las amenazas dondequiera que aparezcan en la empresa.

Plataforma RSA NetWitness

La plataforma de RSA (una de las divisiones de Dell) es un conjunto de módulos que brindan visibilidad de amenazas basada en datos de una variedad de fuentes de red: terminales, NetFlow, dispositivos de seguridad, información de paquetes transmitidos, etc. Para esto, una combinación de múltiples dispositivos físicos y / o virtuales que procesan información en tiempo real y emiten alertas en base a ella, además de almacenar datos para futuras investigaciones. Además, el desarrollador ofrece una arquitectura tanto para pequeñas empresas como para grandes redes distribuidas.

NetWitness Platform es capaz de identificar amenazas internas y trabaja con información contextual sobre una infraestructura específica, lo que le permite priorizar alertas y optimizar el trabajo de acuerdo con las especificaciones de la organización. La plataforma también puede comparar información sobre incidentes individuales, lo que le permite determinar la escala completa de los ataques en la red y configurarla de tal manera que se minimicen riesgos similares en el futuro.

Los desarrolladores prestan mucha atención al trabajo con terminales. Entonces, en RSA NetWitness Platform hay un módulo separado para esto, que proporciona su visibilidad tanto a nivel de usuario como a nivel de kernel. La herramienta puede detectar actividad anómala, bloquear procesos sospechosos y evaluar la vulnerabilidad de un dispositivo en particular. Y los datos recopilados se tienen en cuenta en el funcionamiento de todo el sistema y también afectan la evaluación general de la seguridad de la red.

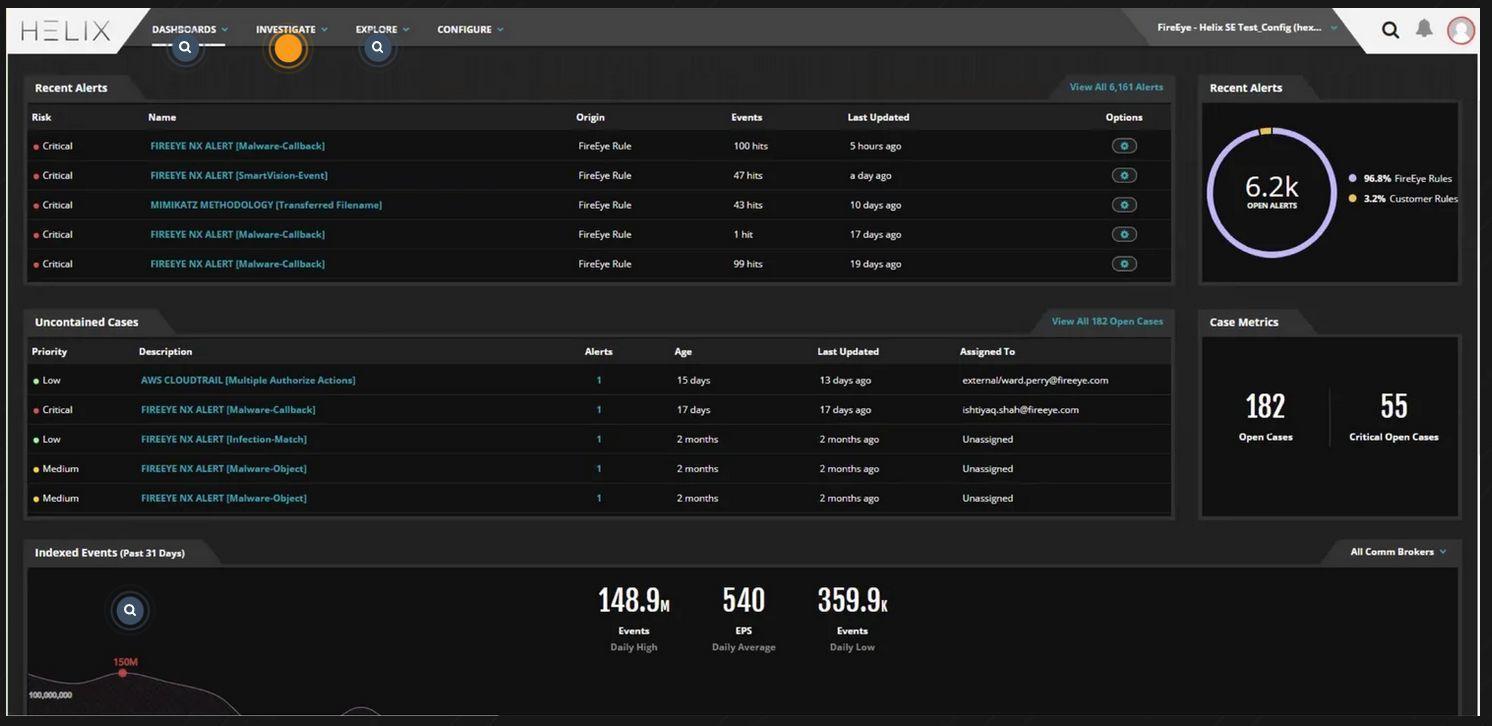

Plataforma de seguridad FireEye Helix

La plataforma basada en la nube de FireEye permite a las organizaciones controlar cualquier incidente, desde informarlo hasta corregir la situación. Combina muchas herramientas propietarias y se puede integrar con herramientas de terceros. Helix Security Platform emplea un amplio análisis del comportamiento del usuario para reconocer las amenazas internas y los ataques que no son de malware.

Para contrarrestar las amenazas, la herramienta no solo utiliza notificaciones de los administradores, sino que también aplica conjuntos de reglas predefinidos, que suman alrededor de 400. Esto minimiza el número de falsos positivos y libera a los administradores del análisis constante de mensajes de amenazas. Además, el sistema ofrece la capacidad de investigar y buscar amenazas, análisis de comportamiento, soporte para múltiples recursos para la obtención de información y manejo conveniente de todo el complejo de seguridad.

La herramienta hace un buen trabajo al detectar amenazas avanzadas. Helix Security Platform tiene la capacidad de integrar más de 300 herramientas de seguridad tanto de FireEye como de terceros. Al analizar el contexto de otros eventos, estas herramientas proporcionan un alto nivel de detección de ataques encubiertos y disfrazados.

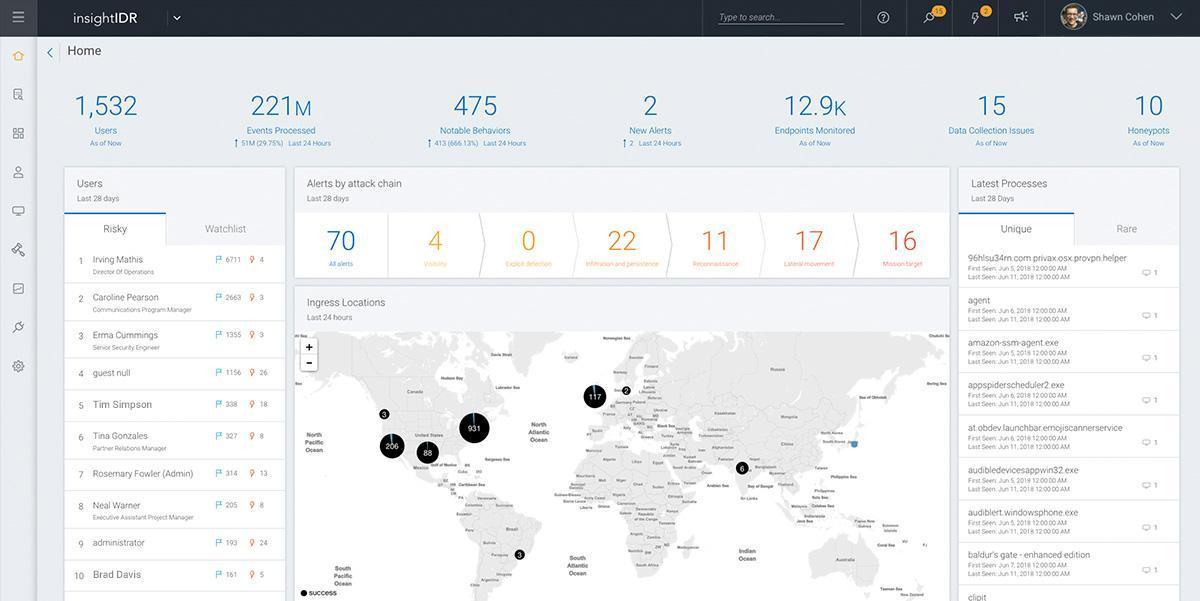

Rapid7 insightIDR

La empresa Rapid7 ofrece a los clientes una plataforma SIEM en la nube, perfeccionada mediante el análisis del comportamiento. El sistema realiza un análisis en profundidad de los registros y registros, y también establece trampas especiales para detectar intrusiones ilegales en la red. Las herramientas InsightIDR monitorean continuamente la actividad del usuario y la correlacionan con eventos de red. Esto no solo ayuda a identificar a los iniciados, sino que también evita violaciones de seguridad intencionales.

Rapid7 insightIDR monitorea continuamente los puntos finales. Esto permite ver procesos inusuales, comportamientos atípicos del usuario, tareas extrañas, etc. Si se detectan tales acciones, el sistema permite verificar si se repiten en otros equipos o si siguen siendo un problema local. Y cuando surgen problemas y se investigan incidentes, se utiliza una herramienta visual que sistematiza convenientemente los datos acumulados a lo largo del tiempo y simplifica enormemente la investigación.

Para contrarrestar mejor las amenazas, los desarrolladores expertos pueden evaluar de forma independiente el grado de protección del entorno corporativo, desde el equipo hasta los procesos y políticas actuales. Esto le permite crear un esquema de protección de red óptimo desde cero utilizando Rapid7 insightIDR o mejorar los esquemas existentes.

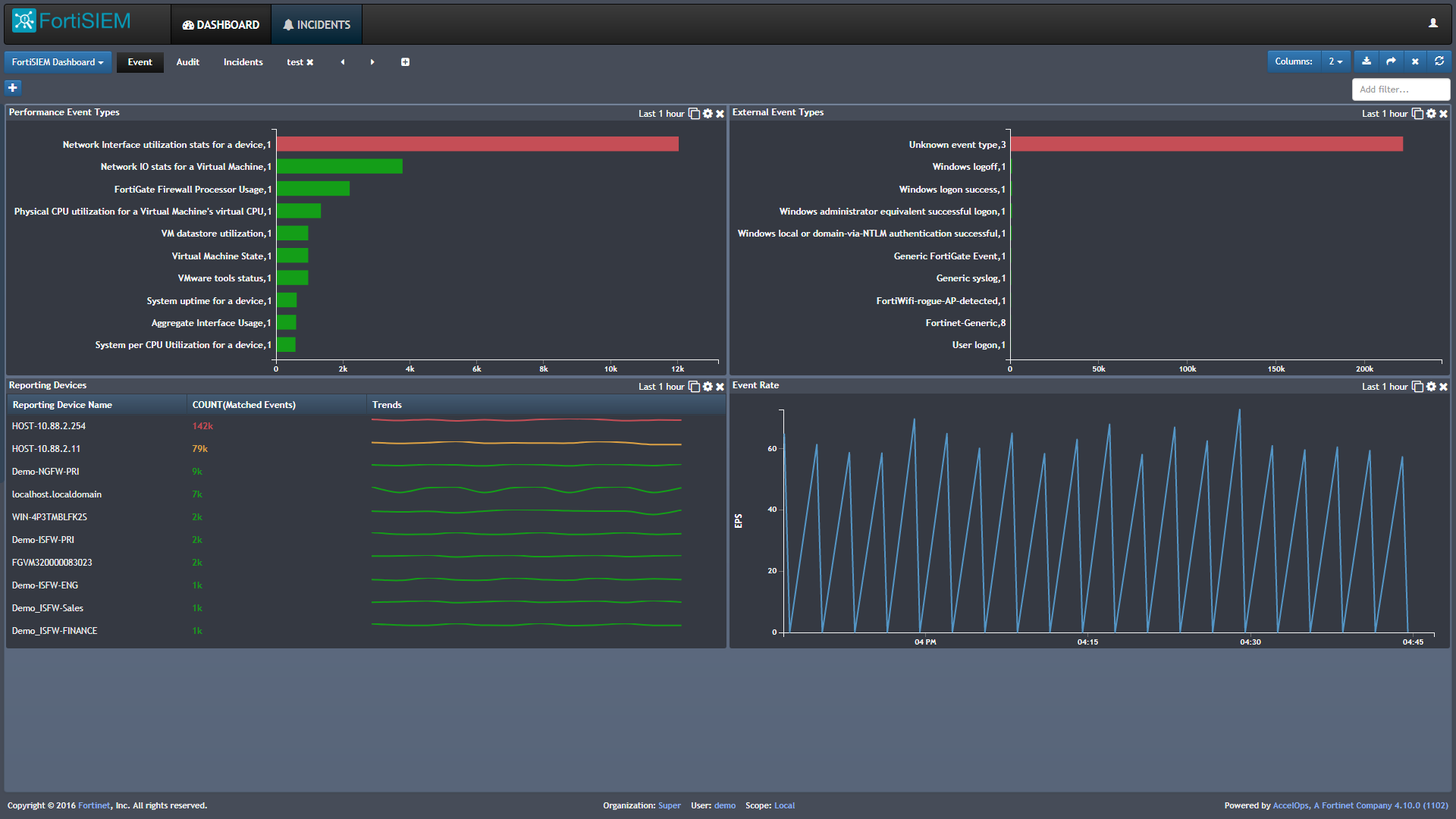

Fortinet FortiSIEM

Fortinet 's solución completa y escalable es parte de la plataforma de seguridad de Fortinet Tela. La solución se entrega en forma de dispositivos físicos, pero también se puede utilizar sobre la base de una infraestructura en la nube o como un dispositivo virtual. La herramienta proporciona una amplia gama de fuentes de información: se admiten más de 400 dispositivos de otros fabricantes. Estos incluyen puntos finales, dispositivos de IoT, aplicaciones, herramientas de seguridad y más.

La plataforma puede recopilar y procesar información de los puntos finales, incluida la integridad de los archivos, los cambios en el registro y los programas instalados y otros eventos sospechosos. FortiSIEM tiene herramientas de análisis en profundidad que incluyen búsqueda de eventos pasados y en tiempo real, búsquedas de atributos y palabras clave, listas de observación que cambian dinámicamente que se utilizan para detectar violaciones críticas y mucho más.

La herramienta proporciona a los administradores paneles de control totalmente funcionales y personalizables que mejoran drásticamente la usabilidad del sistema. Tienen la capacidad de reproducir presentaciones de diapositivas para demostrar el rendimiento del sistema, generar una variedad de informes y análisis, y utilizar códigos de colores para resaltar eventos críticos.

En lugar de un epílogo

Hay una gran cantidad de soluciones SIEM en el mercado, la mayoría de las cuales son bastante funcionales. A menudo, sus capacidades van más allá de la definición estándar de SIEM y ofrecen a los clientes una amplia variedad de herramientas de administración de red. Además, muchos funcionan directamente y requieren una intervención mínima durante la instalación y la configuración inicial. Pero también hay una trampa: pueden diferir en docenas de pequeños parámetros, de los que no es posible hablar dentro de una revisión. Por lo tanto, en cada caso específico, debe seleccionar una solución no solo en función de las principales necesidades de la empresa, sino que también tenga en cuenta los pequeños detalles y el crecimiento futuro de la organización.

Llamamos su atención sobre los puntos principales, y probar versiones de prueba de productos lo ayudará a comprender escrupulosamente las complejidades y matices. Afortunadamente, casi todos los proveedores brindan esta oportunidad.

Autor: Dmitry Onishchenko