Cómo funcionan las plataformas para analizar información sobre amenazas y qué funciones proporciona el software avanzado de esta área; comparación de productos basada en la tabla analítica ROI4CIO .

El increíble aumento en la cantidad de amenazas avanzadas (APT) y el aumento en la cantidad de datos que deben procesarse para detectar ataques hacen que el trabajo de los analistas de seguridad sea cada día más difícil. En los últimos años, el trabajo de un ingeniero de seguridad de la información a menudo ha sido examinar manualmente cientos de alertas en un intento de encontrar amenazas reales. Debido a los conjuntos de datos que generan las organizaciones, los equipos de búsqueda manual de amenazas ya no son efectivos. Los recursos y el software se utilizan para combatir este problema, pero a menudo la introducción de nuevas herramientas se ve obstaculizada por la integración en la infraestructura de la organización.

Threat Intelligence Platform automatiza y agrega contexto a la inteligencia básica sobre amenazas: feeds. Los feeds son flujos de datos con indicadores de compromiso, mediante los cuales se identifica una amenaza potencial: hashes de archivos maliciosos, direcciones IP y dominios asociados con actividades delictivas. La automatización de procesos libera a la fuerza laboral sobrecargada, proporciona herramientas precisas de análisis en tiempo real para responder con rapidez y precisión a las amenazas.

Las plataformas de inteligencia de amenazas han surgido debido a la cantidad de datos disponibles, tanto internos como externos, sobre las amenazas de seguridad de TI actuales y emergentes. Las empresas que monitorean las amenazas, como la actualización de productos antivirus, han mantenido bases de datos de amenazas globales durante muchos años, que consisten en agentes de software que se ejecutan en millones de computadoras cliente y otros dispositivos. Estos datos, junto con los feeds de otras fuentes, constituyen herramientas de la plataforma.

¿Qué es una plataforma de inteligencia de amenazas?

Plataforma de análisis de amenazas ( Threat Intelligence Platform, TIP ): una solución de software utilizada por las organizaciones para la detección, bloqueo y eliminación de amenazas a la seguridad de la información. La plataforma combina múltiples canales de inteligencia de amenazas, se compara con eventos anteriores y genera alertas para el equipo de seguridad. Los TIP se integran con las soluciones de gestión de eventos e información de seguridad (SIEM) existentes y asignan valores a las alertas, priorizándolas según la urgencia.

La ventaja de la plataforma es la capacidad de los equipos de seguridad de la información para compartir de forma segura información sobre ciberseguridad empresarial con otros departamentos y expertos en seguridad externos. El sistema recopila y analiza datos de amenazas, coordinando las tácticas y acciones de las partes interesadas. Cuando el equipo de seguridad detecta una amenaza, todos los departamentos relevantes participan en la investigación. Gracias a esta capacidad de sincronizar acciones y gestionar esfuerzos, la plataforma es indispensable en momentos críticos.

¿Por qué necesitas una plataforma?

A diferencia de las películas, donde los piratas informáticos hacen daño instantáneo, en la vida, los piratas informáticos pueden esconderse en su red durante mucho tiempo. En este sentido, la seguridad está cambiando su enfoque de la protección y respuesta a la acción preventiva, no para eliminar las consecuencias de un ataque, sino para encontrar y eliminar amenazas antes de causar cualquier daño. Considere las tareas que realiza la plataforma.

Automatización de tareas rutinarias y liberación de tiempo

Una encuesta reciente del Ponemon Institute al personal de seguridad de TI encontró que el 84% de los encuestados cree que la inteligencia de amenazas debe ser una parte fundamental de los sistemas de seguridad sólidos. De acuerdo con el esquema tradicional de SI, los equipos realizan una búsqueda iterativa de alarmas para distinguir las amenazas reales de las falsas alarmas. Mientras que la plataforma proporciona a los equipos información ya enriquecida para determinar el tipo y la gravedad de la amenaza, lanzando automáticamente alertas falsas.

Mejora de la precisión de su inteligencia sobre amenazas

Una de las razones por las que las personas tienen un desempeño deficiente en tareas rutinarias repetitivas es que en algún momento sus ojos se vuelven borrosos y, finalmente, se produce un error de procesamiento. La plataforma elimina la probabilidad de tales errores.

Encontrar sus propias vulnerabilidades

A menudo, los equipos de seguridad están más preocupados por las amenazas externas que por las internas. TIP busca vulnerabilidades y le advierte sobre debilidades en su infraestructura de TI y ecosistema de terceros, lo que ayuda a abordar de manera proactiva las debilidades y fortalecer su sistema.

Aceleración del procesamiento de datos Los

procesos de procesamiento manual de datos son laboriosos y requieren mucho tiempo. Esto se convierte en un factor decisivo durante un ataque, cuando se necesita una reacción instantánea para contener un avance.

Garantizar una respuesta coherente a las amenazas

La plataforma automatizada proporciona información de seguridad relevante para todos los involucrados en el proceso de defensa cibernética de la empresa. Esto significa que todo el equipo recibe la información necesaria al mismo tiempo, se coordinarán la estrategia y los procesos de seguridad.

Principio de funcionamiento

Las plataformas de inteligencia de amenazas cumplen tres funciones principales:

- La agregación es una colección de canales a través de los cuales la información sobre amenazas ingresa a una fuente centralizada.

- Análisis: procesamiento de datos utilizando indicadores para identificar e identificar amenazas a la seguridad.

- Acción: notifique a los equipos de respuesta a incidentes sobre los datos de amenazas.

Estas funciones son implementadas por la plataforma a través de la automatización del flujo de trabajo de todo el ciclo de vida del sistema de seguridad. Etapas relacionadas con el ciclo de vida de la seguridad de la inteligencia de amenazas:

recopilación

Resumen de datos de múltiples canales, incluidos STIX, XML, JSON, OpenIOC. Es importante incluir datos de fuentes internas como weblogs y fuentes externas como Internet y la web oscura. Cuanto más profundos y mejores sean los feeds, más eficaz será la plataforma.

Correlación El

proceso TIP automatizado clasifica y organiza los datos utilizando metadatos de etiquetas y elimina información irrelevante o redundante. Luego se hace una comparación con la información supervisada, se encuentran patrones y correspondencias para detectar amenazas.

Contextualización

El contexto es un parámetro clave en la inteligencia de amenazas. Sin él, es fácil confundir una anomalía con una amenaza y viceversa, ignorar la amenaza real. En este punto, TIP proporciona contexto a los datos clasificados para eliminar falsos positivos agregando especificaciones: direcciones IP, redes y listas de bloqueo de dominios, proporcionando a los equipos la mayor cantidad de información posible sobre una amenaza potencial.

Threat Analysis

TIP analiza los indicadores de amenazas en tiempo real para las relaciones de datos. Además, los analistas de seguridad pueden “poner en circulación” esta información para encontrar amenazas ocultas.

Integración

Las plataformas de inteligencia de amenazas se integran con las herramientas de seguridad que utiliza la organización para maximizar el flujo de información. En esta etapa, la plataforma transfiere los datos recopilados y analizados a los departamentos apropiados para su procesamiento.

Cuando la plataforma detecta una amenaza, se envía una advertencia al grupo de seguridad de la información sobre la necesidad de lanzar una respuesta a incidentes.

Acción Una

plataforma de inteligencia de amenazas eficaz responde. Los TIP integrados se asocian con los Centros de análisis y compensación de información (ISAC) y las Organizaciones de análisis e intercambio de información (ISAO) para proporcionarles la información que necesitan para desarrollar herramientas y aplicaciones de seguridad.

Modelos de entrega de proveedores

Los proveedores de servicios de inteligencia de amenazas son relativamente nuevos en el campo de la seguridad, por lo que los tipos de servicios que se brindan aún varían mucho.

Algunos de estos servicios solo brindan feeds sin falsos positivos. Los servicios de pago más comunes brindan feeds agregados y correlacionados (dos o más), alertas personalizadas y alertas específicas para el panorama de riesgo del cliente.

Otro tipo de servicio de inteligencia de amenazas agrega y correlaciona datos e incorpora automáticamente información en dispositivos de seguridad: firewalls, información de seguridad y administración de eventos, evaluaciones de amenazas de la industria y consultoría de seguridad.

Cada tipo de plataforma de inteligencia de amenazas está disponible mediante suscripción, generalmente en dos o tres niveles de precios, y se entrega a través de la nube, o más raramente en las instalaciones o en un híbrido.

Debido al alto costo de dichas plataformas, así como debido a la necesidad de equipos para la implementación local, ahora dichos servicios están dirigidos a grandes organizaciones y empresas. Sin embargo, a medida que los servicios en la nube se expandan a segmentos de mercado inferiores, las herramientas de inteligencia de amenazas también serán más accesibles.

El costo de las plataformas varía tanto como el costo de los propios servicios de inteligencia de amenazas. Los enlaces de datos por sí solos pueden costar miles de dólares al mes, pero los costos asociados incluyen el costo de mantener un centro de operaciones de seguridad 24 horas al día, 7 días a la semana, atendido por técnicos y analistas. En comparación, los servicios de seguridad administrados suelen costar decenas de miles de dólares al mes. Los servicios menos costosos requieren más tiempo y esfuerzo humano por parte del cliente.

Debido a que los servicios de inteligencia de amenazas son muy diferentes entre sí, comprender cómo se usará la información y contar con el personal necesario para usar correctamente el servicio se convierte en un desafío importante en la selección.

Comparamos seis plataformas de inteligencia de amenazas ROI4CIO según las siguientes características:

- propios proveedores de piensos o centros analíticos de preprocesamiento de piensos;

- número de proveedores de piensos listos para usar; formas apoyadas de recibir alimentos;

- la posibilidad de enriquecer datos de fuentes externas (por ejemplo, WHOis, PassiveDNS, VirusTotal, etc.);

- buscar coincidencias en eventos SIEM;

- respuesta directa a incidentes mediante la integración con sistemas de seguridad de la información de terceros;

- respuesta a incidentes utilizando algoritmos complejos (playbooks);

- la capacidad de integrarse a través de la API REST;

- la capacidad de crear un gráfico de vínculos entre los objetos de alimentación y los artefactos internos.

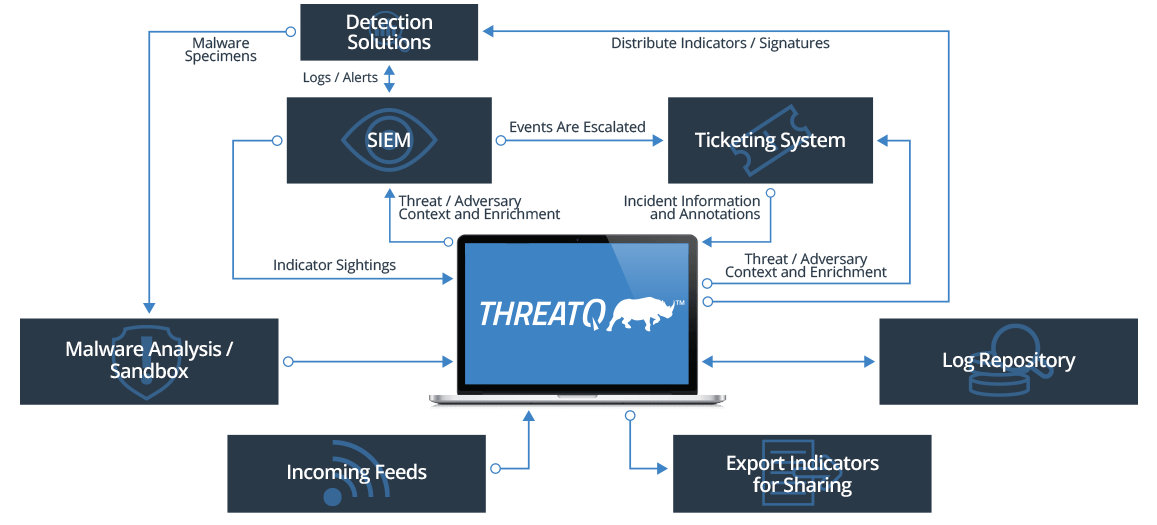

ThreatQ por ThreatQuotinet

ThreatQ es una plataforma de inteligencia de amenazas abierta y extensible que proporciona a los equipos de seguridad el contexto y la personalización avanzada que necesitan para mejorar la seguridad y llevar a cabo operaciones de gestión y mitigación de amenazas exitosas.

El producto de ThreatQuotient, una empresa de seguridad digital fundada en 2013, prioriza las amenazas y automatiza los procesos para respaldar la toma de decisiones y aprovechar al máximo los recursos limitados. La empresa se especializa en respuesta a incidentes, búsqueda de amenazas, anti-phishing, clasificación de alertas y gestión de vulnerabilidades.

ThreatQ Platform es la solución insignia de ThreatQuotient. La plataforma proporciona a los analistas de SOC, especialistas en respuesta a incidentes y analistas flexibilidad, visibilidad y control al proporcionar contexto y mantener los datos actualizados.

Cómo funciona

La biblioteca de amenazas de la solución es un depósito central de inteligencia de amenazas externas que se enriquece y aumenta con datos de eventos y amenazas internas para obtener información contextual actualizada y personalizada para su entorno empresarial único.

Con la biblioteca de amenazas integrada, Adaptive Workbench, Open Exchange y ThreatQ Investigations, los analistas de amenazas pueden detectar, investigar y actuar más rápido que el centro de operaciones de seguridad.

ThreatQ trabaja con sus procesos y tecnologías existentes para mejorar la eficiencia de su infraestructura existente; la plataforma brinda a los clientes más información sobre sus recursos de seguridad. La biblioteca Open Exchange ThreatQ agrega valor a las inversiones de seguridad existentes con interfaces estándar de la industria y SDK / API para personalización, integración de herramientas, comandos y flujos de trabajo. Características de la

interfaz Proveedores de piensos propios / centros analíticos para el preprocesamiento de piensos: presente Número de proveedores de piensos listos para usar : más de 100 Métodos admitidos para recibir feeds: CSV, JSON Posibilidad de enriquecer datos de fuentes externas (por ejemplo, WHOis, PassiveDNS, VirusTotal, etc. .):

presente

Búsqueda de coincidencias en eventos SIEM: presente

Respuesta directa a incidentes mediante integración con sistemas de seguridad de la información de terceros: presente

Respuesta a incidentes utilizando algoritmos complejos (playbooks): presente

Posibilidad de integración vía REST API: presente

Posibilidad de construir un gráfico de enlaces entre objetos de alimentación y artefactos internos : presente

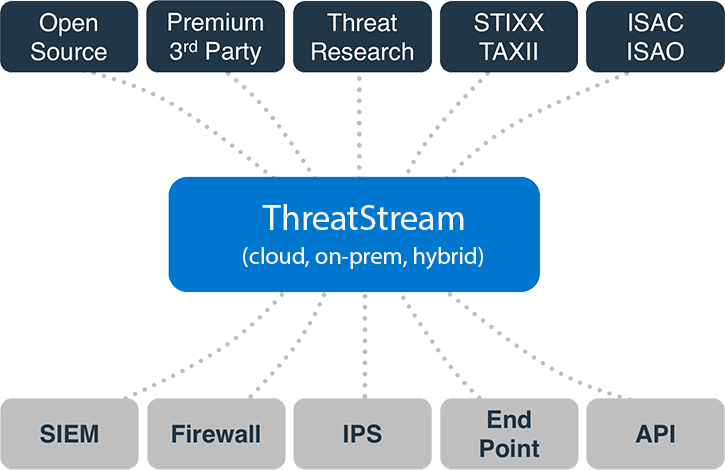

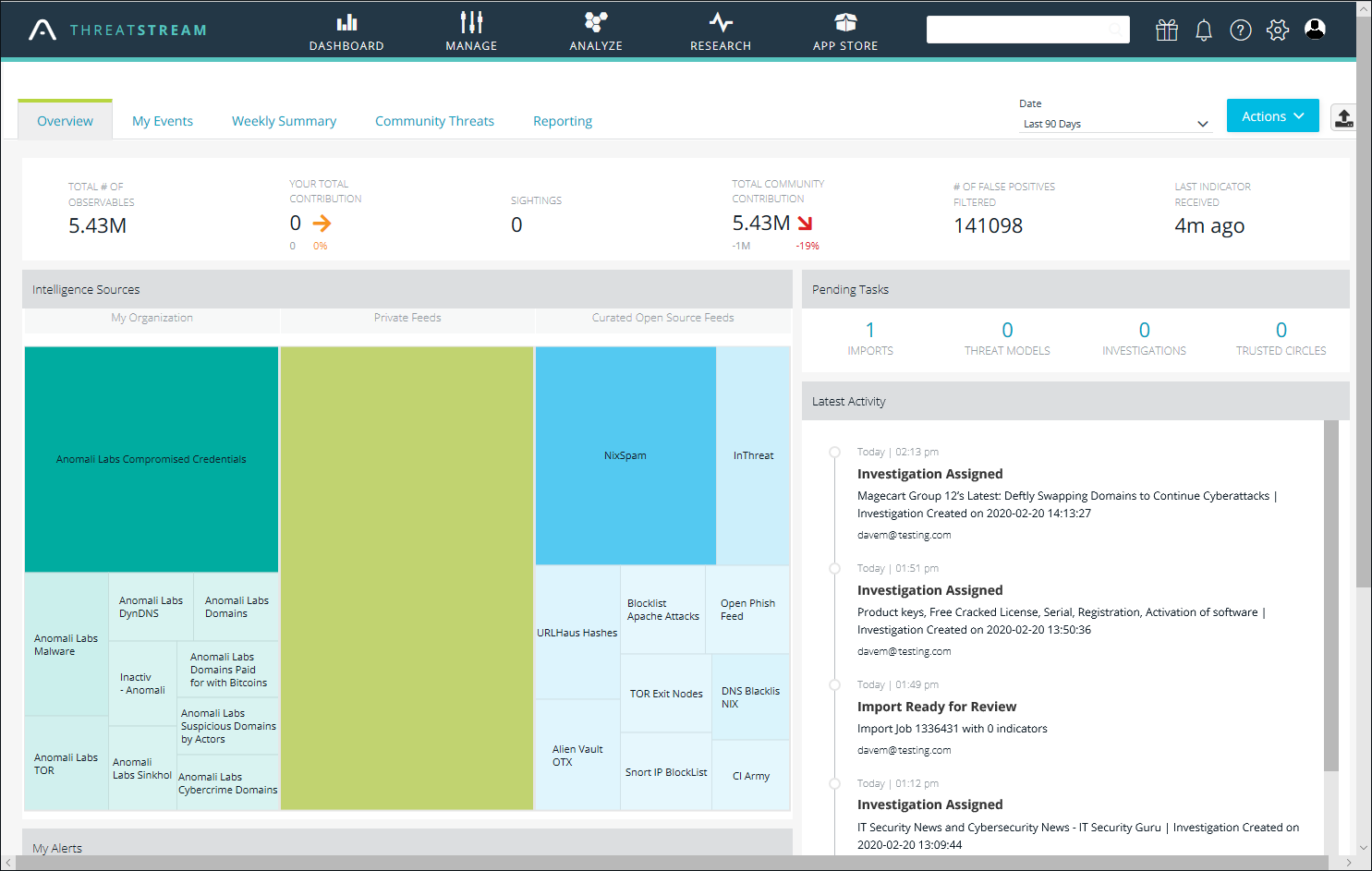

ThreatStream por Anomali

Anomali se integra con SIEM y otras fuentes de registro, manteniendo la visibilidad histórica sin duplicación de registros. Los datos históricos se analizan constantemente y se comparan con los datos de amenazas nuevos y existentes para identificar signos de violaciones.

Anomali ThreatStream es una plataforma de inteligencia de amenazas SaaS que también se puede implementar localmente como una máquina virtual. La herramienta incluye más de 140 canales de código abierto y facilita la inclusión de canales comerciales a través de Anomali APP Store.

Una característica clave de la plataforma ThreatStream es el Panel de investigación, que se utiliza para profundizar en las amenazas de interés. Aquí es donde se pueden crear fácilmente nuevas investigaciones a medida que agrega los observables que desea; simplemente asígnelos a un usuario o equipo y use la integración de ThreatStream con ServiceNow para asignar un ticket si es necesario.

Esquema de trabajo

ThreatStream incluye una caja de arena incorporada que le permite cargar y analizar archivos. También puede importar informes de inteligencia o listas de IoC. El producto se integra con muchos SIEM populares, incluye una función de administración de casos para asignar tareas de investigación, soporte para el flujo de trabajo de un analista y le permite colaborar con socios confiables. Con ThreatStream Link, los datos se pueden intercambiar directamente con los dispositivos de la empresa.

Además de los indicadores de monitoreo patentados, la plataforma toma feeds y los enriquece con información de sus propias fuentes, visualizando la información y desglosándola en sus componentes para una mejor comprensión.

Los informes de investigación se emiten en formato STIX, Kill Chain o Diamond. La plataforma se integra con Splunk, proporcionando herramientas útiles adicionales. Características de la

interfaz Proveedores de piensos propios / centros analíticos de preprocesamiento de piensos: presente Número de proveedores de piensos listos para usar : más de 100 Métodos admitidos para recibir feeds: CSV, JSON, HTTP Posibilidad de enriquecer datos de fuentes externas (por ejemplo, WHOis, PassiveDNS, VirusTotal y otros): presente Búsqueda de coincidencias en eventos SIEM: presente Respuesta directa a incidencias mediante la integración con sistemas de seguridad de la información de terceros: presente

Responder a incidentes utilizando algoritmos complejos (playbooks): N / A

Posibilidad de integración vía REST API: presente

Posibilidad de construir un gráfico de enlaces de objetos de alimentación y artefactos internos: presente

Plataforma EclecticIQ

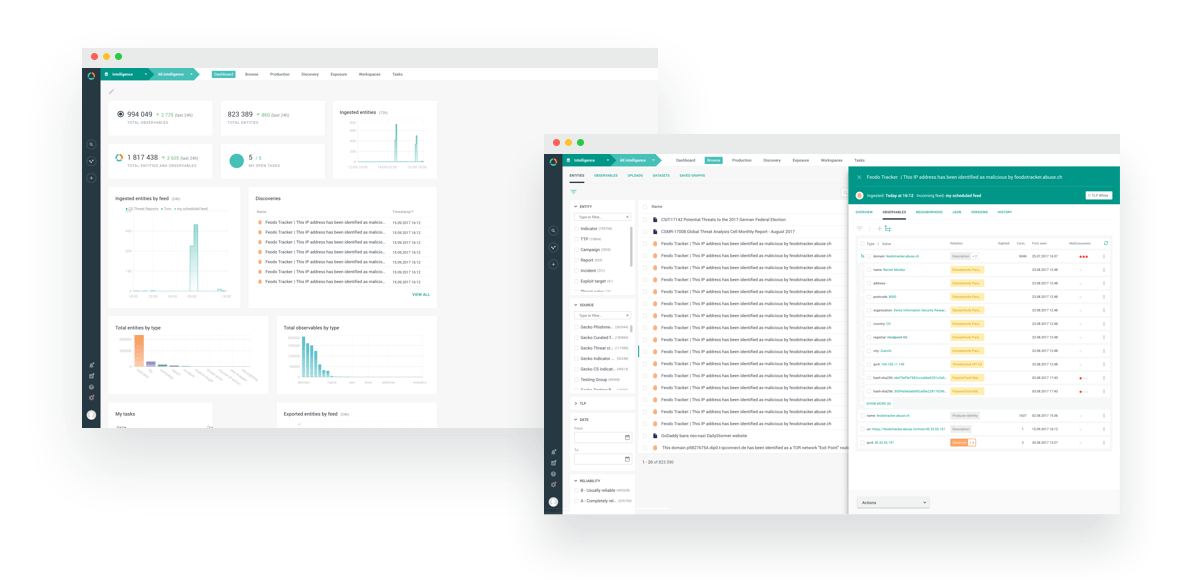

EclecticIQ es una plataforma que permite a los analistas realizar investigaciones más rápidas, mejores y más profundas mientras difunden inteligencia a la velocidad de la máquina.

La plataforma EclecticIQ procesa datos de amenazas estructurados y no estructurados de fuentes abiertas, socios de la industria y recursos internos, que se combinan en un solo panel. La plataforma se puede implementar tanto en la nube como en las instalaciones.

EclecticIQ no utiliza un método de recopilación de datos. En cambio, la empresa emplea un equipo de analistas que investigan continuamente las amenazas para recopilar toda la inteligencia en un formato estructurado y ofrecer una descripción completa con soluciones prácticas.

Esquema de trabajo

La solución es tanto una plataforma de consumo como de producción. Aquí los analistas pueden crear un espacio de trabajo para un incidente individual, que contendrá todas las investigaciones relacionadas con él. Una vez completado, la organización puede archivar el espacio de trabajo y volver a activarlo si el incidente vuelve a ocurrir.

Los equipos de seguridad pueden configurar las alertas de descubrimiento para acompañar la aparición de amenazas actualmente monitoreadas. También regula la configuración de alertas para buscar entidades específicas (familias de malware, actores de amenazas, etc.) y la señalización de cualquier variante de amenaza entrante relacionada con estas entidades.

La función Generador de informes demuestra el entorno de producción de EclecticIQ. Puede crear informes basados en opciones específicas y los analistas pueden agregar fácilmente información y contexto al informe. La solución utiliza TLP para evitar la propagación de información fuera de la plataforma. Características de la

interfaz Proveedores de piensos propios / think tanks de preprocesamiento de piensos: presente Número de proveedores de piensos listos para usar : 20-100 Formas admitidas de recibir feeds: CSV, JSON, HTTP Posibilidad de enriquecer datos de fuentes externas (por ejemplo, WHOis, PassiveDNS, VirusTotal, etc.): presente Búsqueda de coincidencias en eventos SIEM: presente

Respuesta directa a incidentes mediante integración con sistemas de seguridad de la información de terceros: presente

Respuesta a incidentes utilizando algoritmos complejos (playbooks): N / A

Posibilidad de integración vía REST API: presente

Posibilidad de construir un gráfico de enlaces entre objetos de alimentación y artefactos internos: presente

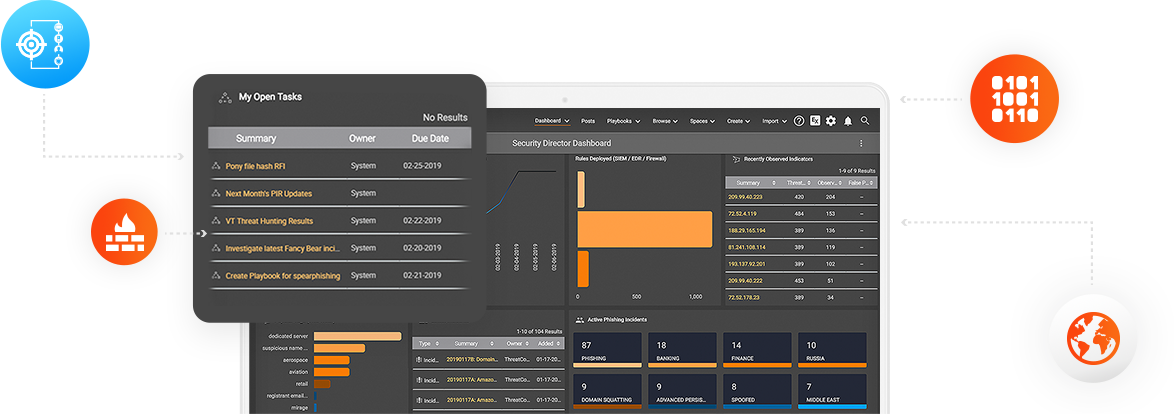

Plataforma ThreatConnect

La plataforma ThreatConnect fue diseñada para comprender la mentalidad de los adversarios, automatizar los flujos de trabajo y mitigar las amenazas mediante la inteligencia. ThreatConnect ofrece un conjunto de productos construido sobre una plataforma analítica automatizada.

La plataforma ThreatConnect ofrece la capacidad de automatizar la agregación de fuentes de inteligencia de amenazas, liberando a los equipos de la monotonía de la recopilación de datos. Sobre la base de sus capacidades de agregación de datos, ThreatConnect se integra con una variedad de herramientas y servicios de análisis para optimizar y automatizar aún más el trabajo en equipo. La implementación en la nube o en las instalaciones está disponible. Existe una opción de orquestación para aquellos que buscan implementar un sistema en múltiples entornos.

Esquema de trabajo

ThreatConnect Research Group: analistas de ciberseguridad de renombre mundial que proporcionan continuamente nueva inteligencia. El grupo incluye a los mejores analistas de la industria de agencias de inteligencia y los círculos analíticos más informados. Ellos seleccionan la fuente de información, TC Identify, que proporciona inteligencia de amenazas verificada de más de 100 fuentes abiertas y datos de fuentes colaborativas de docenas de comunidades.

ThreatConnect permite a los equipos de seguridad crear y personalizar paneles para necesidades específicas, mientras que el panel principal proporciona una visualización rápida de las métricas observadas recientemente y los temas de tendencia.

El panel del libro de jugadas de la plataforma ofrece cientos de opciones de aplicación para automatizar el procesamiento de casi cualquier acción. Los clientes pueden crear sus propias aplicaciones o modificar las existentes. La plataforma admite un filtrado sofisticado con etiquetas para clasificar elementos por comportamiento, geografía y una variedad de otras características. Los analistas tienen acceso a la colaboración dentro de la página de detalles del informe de incidentes.

La plataforma admite múltiples integraciones SIEM, especialmente Splunk, lo que crea una comunicación bidireccional entre ThreatConnect y Splunk, por lo que la información sobre amenazas va directamente a Splunk, donde los equipos pueden ver resúmenes de amenazas y otra información. Características de la

interfaz Proveedores de piensos propios / think tanks de preprocesamiento de piensos:

presente

Número de proveedores de

feeds

listos para usar : más de 100 Formas admitidas de recibir feeds: CSV, JSON, HTTP Posibilidad de enriquecer datos de fuentes externas (por ejemplo, WHOis, PassiveDNS, VirusTotal, etc.): presente

Búsqueda de coincidencias en eventos SIEM: presente

Directo respuesta a incidentes mediante la integración con sistemas de seguridad de la información de terceros: presente Respuesta a incidentes

mediante algoritmos complejos (libros de jugadas): N / A

Posibilidad de integración a través de API REST: presente

Posibilidad de construir un gráfico de enlaces entre objetos de alimentación y artefactos internos: presente

Plataforma de inteligencia de amenazas de R-Vision

R-Vision TIP es una plataforma que permite automatizar la recolección de indicadores de compromiso de canales de intercambio tanto libres como comerciales, procesarlos, enriquecerlos con información y utilizarlos en sistemas de seguridad interna para la detección oportuna de amenazas e investigación de incidentes.

R-Vision es un desarrollador de sistemas de ciberseguridad ruso que ha estado desarrollando soluciones y servicios desde 2011 para contrarrestar las ciberamenazas actuales y garantizar una gestión confiable de la seguridad de la información.

La plataforma de la empresa, R-Vision TIP, brinda recolección automática, normalización y enriquecimiento de indicadores de compromiso, transferencia de datos procesados a medidas de seguridad internas, búsqueda y detección de indicadores en la infraestructura de la organización mediante sensores.

Las fuentes de información admitidas sobre amenazas incluyen datos de FinCERT del Banco Central de la Federación de Rusia, Kaspersky, Group-IB, IBM X-Force Exchange, AT&T Cybersecurity. Un conjunto de sensores permite a la plataforma monitorear en tiempo real, buscar retrospectivamente rastros de actividad maliciosa en la infraestructura de la organización y notificar a los analistas de seguridad en caso de detección de un riesgo.

R-Vision TIP simplifica el trabajo con datos de amenazas al recopilar, normalizar y almacenar datos de muchas fuentes en una sola base de datos, facilita la identificación de amenazas ocultas al monitorear indicadores relevantes en SIEM, syslog y consultas de DNS utilizando sensores.

Esquema de trabajo

TIP le permite bloquear amenazas a tiempo cargando automáticamente los datos procesados directamente a las defensas internas. El preprocesamiento reduce el número de falsos positivos que se producen cuando se utilizan datos sin procesar. Soporta carga automática de indicadores a equipos Cisco, PaloAlto Networks, Check Point.

La plataforma R-Vision Threat Intelligence le permite implementar y automatizar el escenario requerido para trabajar con indicadores. El escenario puede incluir enriquecimiento, detección, distribución a protección, notificación.

La nueva versión del producto presenta la herramienta de gráfico de vínculos. Muestra la relación del indicador malicioso con otras entidades, mostrando una representación visual de la amenaza. El gráfico contiene herramientas para escalar, filtrar y agrupar objetos por varios atributos. Características de la

interfaz Proveedores de piensos propios / centros de análisis de piensos: N / A Número de proveedores de piensos listos para usar : 20-100 Formas admitidas de recibir feeds: CSV, JSON, HTTP Posibilidad de enriquecer datos de fuentes externas (por ejemplo, WHOis, PassiveDNS, VirusTotal, etc.): presente Búsqueda de coincidencias en eventos SIEM: presente

Respuesta directa a incidentes mediante integración con sistemas de seguridad de la información de terceros: presente

Respuesta a incidentes utilizando algoritmos complejos (playbooks): N / A

Posibilidad de integración vía REST API: presente

Posibilidad de construir un gráfico de enlaces entre objetos de alimentación y artefactos internos: N / A

——

Natalka Chech para ROI4CIO