La tecnología Intel Boot Guard está diseñada precisamente para excluir tales ataques: en teoría, garantiza cargar solo código confiable en la etapa inicial de inicio de la computadora. Al final resultó que, cuando la computadora se despierta de la suspensión S3, no todos los dispositivos autentican el contenido de la memoria flash, lo que le permite cambiar el código. Las consecuencias de un ataque de este tipo pueden ser graves. En particular, es posible descifrar datos en un disco duro si es posible leer las claves almacenadas en la RAM.

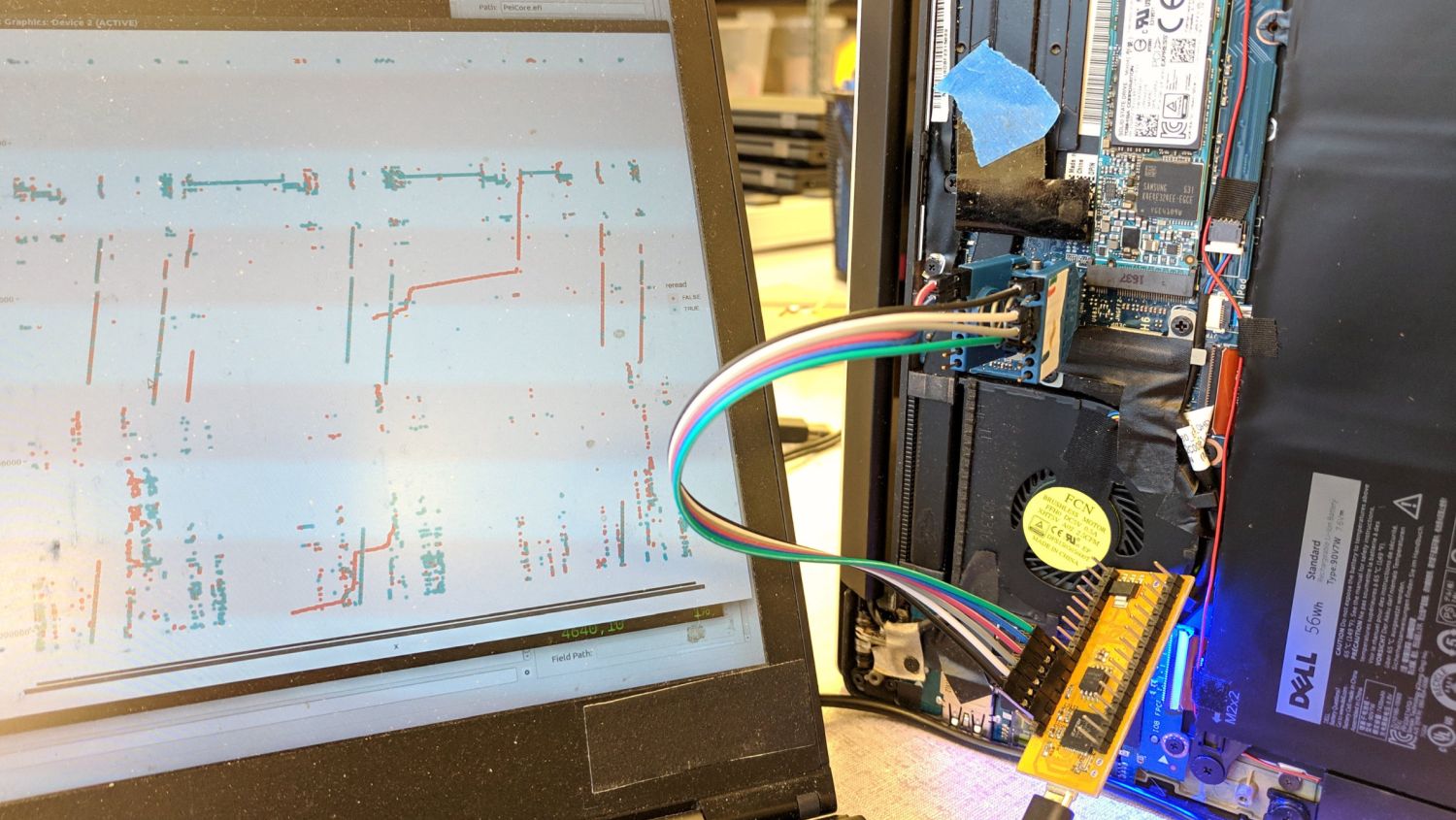

Para detectar el ataque, Trammell utilizó su propio desarrollo: un emulador de memoria flash de hardware spispy , que permite tanto rastrear el acceso al chip BIOS como reemplazar el código de arranque sobre la marcha, en parte o en su totalidad. La vulnerabilidad se califica como un error de tiempo de verificación / tiempo de uso (TOCTOU): este término describe una situación en la que el código se valida "en el momento equivocado" y, después de la verificación, permanece la posibilidad de sustitución de software.

Hay un indicio en el estudio de que los fabricantes de hardware a menudo rechazan la validación adicional del código BIOS (Hudson descubrió el problema en dispositivos de cinco proveedores diferentes). Quizás lo hagan debido a los requisitos de Microsoft, que establece serias restricciones sobre el tiempo que aparece el logotipo de Windows después de despertarse de la suspensión. Si es cierto, la seguridad se ha sacrificado por la comodidad del usuario. El problema se ve agravado por el hecho de que estos parámetros se establecen en el hardware y no pueden modificarse con el software.

Aunque Hudson no sabe exactamente cómo Intel resolvió el problema, lo más probable es que la configuración del proveedor ahora se ignore parcialmente, y el nuevo firmware del módulo CSME verifica por la fuerza la validez del código del BIOS al salir del modo de suspensión.

Ataques como el descrito por Hudson, por definición, no pueden ser masivos, pero no será fácil cerrar la vulnerabilidad: tendrás que esperar hasta que el parche llegue a dispositivos específicos a través del fabricante de la computadora portátil o la placa base. Por otro lado, puede proteger sus datos valiosos de un ataque de este tipo por su cuenta: simplemente apague su computadora portátil en situaciones en las que se deje desatendida.

Que mas paso

Los expertos de Kaspersky Lab examinaron en detalle el trabajo de dos troyanos ransomware, Ragnar Locker y Egregor. Estos dos ejemplos muestran cómo los ciberdelincuentes no solo extorsionan dinero para descifrarlos, sino que también roban los datos de las víctimas y amenazan con publicarlos.

Nvidia ha solucionado otro error importante en su software, esta vez en el software GeForce Now. La vulnerabilidad de ejecución de código arbitrario se relaciona con la biblioteca de código abierto OpenSSL utilizada en el software.

Avast encontró un montón de aplicaciones en Google Play que supuestamente amplían la funcionalidad del juego Minecraft, pero de hecho cobran a las víctimas $ 30 por semana.

El conjunto de parches mensuales de Microsoft ha cerrado al menos un día cero ( escribimos sobre esta vulnerabilidad hace dos semanas), así como una vulnerabilidad grave en el servicio Network File System. Otra vulnerabilidad (CVE-2020-1599) permite que un código malicioso se adjunte a un archivo ejecutable, mientras se mantiene la validez de la firma digital. Mientras tanto, se parchean dos días cero más en el navegador Google Chrome.

Apple requiere que los proveedores de software proporcionen un manifiesto que detalle cómo se manejan los datos del usuario. La propia empresa está siendo criticada (ver el tweet arriba) por la nueva funcionalidad en macOS Big Sur: las aplicaciones del sistema ahora pueden conectarse directamente a los servidores de la empresa, ignorando los firewalls personalizados y los clientes VPN. Primero, esta práctica puede ser aprovechada por malware. En segundo lugar, este enfoque revela la IP real del usuario, incluso si quiere ocultarla.