Entonces, resulta que una aplicación web puede ser atacada desde varios frentes a la vez: aquí tiene secuencias de comandos entre sitios, inyección SQL, omisión de autorización y ejecución remota de código, en general, ya sabe. En la eterna lucha del escudo y la espada contra este tipo, se inventó una pantalla protectora para aplicaciones web, que captura esas actividades y las bloquea incluso antes de que se ejecuten en su sitio.

En este post te contaremos cómo funciona WAF de Beeline Business , qué ventajas tiene y cómo conectarlo rápidamente para tu empresa.

Por qué se necesita WAF en absoluto

El año pasado, Positive Technologies publicó su estudio Web Application Vulnerabilities 2019, según el cual la proporción de aplicaciones web que contienen vulnerabilidades de alto riesgo ya era del 67%. Los problemas más comunes son la zona de autorización insuficientemente protegida, la inyección de SQL y la lectura de datos arbitrarios. Además, el porcentaje de sistemas en los que es posible la filtración de datos está creciendo.

La importancia de proteger las aplicaciones web también se destaca en uno de los informes de los analistas de Gartner:

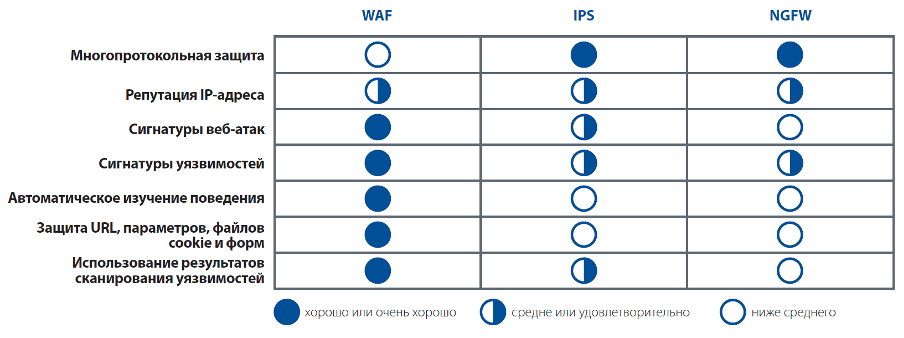

- (WAF) (NGFW) (IPS). WAF .

- NGFW IPS WAF , , -.

- WAF , . .

- , -, .

Las principales diferencias entre WAF, IPS y NGFW (Gartner)

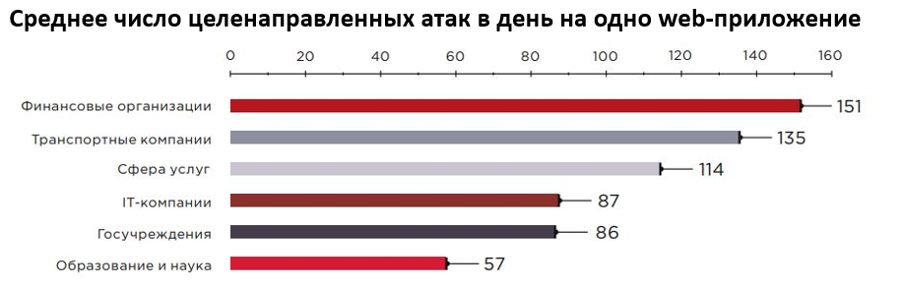

Las consecuencias de este tipo de filtraciones y hacks son bastante obvias y no muy agradables para las empresas (y sus clientes especialmente): aquí tienes datos personales, incluida la información de pago, y secretos comerciales con documentos confidenciales, y acceso a sistemas internos. En general, el premio mayor, en caso de avería que la empresa sufra tanto a nivel reputacional como económico. Como era de esperar, las instituciones financieras son las que más sufren esto, pero no solo:

Según Positive Technologies

Para protegerse contra esto, las empresas cuentan con especialistas en seguridad de la información que determinan la permisibilidad de usar un software en particular, así como políticas generales de seguridad. Al mismo tiempo, las tendencias generales: un aumento en la cantidad de aplicaciones en sí mismas, el uso activo de varias API, el trabajo en un entorno mixto (aplicaciones internas, privadas y en la nube) insinúan activamente que muchos procesos deben automatizarse.

Especialmente en el campo de la seguridad de la información.

Los principales problemas para las empresas que intentaban implementar estas soluciones por sí mismas eran que el tiempo de respuesta a una amenaza activa era bastante largo, al igual que el costo de propiedad de la solución en sí. Quería, como siempre, hacerlo más rápido y accesible. E, idealmente, también con una versión en la nube de la solución, que se puede conectar rápidamente y administrar cómodamente.

Por lo tanto, decidimos ofrecer solo mecanismos automatizados para proteger, bloquear y repeler ataques utilizando nuestra pantalla protectora.

En primer lugar, tomamos la lista de OWASP de las 10 principales amenazas a las aplicaciones web en 2020 e implementamos protección contra ellas de acuerdo con ambos modelos (positivo y negativo).

- Inyección.

- Autenticación rota.

- Exposición de datos sensibles.

- Entidades externas XML (XXE).

- Control de acceso roto.

- Mala configuración de seguridad.

- XSS de secuencias de comandos entre sitios.

- Insecure Deserialization.

- Using Components with Known Vulnerabilities.

- Insufficient Logging & Monitoring.

Además, nuestro WAF protege contra la fuerza bruta, la extracción de datos, los ataques de API, el rastreo no deseado, las redes de bots y las inundaciones dinámicas de slowloris y HTTP.

Por supuesto, también hay un reflejo de los ataques de día cero, incluido HTTPS, así como el bloqueo del tráfico por geografía.

Además, nuestro WAF admite un algoritmo exclusivo de creación de políticas automático basado en aprendizaje automático que es perfecto para generar políticas de seguridad automáticamente para una aplicación web.

El WAF configurado conocerá bien la estructura de su recurso, por lo que podrá bloquear automáticamente cualquier acción que no sea típica de su trabajo.

Por cierto, hay un par de mitos sobre la redundancia de la esencia misma de WAF y su necesidad. Lo siguiente se suele citar como ejemplo:

La puerta de enlace de seguridad y el monitoreo de sesiones me protegerán.

Las aplicaciones web deben estar disponibles para todos, por lo que todo lo que queda es permitir todo el tráfico entrante en los puertos 80 (HTTP) y 443 (HTTPS) y esperar que todos cumplan las reglas. La supervisión de sesiones para detectar la presencia, identificación y bloqueo de código ejecutable no sustituye al análisis del tráfico de aplicaciones web, por lo que aprovechar una vulnerabilidad a través de una solicitud web legítima no es difícil con una puerta de enlace de seguridad todo en uno.

Entonces definitivamente protegerá el escáner de seguridad de la aplicación web de red

Realmente no. Los escáneres de seguridad de red están diseñados para detectar configuraciones inseguras, actualizaciones faltantes y vulnerabilidades de servidores y dispositivos de red, no vulnerabilidades de aplicaciones web. La arquitectura de las soluciones, la gran cantidad de reglas y características que se deben verificar al escanear una red, todavía permiten a veces a los fabricantes de escáneres de red ofrecer funcionalidad adicional para buscar vulnerabilidades en aplicaciones web bajo una licencia separada o incluso de forma gratuita.

Pero la usabilidad y la calidad de su trabajo están lejos incluso del nivel promedio de los escáneres de aplicaciones web profesionales, y la confianza en tales productos no se puede restaurar después de encontrar vulnerabilidades críticas donde el escáner universal ha funcionado al 100%.

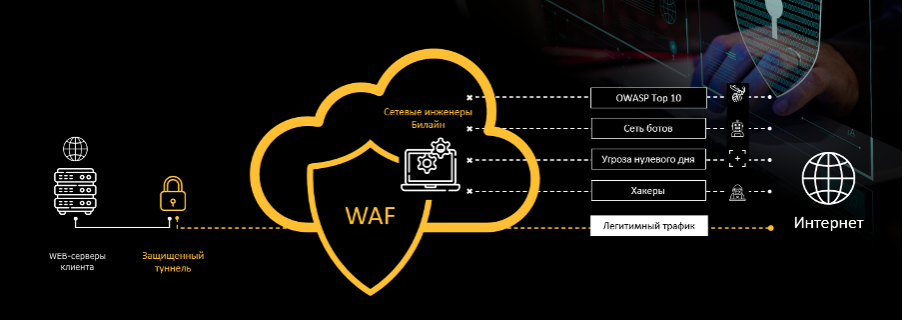

Cómo funciona

Creamos la solución en el equipo de la empresa israelí Radware, que durante mucho tiempo ha sido líder en servicios de seguridad de la información. Una de las ventajas importantes de la solución es su funcionamiento automático: el análisis de amenazas y la optimización de reglas estandarizadas para aplicaciones web se realizan sin la participación de un administrador.

Hay tres métodos de conexión, que se determinan según el lugar en el que decida realizar el análisis de tráfico:

- En nuestras máquinas virtuales en nuestro centro de datos

- En nuestro equipo en las instalaciones del cliente

- En la máquina virtual del cliente.

Esquemáticamente, todo se ve así:

Además de las tres opciones de conexión, hay dos opciones de implementación:

- En línea (solo desde la nube): monitorea o bloquea activamente solicitudes maliciosas.

- Fuera de paso (localmente en el cliente): solo se admite la supervisión de solicitudes maliciosas.

Gracias a la optimización automática de las reglas estandarizadas, logramos lograr el valor de falso positivo más bajo posible. Está casi cerca de cero. Por supuesto, a veces sucede (menos del 1%), esto se debe a errores en la descripción de las reglas para el funcionamiento de un sitio en particular, porque WAF, como mecanismo, describe solo acciones permitidas, y todo lo demás está prohibido.

Beneficios de la solución

Como parte de nuestro firewall de aplicaciones web, ofrecemos la mejor solución de su clase que:

- brinda protección completa contra las 10 vulnerabilidades más peligrosas según OWASP;

- certificado por ICSA Labs;

- tiene una característica única para la creación automática de políticas;

- y apoya modelos de seguridad positivos y negativos.

También disponemos de una cómoda cuenta personal, en la que se recogen informes sobre todas las amenazas detectadas y ataques bloqueados, cuyo acceso se realiza utilizando el login y contraseña del empleado solo desde una IP concreta.

Por lo general, se considera que un solo servicio conecta WAF a un sitio de cliente específico. En nuestro caso, si un cliente tiene, por ejemplo, dos sitios en el mismo servidor a los que se puede acceder desde dos IP diferentes, seguimos considerándolo como un servicio de provisión WAF, simplemente sumando el tráfico total del cliente.

Más información útil:

- Máquina virtual individual para cada cliente en cloud hosting.

- WAF se ajusta automáticamente a los cambios en el contenido del sitio, lo que simplifica enormemente la administración.

- En el alojamiento en la nube, el certificado SSL para acceder al sitio no se transfiere al operador, sino que el cliente lo carga en la cuenta personal en el contenedor criptográfico, lo que garantiza la seguridad de acuerdo con el estándar bancario PCI DSS.

- Soporte 24x7 por especialistas calificados en el campo de la seguridad de la información del socio - EKON Technologies.

- 3 opciones para implementar la solución: nube, VM del cliente, equipo dedicado en el bucle del cliente.

Puede conectar WAF desde Beeline en la página del producto . Tendrás un mes de prueba gratis, si no te gusta apágalo, si te gusta seguiremos trabajando.