Durante más de 15 años he trabajado en un pequeño, pero bastante conocido en círculos estrechos de la empresa rusa de Novosibirsk "Tornado Modular Systems", que desarrolla e implementa complejos de software y hardware para sistemas de control de procesos de instalaciones energéticas. A lo largo de los años, me he dedicado a áreas completamente diferentes: programación de sistemas de software especializados de alto nivel para la protección y automatización de relés MP, configuración de telemecánica y sistemas de control de procesos automatizados, participación en el desarrollo de una computadora industrial moderna y venta de proyectos complejos por muchas decenas de millones de rublos. Tal variedad de tareas de producción, quizás, predeterminó lo que me interesó en esta nueva dirección: IS ACS TP.

Pero lo primero es lo primero. Ahora bien, puede parecer que el actual, se podría decir, crecimiento avalancha del mercado de equipos, software y servicios para resolver el problema de seguridad de la información del sistema de control de procesos se debe a la aparición de amenazas para influir en los procesos tecnológicos desde el exterior, lo que también conduce a un crecimiento natural del marco regulatorio del regulador FSTEC, etc. Esta opinión es en gran parte cierta, sin embargo, me parece que la base de estos procesos es la expansión incontrolada de la interfaz Ethernet como estándar de facto para organizar redes industriales de sistemas de control industrial. ¿Por qué incontrolable? ¿Cómo puedes decir eso? En mi opinión, hay muchas razones para ello. El tema de IS ACS TP apareció no hace mucho, y antes de eso, cualquier diseñador de un ACS o un subsistema, con un ligero movimiento de la mano, conectaba las redes de la centralita, el patio de maniobras de la central, el panel de control principal y muchos más pequeños y no muy sistemas de control y gestión.Todo esto se hizo por encargo del cliente con el fin de asegurar una mayor observabilidad de la instalación y mejorar la calidad de control y gestión.

¿Cuáles son los resultados de estas buenas intenciones? Los especialistas en el mantenimiento de sistemas de monitoreo y control tecnológicos han perdido en gran medida la comprensión de los procesos que ocurren en estas LAN y su posible impacto en el mantenimiento de la operatividad del proceso tecnológico. Podría pensar que esto es una consecuencia de las bajas calificaciones del personal. Pero en muchos casos esto no es cierto. El hecho es que la escala de información para el análisis por parte del personal incide en la adecuación de la percepción del estado del objeto de control. El volumen de las redes industriales y la cantidad de dispositivos activos hoy en día es tal que incluso un especialista calificado no puede prever las posibles consecuencias de realizar cambios en la configuración de los controladores ICS, equipos de red, instalar nuevos dispositivos o incluso poner subsistemas de control en reparación o modos de ajuste de rutina.Y todavía no me refiero a los problemas de los piratas informáticos externos con diversas tareas y medios de penetración e influencia.

Así, la aparición de especialistas en seguridad de la información en las instalaciones industriales de los puestos de control, en general, coincidió orgánicamente con esta creciente presión de las redes industriales, bajo las cuales ya se han empezado a doblar las espaldas del valiente personal operativo. Se suponía que estos caballeros de firewalls, defensas antivirus y sistemas de detección de intrusos tomarían la bandera de la seguridad industrial y garantizarían su buen funcionamiento en las condiciones modernas con conexiones a Internet, canales de comunicación remota, MES y ERP absorbiendo gigabytes de datos del sistema de control de procesos.

Creo que en muchos aspectos esta tarea la están resolviendo los desarrolladores modernos de sistemas de seguridad de la información para sistemas de control de procesos, o se resolverá principalmente en los próximos años. Por supuesto, existen dificultades, no todos los ICS están transfiriendo firmemente la integración de herramientas de seguridad de la información a sus arquitecturas sensibles. Pero estos son momentos de trabajo. Sin embargo, creo que hay una serie de cuestiones conceptuales que los proveedores e integradores de herramientas ICS de seguridad de la información deberían analizar.

Para comprender la eficacia de los medios para garantizar la seguridad de la información del APCS, es útil considerar aquellos medios que proporcionan sus tareas objetivo. Las principales tareas de la APCS en orden de prioridad son:

1. Mantener el proceso tecnológico

2. Si es imposible salvar los primeros equipos tecnológicos y la vida del personal

En caso de accidente tecnológico, existen dos opciones para el desarrollo de la situación. El desarrollo de una situación de emergencia se puede detener mediante la acción automática del subsistema de protección como parte del complejo de software y hardware del APCS, o deteniendo el proceso tecnológico por parte del personal de guardia mediante el panel de control de emergencia. En este caso, se implementará una parada rutinaria del proceso tecnológico. Si, por alguna razón, estas medidas no permitieron detener rutinariamente el proceso tecnológico, se puede desarrollar una situación de emergencia con consecuencias impredecibles. Por lo tanto, todos los APCS modernos incluyen software y hardware y hardware simple diseñado para el apagado seguro automático o manual del proceso tecnológico.

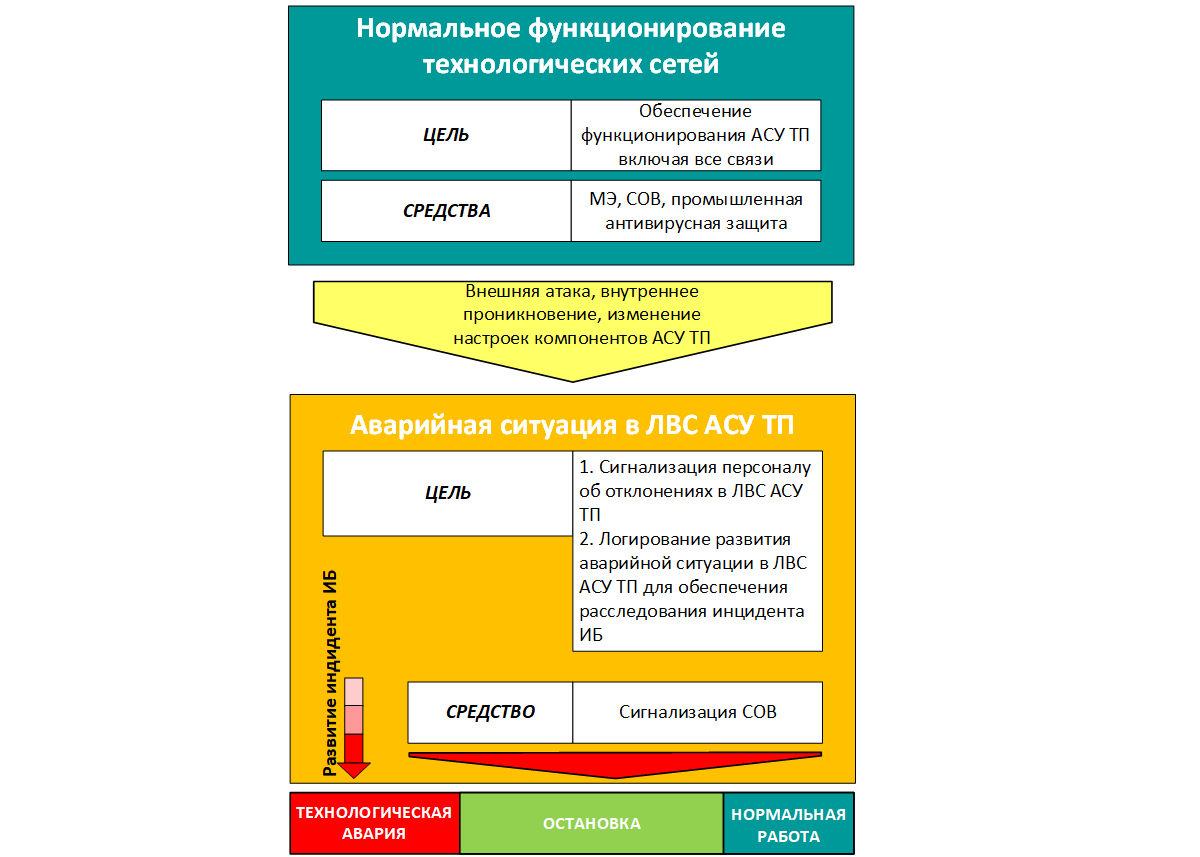

Ahora consideraremos las tareas objetivo del SI del APCS. Las empresas que desarrollan software y hardware para sistemas de control de seguridad de la información históricamente han sido los desarrolladores de las mismas soluciones para el mercado de TI. Pero las tareas de IS IT e IS ICS son ideológicamente diferentes. En la parte de TI de seguridad de la información, la tarea es mantener la operatividad de toda la infraestructura de TI de la organización, incluidas todas las conexiones (conexión a Internet, VPN a sucursales, etc.). Incluso podemos decir que el rendimiento de estas conexiones es una de las principales prioridades, ya que un producto útil de muchas organizaciones, cuando se desconecta, por ejemplo, la conexión a Internet tiende a cero. En cuanto al SI del APCS, hoy la tarea principal se formula como:

1. Asegurar el funcionamiento del APCS, incluidas todas las comunicaciones

Se llama la atención sobre el hecho de que en caso de un incidente de seguridad de la información, el resultado puede ser cualquier cosa, hasta un accidente tecnológico, y prácticamente no depende del personal de guardia en la instalación. Actualmente, los SOC para objetos con APCS prácticamente no se encuentran, y su apariencia puede limitarse mediante una evaluación de su eficiencia financiera y, especialmente, objetivo para APCS. Esto significa que el paradigma existente para el desarrollo de IS ICS se distingue por la ausencia de medios de influencia activa en el desarrollo de un incidente de IS ICS después del momento de penetración exitosa en la LAN del ICS.

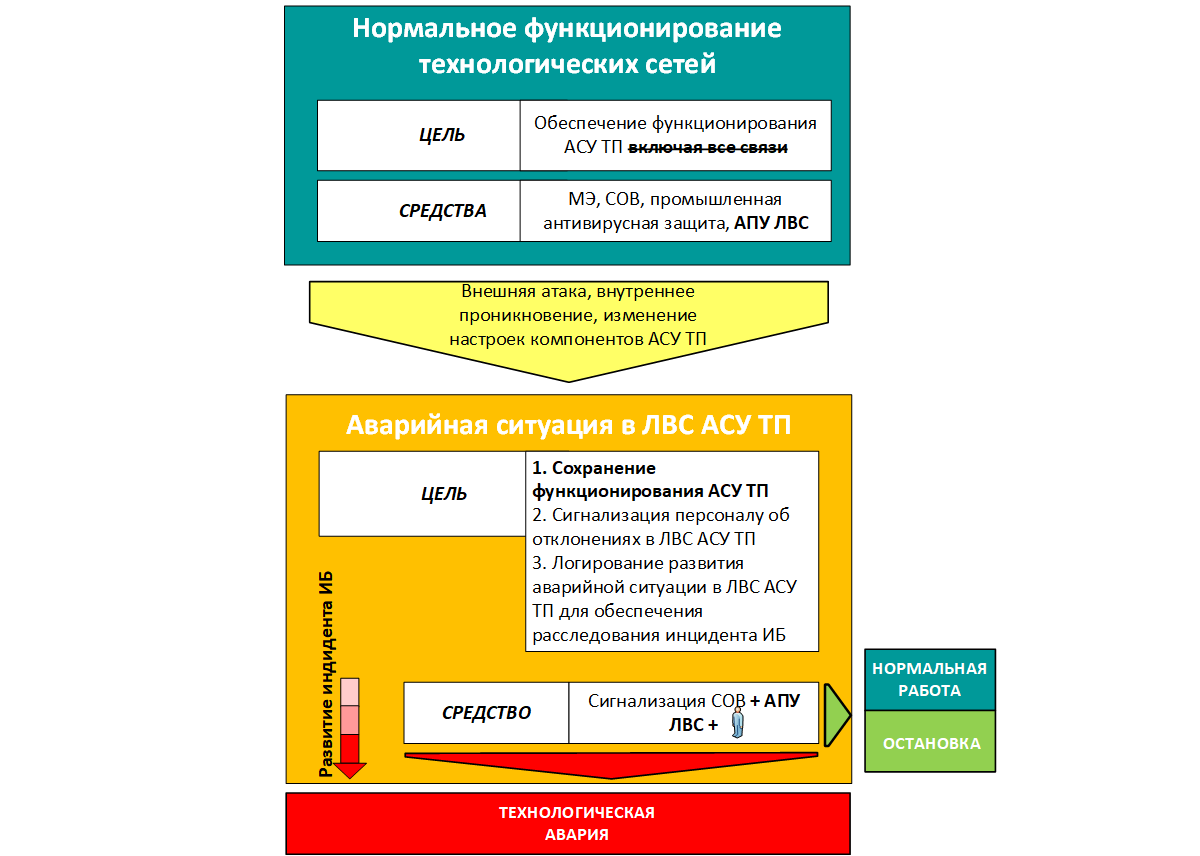

De hecho, en una instalación industrial, podemos descomponer todas las redes industriales en segmentos condicionalmente aislados, que por sí mismos aseguran el funcionamiento del proceso tecnológico. Así, en situaciones críticas, o situaciones con un mayor nivel de peligro para el SI de una instalación industrial, las conexiones de tales subredes no son valiosas desde el punto de vista del proceso tecnológico. Y aquí está la primera disonancia: los especialistas en seguridad de la información están acostumbrados a ver como su objetivo la preservación de la operatividad de toda la infraestructura de la organización, mientras que en la parte de seguridad de la información, ICS, deben comenzar a comprender que no todas las conexiones son valiosas. En consecuencia, en determinadas situaciones, pueden desactivarse físicamente para minimizar o detener la propagación de procesos destructivos en la red APCS.

Déjame darte un ejemplo. Todos conocemos el accidente en la CH de Sayano-Shushenskaya. No tocaré este objeto en sí, el desarrollo del accidente está bien descrito. Uno de los factores que lo llevó fue la transferencia de la HPP Sayano-Shushenskaya al modo de control de frecuencia en el sistema de energía. El motivo de esta transferencia es que se produjo un incendio en la sala de comunicaciones de la central hidroeléctrica de Bratsk, que es el principal regulador de frecuencia del sistema eléctrico siberiano. Como resultado, el centro de despacho principal de la ODU de Siberia perdió completamente la comunicación con todos los sistemas automatizados de la HPP de Bratsk, incluido el sistema automático de control de frecuencia y potencia. Así, una de las principales instalaciones energéticas de Siberia abandonó el proceso de regulación automática. La comunicación de los sistemas automatizados estaba rota.¿Cómo afectó esto al funcionamiento de la propia central hidroeléctrica de Bratsk? De hecho, casi nada. Por supuesto, la estación ya no realizaba la regulación automática, pero los generadores permanecían en funcionamiento, la estación se controlaba a través de los canales de comunicación de voz de la ODU de Siberia y los sistemas de automatización de la estación funcionaban. Este ejemplo muestra que incluso la pérdida de importantes canales de control y gestión puede que no provoque la interrupción del proceso. ¿Qué podemos decir sobre las numerosas, de hecho, conexiones informativas del APCS: transferencia de datos a ERP y MES, paneles de control de instalaciones generales, canales de acceso remoto, etc. En consecuencia, en términos de asegurar medidas para IS ICS, debería aparecer un nuevo principio: no todas las conexiones LAN del ICS son valiosas, tales conexiones deben identificarse al desarrollar proyectos de IS ICS,el proyecto debe prever la posibilidad de desconectar físicamente dichos enlaces.

La segunda disonancia que siento se relaciona con la respuesta a incidentes de seguridad de la información ICS. Como persona involucrada en sistemas de control de procesos automatizados, estoy acostumbrado a que cuando aparece alguna indignación, el sistema de control con sus algoritmos compensa esta indignación. Es decir, hay una reacción activa. ¿Y qué se entiende por el término "Respuesta a un incidente de ICS"? En la mayoría de los casos, en una instalación industrial, esta actuación implica un posanálisis de la incidencia y la adopción de medidas para ajustar la protección y los entornos en materia de seguridad de la información y APCS para prevenir tal caso en el futuro. Un caso de apagado regular y reinicio posterior de una gran unidad tecnológica puede costar decenas de millones de rublos, un apagado de una unidad tecnológica con daños en el equipo tecnológico puede costar cientos de millones de rublos. Y qué,¿Todos los ataques e intrusiones ocurren tan rápidamente que el personal de servicio (el especialista en seguridad de la información de la instalación, al menos ahora, no es el personal de servicio) no puede hacer nada? En la mayoría de los casos, no. El moderno software IDS, junto con el análisis del valor de las conexiones LAN del APCS, permiten conformar escenarios efectivos para la respuesta del personal de la instalación de guardia ante incidencias en las redes industriales del APCS.

La desactivación de enlaces innecesarios puede detener un ataque o evitar que se propague a otras LAN ICS conectadas. Por supuesto, en esta materia, es necesario configurar ciertos escenarios para analizar los mensajes IDS y evaluar la idoneidad de la controlabilidad de un objeto en un incidente, sobre la base de lo cual es necesario formular instrucciones para las acciones del personal operativo y de servicio en condiciones de una amenaza o la implementación de un incidente de seguridad de la información. Para implementar la función de desconectar conexiones innecesarias, se puede proporcionar un Panel de Control LAN de Emergencia del APCS, que contiene disyuntores Ethernet.

Y el último aspecto con respecto a la introducción de sistemas IDS modernos para sistemas de control de procesos. Me parece que, al menos por hoy, el principal peligro para el sistema de control de procesos es el personal propio de la instalación o los especialistas adscritos. Además, los considero peligrosos incluso si no tienen una instalación para dañar el APCS o si ellos mismos no saben que su unidad flash tiene un programa para penetrar en el APCS, que se activa automáticamente. La realidad actual es tal que reconfigurar cualquier terminal de protección puede aumentar la carga de la red en un 10% en el modo de funcionamiento normal del proceso técnico. Esto puede conducir a una falla de la LAN en el momento de la transición del proceso tecnológico a los modos de preemergencia y emergencia y una posible falla de la protección tecnológica, daño del equipo.Esta circunstancia debería empujar a los desarrolladores de IDS a crear medios para mostrar métricas clave de redes tecnológicas de sistemas de control de procesos. Tales como: carga de varios segmentos de red (promedio en un intervalo, máximo), tiempo de respuesta, visualización de flujos de información entre diferentes subredes para diagnosticar una segmentación de LAN insuficiente, etc. Me parece que dicha información será solicitada por el personal operativo y mantendrá el nivel requerido de higiene del proceso. intercambio de datos tecnológicos en redes industriales de sistemas automatizados de control de procesos.será demandado por el personal operativo y permitirá mantener el nivel de higiene requerido del proceso de intercambio de datos tecnológicos en las redes industriales del sistema de control de procesos.será demandado por el personal operativo y permitirá mantener el nivel de higiene requerido del proceso de intercambio de datos tecnológicos en las redes industriales del sistema de control de procesos.