Refinamos la solución varias veces: estudiamos mejor los vectores de ataque y el comportamiento de los atacantes, agregamos y configuramos nuevas defensas y mejoramos las reglas de interacción con el cliente. Te diré cómo se desarrolló nuestro servicio sobre la base de FortiWeb y qué debes cuidar para proteger tu aplicación web.

Antecedentes del servicio

Para nuestros propios sitios, una vez elegimos FortiWeb de Fortinet, ya sabíamos las complejidades de trabajar con él. Ante mis ojos estaba la experiencia WAF-as-a-service en la nube en Fortinet.

En Occidente, el modelo de autoservicio está muy extendido para WAF. El cliente recibe una instancia dedicada para la autoconfiguración en la nube deseada (AWS, Azure y GCP), por supuesto, no en la Federación de Rusia. Este modelo tiene sus propias dificultades:

- Un especialista en seguridad de la información del lado del cliente debe comprender profundamente las características de seguridad de las aplicaciones web.

- Un especialista en clientes necesita conocer las capacidades y configuraciones de un WAF específico para crear perfiles de protección. De manera amistosa, trabajar con WAF requiere que un ingeniero independiente realice cambios constantemente en la configuración.

- Necesita interactuar con los desarrolladores del sitio todo el tiempo y decidir qué vulnerabilidades cerrar en WAF, cuáles corregir en el código mismo. Aún así, WAF es una medida compensatoria y algunos problemas se abordan mejor a nivel de desarrollo .

Las grandes empresas con un gran personal pueden hacer frente a estos tres puntos. Queríamos tener en cuenta las solicitudes de las empresas más pequeñas. A estos clientes se les ofreció un servicio llave en mano gestionado por nuestros ingenieros. Comenzaron a recopilarlo de los temas de arquitectura.

El servicio se colocó en una nube compatible con PCI DSS. Este certificado es importante para sitios que trabajan con datos de pago: minoristas, proveedores de servicios, empresas de procesamiento.

El servicio WAF también entró en el ámbito de PCI DSS.

La tolerancia a fallos del servicio se ha considerado por separado. Para FortiWeb, el proveedor ha proporcionado varias opciones de clúster. Probamos diferentes métodos de sincronización de sesiones y nos decidimos por el modo Active Backup: una máquina virtual FortiWeb sigue siendo la principal y deja caer parte del tráfico a la segunda. En este caso, cuando el nodo cae, el servicio no está disponible por más de 10 segundos. Configuré la ubicación de las máquinas para que siempre suban en diferentes hosts.

Luego solucionamos el problema con la separación de clientes en la nube. FortiWeb no es compatible con la tenencia múltiple: no podemos segmentar WAF en dominios, como hicimoscon nuestro NGFW-as-a-Service impulsado por FortiGate. Lo que queda es la separación de políticas. Si les damos tales políticas a los clientes, existe el riesgo de influir en nuestros vecinos. Por lo tanto, nuestros ingenieros de SI responsables del servicio crean sitios de clientes para WAF y monitorean la configuración del servicio. Y para los clientes, proporcionamos una herramienta separada con informes y estadísticas.

Por lo tanto, el servicio en sí no se limitó solo a WAF, le agregamos:

- Escáner de vulnerabilidades Qualys,

- Protección DDoS de Qrator,

- ELK para la recopilación, visualización y análisis de datos de estadísticas.

Te contaré un poco más sobre cada componente.

Escaneamos sitios en busca de vulnerabilidades

Para buscar vulnerabilidades en el código de los sitios, agregamos Qualys, una solución para escanear y analizar la seguridad de las aplicaciones web. Ya teníamos implementado un servicio de escaneo de vulnerabilidades separado, quedaba configurarlo para que funcione junto con WAF.

La primera vez que iniciamos el escáner antes de configurar el sitio para WAF y enviamos el informe a los desarrolladores de la aplicación. Solo después de eso cerramos las vulnerabilidades en WAF que no se pueden eliminar a nivel de código.

A continuación, configuramos un escaneo mensual y enviamos un informe al cliente. Y para el futuro, estamos probando un esquema en el que el informe se cargará inmediatamente directamente en FortiWeb.

Comprender la limpieza del tráfico

FortiWeb protege bien contra ataques a la capa de aplicación, por ejemplo: si una aplicación web será atacada con una gran cantidad de solicitudes GET, DoS-Protection en WAF ayudará. Pero además de eso, necesita una solución separada para ataques DDoS por debajo del nivel, por ejemplo, SYN-flood. Algunos clientes tienen su propio anti-DDoS, que integramos con nuestro servicio WAF. Pero este es un caso bastante especial.

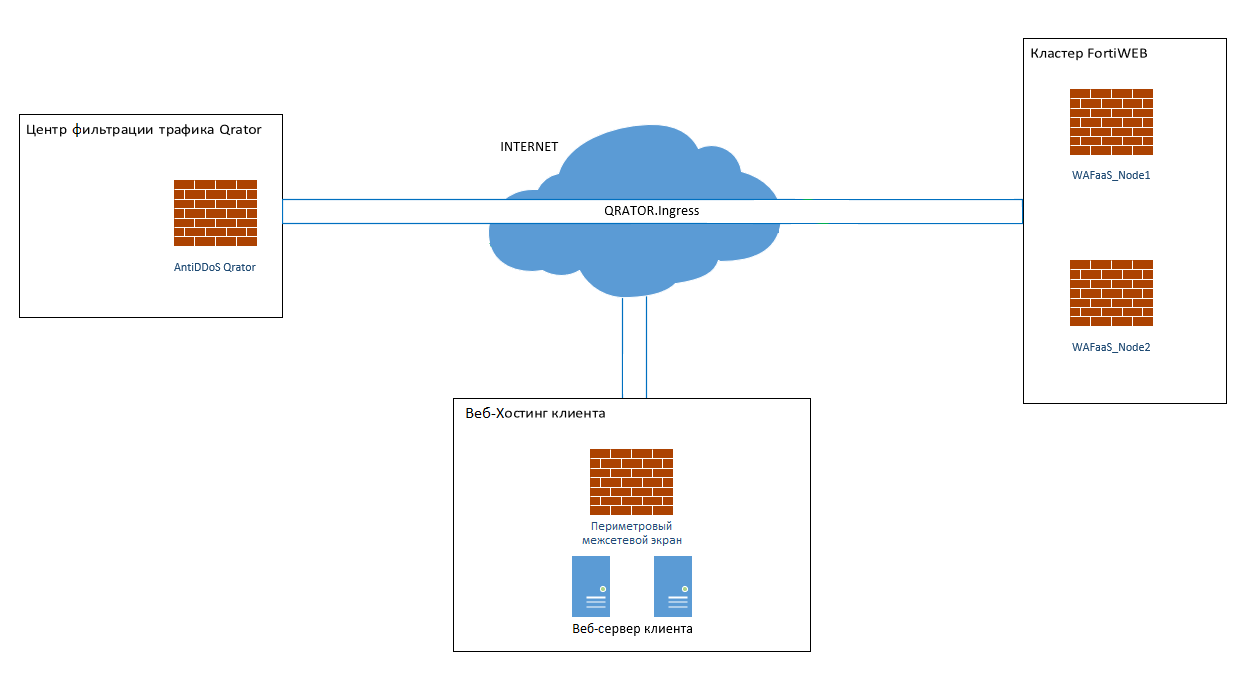

Para otros casos, el servicio tiene Qrator.Ingress, una solución para proteger la infraestructura de los ataques DDoS. Protege el enlace L2 a L4, analiza y limpia el tráfico.

Creamos conexiones de 10 Gigabit con Qrator para enviar tráfico ya limpio a WAF a través de un canal seguro. El esquema de servicio ahora se ve así:

La infraestructura del cliente puede vivir en cualquier lugar, en cualquier hosting. Después de configurar un sitio para WAF, solo el tráfico verificado por el servicio se envía a este alojamiento. Aquí hay un diagrama simplificado de cómo funciona:

- Tenemos una subred "blanca" que anunciamos al canal con Qrator.

- Asignamos 1 nueva dirección IP al cliente desde esta subred.

- En WAF, creamos políticas de servidor y políticas de enrutamiento de contenido HTTP para el sitio, agregamos nombres de dominio allí e indicamos dónde enviarlos.

- FortiWEB termina las conexiones TLS en sí mismo, por lo que cargamos una cadena de certificados en él.

- Luego le pedimos al cliente que cambie el registro DNS del sitio y especifique la dirección IP de la red Qrator para los nombres de dominio requeridos.

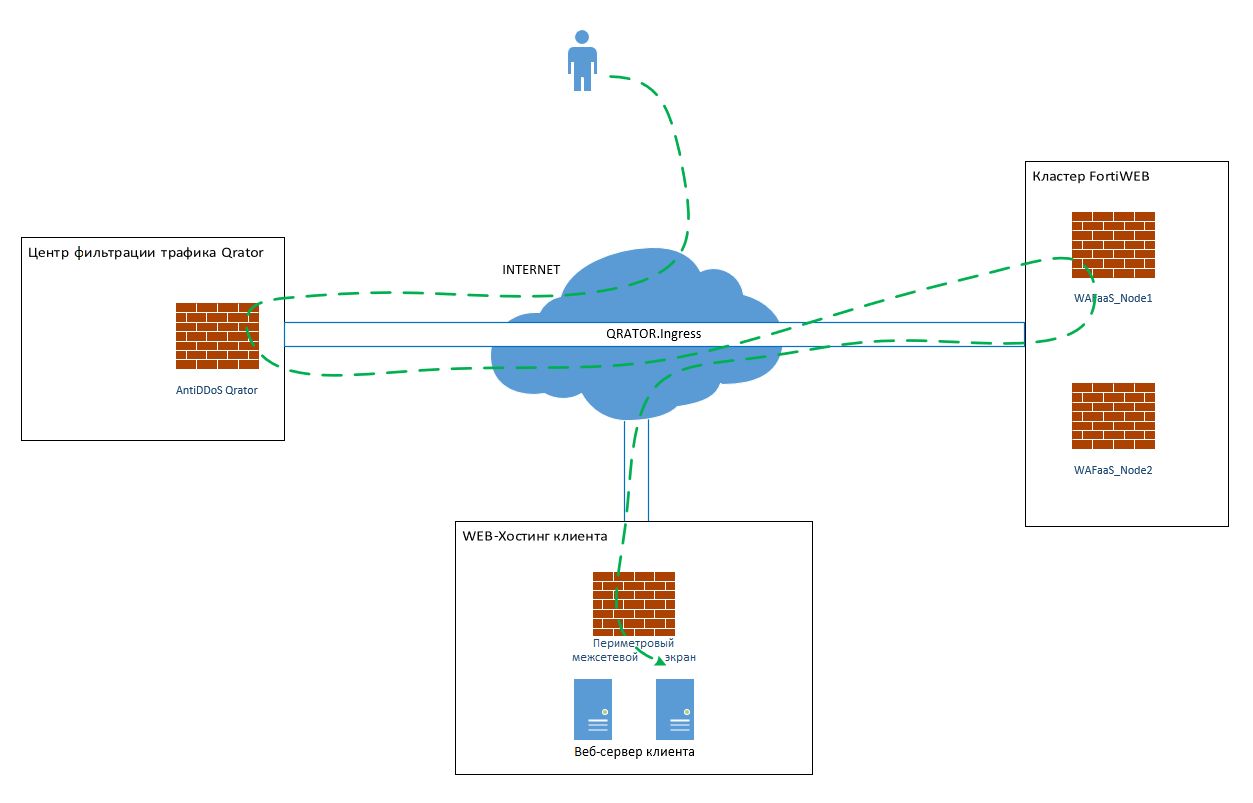

¿Cuál es el resultado final? Cuando un usuario inicia un navegador y accede a un recurso protegido por WAF, su tráfico de DNS se enruta primero a los centros de limpieza en Qrator. Luego, el tráfico va al WAF a través de un canal seguro. Y solo después de la verificación, el usuario obtiene acceso al servidor web del cliente. Aquí está todo el camino:

pero incluso si el sitio se inicia para WAF, esto no significa que esté protegido. Debe configurar el perfil de protección web, un conjunto de reglas y configuraciones de protección para el sitio. Esto se hace por separado para cada cliente.

La situación con los ataques es tal que no puede configurar un perfil una vez y no puede olvidarse de él. Por ello, analizamos la situación en cada sitio y mejoramos la protección: añadimos nuevos mecanismos de seguridad, ajustamos el perfil para que no haya falsos positivos. Para la configuración inicial, utilizamos la información que recibimos del escáner de vulnerabilidades de Qualys.

Trabajar en equipo: estudiar ataques con un cliente

La administración del servicio por parte de nuestros ingenieros incluye el establecimiento de políticas y, si es necesario, el bloqueo manual de ataques. Esta es la responsabilidad de los especialistas de FortiWeb que comprenden los matices de la protección de sitios web. Pero al mismo tiempo, nuestros ingenieros no pueden conocer toda la lógica de la aplicación cliente. Si bloqueamos inmediatamente cualquier actividad sospechosa, podemos bloquear accidentalmente a un usuario legítimo. Por eso trabajamos en conjunto con los especialistas del cliente y desarrollamos una estrategia conjunta para repeler los ataques.

Entre los clientes hay empresas sin grandes departamentos de seguridad de la información y TI. El desarrollo de aplicaciones para ellos a menudo lo realizan subcontratistas, por lo que lleva algo de tiempo corregir las vulnerabilidades en el código. En WAF, puede ofrecer soluciones y neutralizar rápidamente los ataques que han surgido. En este caso, hemos desarrollado regulaciones y prescrito cuándo considerar la situación crítica y actuar de inmediato, y cuándo acordar las cerraduras con el cliente.

El monitoreo junto con ELK nos ayuda a rastrear situaciones críticas. La última vez ya hablamos de cómo funciona técnicamente. ELK nos permite administrar la información de seguridad sin agregar un costoso sistema SIEM (información de seguridad y gestión de eventos) al servicio.

En el seguimiento, configuramos alertas para una respuesta inmediata. La primera línea de soporte funciona las 24 horas, después de la notificación evalúa inmediatamente la situación según la normativa y actúa a su propio nivel, o transfiere la incidencia a los ingenieros de seguridad.

Si el propio cliente está listo para monitorear el trabajo del WAF, le proporcionamos acceso al sistema de análisis basado en ELK. En esta solución, configuramos permisos para índices específicos. El cliente administrará análisis e informes sin influir en el WAF en sí.

¿Cuál es el resultado final y cómo se desarrollará aún más?

Como resultado, tenemos una solución integral para proteger las aplicaciones web. Además de la protección mediante WAF, podemos configurar el equilibrio de los servidores web, el almacenamiento en caché, las redirecciones y, así, descargar el sitio principal.

Para el futuro, hemos proporcionado un margen para escalar. Para el equilibrio, conectemos FortiADC, un controlador para la entrega de aplicaciones y el equilibrio de carga en sistemas de alto rendimiento. Admite la descarga SSL de servidores y mejora el rendimiento de las aplicaciones web.

El servicio se cobra en función del ancho de banda y es adecuado para sitios poco pesados. Si el cliente tiene gigabits de tráfico, no ofrecemos un servicio en la nube, sino una solución privada. Para que el servicio sea transparente para los clientes, planeamos mostrar datos WAF en su cuenta personal.

Si está interesado en conocer los detalles, estaré encantado de responder a sus preguntas en los comentarios. O regístrese para el seminario WAF el 26 de noviembre ; habrá la oportunidad de hacer preguntas no solo a nosotros, sino también a los especialistas técnicos de Qualys, Fortinet y Qrator.