¿Qué es el alojamiento a prueba de balas?

El alojamiento a prueba de balas, o BPH, es un alojamiento que le permite realizar actividades ilegales que están prohibidas por los proveedores habituales: alojamiento de malware, contenido pirateado o datos robados.

Los proveedores de BPH ignoran las quejas y solicitudes de las fuerzas del orden o advierten a los clientes con anticipación para que tengan tiempo de adaptar su negocio. En muchos casos, los BPH permiten que un atacante oculte su verdadera identidad.

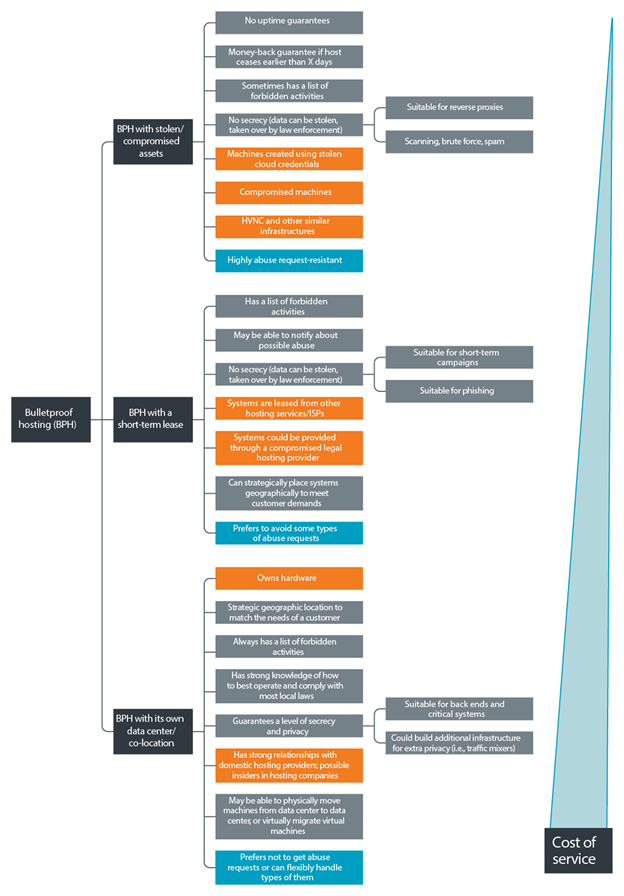

Variedades de HPB. Tipos de servicios y costo. Fuente (en adelante, a menos que se indique lo contrario): Trend Micro

BPH, que utiliza una infraestructura de corta duración de servidores secuestrados o comprometidos, tiene un alto nivel de resistencia. Los proveedores de BPH no son los propietarios oficiales de los recursos a los que brindan acceso, por lo que cualquier reclamo "volará" al propietario real y no a ellos. La consecuencia de esto es que cualquier host de su red se puede eliminar en cualquier momento, por ejemplo, después de que el propietario descubre un compromiso.

Dichos BPH son extremadamente baratos y convenientes para realizar operaciones rápidas: propagación de spam, colocación de proxies inversos, rastreo masivo y fuerza bruta. Incluso si el servidor secuestrado se elimina o elimina, solo se pierde una pequeña cantidad de información.

Otro tipo de BP-hosters revenden servicios de empresas legales. Su resistencia a las balas está garantizada por la capacidad de los revendedores de satisfacer las necesidades de los ciberdelincuentes, así como por las relaciones establecidas con proveedores de alojamiento legítimos al manejar solicitudes de abuso. En algunos casos, los revendedores pueden actuar como intermediarios en la resolución de conflictos y disputas entre proveedores y consumidores de servicios de alojamiento.

Para los sistemas que requieren largos períodos de disponibilidad, el hospedaje en centros de datos donde el proveedor de BPH posee la infraestructura es un enfoque más viable. Estos proveedores tienden a asignar estratégicamente sus recursos y construir o arrendar infraestructura en todo el mundo, teniendo en cuenta las regulaciones legales locales, las características geográficas y nacionales, el profesionalismo de la aplicación de la ley local y el nivel de corrupción en las agencias gubernamentales. Esta HPB es la más cara, pero también la más estable.

Formas de garantizar la "impenetrabilidad"

Cada proveedor de BPH tiene una lista limitada de servicios que brinda a los delincuentes. Dependiendo de los acuerdos con los proveedores upstream, publican una lista de actividades estrictamente prohibidas y una lista de lo que se considera aceptable.

Uso de características legislativas La

fuente de tales restricciones son las diferencias en la legislación de diferentes países, por lo tanto, el tema de especial atención de los proveedores de BPH es la región de la ubicación del centro de datos, la información sobre el registro de la empresa y los socios en la interconexión de redes.

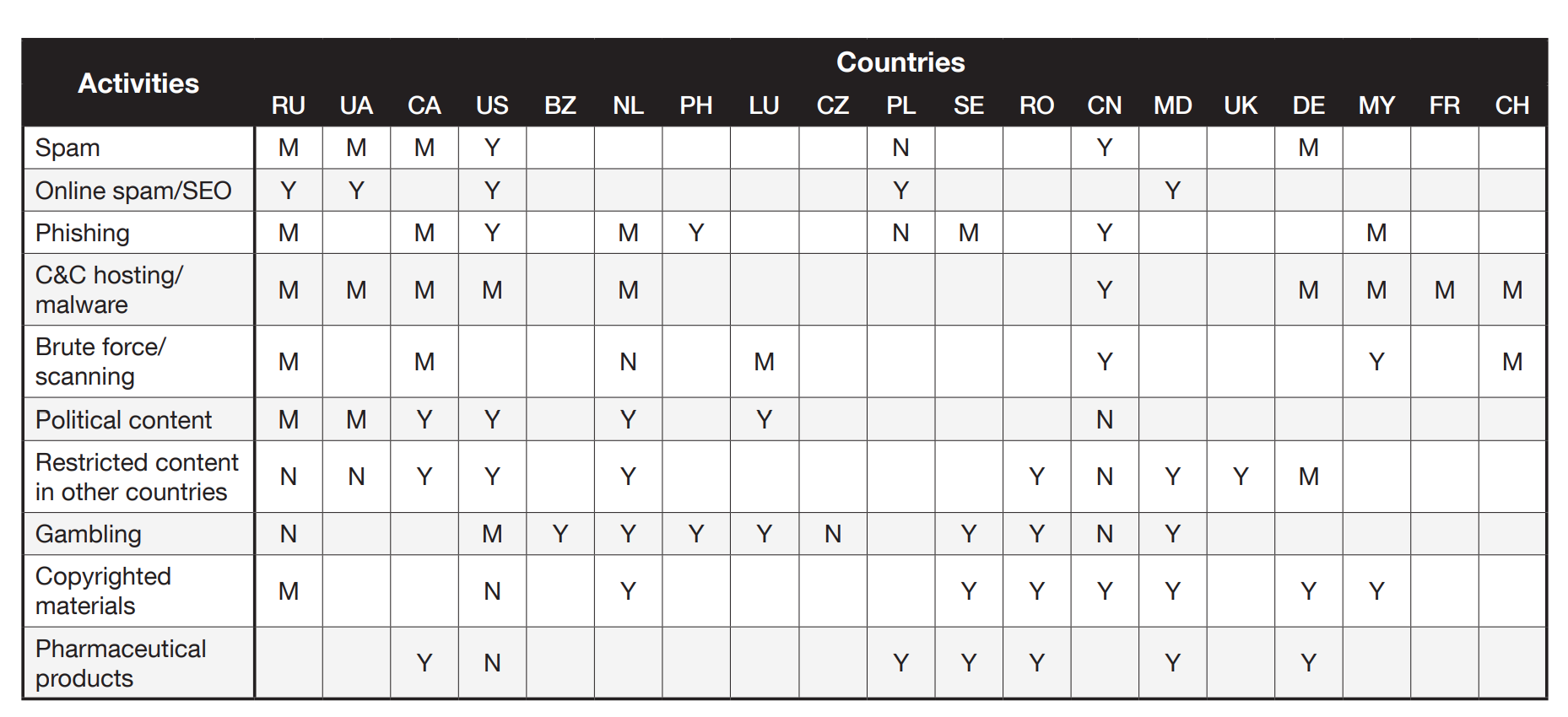

Actividades delictivas y su grado de aceptabilidad en diferentes países. Y (sí) significa que las acciones especificadas, de acuerdo con las revisiones de los usuarios de los servicios de alojamiento "subterráneo", son posibles utilizando servidores ubicados en el país marcado, N (no) - para las acciones especificadas, los servidores en este país están fuertemente desaconsejados, M (tal vez) - el uso de servidores es posible, pero con algunas restricciones

Uno de los países más populares para alojar la infraestructura de BPH es Ucrania. La razón de esto es que la regulación gubernamental y la aplicación de la ley en este país en muchos casos es mucho menos estricta que en los países vecinos. Al mismo tiempo, las acciones de los agentes de la ley ucranianos son menos predecibles: hay casos en que la SBU llevó a cabo investigaciones independientes y arrestó a los propietarios de hospedaje a prueba de balas....

Suiza y los Países Bajos también son populares entre los propietarios de BPH como países adecuados para establecer empresas de plataformas de alojamiento proxy. Esto se debe a que, de acuerdo con la legislación de estos países, el hosting recibe un aviso de la denuncia por adelantado, lo que permite trasladar los sistemas a ubicaciones seguras.

La legislación china es bastante tolerante con el spam y el escaneo de redes, pero reacciona con extrema dureza a todo tipo de actividades relacionadas con el juego o la actividad política.

En Canadá, la eliminación de contenido requiere una larga preparación de documentos, sobre la base de los cuales se toma una decisión judicial, y solo entonces se toman acciones con equipos y datos.

En los Estados Unidos, se considera aceptable publicar contenido pornográfico, con la excepción, por supuesto, de pornografía infantil, pero el spam, el escaneo de redes y la fuerza bruta generan numerosas quejas. Además, los funcionarios encargados de hacer cumplir la ley de EE. UU. Son intolerantes con las violaciones de las leyes de derechos de autor (DMCA y otros actos similares).

Rusia es muy estricta con el material pornográfico y la mayor parte del contenido pornográfico se considera inaceptable. En muchos sitios de alojamiento, los materiales relacionados con las drogas y el contenido político están clasificados como prohibidos. Sin embargo, los usuarios de dichos proveedores notan que muestran una flexibilidad considerable, advierten con anticipación sobre las quejas recibidas y también toleran la actividad maliciosa, siempre que no esté dirigida contra empresas y ciudadanos rusos.

Seychelles, Belice, República Dominicana y Panamá son extremadamente populares como destino de BPH debido a sus buenos canales de Internet y leyes leales que permiten una respuesta muy tranquila a cualquier queja. Para tales servicios de BPH, incluso ha aparecido el término "alojamiento en el extranjero".

Anonimato

Una de las características más importantes de la HPB es el grado de anonimato. La capacidad de ocultar la identidad del propietario de un recurso delictivo, aceptar pagos anónimos en criptomonedas, registrar dominios para datos ficticios y otras propiedades similares son determinantes a la hora de elegir una plataforma de alojamiento criminal.

Publicidad de alojamiento anónimo

Incluso algunas plataformas de alojamiento legítimas anuncian el anonimato. Por ejemplo, Domains by Proxy está construyendo un negocio al ocultar la identidad del cliente a la mayoría de las consultas públicas. Sin embargo, debe tenerse en cuenta que la empresa responde a las solicitudes de divulgación de información sobre el propietario del sitio en caso de reclamaciones por infracción de derechos de autor.

Publicidad de dominios por proxy

Flexibilidad y adaptabilidad

Estas características son extremadamente importantes para los proveedores de HPB. Su manifestación práctica puede ser, por ejemplo, el traslado de servidores o máquinas virtuales de un país a otro, si surgieran problemas legales inesperados en la ubicación anterior. Esto asegura que el servicio malicioso continúe funcionando a pesar de los intentos de las fuerzas del orden por incautar el equipo. Cuando se incluye con un servidor proxy inverso externo, este modelo de alojamiento es ideal para servicios de BPH de alta disponibilidad.

Protección DDoS

Una infraestructura de red confiable es solo la mitad de la batalla. Como cualquier otro sitio en Internet, los recursos ciberdelincuentes pueden ser el objetivo de ataques cibernéticos que van desde la denegación de servicio (DoS) hasta los intentos de piratería. La probabilidad de que se produzcan incidentes de este tipo con dichos recursos es mayor que con los sitios normales: los usuarios descontentos pueden estar en sitios normales, pero es más probable que los visitantes de los recursos de los piratas informáticos organicen un ataque.

El tiempo de inactividad durante un ataque DDoS puede afectar la reputación de un recurso, como resultado de lo cual su audiencia se dirigirá a los competidores y el propietario del sitio perderá ingresos.

Los ataques DDoS se pueden llevar a cabo en varias capas del modelo OSI. Como regla general, los ataques en el nivel 7 requieren métodos más sofisticados, pero al mismo tiempo es más difícil defenderse de ellos que del banal SYN-flood (nivel 4). Es por eso que muchos sitios utilizan servicios profesionales que los protegen de los ataques DoS a nivel de la aplicación, y los foros criminales en este sentido no son diferentes de los recursos legales.

Pantalla de uno de los servicios para protegerse contra ataques DDoS

Anti-scraping

Otro problema al que se enfrentan los operadores de foros delictivos a la hora de elegir un hosting es que muchos buscadores, organizaciones, cuerpos de seguridad e investigadores están intentando automatizar el proceso de identificación de contenido ilegal.

La información recopilada se publica luego en informes de amenazas o se utiliza en investigaciones policiales. Esto podría atraer atención no deseada y dañar la reputación del foro.

Los diferentes mecanismos de alojamiento utilizan diferentes mecanismos para evitar el raspado. Por ejemplo, los invitados pueden tener un límite en la cantidad de páginas que pueden ver durante el día.

Aviso anti-raspado

Otros foros utilizan captcha o preguntas de seguridad para asegurarse de que se trata de una persona viva.

Recomendaciones de contramedidas

Es bastante difícil contrarrestar los recursos delictivos alojados en BPH. En el curso de nuestra investigación, desarrollamos los siguientes métodos que pueden ayudar a identificar compañías que brindan servicios de hospedaje ilegal. Esto es lo que puede hacer:

- determinar qué rangos de direcciones IP están en listas negras públicas; preste especial atención a las direcciones asociadas con una gran cantidad de solicitudes públicas de abuso, ya que esto puede indicar actividades de BPH;

- analizar el comportamiento del sistema autónomo y los datos de emparejamiento; esto también puede ayudar a identificar la actividad relacionada con la HPB

- después de encontrar un host de BPH, use la huella digital resultante para encontrar otros que puedan estar asociados con el mismo proveedor.

Sugerimos las siguientes como medidas que pueden facilitar la terminación de las actividades de las empresas de hosting clandestino sin tener que descubrir o deshabilitar sus servidores:

- enviar solicitudes de abuso debidamente presentadas al proveedor de alojamiento ilegal sospechoso y sus socios de línea ascendente;

- agregar rangos de direcciones IP de redes BPH a listas negras populares;

- aumentar los costos operativos de BPH para socavar la rentabilidad de su negocio;

- socavar la reputación de un proveedor de BPH en la clandestinidad ciberdelincuente: crear cuentas en foros clandestinos y publicar en su nombre publicaciones en las que se expresen dudas sobre la seguridad de BPH o su posible cooperación con las autoridades.