Al igual que muchos otros trabajos científicos, la investigación es de poca utilidad en la práctica, como, por ejemplo, escuchar a escondidas a través de una bombilla o hablar con un altavoz inteligente utilizando un láser.

Según el criptógrafo Bruce Schneier, lo impresionante en este caso es el hecho de que los investigadores pudieron descubrir al menos algo. Y una cosa más: como regla, estos algoritmos funcionan mejor, cuanto más material esté disponible para el análisis. La pandemia y el control remoto masivo han creado una situación en la que, en teoría, es posible recopilar un archivo de cientos de horas de video para cada uno de nosotros.

El trabajo académico contiene una docena de referencias a estudios anteriores similares para evaluar el arsenal de herramientas de escucha y escucha. Entre ellos, el keylogging por radiación electromagnética, por el movimiento de los ojos de la impresora, por los movimientos de la tableta (se supone que estamos disparando a la parte posterior del dispositivo). Mencionan el análisis de video utilizado en la práctica, en ataques reales, donde se ingresa un código PIN en el teclado de un cajero automático o terminal de pago. Además, es aún más interesante: reconocimiento de la entrada a través del análisis de vibraciones, por un sensor de terceros o usando sensores estándar de un dispositivo móvil o reloj inteligente. Las encuestas sobre el tema determinan las pulsaciones de teclas por el sonido real del teclado, para esto, ni siquiera se requiere un video. En la versión Zoom, teóricamente es posible combinar métodos de análisis para sonido e imagen.

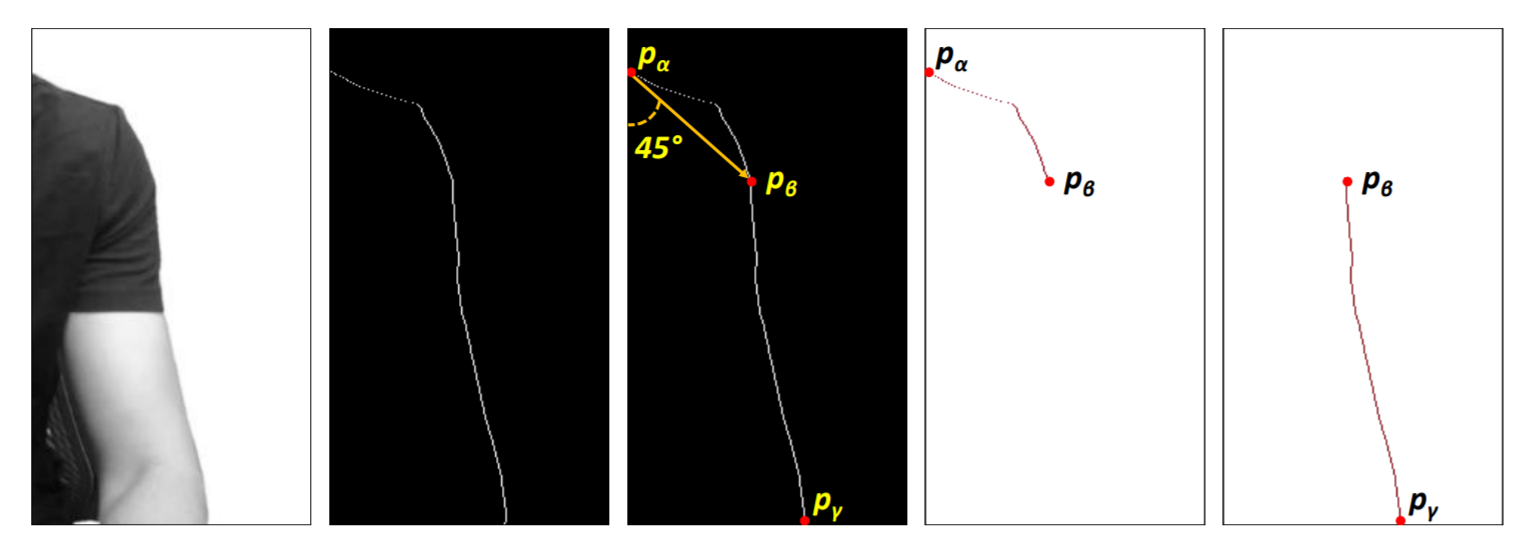

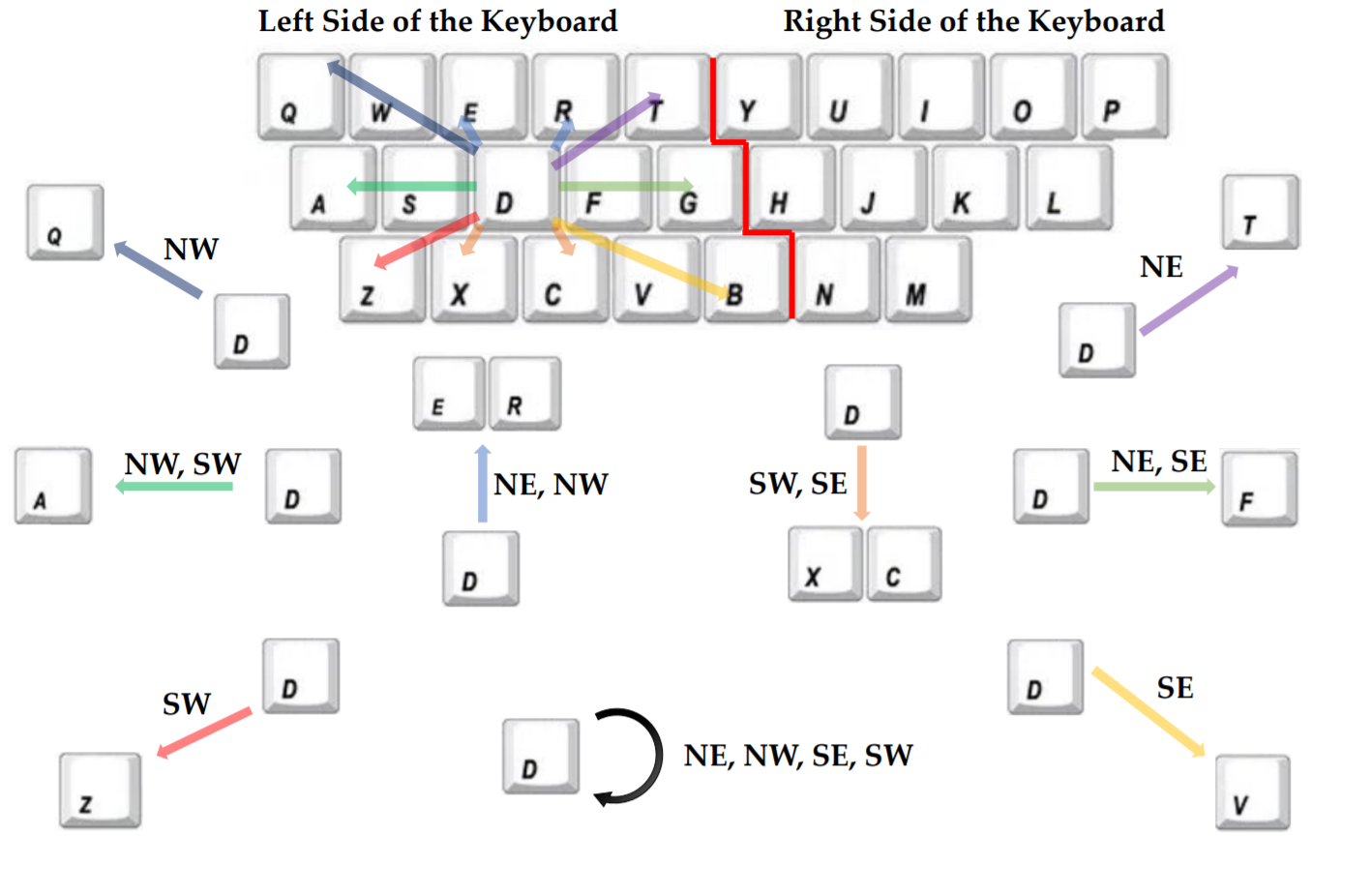

De una forma extremadamente simplificada, el nuevo método de mirar furtivamente funciona así: se reconoce la cara de la víctima y se analizan los pequeños movimientos de los hombros. El teclado se divide convencionalmente en dos partes: para la mano izquierda y derecha. Además, la dirección se determina aproximadamente: con un movimiento, asumimos que la tecla se presiona arriba y hacia la izquierda en relación con el centro de una de las mitades del teclado. De lo contrario, está más abajo y hacia la derecha, y así sucesivamente. Se obtiene una precisión aceptable al comparar las conjeturas con un diccionario, lo que le da al título de esta publicación una costra dorada clara.

La contraseña, si puede ser robada, es la más simple, que se puede determinar por fuerza bruta en cinco minutos. Para los de mínima dificultad, la probabilidad de identificación fue del 18,9%. La técnica también adolece de los métodos más simples que dificultan el seguimiento. Se supone que debe colocarse con las dos manos, lo que significa que no será posible determinar el conjunto de letras con los dedos de una mano. Se requiere para determinar el movimiento de los hombros, y esto se ve obstaculizado por la ropa suelta. En general, este es un estudio extremadamente impráctico, que sin embargo impresiona por su audacia y ciertamente es útil para los entusiastas de la seguridad de la información.

Que mas paso

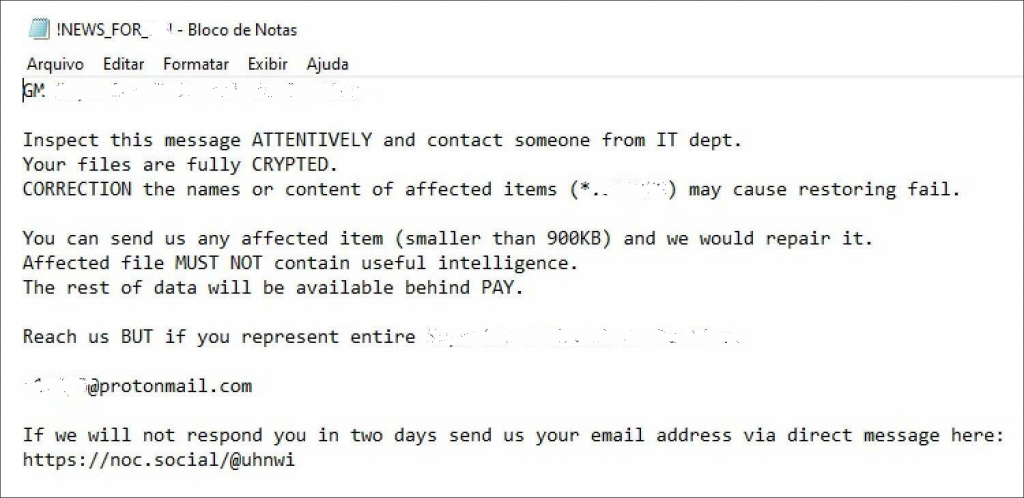

Los expertos de Kaspersky Lab están investigando un troyano de cifrado de Linux descubierto recientemente en ataques contra el Departamento de Transporte de Texas y Konica Minolta. La imagen de arriba es el resultado de un troyano de Windows, presumiblemente utilizado por el mismo grupo.

El hilo de Twitter anterior describe un experimento interesante. Se carga una clave privada en el repositorio de código fuente público para acceder al servidor en Amazon Web Services y se realiza un seguimiento del tiempo hasta que se intenta iniciar sesión en el servidor. En el alojamiento de GitHub, el token de AWS se usó en 11 minutos, en GitLab, una hora después de la confirmación.

En el lanzamiento de iOS y iPadOS 14.2, Apple cerró 24 vulnerabilidades, tres de las cuales supuestamente se usaron en ataques.

Las autoridades policiales de EE. UU. Obtuvieron el control sobre la billetera Bitcoin utilizada en las operaciones del mercado de la red oscura de Silk Road (cerrado en 2013). Desde entonces, se han almacenado allí casi 70 mil bitcoins, en el momento de la publicación ronda los mil millones de dólares estadounidenses.

Nueva investigaciónmuestra cómo se utilizan los formularios para la suplantación de identidad en Google Forms. Entre las empresas atacadas se encuentra la propia Google.