Estudiaremos los riesgos digitales, sus tipos y descubriremos cómo protegernos de ellos. Considere seis soluciones DRP (Digital Risk Protection) reconocidas mundialmente, compárelas en funcionalidad y precio, según la tabla analítica ROI4CIO .

La necesidad de una fuerte presencia en el mundo online para el éxito y el reconocimiento de su marca se ha convertido en una verdad común. Y esto concierne no solo a las plataformas artísticas, la ingeniosa gestión de canales de políticos y corporaciones globales. El comercio minorista, la publicidad y la atención al cliente también se están trasladando al espacio en línea. La transición al mundo virtual se ha vuelto especialmente relevante con la introducción de la cuarentena en muchos países en relación con la pandemia de COVID-19.

Los esfuerzos realizados para aumentar el alcance de la audiencia de Internet y las campañas en línea exitosas son cautivadores con los resultados. Pero, desafortunadamente, cuanto más exitosa y mayor sea su presencia en línea, más peligroso es olvidarse de su lado oscuro: los riesgos digitales. Después de todo, la interacción en línea con la audiencia atrae no solo la atención deseada, sino que usted se vuelve visible para todo tipo de atacantes: ciberdelincuentes con motivación financiera, competidores que intentan filtrar sus secretos, piratas informáticos.

Comprender qué le amenaza, cómo crear protección digital y elegir la mejor solución para recopilar información operativa y acciones preventivas contra ataques ayudará a proteger su empresa de las amenazas. Por supuesto, los métodos variarán según el tamaño y la escala de la organización, pero existen varios conceptos fundamentales de protección de riesgos digitales que pueden guiar su selección de garantías.

Tipos de riesgos digitales

La protección digital contra riesgos es un aspecto de un programa de inteligencia de amenazas. Considere los elementos que componen la categoría de riesgo digital.

Divulgación no autorizada

Incluye el robo o la filtración de datos confidenciales: información financiera personal de un cliente minorista o el código fuente de los productos propios de una empresa de tecnología.

Identificación de vulnerabilidades

Las plataformas de comercio electrónico, los foros delictivos en la web oscura o incluso la web abierta son fuentes poderosas de riesgo. Una vulnerabilidad identificada por un grupo o individuo que no puede influir en ella llega hasta alguien que puede hacerlo. Esto incluye la distribución de exploits en ataques dirigidos y no dirigidos.

Problemas de la cadena de suministro

Los socios comerciales y todos los proveedores que interactúan directamente con su organización no siguen necesariamente las mismas pautas de seguridad que usted.

Riesgos tecnológicos

Esta amplia categoría incluye todos los riesgos que deben tenerse en cuenta cuando se trata de tecnología de la que depende una organización. Esto incluye:

Infraestructura física : Innumerables procesos industriales que están parcial o totalmente automatizados por sistemas SCADA, DCS o PLC. Desafortunadamente, la automatización abre redes para ataques cibernéticos, un ejemplo de los cuales es el ataque STUXNET que interrumpió el programa nuclear de toda una nación.

esa infraestructura: La fuente más común de riesgo digital, incluidas todas las vulnerabilidades potenciales en software y hardware. Estos riesgos aumentan cada día debido a la conexión a Internet de las cosas.

Presencia pública en Internet : los puntos de contacto con los clientes y las organizaciones comunitarias (redes sociales, marketing por correo electrónico u otras estrategias de marketing) son fuentes potenciales de riesgo.

Riesgo de los empleados

Incluso la cerradura más segura y resistente a manipulaciones se puede abrir fácilmente si tiene la llave. Con los esfuerzos de ingeniería social, la gestión y manipulación de identidades y los ataques internos maliciosos de empleados descontentos, incluso el programa de ciberseguridad más confiable se puede interrumpir rápidamente.

Diez casos de uso para la protección de riesgos digitales

El panorama de amenazas se expande constantemente, lo que significa que los equipos de ciberseguridad se ven cada vez más obligados a trabajar para proteger a las organizaciones. Hemos reunido una docena de estudios de casos para demostrar el alcance de los servicios de protección contra riesgos.

Detección de

phishing El phishing es un problema insidioso y a los ciberdelincuentes les encanta porque es eficaz. DRP incluye medidas proactivas que identifican y detienen los ataques antes de que causen daños. Al rastrear varias métricas clave de phishing: dominios registrados, cambios en los registros MX y la reputación de DNS, la solución identifica dominios maliciosos y elimina rápidamente los sitios falsificados.

Priorización de vulnerabilidades

La correlación manual de los datos de amenazas con las vulnerabilidades de su organización ya no es realista. Demasiadas tecnologías utilizadas, demasiados datos. DRP es una colección de vulnerabilidades automatizada que explota datos desde cualquier lugar. Luego, estas matrices se estructuran en tiempo real, lo que le permite ver qué representa el mayor riesgo.

Visibilidad de la Darknet

Los atacantes son inteligentes y anónimos, pero aún visibles. DRP monitorea sus actividades en todo Internet: cómo buscan objetivos, usan herramientas sospechosas y colaboran con otros piratas informáticos. Una solución DRP avanzada comprende cómo piensan los ciberdelincuentes y cómo evolucionan las amenazas, lo que le brinda la oportunidad de ser proactivo. Por cierto, monitorear y rastrear la actividad web en la red oscura es una parte clave de cómo se detectan y mitigan las amenazas.

Protección de marcas

Ha invertido mucho tiempo y dinero construyendo y construyendo su marca. Por desgracia, los piratas informáticos también saben lo valioso que es. La solución DRP está diseñada para escanear fuentes externas en busca de usos fraudulentos de su marca. Supervisa sus dominios, direcciones IP, aplicaciones móviles y páginas de redes sociales para identificar intrusos. Y cuando se detecta una actividad sospechosa, envía alertas instantáneamente a toda su organización, a marketing, cumplimiento, TI y seguridad.

Detección de fraudes

Tiene todo tipo de defensas perimetrales instaladas: cortafuegos, puertas de enlace, IDS / IPS y sistemas de detección de malware, y es posible que incluso haya tomado medidas para integrar y fortalecer esos sistemas. ¡Eso es genial! El problema es que los piratas informáticos eluden esta protección de todos modos utilizando el fraude. Por lo tanto, la solución DRP debe monitorear los intentos de crear sitios de phishing o vender credenciales filtradas, información de cuentas bancarias de sus clientes y empleados. Las alertas instantáneas en tiempo real ayudan a prevenir tales acciones antes de que sucedan, lo que ahorra a las organizaciones millones en costos cada año.

Identificación de aplicaciones móviles maliciosas

Los dispositivos móviles y las aplicaciones amplían el alcance de la audiencia. Pero es posible que los atacantes ya hayan creado aplicaciones móviles falsas que su equipo de marketing probablemente no rastrea o no conoce. DRP debe verificar varias tiendas de aplicaciones, tanto legales como pirateadas, para detectar aplicaciones sospechosas e iniciar su cierre. Esto es posible si la solución tiene asociaciones con tiendas de aplicaciones.

Protegiendo el liderazgo

En el pasado, los ejecutivos solo necesitaban seguridad física. Se instalan alarmas y seguridad en las oficinas para este fin, en ocasiones se asignan guardaespaldas a la alta dirección. Los altos funcionarios ahora enfrentan serias amenazas a la seguridad cibernética. También lo hacen los inversores, los miembros de la junta y los asesores. El programa DRP debe escanear fuentes en línea para encontrar y detener los intentos de alterar o comprometer su identidad y datos.

Mitigación de amenazas automatizada

Dada la magnitud de las amenazas potenciales y la falta de experiencia para mitigarlas, la automatización del proceso de mitigación es fundamental. La solución debería convertir los datos en inteligencia y la inteligencia en acción: bloquear y eliminar amenazas, restablecer las credenciales por error y crear políticas de seguridad.

Supervisión de fugas y datos confidenciales La

protección de los datos y la propiedad intelectual de los clientes es fundamental. DRP busca credenciales robadas y datos confidenciales, contraseñas y notifica su detección. La mejor manera de asegurarse de que DRP actúa de acuerdo con la información de credenciales actualizada es integrar la solución con Active Directory y Microsoft Exchange. Por lo tanto, cuando se detecta una fuga, se restablecerán las credenciales activas.

Terceros

Como si proteger sus propios sistemas no fuera lo suficientemente difícil, también debe preocuparse por las fuentes externas, que son más difíciles de controlar. Estos son los proveedores, socios e inversores que forman parte de su huella digital. Su riesgo cibernético también es suyo. Por lo tanto, el DRP debe evaluar las amenazas que enfrentan los terceros para que pueda administrar de manera efectiva su cadena de suministro.

Por qué la protección de riesgos digitales es una inversión, no un costo

La protección contra riesgos digitales es una estrategia defensiva proactiva. Le permite contrarrestar amenazas, evitar costos innecesarios, mejorar la eficiencia y recuperar pérdidas. Es en estas cuatro áreas donde DRP ofrece ROI. Miremos más de cerca.

ROI 1: evitar riesgos

Como la mayoría de los otros elementos de una estrategia de ciberseguridad, la inversión en una solución debe considerarse en el contexto de los costos no deseados en los que puede incurrir una brecha de seguridad. Pero esto es solo una parte del beneficio. Uno de los aspectos más valiosos de DRP es la visualización de la propia huella digital de una organización, un elemento esencial para proteger el negocio y la reputación.

ROI 2: costos más bajos

Las soluciones DRP automatizan muchas tareas asociadas con la identificación y el monitoreo de amenazas digitales. La ciberdefensa autodirigida en el terreno solo cubre parcialmente tales tareas en comparación con soluciones especialmente diseñadas y constantemente actualizadas. Los mejores servicios de DRP también cubren Shadow IT (es decir, dominios, aplicaciones o dispositivos no autorizados creados o utilizados sin notificar al departamento de TI) y TI olvidada (por ejemplo, páginas de destino de sitios web antiguos y contenido archivado), lo que proporciona ahorros de costos adicionales. ...

ROI 3: mayor eficiencia

La automatización inherente a las soluciones de mitigación de riesgos digitales identifica vulnerabilidades de forma más rápida y sencilla, lo que aumenta la eficiencia del proceso. La identificación y eliminación de Shadow and Forgotten IT optimiza aún más el espacio digital de la empresa, ahorrando recursos.

ROI 4: Generación de ingresos

Los ciberataques, los correos electrónicos de phishing y los sitios falsos para una organización tienen un impacto negativo directo en los ingresos y, por supuesto, un impacto negativo en la reputación. Las soluciones digitales de mitigación de riesgos también ayudan a mitigar estos riesgos, ayudando a identificar y remediar rápidamente actividades ilegales o amenazantes.

Métodos de protección

Forrester identifica dos desafíos principales para cualquier organización que busque reducir el riesgo digital: primero, identificar qué riesgos existen y segundo, eliminarlos. Estamos de acuerdo con usted: a primera vista, los objetivos son obvios. Pero en realidad, asumen una cierta postura en materia de seguridad, más proactiva que la respuesta a incidentes. Este enfoque proactivo incorpora la protección de riesgos digitales en una estrategia de inteligencia de amenazas.

La idea no es construir un muro alrededor de la ciudad y mantenerse alejado de cualquier cosa no deseada, sino sentirse seguro caminando libremente por el mundo donde conozca todo lo que le rodea.

El informe de Forrester también identifica varias cualidades críticas inherentes a una solución DRP:

- . . -, , .

- , . , , - ; , ; .

- - . — , . — , .

Habiendo considerado todas las ventajas de implementar DRP y habiéndonos familiarizado con lo que podemos esperar de la solución, pasemos a comparar los seis productos líderes entre sí. Echemos un vistazo breve a la funcionalidad, características, compare en base a la tabla analítica ROI4CIO por precio y parámetros: protección y verificación de direcciones IP, URLs, amenazas de la categoría TTPs, sumas hash de archivos, dominios, claves de registro, números de tarjeta, números de teléfono, redes sociales redes; protección de aplicaciones móviles y marca; encontrar fugas de datos; enriquecimiento de datos (clasificación de amenazas, etiquetado de amenazas, información adicional); formas de interacción; formato de datos.

Plataforma ZeroFOX

Con un motor de recopilación de datos global, análisis impulsado por inteligencia artificial y un sistema de reparación automatizado, ZeroFOX protege contra amenazas cibernéticas, de marca y físicas en las redes sociales y plataformas digitales.

ZeroFOX, el líder del mercado en visibilidad y seguridad digital, protege a las organizaciones de hoy de los riesgos digitales dinámicos y los riesgos físicos en las plataformas sociales, móviles y web.

ZeroFOX detecta y elimina los ataques de phishing dirigidos, el compromiso de la cuenta, la interceptación de datos y las amenazas de ubicación. La tecnología patentada ZeroFOX SaaS procesa y protege millones de mensajes y cuentas en LinkedIn, Facebook, Slack, Twitter, Instagram, Pastebin, YouTube, tiendas de aplicaciones móviles todos los días.

Trabajar con la plataforma comienza con la creación de "entidades": todo lo que le importa a su organización en las redes sociales y los canales digitales: marcas, empleados, ejecutivos y VIP, productos, ubicaciones y páginas corporativas. Las entidades tienen subsecciones que consisten en perfiles, nombres, palabras clave, imágenes, dominios, hashtags y más. La configuración de la entidad controla dónde y cómo ZeroFOX recopila datos. La personalización también garantiza que solo vea los datos que son relevantes para su organización.

A continuación, determina qué análisis se realiza para cada entidad en función de los casos de uso respectivos (por ejemplo, una marca tendrá requisitos diferentes a los de un empleado). Si se detecta alguna infracción, ZeroFOX envía alertas. Aparecen en una tabla filtrable ordenada por clasificación de riesgo, tipo de amenaza, marca de tiempo ...

A través de un proceso patentado, ZeroFOX trabaja en nombre del cliente para marcar contenido inapropiado en las redes sociales. El producto envía automáticamente las quejas de violaciones específicas directamente al Centro del Seguro Social para su eliminación. En tiempo real, es posible eliminar cualquier contenido inapropiado de sus páginas corporativas.

Una actualización reciente, ZeroFOX Enterprise Remote Workforce Protection, aporta seguridad e inteligencia a las amenazas de la plataforma de colaboración de las que carecen las herramientas tradicionales de ciberseguridad.

Revision de producto. Jefe del Departamento de Seguridad, Empresa de Almacenamiento:

Hay una necesidad urgente de ZeroFOX porque nadie más hace lo que hace esta decisión. Trabajar con ZeroFOX realmente nos abrió los ojos. El mejor cumplido que puedo dar es que el proceso de trabajo con la plataforma corresponde completamente a la descripción indicada, todo funciona.

La interfaz es

la dirección IP: sí

la dirección URL: sí

Categoría de amenazas TTPS: sí

Sumas hash de archivos: sí

Dominio: Sí

Claves de registro: Sí

No tarjetas: sí

Teléfonos: sí

Indicadores de redes sociales: sí

Protección para aplicaciones móviles: sí

Protección de marca : sí

Fugas de datos: N / A

Enriquecimiento de datos (calificaciones de amenazas, etiquetado de amenazas, información adicional y otra información adicional): sí

Métodos de interacción: API

Formato de datos: JSON, STIX, TAXII

Precio: desde $ 390 por mes

Plataforma de inteligencia de amenazas IntSights (TIP)

IntSights Threat Intelligence Platform (TIP) ayuda a las organizaciones a centralizar los datos de varias fuentes de información para mantener actualizadas las listas de bloqueo.

IntSights está revolucionando las operaciones de ciberseguridad al aprovechar una plataforma integral de defensa contra amenazas externas para neutralizar los ciberataques. Las capacidades de inteligencia cibernética le permiten monitorear continuamente el perfil digital externo de la empresa en la red y la darknet para identificar amenazas emergentes y responder de manera proactiva.

La creación de un producto de inteligencia de amenazas tan especializado que se integra con la infraestructura de seguridad central ha convertido a IntSights en una de las empresas de ciberseguridad de más rápido crecimiento en el mundo.

IntSights Threat Intelligence Platform (TIP) centraliza y enumera miles de fuentes de inteligencia para una investigación ordenada y un rápido bloqueo de amenazas. Las amenazas se priorizan en severidad al aportar contexto a los canales de comunicación. IntSights además proporciona notificaciones, alertas e informes especializados para la organización.

El panel de investigación de la plataforma Threat Intelligence Platform visualizado le permite monitorear y administrar campañas relacionadas con activos maliciosos conocidos y coordinar las respuestas. Para la detección y respuesta internas, la plataforma se integra con sistemas de seguridad locales, como firewalls, proxies web y Active Directory, informando automáticamente a los equipos de seguridad sobre las amenazas y las capacidades de reparación automatizadas.

La capacidad de conectar lo que está sucediendo fuera de la organización (en Internet y la web oscura) y lo que está sucediendo dentro de la organización (datos internos de dispositivos de seguridad, redes, sistemas, dispositivos y usuarios) elimina la necesidad de una capacitación extensa y permite que todo el equipo de seguridad comprenda mejor Procesos.

. , SOC , Teva:

IntSights . , , , .

La interfaz es

la dirección IP: sí

la dirección URL: sí

Categoría de amenazas TTPS: sí

Sumas hash de archivos: de N / A

Dominio: Sí

Claves de registro: de N / A

números de tarjeta: sí

Teléfonos: sí

Indicadores de redes sociales: sí

Protección para aplicaciones móviles : N / A

Protección de marca: sí

Fuga de datos: N / A

Enriquecimiento de datos (calificaciones de amenazas, etiquetado de amenazas, información adicional y otra información adicional): sí

Métodos de interacción: API

Formato de datos: N / A

Precio: desde $ 100,000 por año

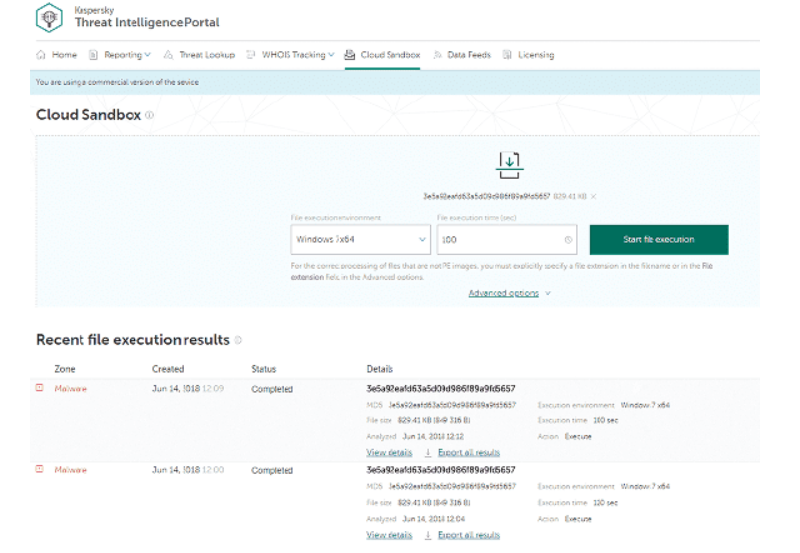

Inteligencia de amenazas de Kaspersky

Kaspersky Lab ha desarrollado el portal Kaspersky Threat Intelligence (KTI), que brinda acceso a todo el conocimiento acumulado durante los 20 años de experiencia de la empresa. Proporciona a los centros de seguridad la inteligencia de

amenazas más actualizada Threat Intelligence se basa en la experiencia de los expertos de Kaspersky que han recopilado una imagen completa del estado actual de los ataques contra los clientes, identificando debilidades en el perímetro de la red, amenazas ciberdelincuentes, actividad maliciosa y violaciones de datos.

El servicio está disponible en Kaspersky Threat Intelligence Portal, un punto único de acceso a datos sobre ciberataques. Mediante este portal, los especialistas en SOC reciben no solo información actualizada sobre amenazas, sino también acceso a los resultados de la investigación global sobre las fuentes de los ataques dirigidos. Esto le permite priorizar las señales de los sistemas internos sobre amenazas desconocidas, minimizando el tiempo de respuesta a incidentes y evitando el compromiso de los sistemas.

La solución realiza un inventario de la red utilizando métodos no intrusivos, identificando los componentes críticos del perímetro de la red del cliente, como los servicios de administración remota, los servicios no intencionalmente abiertos y mal configurados y los dispositivos de red. Un análisis especializado de los servicios disponibles conduce a la clasificación de vulnerabilidades y una evaluación de riesgo integral basada en muchos parámetros: una evaluación CVSS de referencia, la disponibilidad de exploits públicos.

El servicio incluye: flujos de datos de amenazas, informes de amenazas personalizados, informes de inteligencia de amenazas específicos de la empresa, informes de inteligencia de amenazas específicos de cada país, informes de inteligencia de amenazas de instituciones financieras, informes de inteligencia de amenazas de APT, servicio de búsqueda de amenazas, servicio Cloud Sandbox, servicio CyberTrace.

Gracias a la recopilación de datos automatizada a través de servicios de alojamiento de contenido en línea, foros públicos, redes sociales, canales y mensajeros, foros y comunidades en línea clandestinos cerrados, el servicio proporciona información detallada sobre las cuentas de los empleados comprometidas, las fugas de datos, los ataques planificados o discutidos contra ellos. organizaciones.

Los informes de Digital Footprint Intelligence destacan a los ciberdelincuentes no solo contra un cliente, sino también contra clientes, socios e infraestructura de proveedores, y brindan una descripción general del malware actual o los ataques APT en la región y la industria. Con esta información, el cliente puede ver su negocio desde el punto de vista de un atacante y comprender lo que puede aprender sobre la infraestructura de TI y los empleados de la empresa.

. , :

Kaspersky Intelligence Reporting — , . , -. IOC .La interfaz es

la dirección IP: sí

la dirección URL: sí

Categoría de amenazas TTPS: sí

Sumas hash de archivos: sí

Dominio: Sí

Claves de registro: Sí

No tarjetas: sí

Teléfonos: de N / A

Indicadores de las redes sociales: de N / A

Protección de aplicaciones móviles : N / A

Protección de marca: N / A

Fugas de datos: N / A

Enriquecimiento de datos (calificaciones de amenazas, etiquetado de amenazas, información adicional y otra información adicional): sí

Métodos de interacción: https

Formato de datos: JSON, STIX, CSV, OpenIoC

Precio: desde $ 100,000 por año

Inteligencia de amenazas del grupo IB

Group-IB Threat Intelligence es un servicio de suscripción que monitorea, analiza y predice amenazas a organizaciones, socios y clientes.

Group-IB es el socio oficial de Interpol, Europol y las fuerzas del orden locales. Con más de 15 años de experiencia y expertos altamente calificados, Group-IB utiliza su propia infraestructura y su propio sistema de búsqueda de amenazas externo. Al recopilar cantidades masivas de datos en tiempo real, la plataforma utiliza algoritmos patentados y aprendizaje automático para correlacionar los datos rápidamente.

Las actividades de investigación de Group-IB en el campo de la recopilación de datos sostienen que la mayoría de las amenazas dirigidas contra el sector financiero provienen de delincuentes de habla rusa, que es un área específica de las actividades de la empresa. El enfoque de la solución no se basa en la gestión de indicadores de compromiso, sino en la información sobre quién está detrás de cada ataque.

La sección de Datos Comprometidos de la plataforma muestra elementos como fuente, amenaza, dominio y mulas de dinero. En este panel, los analistas pueden ver qué tan efectivas son ciertas páginas de phishing para comprometer y cómo se veía la página cuando fue detectada.

El sandbox de Group-IB está diseñado para emular el espacio de trabajo de una institución. Calcula el porcentaje del archivo que es malicioso y devuelve un video de cómo se comportó el archivo en el Sandbox. Los analistas también reciben una breve descripción de las capacidades de comportamiento que tiene el árbol de archivos y procesos para mostrar cómo funciona.

La función Ataques recientemente agregada proporciona un gráfico claro de todas las intersecciones del elemento a otros dominios de la página de phishing original, direcciones IP, certificados SSL, correo electrónico, números de teléfono y archivos.

Advanced Threats facilita a los analistas el procesamiento de la gran cantidad de información ofrecida al ofrecer una descripción general priorizada de tarjetas con descripciones, el momento de las campañas criminales desde el inicio hasta la fecha e información de actividad.

Revision de producto. Compañía financiera de Australia:

Las fuentes de datos únicas y el acceso a recursos propietarios son lo que distingue a Group-IB de otros proveedores. Un equipo profesional de analistas superó nuestras expectativas al realizar rápidamente investigaciones personalizadas y adaptadas al contexto de la amenaza. La plataforma Threat Intelligence se ha integrado a la perfección en nuestro sistema de seguridad.

La interfaz es

la dirección IP: sí

la dirección URL: sí

Categoría de amenazas TTPS: sí

Sumas hash de archivos: sí

Dominio: Sí

Claves de registro: de N / A

números de tarjeta: de N / A

Números de teléfono: de N / A

Indicadores de redes sociales: sí

Protección Aplicaciones móviles: N / A

Protección de marca: sí

Fugas de datos: N / A

Enriquecimiento de datos (calificaciones de amenazas, etiquetado de amenazas, información adicional y otra información adicional): sí

Métodos de interacción: API

Formato de datos: STIX

Precio:desde $ 150,000 por año

Búsqueda de sombras digitales

Minimiza el riesgo digital mediante la identificación de impactos no deseados y la protección contra amenazas externas. Detecta la pérdida de datos, protege su marca en línea y reduce la superficie de ataque.

Digital Shadows es un proveedor de soluciones de renombre mundial para el seguimiento y la gestión de los riesgos digitales de una organización, en la más amplia gama de fuentes de datos en Internet y la web oscura.

El producto estrella de la empresa, Digital Shadows SearchLight, combina el análisis de datos más completo de la industria con los principales expertos en seguridad. SearchLight proporciona información sobre amenazas de fuentes abiertas, redes sociales. Los usuarios pueden acceder a esta información a través de la API RESTful, notificaciones por correo electrónico, solicitudes y resúmenes de inteligencia semanales.

Para identificar el daño potencial, la solución proporciona una inmersión completa en la web oscura: esto es el descubrimiento de datos confidenciales de la empresa, productos y otros activos que se venden en la web oscura. Las herramientas de investigación y análisis utilizadas proporcionan los análisis necesarios para proteger los activos y los datos.

Con tecnología patentada y herramientas analíticas para detectar credenciales de empleados comprometidas y lagunas en la red, puede encontrar instantáneamente filtraciones, falsificaciones de dominio y correos electrónicos comprometidos.

El ecosistema basado en la nube de SearchLight le permite integrarse con otras plataformas SIEM para crear un dispositivo de seguridad integral.

Revision de producto. Norm Laudermilch, CISO de Sophos:

Digital Shadows , . , , , Sophos.

La interfaz es

la dirección IP: sí

la dirección URL: sí

Categoría de amenazas TTPS: sí

Sumas hash de archivos: sí

Dominio: Sí

Claves de registro: Sí

No tarjetas: sí

Teléfonos: sí

Indicadores de redes sociales: sí

Protección para aplicaciones móviles: sí

Protección de marca : sí

Fugas de datos: sí

Enriquecimiento de datos (calificaciones de amenazas, etiquetado de amenazas, información adicional y otra información adicional): sí

Métodos de interacción: API

Formato de datos: JSON, XML, STIX, CSV

Precio:desde $ 5600 por mes

RiskIQ Illuminate

La plataforma RiskIQ proporciona visibilidad, comprensión y control de exploits, ataques y automatiza la detección de amenazas externas para proteger contra ataques dirigidos.

RiskIQ es otro líder en gestión de amenazas digitales que proporciona detección, inteligencia y corrección completas de amenazas asociadas con la presencia digital de una organización en la red. La visión y misión de RiskIQ durante los últimos diez años ha sido capturar, correlacionar y analizar la huella digital de los clientes en la infraestructura de Internet. Con una solución de RiskIQ, obtiene una vista unificada y control sobre las amenazas asociadas con Internet y las redes sociales, dispositivos móviles.

La plataforma RiskIQ Illuminate cuenta con la confianza de miles de analistas de seguridad, equipos de seguridad y CISO. Está construido sobre la base del conjunto de datos más amplio para el reconocimiento y la automatización óptimos del mapeo, monitoreando superficies expuestas a ataques de Internet, reduciendo el impacto de los ataques y acelerando la investigación de amenazas externas.

Respaldada por 10 años de experiencia con ataques de Internet, la plataforma mide todas las amenazas, desde la web oscura hasta las capas superficiales de la red e incluso el mundo físico. Illuminate genera los análisis que necesita para recibir alertas procesables en tiempo real.

Revision de producto. Robin Barnwell, jefe de seguridad de PBB IT Security Standard Bank:

, RiskIQ, , .

Interfaz de

dirección IP: sí

URL: sí

Categoría de amenazas TTP: N / A Hash de

archivos : sí

Dominios: sí

Números de tarjeta: sí

Números de teléfono: N / A

Indicadores de redes sociales: sí Protección de

aplicaciones móviles: sí

Protección de marca : sí

Fugas de datos: sí

Enriquecimiento de datos (calificaciones de amenazas, etiquetado de amenazas, información adicional y otra información adicional): sí

Métodos de interacción: API

Formato de datos: JSON, XML, STIX, CSV

Precio: N / A

Autor: Natalka Cech, paraROI4CIO