Panorama de las amenazas cibernéticas

Al hacer pronósticos para 2020, no podríamos haber previsto cómo afectaría nuestras vidas la nueva realidad que derrumbó la economía global. Sin embargo, ahora podemos hacer un balance de la primera mitad del año y mostrar cómo ha cambiado el panorama de las amenazas cibernéticas durante este tiempo.

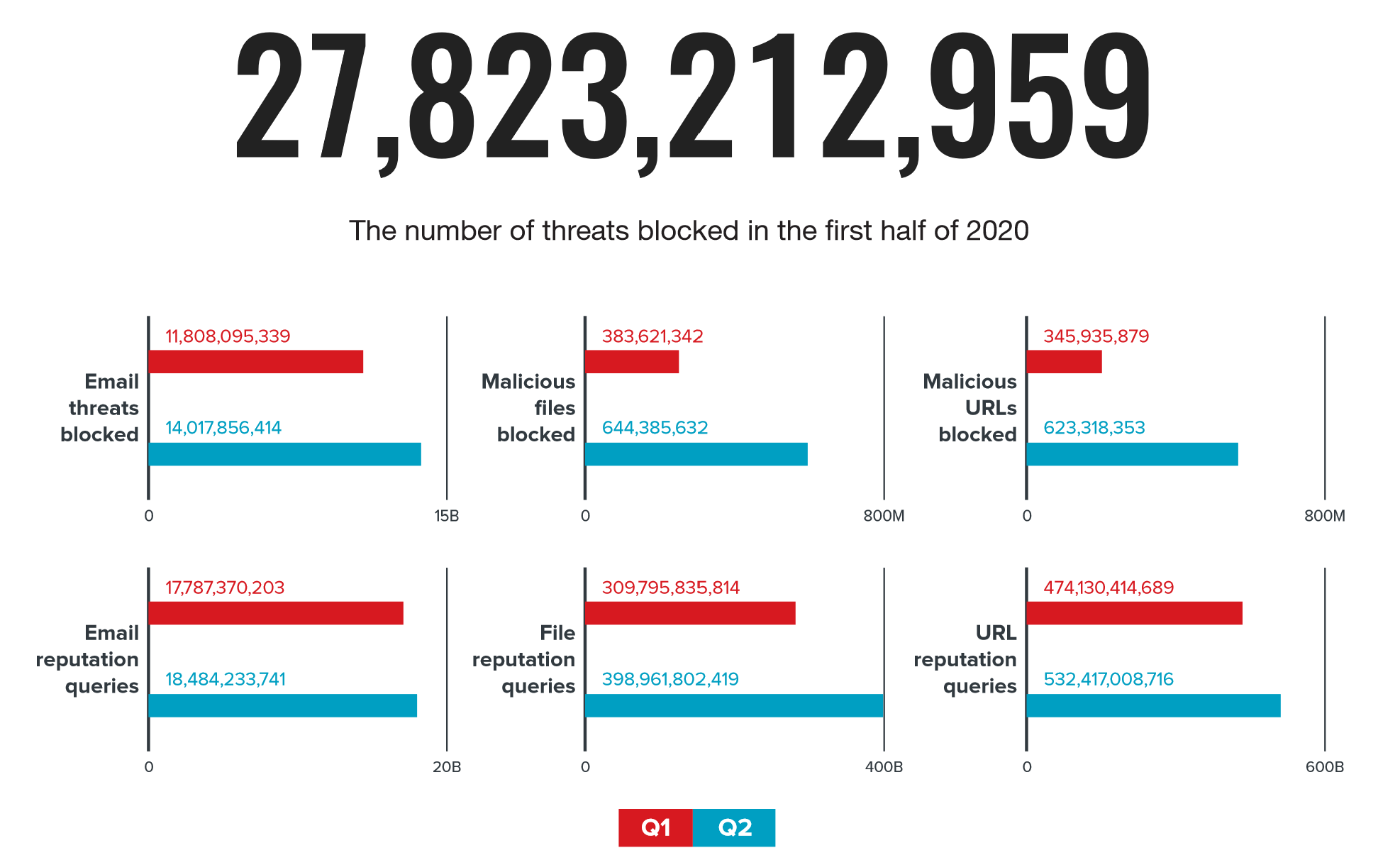

El número de amenazas bloqueadas por Trend Micro Smart Protection Network en el primer semestre de 2020. Fuente aquí y abajo: Trend Micro

En la primera mitad de 2020, las soluciones de seguridad de Trend Micro bloquearon más de 27 mil millones de correos electrónicos fraudulentos que contenían archivos adjuntos maliciosos y enlaces de phishing. El segundo trimestre vio un aumento significativo en la cantidad de mensajes maliciosos en comparación con el comienzo del año.

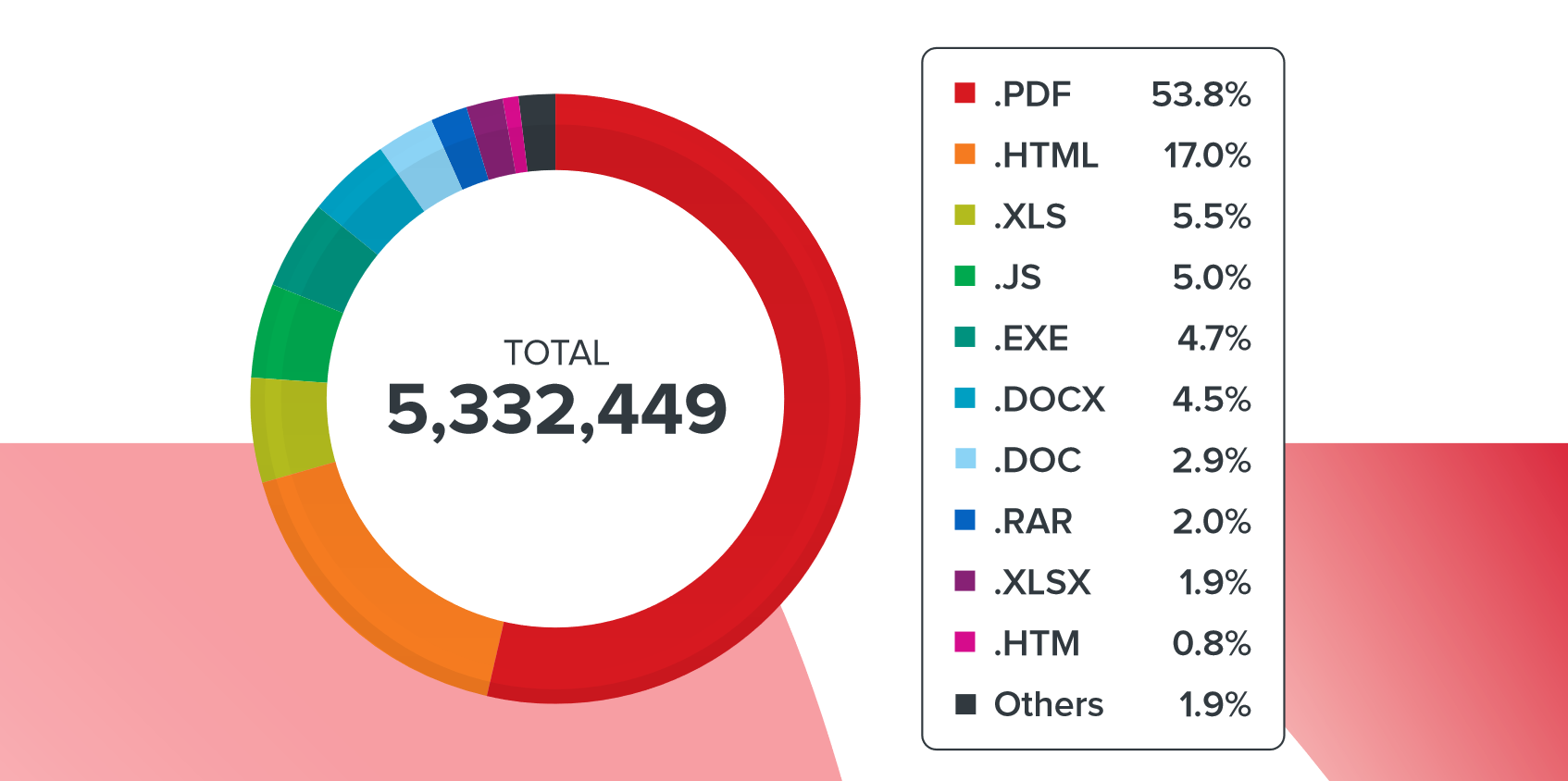

Tipos de archivos adjuntos maliciosos en campañas de spam en el primer semestre de 2020

Los archivos PDF se convirtieron en el tipo más popular de archivos adjuntos maliciosos en la primera mitad de 2020, representando más del 50% de los correos. El segundo tipo de archivo adjunto más popular fueron los archivos HTML. Alrededor del seis por ciento de los correos electrónicos contenían archivos adjuntos XLS, un poco menos populares fueron los archivos JavaScript, ejecutables y documentos de MS Word.

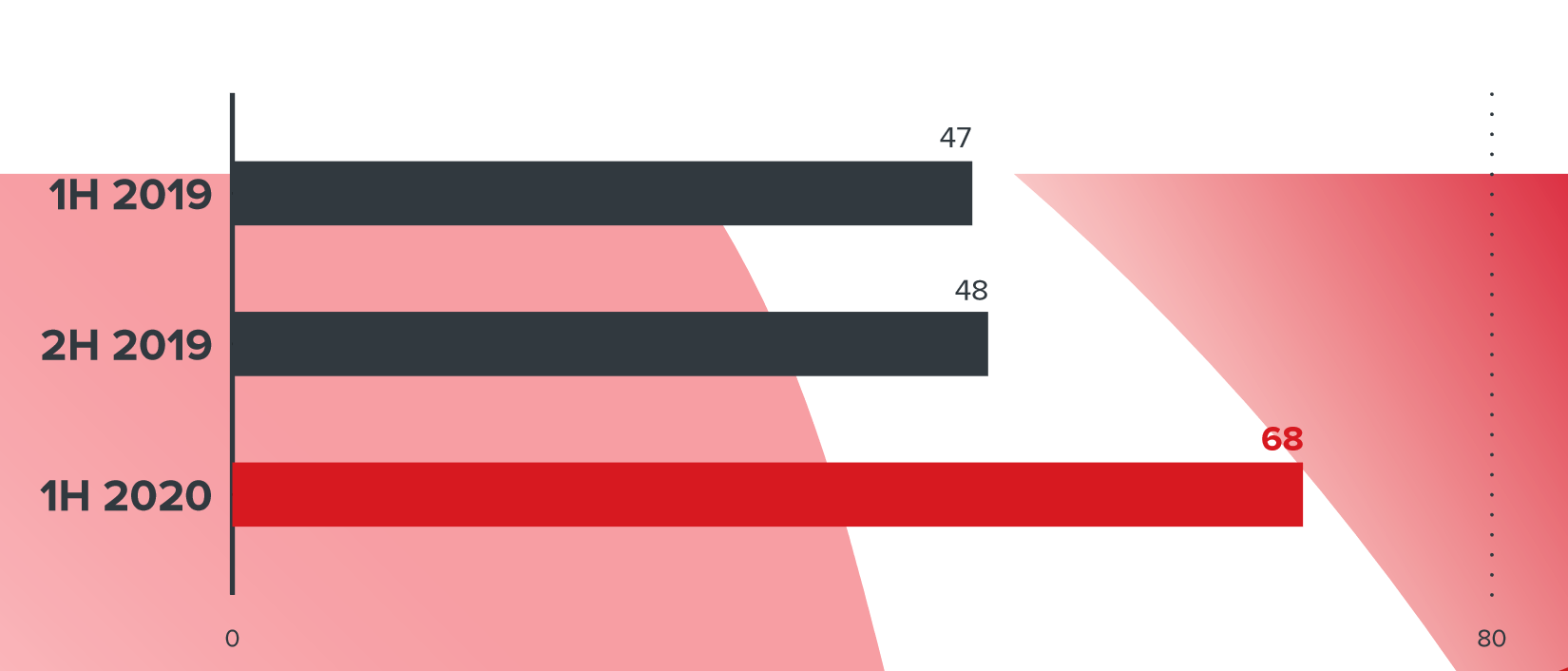

Recuento de ransomware-ransomware en las campañas de 2019 y 2020

Una característica de 2020 fue la creciente popularidad del ransomware ransomware. En comparación con 2019, su número aumentó en un 45%: de enero a junio de este año, se descubrieron 68 nuevas familias de este tipo de malware.

Número de muestras de malware móvil detectadas durante seis meses

Las amenazas móviles también continúan creciendo, y las campañas se vuelven más sofisticadas. Por ejemplo, a finales de marzo, descubrimos un ciberataque fraudulento denominado Operación Poisoned News. Fue un ataque de abrevadero contra usuarios de iOS en Hong Kong. Los usuarios de dispositivos iOS recibieron enlaces a noticias en varios foros en redes sociales y mensajería. Estos enlaces conducían a sitios de noticias relevantes, pero contenían iframes ocultos con código malicioso que explotaba las vulnerabilidades de iOS 12.1 y 12.2. Los ataques infectaron dispositivos con LightSpy, lo que permitió a los atacantes ejecutar comandos y manipular archivos en los dispositivos.

El fraude publicitario sigue siendo el tipo de ataque más popular contra los usuarios de dispositivos móviles. Las aplicaciones maliciosas en Google Play se disfrazan como utilidades útiles y, después de la instalación, muestran anuncios al usuario y realizan otras acciones no deseadas, incluido el robo de datos de tarjetas bancarias y datos personales del usuario.

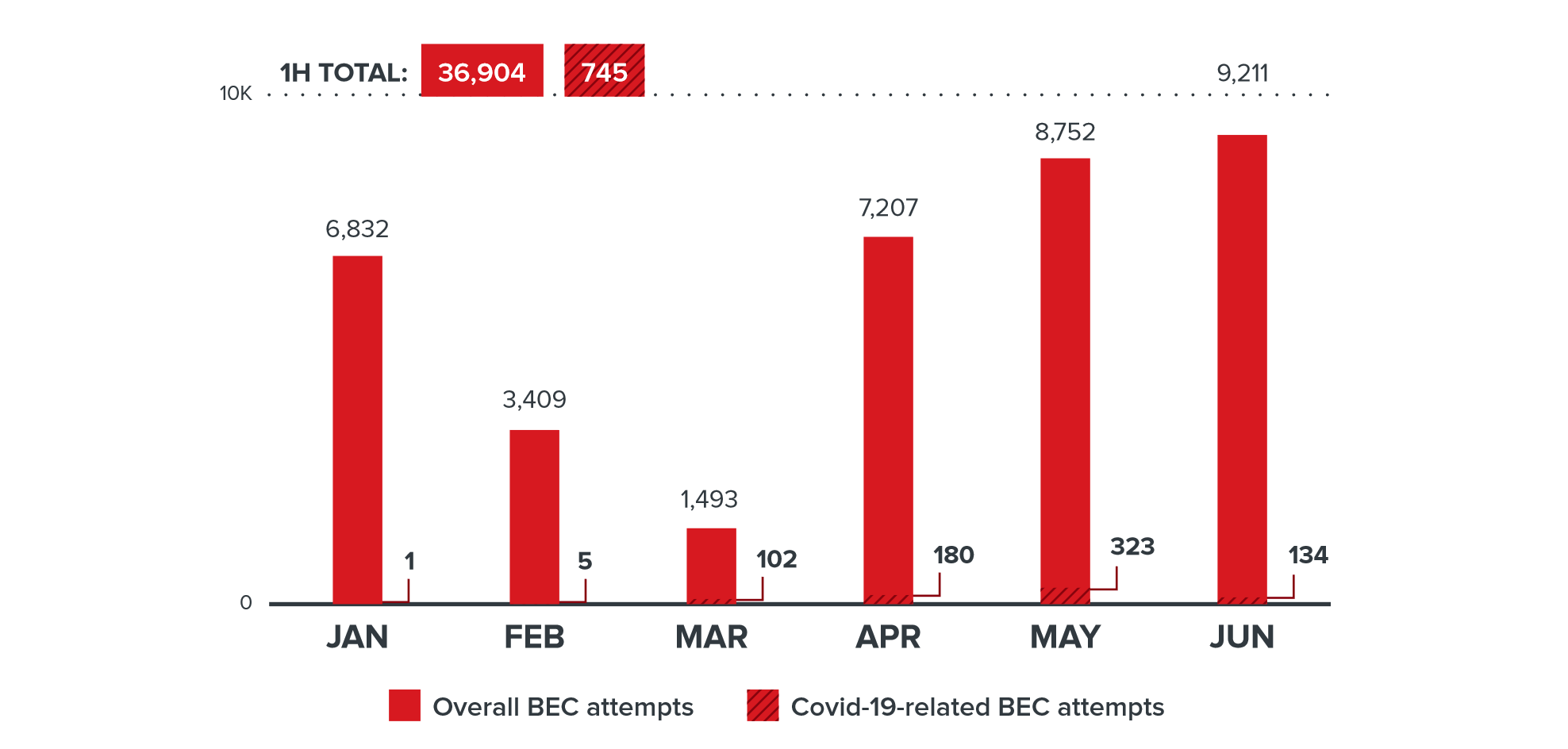

Cambio en el número de intentos de ataque BEC en 2019-2020 en el gráfico

Otro rasgo característico de 2020 es el aumento en el número de ataques dirigidos a comprometer la correspondencia comercial (Business Email Compromise, BEC). En comparación con la segunda mitad de 2019, el número de campañas BEC aumentó en un 19%.

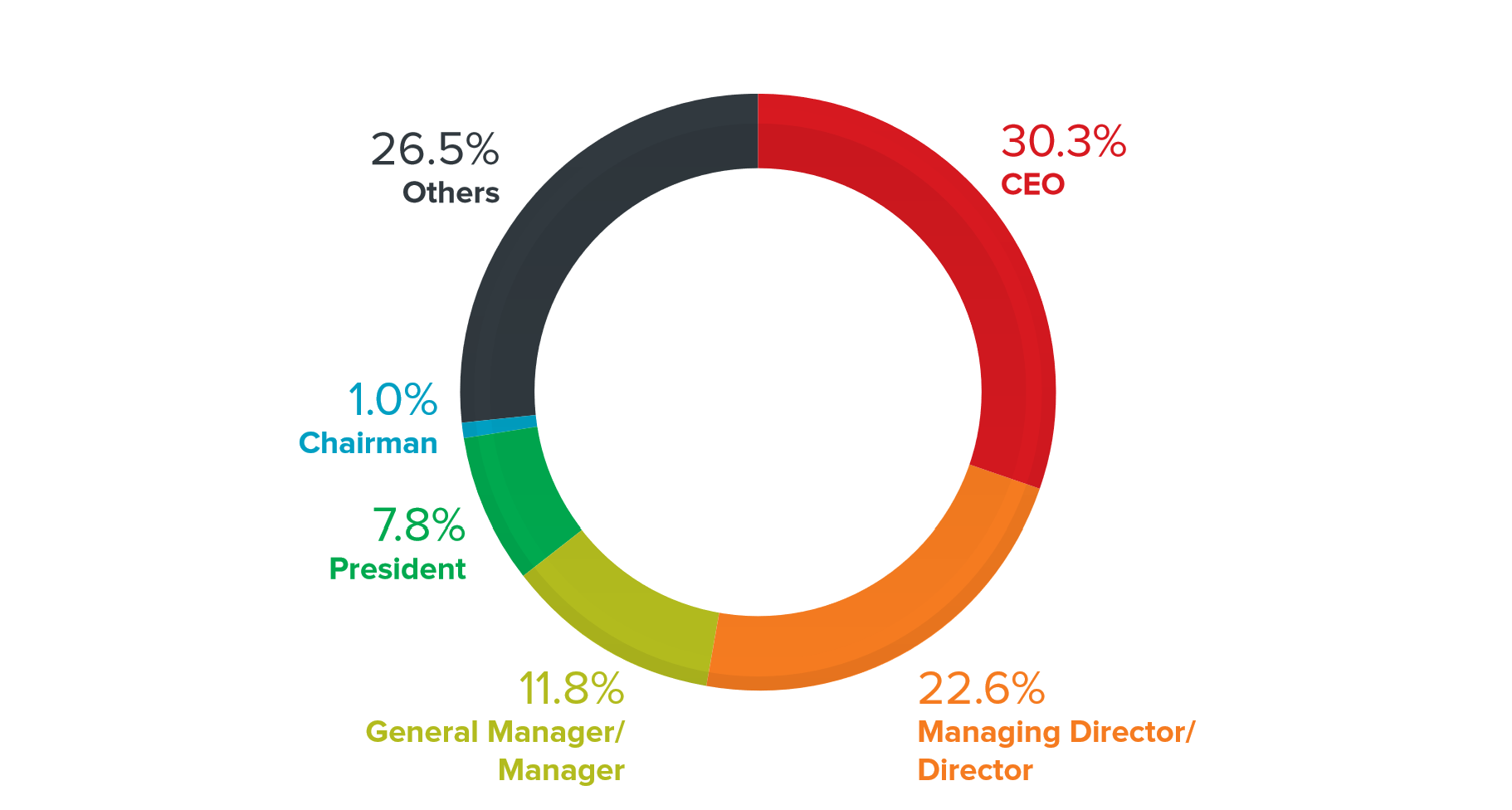

El objetivo más popular de los ataques BEC fue el director ejecutivo de la empresa. Esta categoría de empleados representa el 30% de todos los incidentes

Curiosamente, el número de cartas “del CEO” ha disminuido: en 2019, la proporción de cartas de este tipo fue del 41%. Los estafadores pueden estar experimentando con otros trabajos para medir su efectividad.

Naturalmente, las personas más solicitadas son las personas asociadas con las finanzas, por ejemplo, los gerentes financieros y los directores de finanzas.

Crecimiento de ataques de marca COVID-19

Entre enero y junio de 2020, Trend Micro Smart Protection Network (SPN) identificó casi 9 millones de amenazas COVID-19. Estas amenazas consistieron en mensajes de correo electrónico que contenían enlaces y archivos maliciosos, explotando directa o indirectamente el tema de la pandemia. Esto podría ser, por ejemplo, aplicaciones informantes o notificaciones sobre retrasos en la prestación de servicios debido a un virus.

El número de ataques con la marca COVID y su distribución por país

El líder en el número de tales amenazas - 38% de los casos - fue Estados Unidos. Los tres "líderes" también incluyeron a Alemania con el 14,6% y Francia con el 9,2%. La mayoría de los casos detectados ocurrieron en abril, lo que corresponde al pico de incidencia en muchos países.

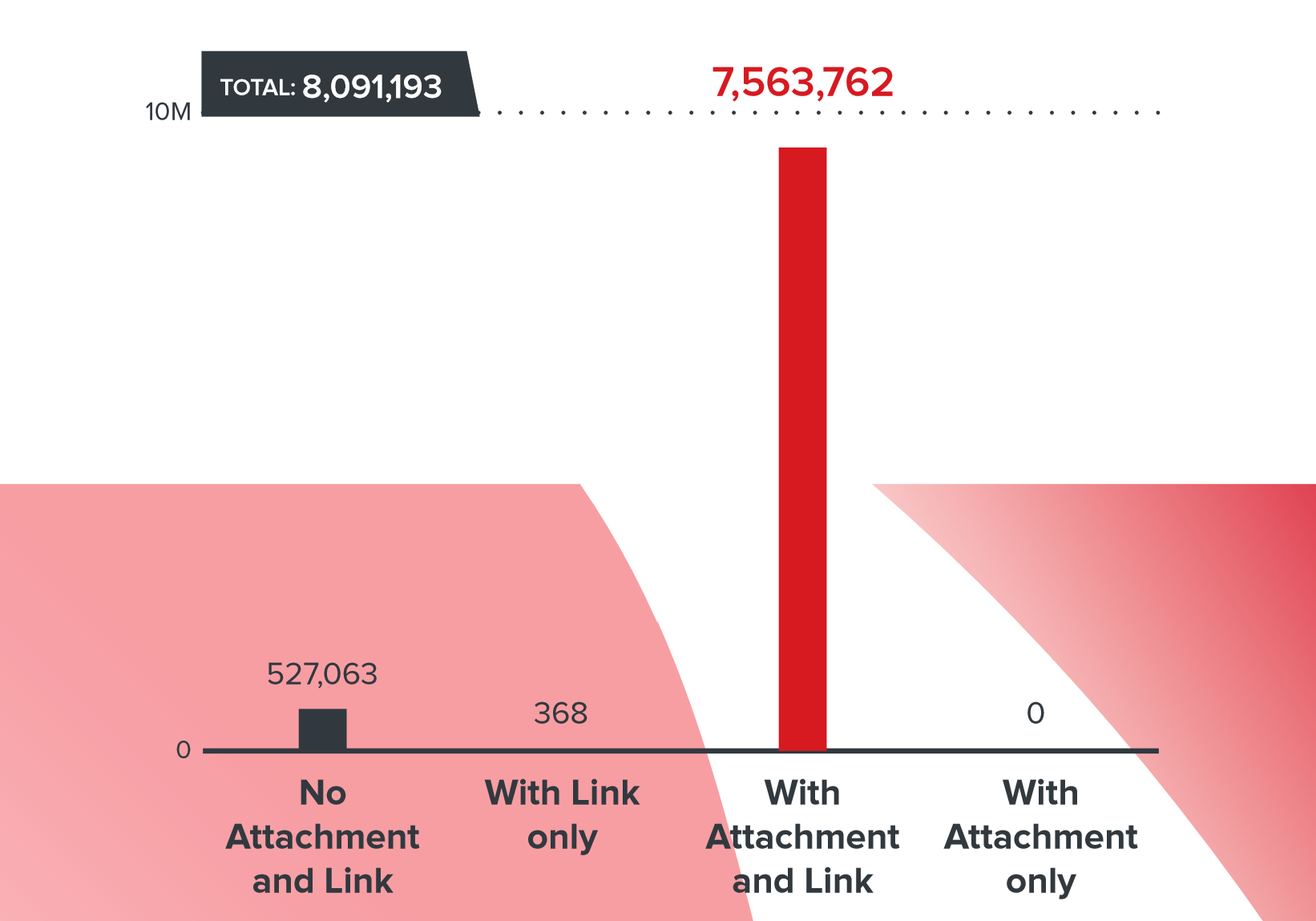

Distribución de tipos de contenido malicioso en correos electrónicos fraudulentos en campañas COVID-19

La gran mayoría de las amenazas de correo electrónico (93,5%) contenían un archivo adjunto malicioso y un enlace malicioso. Hubo significativamente menos letras que contengan un enlace o un archivo.

El tema COVID-19 también se usó ampliamente en los ataques BEC. La eficacia de estas travesuras se vio reforzada por el hecho de que el cambio al trabajo remoto dificultaba el seguimiento de las comunicaciones entre empleados y organizaciones.

El número de campañas de BEC relacionadas con COVID-19

Por ejemplo, durante uno de los ataques de BEC, los delincuentes enviaron una notificación a los empleados de una víctima potencial sobre el cambio de banco en relación con la pandemia, indicando la cuenta del destinatario "mula" en Hong Kong.

Los intentos de navegar a sitios maliciosos relacionados con COVID-19 aumentaron a lo largo del año, alcanzando su punto máximo en abril. La mayoría de estos sitios se han utilizado para algún tipo de estafa pandémica, por ejemplo:

- aplicaciones que supuestamente protegieron a sus usuarios de la infección por coronavirus, pero en cambio agregaron el dispositivo de la víctima a la botnet;

- venta de kits de vacunas inexistentes aprobados por la OMS por sólo 4,95 dólares EE.UU.

- emitir una compensación falsa por varios tipos de daños causados por la pandemia;

- robo de credenciales y datos de tarjetas bancarias para obtener "beneficios fiscales" en Estados Unidos.

Adaptarse a una nueva realidad

Ante las restricciones de cuarentena, las empresas se vieron obligadas a trasladar una parte importante de sus empleados al trabajo remoto. Para garantizar la seguridad de dicho régimen, se debían resolver varios problemas a la vez:

- - ;

- ;

- , ;

- -;

- .

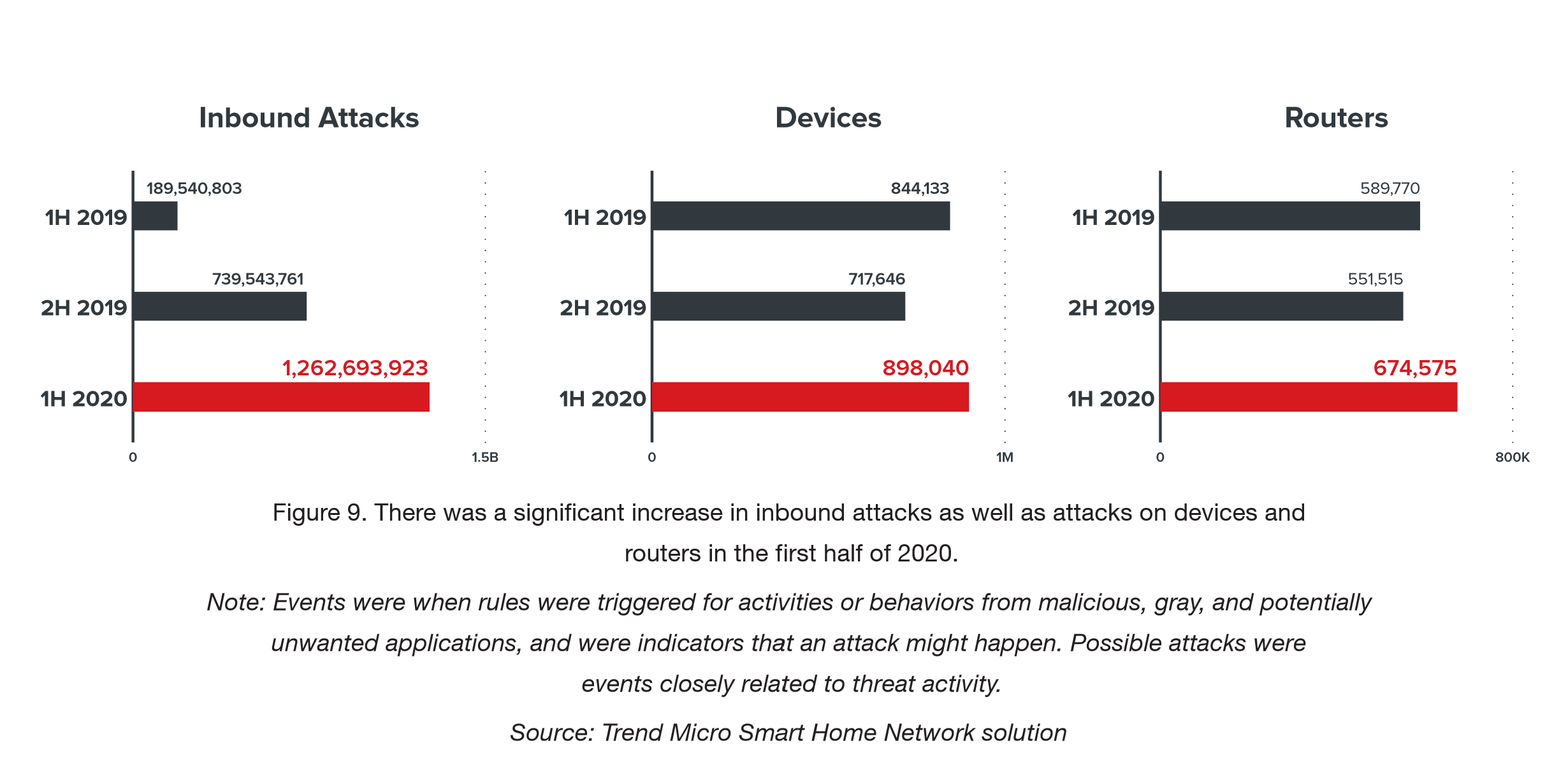

Los ciberdelincuentes también se aprovecharon de la nueva realidad y comenzaron a atacar activamente enrutadores y dispositivos de usuarios domésticos. El

número de ataques a dispositivos de usuarios domésticos en 2019-2020.

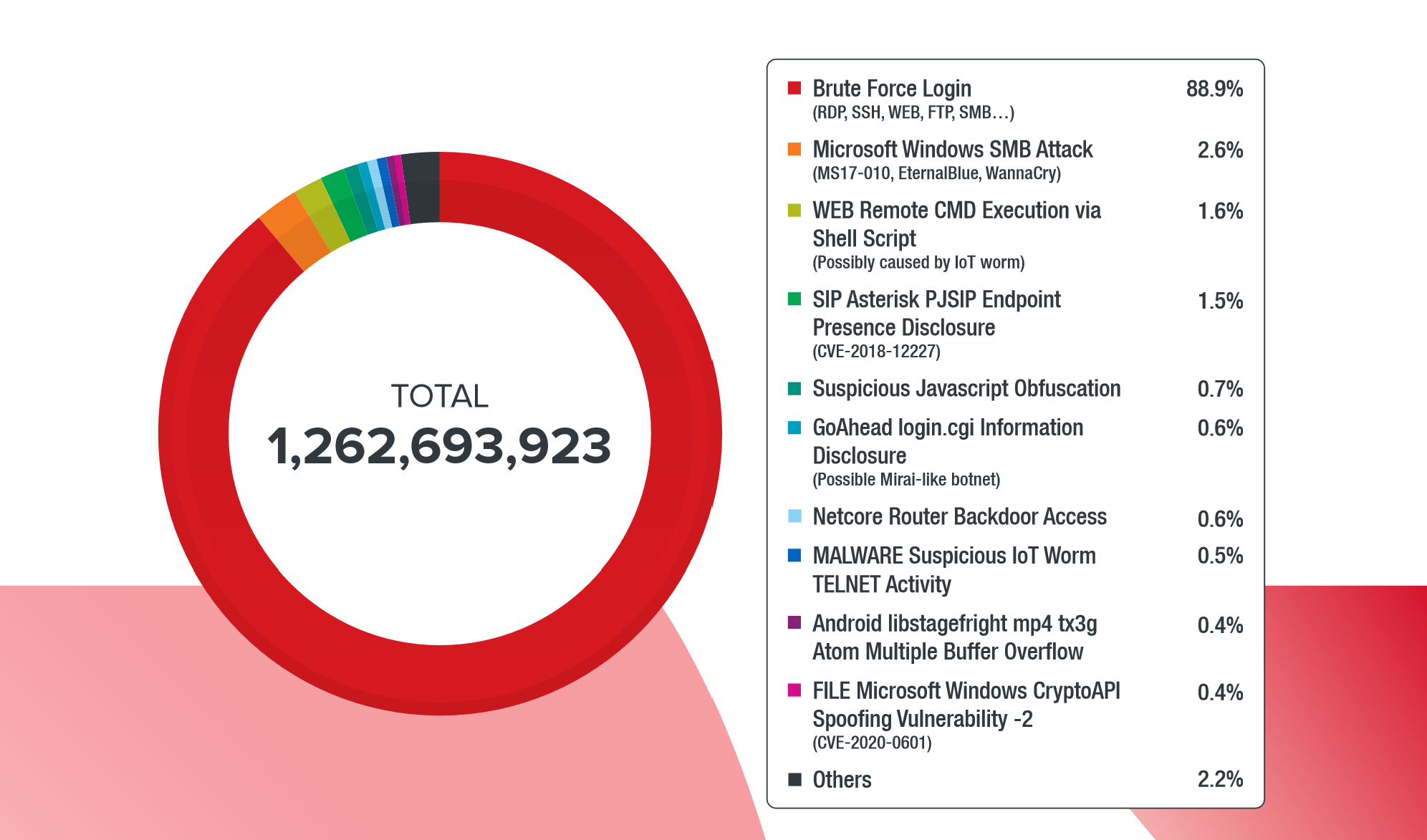

La mayoría de los ataques son ataques de fuerza bruta a varios servicios de acceso remoto: RDP, SSH, FTP. La proporción de estos ataques fue de casi el 90%.

Distribución de tipos de ataques a dispositivos de usuarios domésticos El

compromiso de enrutadores y otros dispositivos que trabajan de forma remota en los usuarios domésticos brinda a los ciberdelincuentes la oportunidad de usarlos para atacar redes corporativas.

Zumbombing y otros ataques a servicios de videoconferencia

La necesidad de una comunicación constante ha impulsado un crecimiento explosivo en el uso de Zoom, Cisco Webex, Google Meet, Microsoft Skype y otras plataformas de videoconferencia. Uno de los fenómenos sensacionales que incluso provocó la aparición de un nuevo término fueron los ataques de trolls a las conferencias celebradas utilizando el servicio Zoom. Durante estos ataques, los forasteros accederían a llamadas y reuniones privadas y luego organizarían un espectáculo de diversos grados de obscenidad, como reproducir videos pornográficos o insultar a otros participantes.

La popularidad de los servicios de video también se explotó de otra manera: los estafadores registraron dominios de phishing cuyo nombre estaba conectado de alguna manera con Zoom u otro servicio similar, luego de lo cual ofrecieron descargar el kit de distribución Zoom o Skype cargado con un aditivo malicioso.

Campañas de ransomware

El número de incidentes de ransomware este año ha disminuido significativamente en comparación con el año pasado, pero su calidad ha cambiado.

La cantidad de componentes detectados relacionados con los ataques de ransomware en 2019-2020 Los

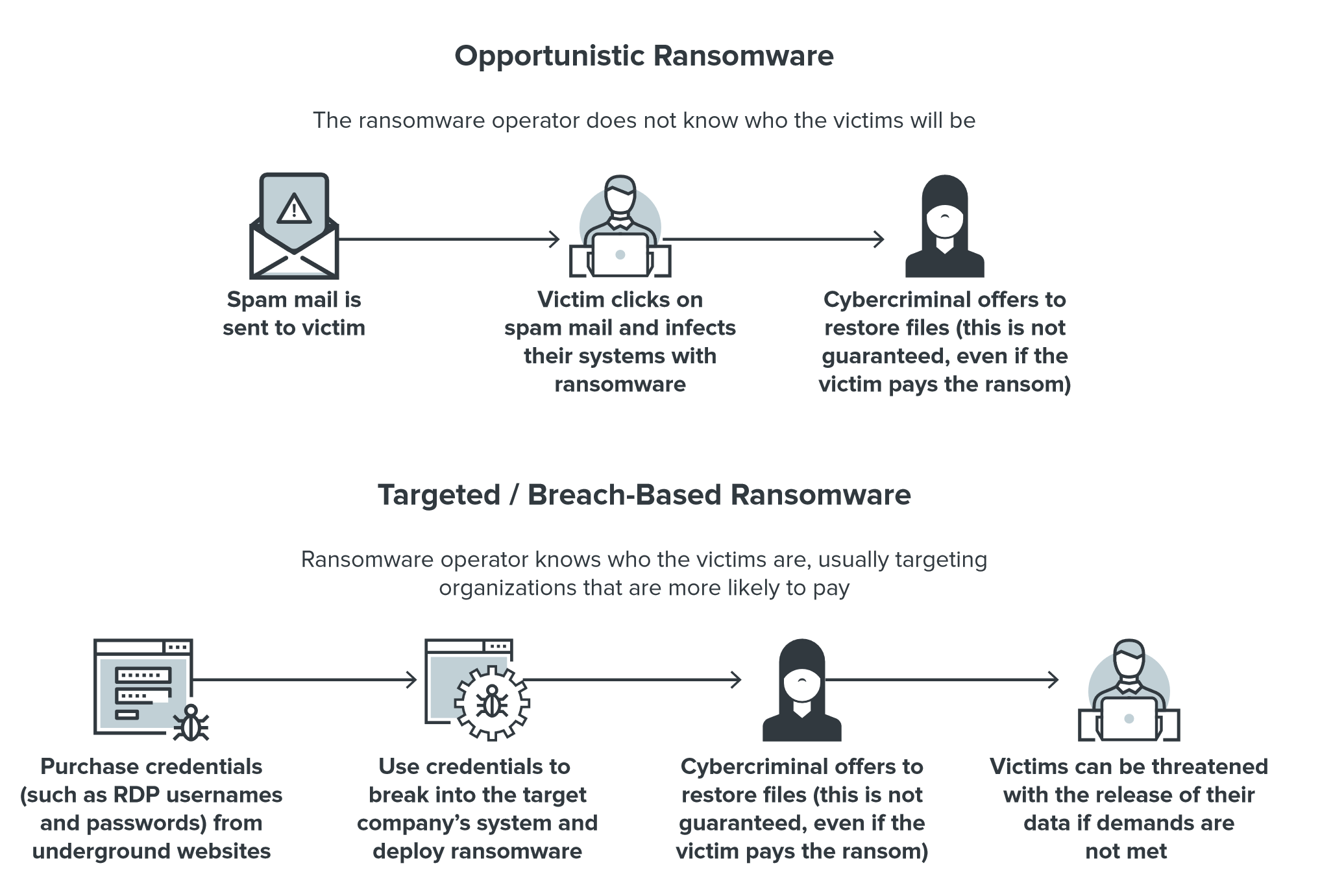

operadores de ransomware ya no negocian por trivialidades, envían miles de mensajes de spam a todos y exigen una pequeña cantidad de rescate. Los atacantes modernos prefieren apuntar a grandes empresas, organizaciones sanitarias o agencias gubernamentales y exigen grandes rescates. Este enfoque aumenta la probabilidad de que se obtenga el rescate, lo que significa que el ataque valdrá la pena muchas veces.

La "vieja" y la nueva variante del ataque de ransomware

El sensacional WannaCry ha recaudado mucho menos en forma de rescate durante todo el período de su operación.qué, digamos, Ryuk ransomware puede ganar en un solo ataque.

Ryuk ataca a empresas de industrias críticas. La importancia de los datos almacenados y procesados por estas organizaciones permite a los operadores de malware exigir enormes rescates: según un informe de Coveware, en el primer trimestre de 2020, el rescate promedio de Ryuk aumentó a $ 1.3 millones .

Otro cambio característico en el ransomware moderno es la distribución predominante a través de campañas dirigidas que explotan vulnerabilidades o credenciales robadas para piratear.

Conclusiones y Recomendaciones

La pandemia ha cambiado no solo nuestras vidas, sino también el estilo de pensamiento de las empresas de software. Reconociendo las nuevas realidades, adoptaron un nuevo enfoque de seguridad.

- Microsoft , Windows 7, Windows 10: 2020 99, ( — 129 Patch Tuesday);

- Zoom ;

- .

Los tiempos difíciles exigen tecnologías de seguridad fiables. Las herramientas separadas y la protección de un nivel de los componentes individuales del sistema de información de una empresa ya no son suficientes. Solo las soluciones en capas pueden brindar protección combinada contra amenazas de múltiples componentes y plataformas para el correo electrónico, los dispositivos de los usuarios, los servidores, la red y la infraestructura de la nube.

Idealmente, estas soluciones deberían proporcionar una amplia gama de métricas y análisis que permitan al personal de TI ver el panorama general sin tener que dedicar una parte significativa de su tiempo y recursos a examinar montañas de alertas y otros datos.

Los métodos que utilizan los atacantes para obtener beneficios de la pandemia siguen siendo los mismos. La ingeniería social se ha vuelto aún más efectiva debido al miedo y la incertidumbre causados por el virus. En el entorno actual, las organizaciones simplemente deben prestar especial atención a educar a los usuarios remotos sobre el comportamiento seguro a través de programas de concienciación sobre ciberseguridad.

Por su parte, los usuarios deben ejercitar la vigilancia y el sentido común al interactuar de forma remota con los recursos de información de la empresa.

Otro problema que requiere una solución obligatoria es la pronta entrega de actualizaciones a los dispositivos personales de los usuarios. Con el creciente número de ataques dirigidos a usuarios remotos, mantener sus dispositivos actualizados aumentará la seguridad de la red corporativa.