La pregunta más frecuente es cómo proteger de manera confiable su VPS / servidor dedicado contra piratería. Así que decidí escribir un tutorial sobre cómo implementar la autenticación de dos factores.

2FA es el segundo nivel de protección de datos, gracias al cual puede acceder a su cuenta solo después de confirmar su identidad. Ahora, incluso si un atacante conoce el nombre de usuario y la contraseña, gracias a la autenticación de dos factores, no podrá acceder a su servidor.

La presencia de autenticación de dos factores reduce la probabilidad de que los atacantes accedan a la cuenta a casi cero, lo que garantiza la seguridad de los datos del usuario.

Si todavía está convencido de que al crear una contraseña compleja, tiene la garantía de proteger su servidor contra piratería y todos los datos personales contra robos, está profundamente equivocado. Hoy en día, los piratas informáticos utilizan una gran cantidad de formas de forzar rápidamente incluso las contraseñas más complejas, por lo que la autenticación de dos factores es la medida de seguridad más importante que no debe descuidarse.

Descuelgamos el teléfono y configuramos la aplicación de autenticación. Esto es bastante fácil. Se pueden usar diferentes programas, pero recomiendo Twilio Authy 2-Factor Authentication.

Puedes descargarlo en este enlace:https://play.google.com/store/apps/details?id=com.authy.authy&hl=ru .

El sitio web oficial del programa: authy.com

La ventaja de Twilio Authy 2-Factor Authentication es la capacidad de trabajar en varios dispositivos simultáneamente, incluso en una computadora de escritorio o portátil. Google Authenticator no tiene esta opción. Si de repente pierde su teléfono inteligente, guardará todos sus datos para acceder a las cuentas.

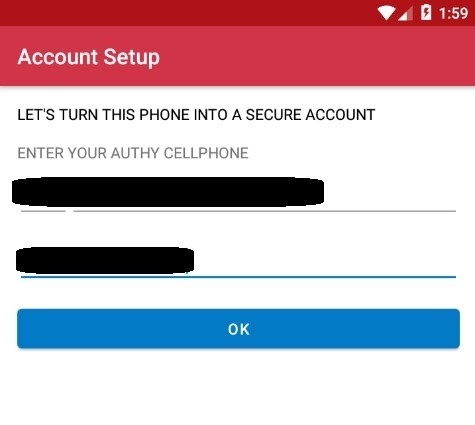

Instale la aplicación desde Google Play y ejecútela. Luego, el sistema le pedirá que ingrese el código de país y el número de teléfono. Asegúrese de incluir el número de teléfono al que tiene acceso. Además, no olvide ingresar su correo electrónico.

El siguiente paso es la confirmación. Elija el método que le resulte más conveniente: recibir un mensaje SMS o responder una llamada.

El paquete del autenticador deberá instalarse en el sistema. Esto se hace de la siguiente manera:

Para Debian 9/10:

root@alexhost:~# apt install libpam-google-authenticator - yPara CentOS , en primer lugar, deberá conectar el repositorio de epel:

root@alexhost:~# yum install epel-releaseSolo entonces se puede instalar el paquete:

root@alexhost:~# yum install google-authenticatorEn la siguiente etapa, ejecute:

root@alexhost:~# google-authenticatorEl sistema hará la pregunta: ¿Desea que los tokens de autenticación se basen en el tiempo (sí / no . Responda y , porque esta opción es la más confiable.

A la pregunta "¿Quiere que actualice su archivo" /root/.google_authenticator "? s / n) "que responda y .

a la pregunta " ¿desea para no permitir múltiples usos del mismo token de autenticación? Esto restringe que a un inicio de sesión más o menos cada 30 años, pero aumenta sus posibilidades de aviso o incluso prevenir el hombre-en-el ataques intermedios (y / n) ” respondemos dependiendo de cuánto le importe la seguridad y esté dispuesto a sacrificar la conveniencia por ella.

El hecho es que puede iniciar sesión con un autenticador no más de una vez cada 30 segundos. No muy conveniente, pero definitivamente más seguro.

Entonces tenemos otra pregunta:“De forma predeterminada, la aplicación móvil genera un nuevo token cada 30 segundos. Para compensar la posible desviación de tiempo entre el cliente y el servidor, permitimos un token adicional antes y después de la hora actual. Esto permite una desviación de tiempo de hasta 30 segundos entre el servidor de autenticación y el cliente. Si experimenta problemas con una sincronización de tiempo deficiente, puede aumentar la ventana de su tamaño predeterminado de 3 códigos permitidos (un código anterior, el código actual, el código siguiente) a 17 códigos permitidos (los 8 códigos anteriores, el código actual y los 8 siguientes códigos). Esto permitirá una desviación de tiempo de hasta 4 minutos entre el cliente y el servidor. ¿Quieres hacerlo? (s / n) ” respuesta y

Siguiente pregunta:“Si la computadora en la que está iniciando sesión no está protegida contra intentos de inicio de sesión por fuerza bruta, puede habilitar la limitación de velocidad para el módulo de autenticación. De forma predeterminada, esto limita a los atacantes a no más de 3 intentos de inicio de sesión cada 30 segundos ” .

Nuevamente, vea qué es más importante para usted: la conveniencia o la seguridad. No hay una única respuesta correcta, todo depende de tu preferencia. Si responde y, el sistema permitirá un máximo de 3 intentos de inicio de sesión en 30 segundos.

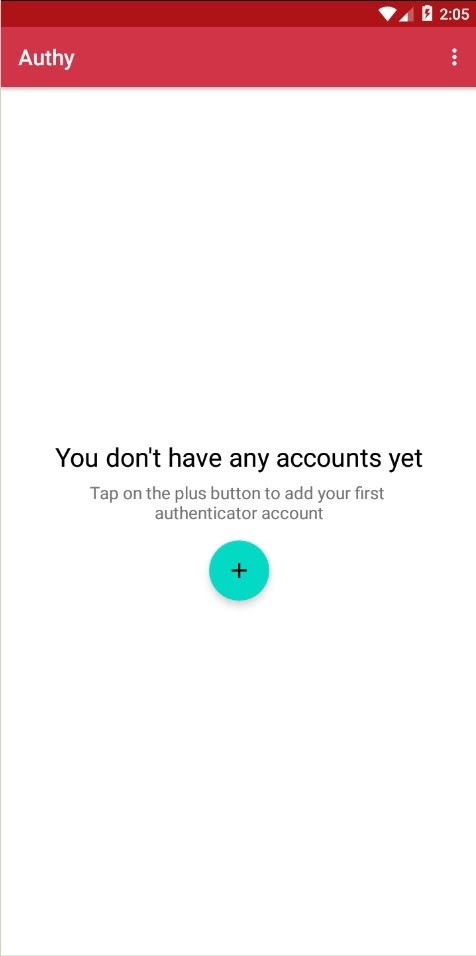

Lo siguiente que deberá hacer es hacer clic en el + en la aplicación de autenticación y escanear el código qr sugerido en la terminal.

Luego, debe establecer una contraseña de seguridad para las copias de seguridad, que tendrá al menos 6 caracteres. Por supuesto, todas las cuentas agregadas a la aplicación se guardan en la nube.

Guarde su cuenta con el nombre que desee

. ¡Atención! Recuerde anotar los códigos de emergencia. En nuestro caso, estos son:

Sus códigos de emergencia son:

13455461

88816366

91315051

48752467

40022285

root@alexhost:~# nano /etc/pam.d/sshdAl final del archivo, deberá agregar “auth required pam_google_authenticator.so”

Guarde el archivo Ctrl + O y luego presione Enter.

Salga del editor presionando Ctrl + X simultáneamente.

Por cierto, puede usar fácilmente otro editor de texto. No necesita usar nano en absoluto.

Lo siguiente que debe hacer:

"root @ alexhost: ~ # nano / etc / ssh / sshd_config" reemplace "ChallengeResponseAuthentication no" por "ChallengeResponseAuthentication yes"

Asegúrese de agregar "AuthenticationMethods keyboard-interactive" al final del archivo

Presione Ctrl + O y guarde el archivo, luego Enter

Salir del editor Ctrl + X

En uno de los últimos pasos, deberá reiniciar el servicio ssh:

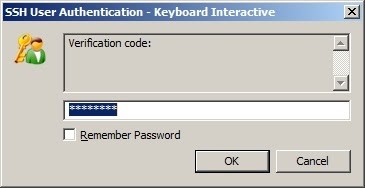

root@alexhost:~# systemctl restart sshdNos conectamos. El sistema primero solicita una contraseña, luego una clave de dos factores,

eso es todo, felicidades, la configuración se completó correctamente.

Un poco de publicidad

1,5 GB de RAM / 1 núcleo / disco SSD de 10 GB - ¡4 € / mes o 11,88 € al año!

Disco de 4GB RAM / 2 Core / 40GB SSD - ¡10 € / mes o 60 € por año!

8GB RAM / 4 Cores / 80GB SSD disk - ¡desde 16 € / mes o 144 € por año!

AQUÍ - AlexHost.com