Hola, Habr. Mi nombre es Vladimir Dushkevich, soy un especialista en seguridad de la información, profesor en la facultad de Seguridad de la Información. Me uní al equipo de GeekBrains hace unos años y quiero hablar de ello. Al final del artículo habrá un pequeño anuncio para aquellos lectores que también quieran formar parte de nuestro equipo. Pero esto es más tarde y primero es mi historia.

Todo comenzó en 2018, cuando escuché por primera vez sobre GeekBrains. Y, habiendo decidido mejorar mis habilidades de programación, tomé cursos. Luego me enteré de que la empresa buscaba un profesor en seguridad de la información y me interesé. En ese momento, ya estaba enseñando en la Facultad de Telecomunicaciones de Arkhangelsk (AKT (f) SPbSUT) y la carrera de un maestro fuera de línea estaba bien para mí. Pero fue interesante saber cómo sucede todo cuando se enseña de forma remota.

Un poco sobre ti

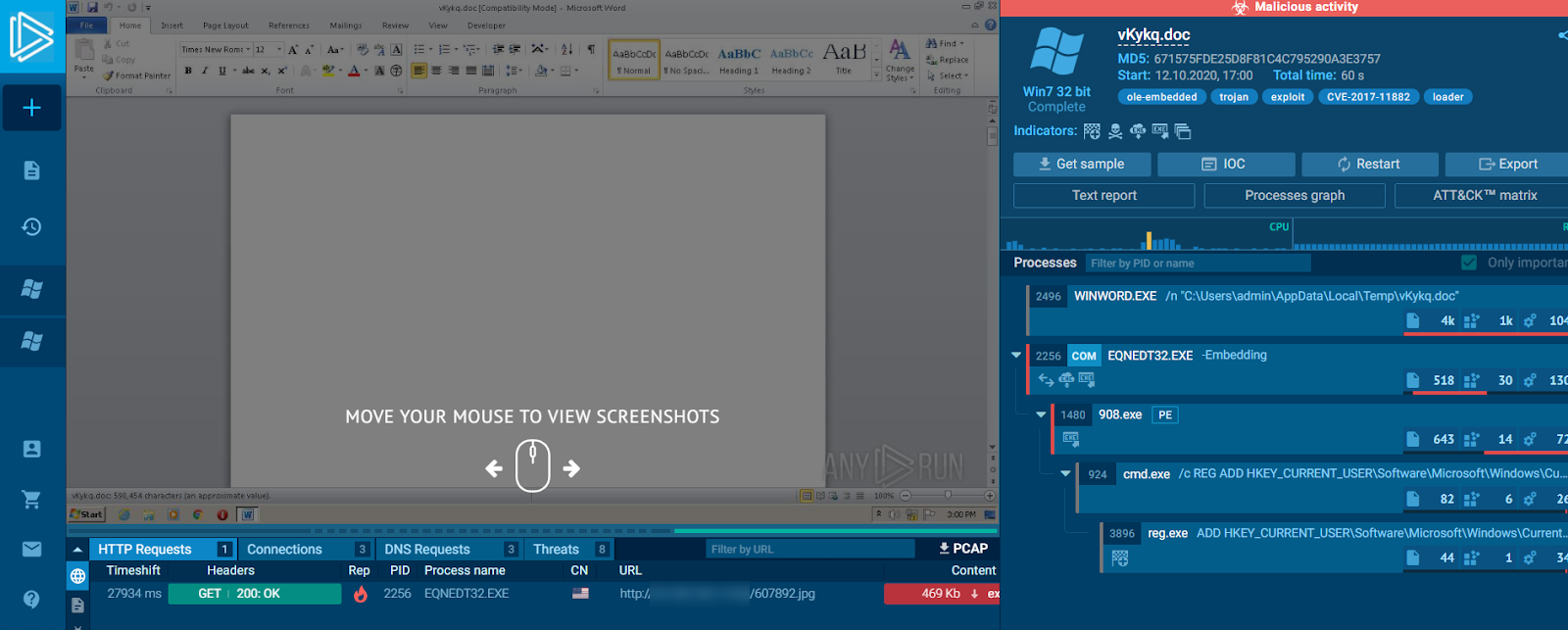

Me gradué de la universidad en 2008 con una licenciatura en Física con una especialidad adicional en Informática en la Universidad Estatal de Pomor. M.V. Lomonosov. Luego recibió repetidamente educación adicional: en el campo de la seguridad de la información, Linux, redes y tecnologías web. Un profesional necesita aprender constantemente para que el conocimiento y la experiencia no se vuelvan obsoletos; lo entendí y lo comprendo bien. Simplemente no hay otra forma en TI. Por ejemplo, no puede ser un especialista en seguridad de la información sin conocer la configuración de la red antivirus, por lo que el último certificado que recibí fue el certificado DrWeb.para administración DrWeb Enterprise Security Suite v.11. Por otro lado, puede ser útil mirar la seguridad desde la perspectiva de un atacante, por lo que tuve que aprender las técnicas utilizadas en los ataques a la red. En particular, a veces hay que estudiar archivos sospechosos, por lo que no puede prescindir del conocimiento de las técnicas.

Un entorno para el análisis dinámico de malware.

Desafortunadamente, los cursos de programación que decidí tomar en GeekBrains no se pudieron completar, porque la enseñanza en la universidad tomó mucho tiempo. Acabábamos de aprobar la acreditación de la especialidad 10.02.02 " Seguridad de la información de los sistemas de telecomunicaciones ", y tuve que redactar una gran cantidad de documentos. Es decir, el trabajo burocrático simplemente no dejaba tiempo para estudiar.

Ahora, sobre cómo llegué a GeekBrains. En mayo de 2018, en el portal hh.ru, vi una vacante para un profesor de seguridad de la información con un formato de trabajo remoto. Quería probarme en un nuevo negocio y decidí postularme para la vacante. El metodólogo se puso en contacto conmigo y me dijo que necesitaba realizar una transmisión de prueba en YouTube con una pequeña lección. Lo llevé a cabo con éxito, después de lo cual me invitaron a enseñar.

Mi trabajo en GeekBrains

Actualmente estoy impartiendo dos cursos: seguridad del lado del servidor y del lado del cliente para aplicaciones web. El primer curso está dedicado a problemas generales de seguridad de la información y una serie de vulnerabilidades en el lado del servidor de las aplicaciones web. En particular, se consideran los siguientes:

- metodologías de búsqueda de vulnerabilidades;

- pentest y Bug Bounty;

- Servicio de inteligencia;

- inteligencia 2.0;

- mala configuración de seguridad;

- inclusión;

- ejecución remota de código;

- vulnerabilidades no RCE.

En el segundo año, consideramos las vulnerabilidades del lado del cliente y los posibles métodos de protección. Este es un curso interactivo en el que aprendemos:

- qué es XSS;

- Contextos XSS;

- Clasificación XSS;

- explotación de XSS;

- omitir WAF;

- CSRF;

- política de seguridad de contenido;

- otras vulnerabilidades en el cliente.

Los beneficios de la enseñanza en línea

Realmente disfruto trabajar de forma remota. Además, el proceso educativo se ha vuelto mucho más activo, ya que trato de analizar material más práctico.

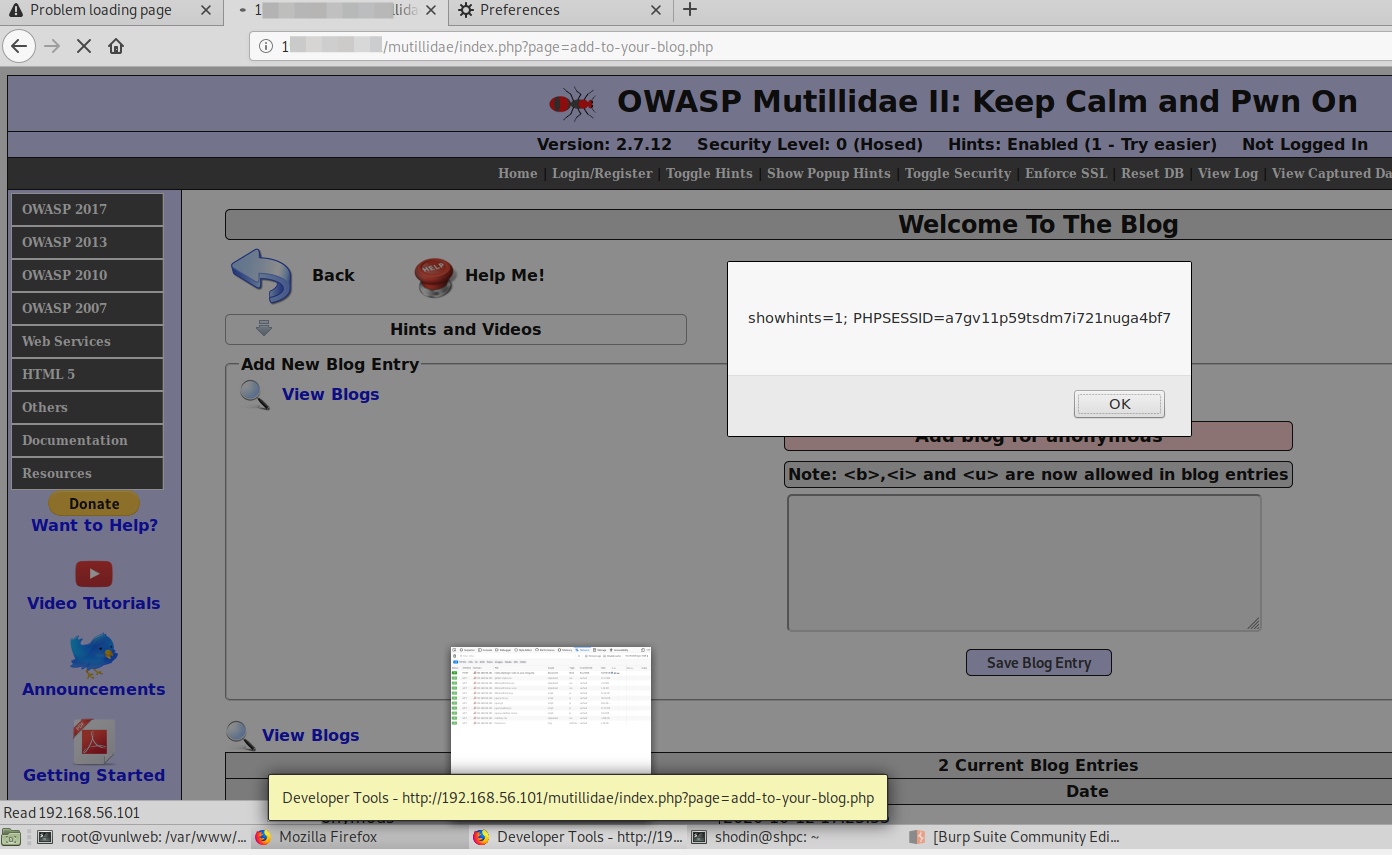

Por ejemplo, consideramos en la práctica escenarios para la búsqueda de las 10 vulnerabilidades principales de OWASP, que a menudo faltan en las instituciones educativas.

El entorno vulnerable Owasp Mutillidae se utiliza en cursos para demostrar vulnerabilidades.

Tanto los estudiantes como los profesores se quejan de la poca práctica en los colegios y universidades. He estado en la universidad durante nueve años, así que sé de lo que estoy hablando.

Para un profesor, el trabajo a distancia también es bueno porque hay un mínimo de burocracia. En una universidad o colegio, constantemente tienes que completar algunos documentos, preparar ayudas didácticas en papel, informes, etc. Además, en una situación normal, el profesor solo puede utilizar una gama limitada de métodos de trabajo. A la distancia, no todo es así: no hay burocracia, los métodos y medios de resolución de problemas los elige el propio profesor (de acuerdo con el concepto de los cursos, claro).

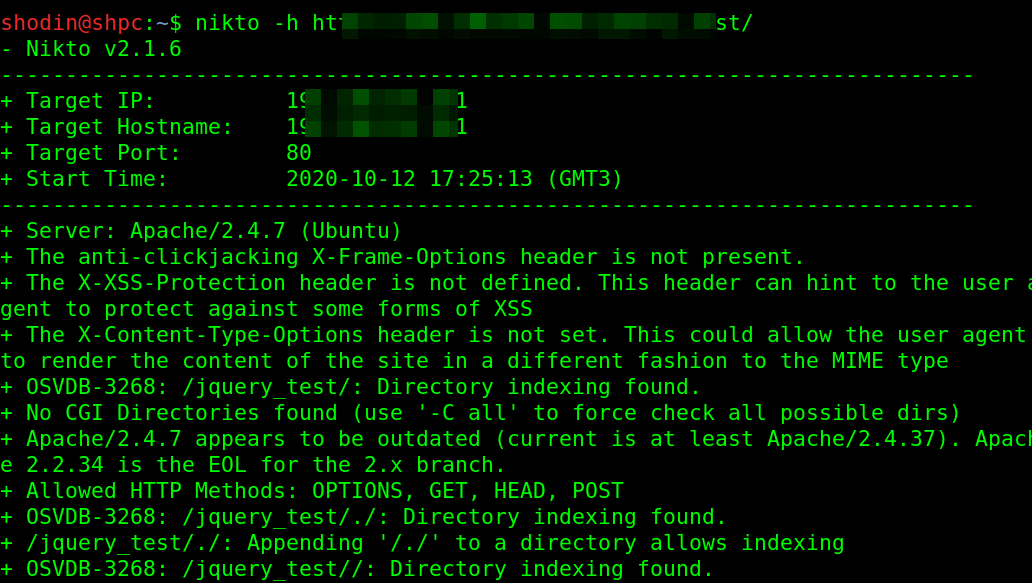

Por ejemplo, en el curso usamos Kali Linux (y las utilidades de su composición), y en mi trabajo anterior, el uso de este sistema operativo fue bastante negativo.

El escáner Nikto se utiliza en nuestros cursos para encontrar vulnerabilidades.

Incluso en nuestros cursos se puede ajustar y desarrollar el programa que la empresa ha desarrollado, con el que existen grandes problemas en la docencia offline. Intento complementar el curso con información que sea interesante para los estudiantes, aplicando mis habilidades prácticas y experiencia (por la naturaleza de mi trabajo, me ocupo de las cuestiones prácticas de detección y prevención de ataques, por lo que hay algo que compartir).

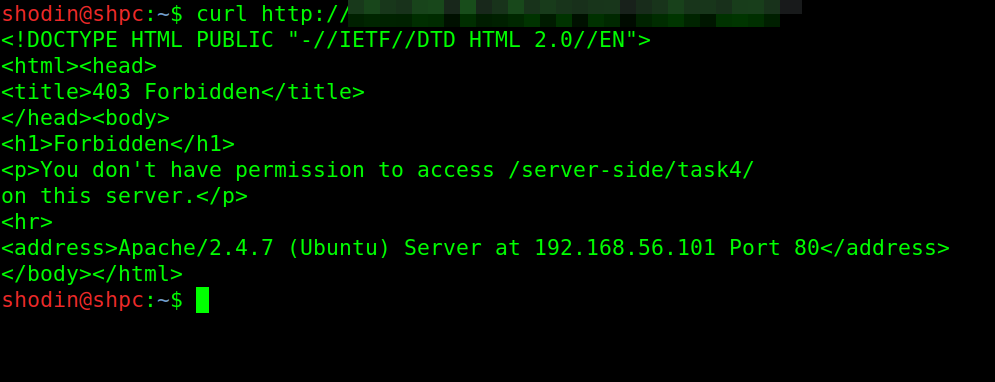

Describo no solo experiencias positivas, sino también problemas que pueden surgir en el trabajo de un especialista en seguridad informática. Por ejemplo, el efecto de usar algunas utilidades depende mucho de la configuración del sistema. Si falta algo, la herramienta habitual no funcionará. Necesitas hablar sobre esto, demostrando todo en la práctica. Por ejemplo, puede bloquear el uso de muchas utilidades "no deseadas" para analizar el servidor y buscar información en él. La idea es que muchas utilidades tienen valores de campo

User_Agentúnicos. Uno de los métodos de bloqueo es a través de un archivo .htaccesssi hay un módulo instalado y activado mod_rewrite. El contenido del archivo será así (por ejemplo, Apache 2):

RewriteEngine on

RewriteCond %{HTTP_USER_AGENT} curl [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^$ [NC,OR]

RewriteCond %{HTTP_USER_AGENT} ^Acunetix [NC]

RewriteRule ^.* - [F,L]

Dónde:

curlsignifica que la palabra "rizo" debe aparecer en el campoUser_Agent;^significa el comienzo de una línea, es decir^Acunetix, una línea que comienza conAcunetix;^$significa vacío;RewriteRule ^.* — [F,L]- página 403 (Forbidden, opción[F]); se devuelve si se cumple al menos una de las condiciones.

Como resultado, la solicitud que contiene las

User_Agentutilidades de curl se bloqueará:

Solicitud de rizo bloqueado.

¿Qué obtiene el egresado del curso de seguridad de la información?

Si hablamos de todo el curso, al finalizar la formación, el alumno recibe:

- habilidades para trabajar con el sistema operativo Linux, los fundamentos de la programación en Python y el conocimiento de los principales componentes que componen la web: URL, HTTP, HTML, JavaScript, Política de Mismo Origen, etc.;

- habilidades en la búsqueda de vulnerabilidades en el lado del cliente de aplicaciones web, explotación de vulnerabilidades del cliente, conocimiento de métodos de protección, comprensión de los principios de funcionamiento de los principales protocolos web y mecanismos de protección del navegador;

- habilidades para buscar vulnerabilidades en el lado del servidor y comprensión de las características de Bug Bounty, que le permitirán ganar dinero con Bug Bounty;

- habilidades para usar redes cableadas e inalámbricas, comprender su dispositivo, saber cómo garantizar la seguridad en las redes y la capacidad de probar sus parámetros de seguridad;

- habilidades en ingeniería inversa de aplicaciones, búsqueda y explotación de vulnerabilidades binarias, conocimiento de los fundamentos de los protocolos criptográficos.

En cuanto a las direcciones que lidero dentro del curso, los alumnos:

- aprender a encontrar vulnerabilidades en las partes cliente y servidor de las aplicaciones web;

- probar y validar varias vulnerabilidades;

- ;

- web-, ;

- , , , ;

- , web-, , .

La enseñanza en línea tiene muchas ventajas, quizás incluso más que trabajar en una universidad o colegio. Al menos en lo que respecta a mi experiencia laboral.

Y ahora el mismo anuncio. Si desea unirse al equipo de GeekBrains, ahora hay una buena oportunidad: la compañía está buscando nuevos maestros, autores y revisores, desde desarrolladores de backend hasta científicos de datos, desde probadores hasta especialistas en seguridad de la información. Todo esto se puede combinar con el trabajo principal. Obtenga más información, además de enviar una solicitud, si está interesado en la oferta, puede seguir este enlace .