Cada grupo cibernético tiene su propio conjunto específico de requisitos para la infraestructura de red. Alguien necesita servidores temporales para contraseñas de fuerza bruta, escaneo de red o correos electrónicos de phishing, otros necesitan un alojamiento a prueba de balas escondido detrás de una cadena de proxies inversos. Sin embargo, toda la diversidad se reduce a varios escenarios típicos:

- alojar sitios con contenido ilegal o cuestionable,

- alojamiento de infraestructura de gestión,

- alojamiento de aplicaciones y componentes de servicios,

- alojar anonimizadores, proxies directos e inversos,

- servidores dedicados para escaneo y ataques de fuerza bruta,

- plataformas para phishing y spam.

Por lo tanto, la infraestructura de la red criminal generalmente consta de las siguientes áreas:

- servicios especiales de hospedaje,

- hosting basado en servidores comprometidos,

- servicios de confidencialidad y anonimato,

- Servicios de DNS.

Echemos un vistazo más de cerca a estos componentes y comencemos con los servicios de alojamiento dedicados.

Alojamiento a prueba de balas

Cualquier actividad ilegal, tarde o temprano, lleva a que los recursos asociados a ella se conviertan en objeto de atención de las fuerzas del orden. Y luego se bloquean las direcciones IP de estos recursos, se confiscan los servidores y se particionan los dominios. Esta situación conduce a la interrupción de los ciberataques y a la necesidad de gastar en la organización de nueva infraestructura. Para evitar tal situación, las estructuras ilegales recurren a servicios inmunes a las solicitudes policiales.

Por ejemplo, la legislación de Belice y Seychelles permite a las empresas que brindan dichos servicios de alojamiento ignorar todas las solicitudes de los organismos encargados de hacer cumplir la ley con respecto a los recursos alojados en sus instalaciones. Como resultado, muchos sitios de alojamiento a prueba de balas se alojan allí.

Otro ejemplo es colocar un alojamiento criminal en una casa privada. Era un centro de datos tan ilegal, que contenía más de 100 servidores, que la policía ucraniana descubrió y eliminó recientemente.

Servicios fast-flux

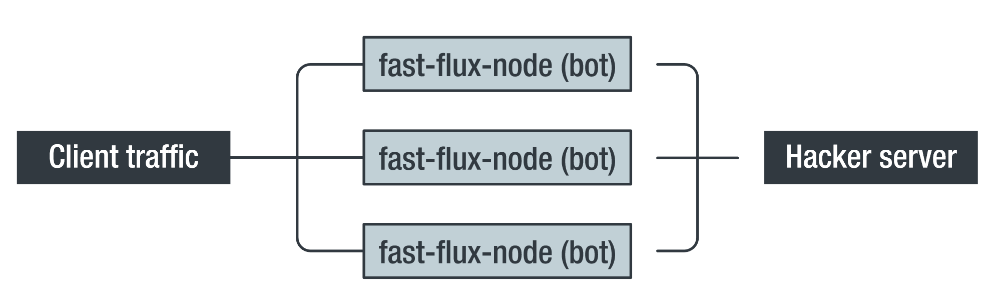

Fast-flux es una tecnología completamente legal que se utiliza para proporcionar una mayor disponibilidad del servicio y equilibrio de carga al cambiar constantemente la resolución de nombres de dominio a un grupo de direcciones IP. Este enfoque permite a los delincuentes lograr una mayor resistencia a la piratería y las intercepciones, lo que les permite ocultar la ubicación de su servidor. Un grupo de direcciones IP se usa a menudo para encadenar proxies inversos y puede ser proporcionado por varios recursos: VPS en la nube alquilado, hosts de botnets o máquinas comprometidas.

Cómo funciona fast-flux como servicio de capa intermedia. Fuente (en adelante, a menos que se indique lo contrario): Trend Micro

La esencia del método de flujo rápido es utilizar TTL (tiempo de vida) corto para los registros DNS A. Esto evita que los servidores DNS intermedios almacenen en caché el nombre de dominio y los obliga a solicitar siempre permiso a los servidores del Sistema de nombres de dominio (DNS) anunciados. Los valores de TTL bajos permiten a los atacantes dirigir el dominio a direcciones IP en un grupo dedicado con alta frecuencia y garantizar la disponibilidad del servicio incluso si algunas de las direcciones están comprometidas o prohibidas por el ISP.

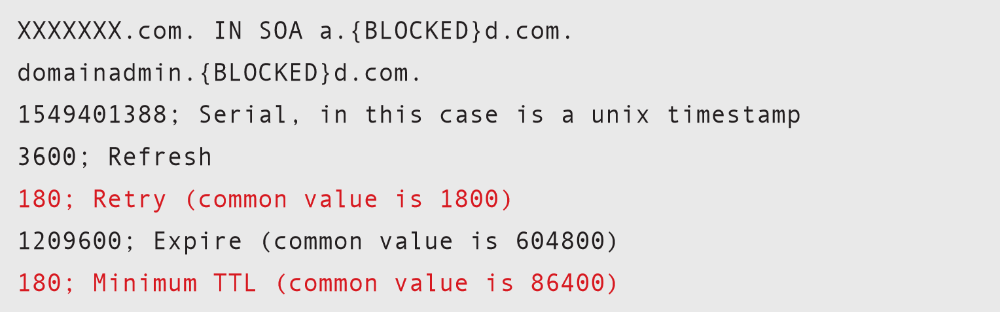

Registros DNS específicos de Fast-flux

Los valores TTL que se muestran en rojo se establecen con reintentos inusualmente bajos y tiempos TTL mínimos (en segundos). En circunstancias normales, esto supondría una carga adicional en el servidor DNS, pero en el caso de fast-flux, el objetivo es suprimir el mecanismo de almacenamiento en caché para que al cliente se le presente una dirección IP válida, que actualmente es proporcionada por la infraestructura "fast-flux".

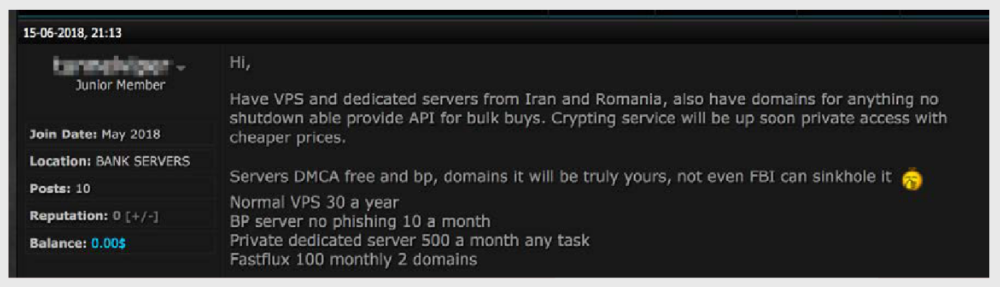

Los servicios de flujo rápido tienden a ser más costosos que el alojamiento a prueba de balas porque su operador tiene que mantener un conjunto de direcciones IP para proporcionar una infraestructura de flujo rápido, y esto requiere costos adicionales.

Los servicios Fast-flux cuestan $ 100 por dos dominios por mes, mientras que el alquiler mensual del servidor a prueba de balas es de $ 10.

Protección DDoS

Los grupos de ciberdelincuentes compiten entre sí no menos que las organizaciones legales, y como medio de competencia organizan ataques de denegación de servicio a los recursos de los competidores utilizando métodos Layer4 y Layer7. Es por eso que muchos servicios a prueba de balas ofrecen alojamiento de protección DDoS o servicio de protección DDoS que puede utilizar para su recurso.

Normalmente, estos servicios se proporcionan colocando un recurso especializado frente al servidor protegido, como un WAF (Web Application Firewall).

VDS de hosts comprometidos

Los servidores comprometidos se utilizan a menudo para alojamiento durante una o más etapas de su ciclo de vida de monetización criminal.

Para capturar el control se utilizan:

- vulnerabilidades en el software del servidor,

- ataques de fuerza bruta,

- claves de API robadas,

- robar cuentas a través de servidores conectados,

- campañas de phishing y fraudulentas.

La adivinación de contraseñas se usa generalmente en ataques a servicios SSH, VNC y RDP.

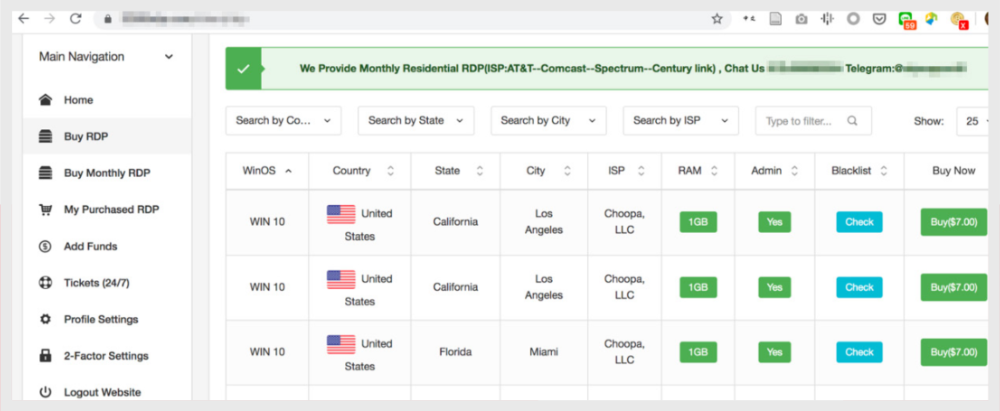

Las credenciales para acceder a los servidores secuestrados se venden posteriormente en tiendas online clandestinas:

Tienda online de cuentas para acceder a servidores RDP comprometidos. La adquisición de servidores

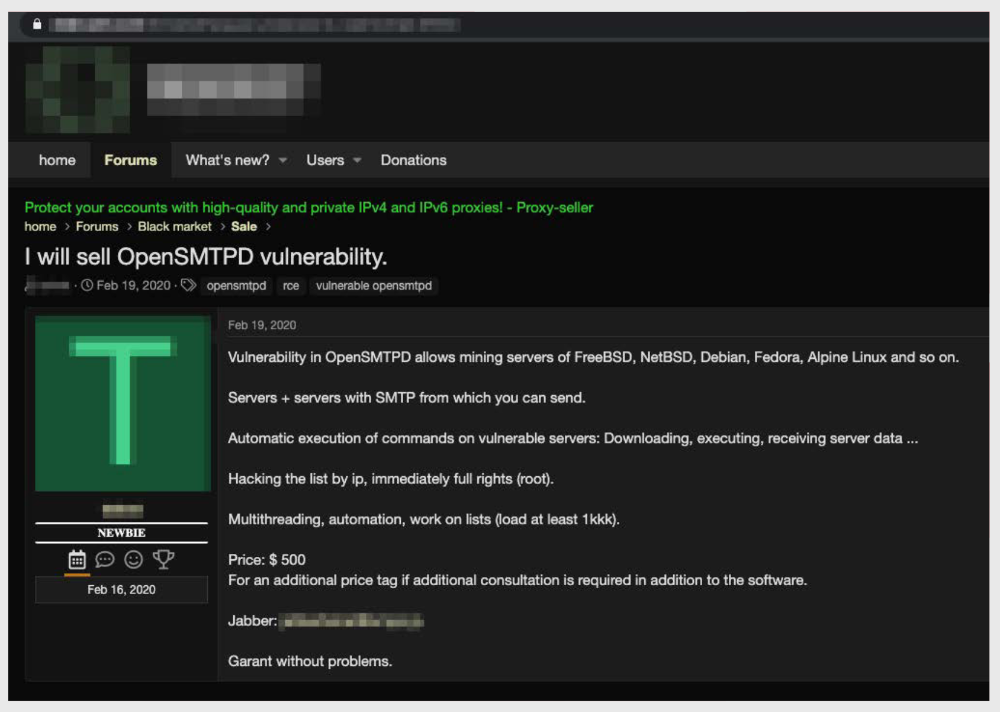

más seguros puede requerir vulnerabilidades de día cero, que también se ofrecen en foros cibernéticos.

Anuncio de la venta de una vulnerabilidad en OpenSMTPD que le permite comprometer servidores que ejecutan FreeBSD, NetBSD, Debian, Fedora y Alpine Linux y usarlos para hosting.

Comprometer el alojamiento en la nube

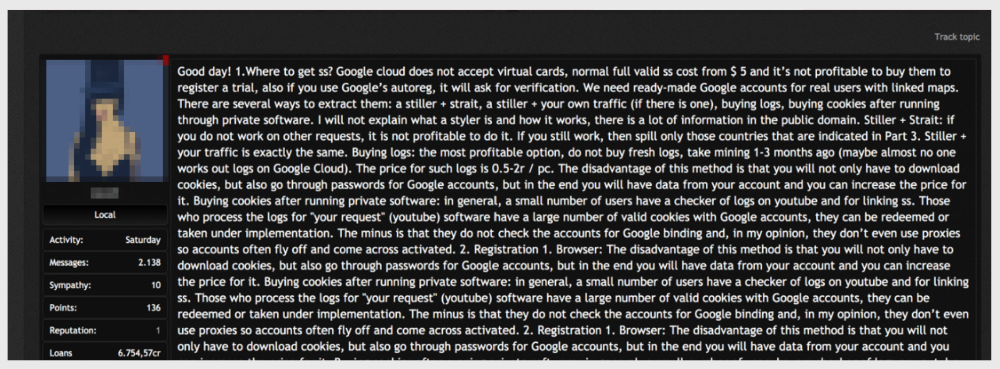

Desde el punto de vista del atacante, Google Cloud y Microsoft Azure son recursos extremadamente accesibles, ya que ambos permiten a los usuarios con una tarjeta bancaria conectada a su cuenta probar los servicios de forma gratuita. Esto ha llevado a que los ciberdelincuentes recopilen activamente datos de cuentas de Google con tarjetas bancarias conectadas y luego los usen para lanzar instancias de servidores dedicados. Para los piratas informáticos novatos, se publican tutoriales detallados:

Una guía para abrir Google Cloud Hosting desde una cuenta de Google comprometida

Para aquellos que no quieren molestarse en piratear sus cuentas, hay tiendas que ofrecen cuentas de Microsoft Azure y Google Cloud ya pirateadas.

Calcetines, Túneles Proxy y SSH

Los SOCKS y los servicios de proxy permiten a los atacantes esconderse sin llamar demasiado la atención o activar la detección a través de herramientas de monitoreo de seguridad de la red.

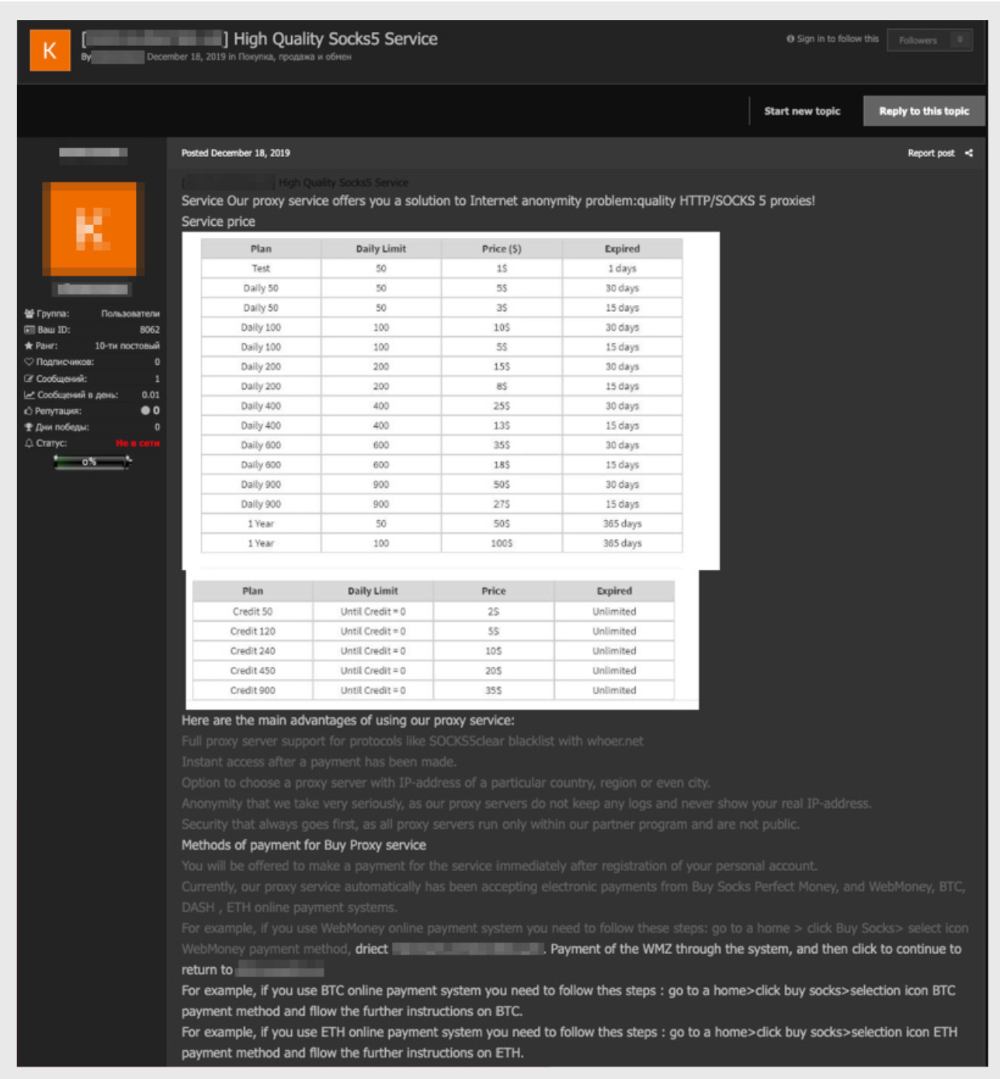

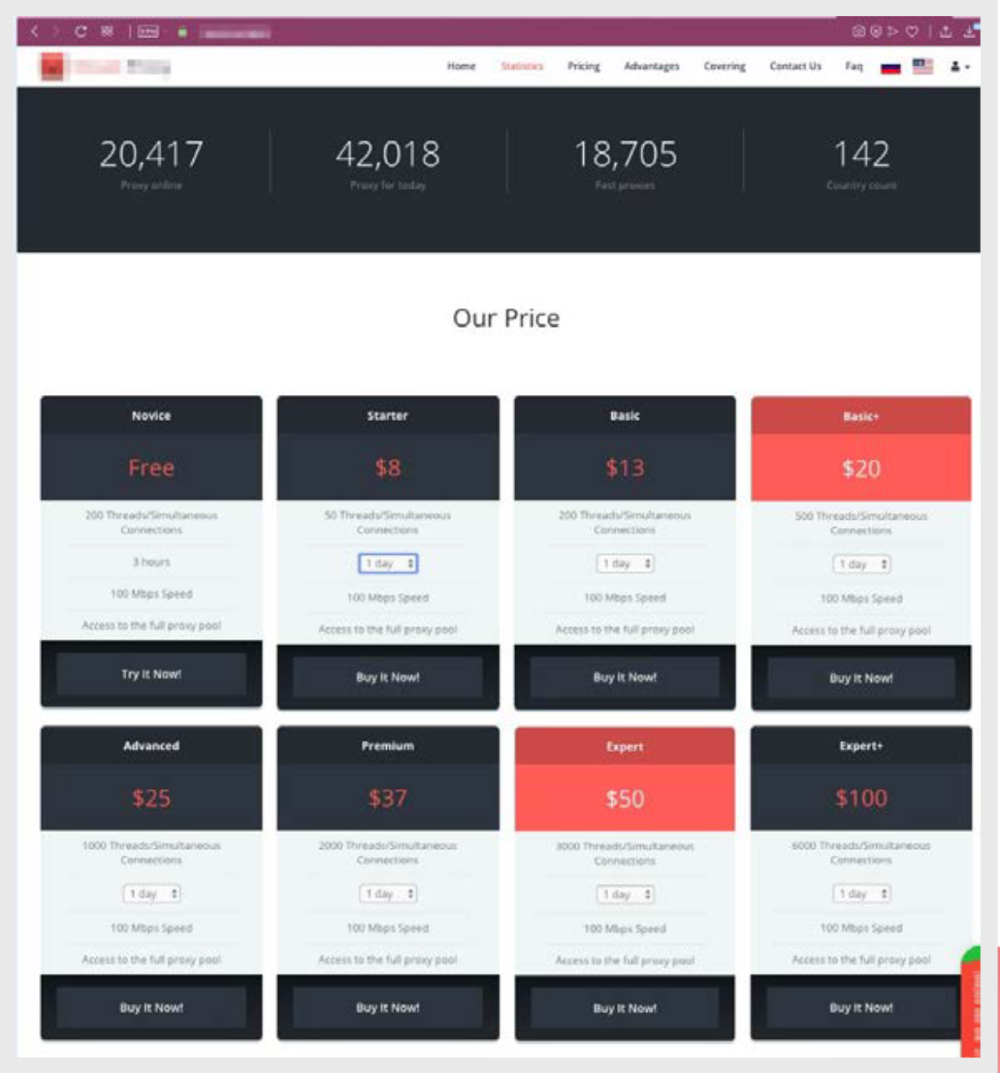

En vista de la demanda de esta herramienta, es relativamente fácil encontrar recursos que ofrezcan comprar proxies SOCKS, y puede pagar la compra con criptomonedas.

Lista de precios para proxies SOCKS que se pueden pagar con Bitcoin y Ethereum

Otra forma de ocultar la comunicación es hacer un túnel en protocolos legítimos, por ejemplo, SSH:

Lista de precios para túneles SSH

El costo de los túneles SSH depende del país de ubicación. La ubicación es muy importante para algunas actividades ilegales. Por ejemplo, los sistemas antifraude de los bancos correlacionan la información sobre el titular de la tarjeta con la geolocalización de la dirección IP en la que se intentó utilizarla. Por lo tanto, los delincuentes están dispuestos a pagar más para comprar un túnel que coincida no solo con el país deseado, sino también con la ciudad.

VPN anonimizada

Otro servicio que tiene demanda en el entorno ciberdelincuente es la VPN anónima, y en esta parte las preferencias de los grupos están divididas: algunos prefieren utilizar VPN comerciales legales como NordVPN o ProtonVPN, otros alquilan servicios similares en el mercado clandestino, y otros crean de forma independiente una infraestructura basada en OpenVPN, WireGuard o SoftEther ...

Uno de los signos que indican indirectamente que se utilizan hosts comprometidos para proporcionar servicios VPN es la indicación del "período de garantía de disponibilidad" del servicio. Cuanto menor sea el número, más sospechosos son estos servicios. Es poco probable que un proveedor de VPN legítimo escriba en los términos que "si las credenciales proporcionadas no funcionan dentro de las próximas 24 (48 o 72) horas, las nuevas credenciales se proporcionarán sin cargo". Pero esto es exactamente lo que suele estar presente en las ofertas de servicios ilegales.

Anuncio de venta de VPN de corta duración

Otro signo sospechoso del posible carácter delictivo de la anonimización de los servicios es la duración del contrato. Los proveedores de VPN legales brindan servicios durante al menos un mes, mientras que en el entorno criminal, hay servicios de VPN por un período de no más de un día. Es difícil imaginar casos de uso legal para los que un tiempo tan corto sea suficiente. Sin embargo, para los delincuentes, esto es suficiente para

- comprobar la validez de las tarjetas bancarias comprometidas,

- comprobar la validez de las cuentas comprometidas,

- registrar cuentas en plataformas en la nube o plataforma de alojamiento de contenido,

- realizar un mailing fraudulento en redes sociales,

- lanzar una campaña publicitaria maliciosa.

Las ofertas de infraestructura del negocio cibernético en la sombra no se limitan a servicios relativamente estándar. Al estudiar los anuncios, puede encontrar servicios bastante interesantes que todavía son demandados por clientes de nicho o que están ganando tendencias de popularidad.

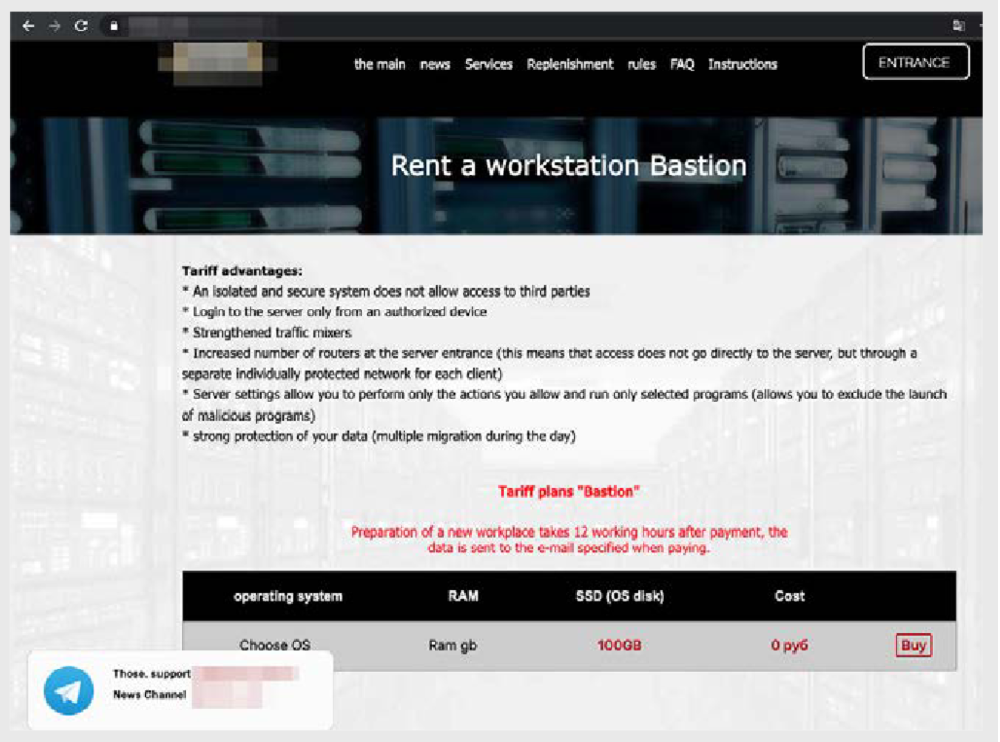

Lugares de trabajo móviles

Algunos proveedores ofrecen estaciones de trabajo móviles a prueba de balas a quienes deseen protegerse de los forasteros.

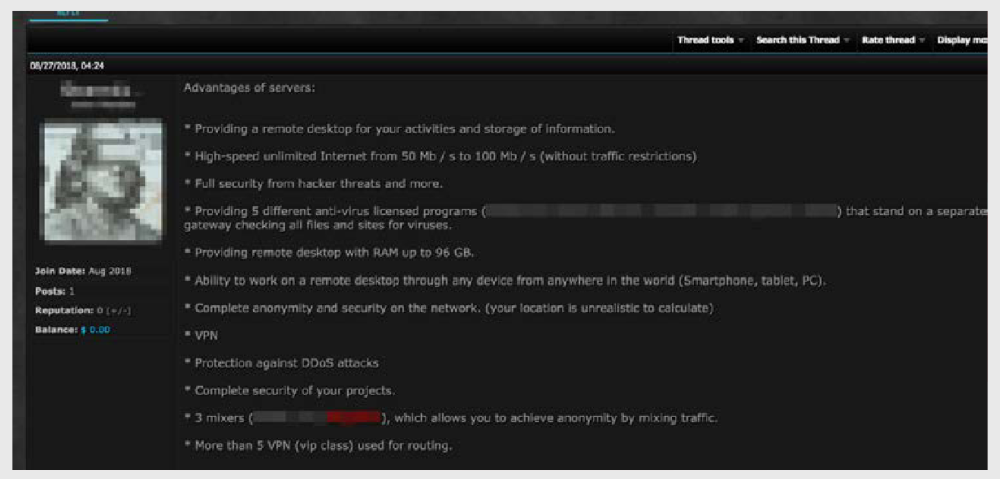

Y aunque la política de este sitio prohíbe formalmente la propagación de malware, encontramos anuncios en el foro que

sugieren que otras acciones maliciosas son aceptables: la propuesta menciona el anonimato total, la imposibilidad de localizar al usuario, la conexión a Internet de alta velocidad, la protección DDoS, el mezclador de tráfico saliente y cinco varias VPN. A pesar de que no se permite el escaneo directo de puertos, la fuerza bruta ni la distribución de malware, un atacante puede cometer otras acciones delictivas utilizando tales AWP.

Mezcladores de tráfico anonimizados

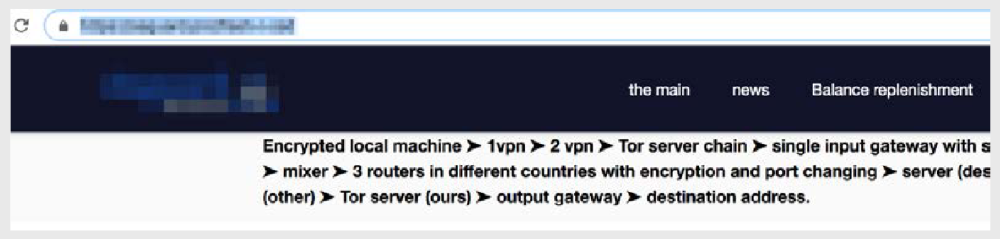

Tor no es la única forma de esconderse de la mirada atenta de las fuerzas del orden y los competidores. Los servicios que ofrecen espacios de trabajo robustos han desarrollado sus propios mezcladores de tráfico utilizando una red de enrutadores geográficamente dispersa. Este tráfico se mezcla con el tráfico de VPS anónimos que se mueven periódicamente entre centros de datos ubicados en diferentes países, lo que dificulta aún más el rastreo de dichos sistemas.

Los servicios personalizados también están disponibles para agrupar conexiones VPN, Tor y conjuntos de enrutadores geográficamente dispersos. Estas combinaciones crean una cadena tan compleja de hosts y redirectores que es casi imposible de rastrear.

Oferta de cadena de ofuscación de tráfico

Por ejemplo, uno de los servicios ofrece utilizar la siguiente cadena:

Host → VPN1 → VPN2 → TOR → puerta de enlace para tráfico de rebote → mezclador de tráfico → enrutadores distribuidos geográficamente para tráfico de rebote → escritorio remoto (RDP) para el trabajo → conexión a través de otros enrutadores distribuidos geográficamente → servidores Tor → nodo de salida → destino.

conclusiones

Nuestra investigación ha demostrado que la infraestructura del ciberdelincuente es significativamente más avanzada de lo que suponían muchos investigadores. Creemos que este componente en particular es uno de los aspectos más maduros del negocio criminal. Los gusanos de red están dando paso a los troyanos, las vulnerabilidades de los navegadores a los ataques de phishing dirigidos y la extorsión absoluta está reemplazando el modelo de negocio del robo de información. Sin embargo, la infraestructura en la que se basan todas estas acciones sigue siendo demandada y está en constante evolución, ofreciendo nuevos servicios técnicamente sofisticados.

Los ciberdelincuentes necesitan un servicio confiable que les permita actuar mientras se esconden de las fuerzas del orden el mayor tiempo posible. Esta demanda ha engendrado toda una industria de servicios semilegales que atienden a los ciberdelincuentes mientras que indirectamente ayudan a los delincuentes. El problema es que proporcionar servicios de alojamiento fiables e imposibles de rastrear no es ilegal en sí mismo. Resolver este problema es una pieza muy importante del rompecabezas para quienes luchan contra el ciberdelito como un problema global.