En este caso, se detectaron varias imágenes UEFI con código malicioso ya incrustado. Este código tiene solo una función: agrega el archivo contenido dentro de la carpeta de inicio de Windows. El ataque posterior se desarrolla de acuerdo con un escenario típico de ciberespionaje, con robo de documentos y envío de otros datos a servidores de C&C. Otro matiz inesperado de este estudio: el código malicioso en UEFI utiliza fuentes que anteriormente estaban disponibles públicamente como resultado de piratear la infraestructura de la empresa Hacking Team.

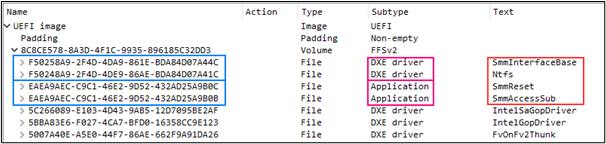

Se encontraron cuatro módulos en imágenes UEFI infectadas como se muestra en la captura de pantalla anterior. Dos realizan funciones de servicio, incluidos los responsables de lanzar código malicioso en el momento adecuado (justo antes de que arranque el sistema operativo). Otro es el controlador del sistema de archivos NTFS. El módulo malicioso principal contiene el archivo IntelUpdate.exe, que se escribe en el SSD o disco duro en el directorio de ejecución automática de Windows.

Dos módulos de servicio y un controlador parecen haber sido tomados prestados del código Vector-EDK. Este es un kit de arranque, cuyo código fuente se hizo público después de una filtración masiva de datos de la compañía Hacking Team. Esta organización, que desarrolla métodos de ataque a sistemas informáticos encargados por agencias gubernamentales, fue pirateada en 2015, como resultado de lo cual tanto la correspondencia interna como una amplia base de conocimientos pasaron al dominio público.

Desafortunadamente, los investigadores no pudieron identificar el método de infección UEFI. Entre las varias docenas de víctimas de MosaicRegressor, solo dos computadoras afectadas tenían un cargador de arranque base modificado. Si confía en la misma filtración del Hacking Team, entonces ofrece una infección manual al conectar una unidad flash USB a la computadora, desde la cual se carga UEFI con un peso fijo. No se puede descartar el parche UEFI eliminado, pero requeriría piratear el proceso de descarga e instalación de actualizaciones.

El módulo espía instalado en las computadoras atacadas se conecta al centro de comando y descarga los módulos necesarios para el trabajo posterior. Por ejemplo, uno de los mecanismos recoge documentos abiertos recientemente, los empaqueta en un archivo de contraseñas y los envía a los organizadores. Otro punto interesante: para la comunicación se utilizan tanto los métodos tradicionales de comunicación con los servidores de control como el trabajo a través de un servicio de correo público utilizando el protocolo POP3S / SMTP / IMAPS. Ambos módulos se cargan y los datos se envían a los organizadores del ataque por correo.

Que mas paso

El Registro recuerda el fin del soporte por parte del fabricante del servidor de correo Microsoft Exchange 2010. Los autores del artículo señalan que actualmente hay 139.000 servidores disponibles en la red y que pronto se suspenderán las actualizaciones de seguridad. Threatpost escribe que una vulnerabilidad descubierta en enero en el panel de control de Microsoft Exchange (versiones 2013-2019) aún no se ha cerrado en el 61% de los servidores.

Se encontró una puerta trasera en el software HP Device Manager para administrar clientes ligeros de esta empresa , o más bien, una cuenta de servicio olvidada por el desarrollador.

A pesar de los esfuerzos de Google, las variantes de malware Joker continúanDe vez en cuando, realice la verificación de la tienda de aplicaciones de Google Play. El malware, por regla general, suscribe a las víctimas a servicios de pago sin su conocimiento.