Nuestro equipo de respuesta a incidentes está rastreando una cantidad sin precedentes de infecciones de malware Emotet. Emotet tiene tres veces nuestro récord anterior de investigaciones concurrentes activas. Esta publicación repasará los indicadores de compromiso, las medidas para abordarlos y cómo Varonis puede ayudarlo a detectar y detener a Emotet durante cada fase de un ataque.

Revisión de Emotet

Después de una larga pausa, en la primavera de 2020, el atacante TA542 (también conocido como "Mummy Spider") regresó con una nueva campaña de spam a gran escala, utilizando múltiples botnets en todo el mundo y un arsenal mejorado de malware.

Emotet, originalmente conocido como un troyano bancario, se detectó por primera vez en 2014. Su objetivo principal era interceptar las credenciales bancarias mediante ataques de hombre en el navegador. Hasta la fecha, Emotet se ha convertido en una suite de malware versátil y autoactualizable que también actúa como un descargador de cargas útiles como Qbot y Trickbot (que Ryuk y Mimikatz descargan a su vez).

Dado que Emotet es polimórfico, los IOC (indicadores de compromiso) específicos, como las URL de descarga, las combinaciones de puertos / IP de comando y control (C2 IP) y los patrones de spam cambian con frecuencia. Esta característica convierte la detección basada en reglas en un juego del gato y el ratón, exacerbado por el hecho de que hay tres botnets Emotet diferentes, cada una con su propia infraestructura. Puede encontrar el IOC diario de Emotet maravillosamente detallado , mantenido por el equipo de Cryptolaemus.

Una vez en línea, Emotet utiliza una variedad de métodos para distribuir, escalar, garantizar la resistencia y mover datos fuera de la empresa. Además, los comportamientos de amenaza de Varonis pueden detectar signos tempranos de una infracción de Emotet, así como comportamientos anormales posteriores a la intrusión.

Compromiso primario

El vector de infección Emotet es una campaña de phishing respaldada por tres botnets globales: Epoch 1, Epoch 2 y Epoch 3 (E1, E2, E3 para abreviar). Cada Epoch tiene su propio marco C2, programa de actualización y patrones de spam. Un correo electrónico de phishing generalmente contiene archivos adjuntos habilitados para macros o enlaces maliciosos diseñados para infectar nuevos hosts y agregarlos a su clúster.

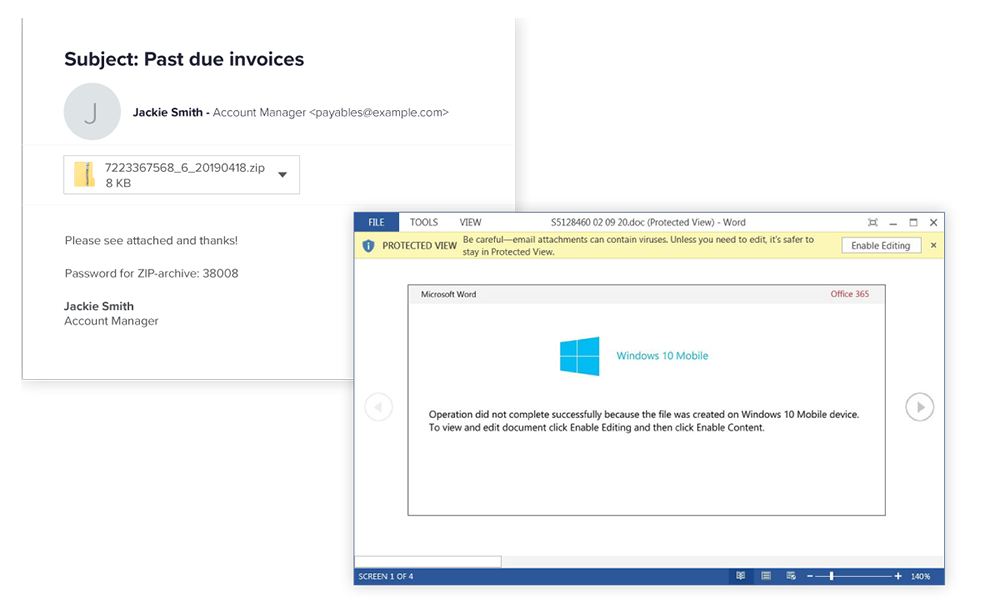

Durante la última ola de infecciones, los correos electrónicos maliciosos de Emotet contenían archivos adjuntos ZIP protegidos con contraseña . Esto se hace con la expectativa de que los filtros de correo electrónico pasen el archivo protegido con contraseña sin escanear y no detecten documentos maliciosos habilitados para macros. Este enfoque se denomina "Operación Zip Lock".

La contraseña generalmente se indica en el cuerpo de la carta en texto plano, por ejemplo:

Archivo zip adjunto al correo electrónico: Información muy urgente del 24/09/2020.zip

La contraseña del documento es LQWMFXu

Al corregir un aumento en el número de letras con archivos adjuntos ZIP protegidos por contraseña, se recomienda colocarlos cartas a cuarentena. Sin embargo, tenga en cuenta que Emotet también utiliza documentos de Office adjuntos directamente.

Se detectaron campañas de spam maliciosas en muchos idiomas: inglés, holandés, francés, alemán, italiano, japonés. Las épocas probablemente estén georreferenciadas (por ejemplo, E3 es común en Japón).

Construyendo sobre el éxito

Emotet envía correos electrónicos robados y listas de contactos de víctimas al servidor C2 mediante solicitudes HTTP POST . Luego, la botnet usa estos datos para hacerse pasar por el remitente y "responder" a las conversaciones existentes. Esto se puede hacer cambiando el remitente o, si hay un control total sobre la máquina de la víctima, enviando un correo electrónico directamente en nombre de la víctima.

Esta técnica hace que el spam de Emotet sea muy persuasivo y aumenta la probabilidad de que una nueva víctima abra un archivo adjunto malicioso.

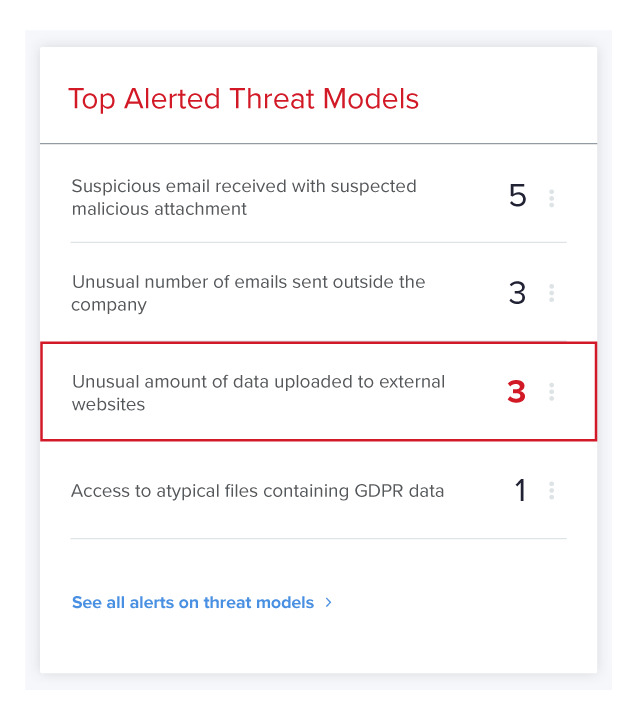

Varonis supervisa los buzones de correo de Microsoft Exchange y Exchange Online y puede detectar archivos adjuntos maliciosos que coincidan con un diccionario de patrones conocidos utilizados en los patrones de correo no deseado de Emotet. Con la ayuda del módulo Edge que controla el proxy, es posible detectar cuando un usuario hace clic en un enlace en el cuerpo de un correo electrónico, lo que conduce a la descarga del descargador Emotet malicioso.

Varonis analiza todas las acciones con el buzón (enviar / recibir / abrir / eliminar, etc.) y esto le permite identificar rápidamente las cuentas que han sido comprometidas y comenzaron a enviar campañas de spam (internas o externas). Se genera un perfil de comportamiento del usuario en todas las plataformas monitoreadas: las desviaciones menores en el comportamiento del correo combinadas con eventos de inicio de sesión sospechosos, conexiones de red y acceso a datos proporcionan alertas precisas con menos falsos positivos.

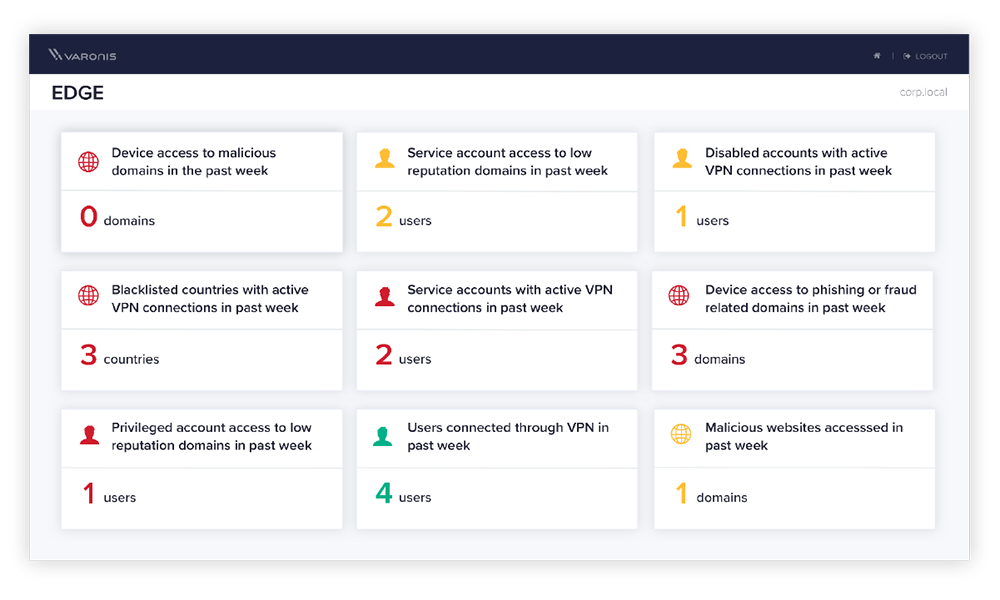

Varonis Edge puede detectar el robo de mensajes de correo electrónico y contactos de Outlook. En la práctica, hemos visto esta salida de datos gracias a la cobertura de proxy de la empresa: Emotet usó comandos HTTP POST. Si se crea un canal encubierto de DNS en el futuro, estará cubierto por modelos de exfiltración basados en DNS.

Las conexiones a los servidores C2 se pueden descubrir de varias formas. Primero, si se establece una conexión con un dominio con mala reputación, Varonis advertirá y marcará esas conexiones. En segundo lugar, Varonis detecta cuando los atacantes ocultan su tráfico en una gran cantidad de conexiones ("humo blanco") mediante el algoritmo de generación de dominio (DGA). En tercer lugar, los comportamientos de Varonis se detectan cuando los atacantes utilizan DNS como un canal encubierto para ocultar sus comandos o transferencias de datos en forma de consultas de DNS. Por último, Varonis le alertará sobre la actividad web inusual, como el uso de agentes de usuario nuevos o inusuales, el primer acceso anormal de una cuenta a Internet o la carga inusual de datos a un recurso externo.

Propagar

Emotet tiene muchos módulos que pueden cargarse dinámicamente desde su servidor C2 para ampliar la funcionalidad del malware. Hay un módulo de spam, un módulo de robo de correo electrónico, un módulo bancario, etc.

Uno de los módulos a tener en cuenta es el módulo de distribución , que permite hacerlo con exploits SMB como EternalBlue (MS17-010) y accediendo a bolas administrativas ocultas (ICP $, C $ y Admin $). Recomendamos parchear todas las máquinas que aún son vulnerables a EternalBlue y deshabilitar los recursos compartidos de administrador.

Aunque SMB es el método de distribución principal para Emotet, los investigadores de BitDefense han descubierto una nueva técnica de distribución que escanea las redes Wi-Fi utilizando la función WlanEnumInterfaces en wlanAPI.dll e intenta propagarse a los dispositivos conectados.

El malware intentará descifrar las redes Wi-Fi protegidas con contraseña utilizando la lista de contraseñas incorporada. Si tiene éxito, reenvía la combinación de SSID y contraseña de la red al servidor C2 y realiza otro ataque de fuerza bruta, esta vez dirigido a los clientes de esa red.

Escalada de privilegios

Los atacantes obtienen credenciales de cuentas privilegiadas utilizando herramientas de código abierto conocidas, buscando contraseñas almacenadas en texto sin formato y recopilando credenciales de Active Directory. Después de obtener las credenciales de administrador, un atacante puede agregar uno o más usuarios al grupo de administradores de dominio.

Al monitorear la actividad del sistema de archivos, Varonis detecta rápidamente cuándo se están guardando herramientas de penetración conocidas en el disco o cuándo un usuario busca archivos compartidos con contraseñas u otros datos confidenciales. Cualquier cuenta de usuario suele tener acceso a muchos más datos de los que debería, por lo que estas búsquedas suelen ser fructíferas; más sobre eso a continuación.

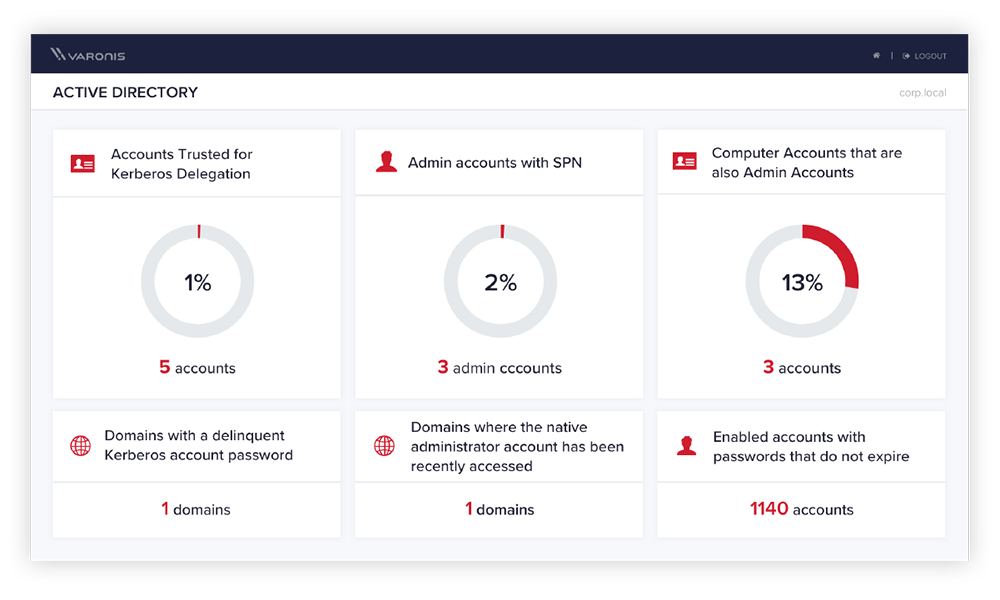

Emotet es bien conocido por descargar otros tipos de malware como Ryuk , que a su vez descarga herramientas de piratería como Mimikatz para recopilar credenciales y escalar privilegios. Varonis analiza la actividad en Active Directory para detectar la recopilación de credenciales (como Kerberoasting) y otros ataques. Para reducir la probabilidad de que estos ataques tengan éxito, Varonis muestra posibles debilidades (por ejemplo, cuentas administrativas que tienen SPN) en el panel de control. Reducir la superficie de ataque en AD y en archivos compartidos dificulta la vida de los atacantes. Varonis también le notificará cuando la cuenta se agregue al grupo de administración.

La última frontera

Si no se han detectado signos de infiltración, proliferación y escalada de privilegios, es importante garantizar el nivel crítico de protección de los almacenes de datos más grandes, protegiendo los servidores Windows y UNIX, NAS, SharePoint y dispositivos Exchange (tanto en las instalaciones como en Office 365).

Varonis analiza la actividad del sistema de archivos en las plataformas que proporcionan auditoría a través de sus API, como Office 365 y dispositivos NAS de NetApp, EMC y otros. En plataformas donde habilitar la auditoría nativa puede causar problemas de rendimiento o una auditoría insuficiente, como Windows, UNIX, Exchange y SharePoint, Varonis utiliza sus propios agentes probados en batalla para capturar operaciones.

Si un usuario comienza a acceder a una cantidad inusual o muchos datos en comparación con su comportamiento normal, Varonis lo detectará a través de uno o más patrones de comportamiento. Si el usuario comienza a cifrar archivos, esto también se detectará; muchos de nuestros clientes automatizan el manejo de dicho incidente utilizando scripts, deshabilitando la cuenta y eliminando las sesiones activas.

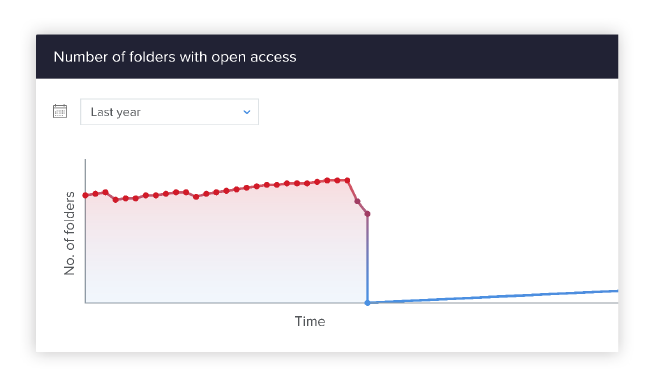

Varonis identifica dónde el acceso a los datos es redundante, es decir, los usuarios tienen acceso que no necesitan. Existe la posibilidad de eliminar automáticamente los derechos de acceso redundantes (tanto directos como mediante la eliminación de una cuenta de los grupos de seguridad). Restringir el acceso a datos confidenciales reducirá los riesgos y dificultará el trabajo de cualquier atacante.

Conclusión

La botnet Emotet es el arma de distribución de malware más grande y sofisticada del mundo. Es difícil predecir qué arma usará el TA542 a continuación o qué APT compartirán sus armas. Lo que sí sabemos es que las campañas de Emotet vienen en picos y varían mucho en naturaleza, por lo que es extremadamente importante tener un enfoque de protección en capas, incluida la administración de parches, la capacitación contra el phishing, el filtrado de correo, la protección del dispositivo del usuario y el enfoque. centrado en los datos a la par con la infraestructura en su conjunto.

La detección integral puede brindarle a su organización una ventaja, pero la reducción de la superficie de ataque (mayor seguridad) es igualmente importante. La tecnología de protección de datos de Varonis crea bucles de detección desde los datos hasta Active Directory, DNS, VPN y proxies. Varonis también destaca las cuentas potencialmente vulnerables y los datos de fácil acceso para que pueda solucionar la situación antes de que los atacantes se aprovechen de ella.