Introducción

Una forma de hacer que algunos servicios internos (domésticos) estén disponibles en Internet es a través de una VPN. Por supuesto, puede publicar puertos separados a través de ssh, pero para una comunicación más completa es mejor usar otras soluciones. Ya escribí sobre ZeroTier y OpenVPN, y recibí reproches de que me olvidé inmerecidamente de Wireguard ...

De una forma u otra, comencé a extrañar el cliente VPN (incluido Wireguard) en un servidor autónomo, necesitaba conectar (en este caso con vNet en Azure, aunque esto no es imprescindible) toda la red doméstica con varios recursos. Y decidí que era hora de hacerlo a través del enrutador, para un sitio a sitio completo.

Aunque Keenetic ha aprendido a admitir Wireguard en el nuevo firmware, no he encontrado uno para el antiguo Ultra. Tampoco funcionó con OpenWRT (para Ultra II lo hay, pero mi modelo es demasiado antiguo). Así que decidí que era hora de actualizar. Y desde que Mikrotik RouterOS lanzó la versión beta 7 con Wireguard, decidí que era hora de estudiar este milagro.

La realidad resultó ser un poco más complicada de lo que esperaba, pero todo salió bien. Y ahora describiré los puntos principales que no pude encontrar por ningún lado, y que tuve que alcanzar yo mismo.

Destacar

Tomé MikroTik hAP ac2. El modelo es antiguo, sin lujos, pero hace todo lo que necesita.

Aunque nunca antes había tratado con Mikrotik, lo lancé lo suficientemente rápido. Hubo algunas dificultades con el hecho de que al configurar el servidor DHCP no fue suficiente configurar la red para que las direcciones IP se distribuyan desde esta red. Resultó que también hay un grupo de IP separado. Pero estas son tonterías. Así que rápidamente comencé a configurar Wireguard.

Por supuesto, nada funcionó. Además, "en el otro lado" ni siquiera vi los paquetes entrantes.

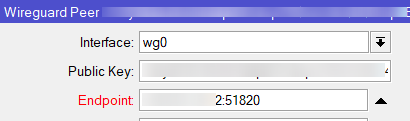

Luego noté que solo se indica la dirección IP en el campo Endpoint, pero no hay puerto. Traté de especificarlo explícitamente, pero se rompió. El campo se vuelve rojo y falla la validación.

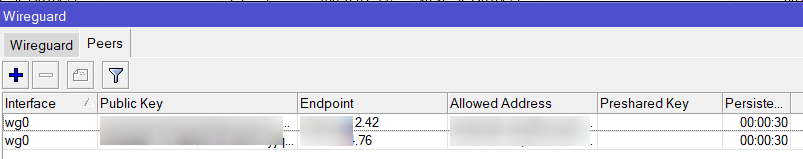

. , RouterOS, , , . -, , . , , . .. /interface wireguard peers . add . interface, public-key allowed-address. , :

add allowed-address=192.168.66.128/25,10.10.0.0/16 endpoint=66.166.166.42:51820 \

interface=wg0 persistent-keepalive=30 public-key="=".. . , .

, wg0 web-. WinBox, . , -, . , Linux IP . . :

/ip address

add address=192.168.66.253/24 interface=wg0 network=192.168.66.0Eso es todo. Hay instrucciones en la red sobre cómo instalar Wireguard en Mikrotik con OpenWRT. Pero en lo que a mí respecta, esto es una perversión. Pero puedes subirlo en tu RouterOS nativo en unos minutos. Cuando ya sabes cómo. Funciona muy bien, no tengo ninguna queja.

PD: Por supuesto, cambié las direcciones. Pero allowed-address=192.168.66.128/25tampoco add address=192.168.66.253/24es un error. Solo tengo una conexión a dos servidores. La mitad de la red de clase C en un servidor, la mitad en el otro.

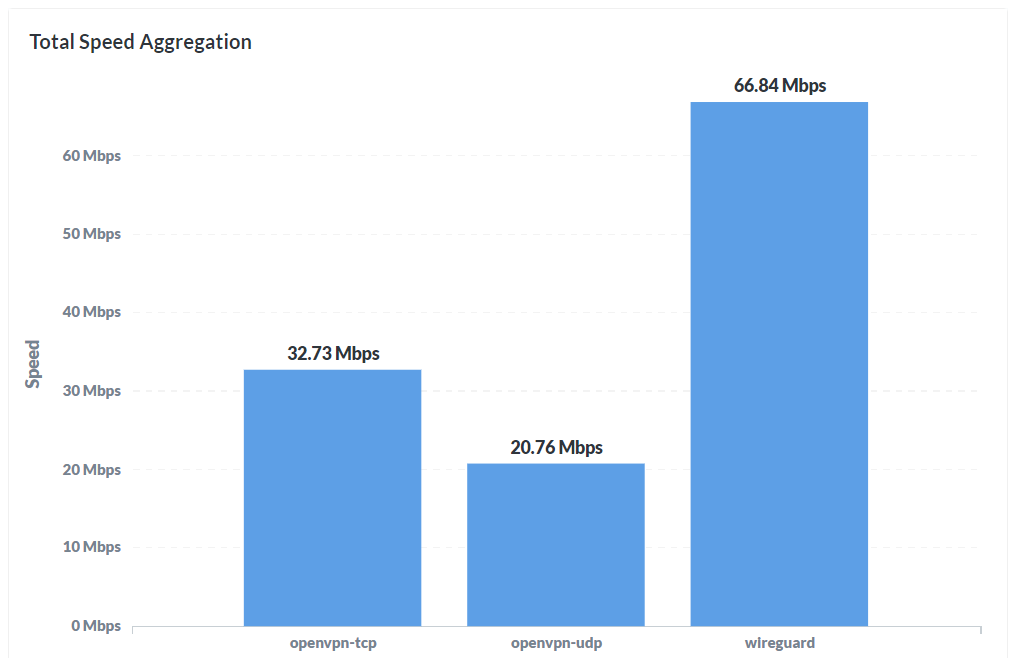

PPS ¿Por qué Wireguard y no OpenVPN? Por ejemplo, rendimiento:

https://blog.entrostat.com/openvpn-vs-wireguard-network-performance-tests/

Y también la facilidad de configuración y un poco de trivia.