Con acceso de red a un controlador de dominio en la red corporativa, un atacante puede cambiar la contraseña en el servidor y obtener un control completo sobre la infraestructura corporativa. También es posible un ataque de varias etapas en servidores Windows menos críticos con el mismo resultado final. El nombre no oficial, Zerologon, se le dio a la vulnerabilidad debido a las características específicas del ataque: comienza con intentos de establecer una conexión usando una secuencia de datos de todos los ceros. Una implementación incorrecta del algoritmo de cifrado AES le permite iniciar sesión en el servidor desde un máximo de 256 intentos, lo que en la práctica toma un par de segundos.

La vulnerabilidad se abordó fuera de Microsoft la semana pasada. Se ha lanzado un parche no oficial para Windows Server 2008 R2. También hay un parche oficial para este sistema operativo , pero a partir de enero de este año solo lo instalarán aquellos que hayan comprado el paquete de soporte extendido para la versión anterior.

Además, el problema se solucionó en el código Samba. La vulnerabilidad es relevante solo para aquellas instalaciones donde el servidor Samba se usa como controlador de dominio. Dado que esta construcción asume seguir las especificaciones del protocolo Netlogon (y el error está en ellas, esto no es un error de software accidental), Samba también estuvo entre las víctimas.

Fuentes:

- Boletín de descripción general de vulnerabilidades de Microsoft

- Instrucciones para administradores de sistemas

- , Secura

- Windows Server 2008 R2

- Samba

La gravedad del problema es subrayada por la directiva de la Agencia Estadounidense de Ciberseguridad sobre la necesidad de implementar urgentemente un parche en la infraestructura de las agencias federales. Como se desprende de la descripción de la vulnerabilidad proporcionada por los pioneros - Secura, la fuente del problema fue la implementación incorrecta del algoritmo de cifrado AES en el modo CFB8 no estándar .

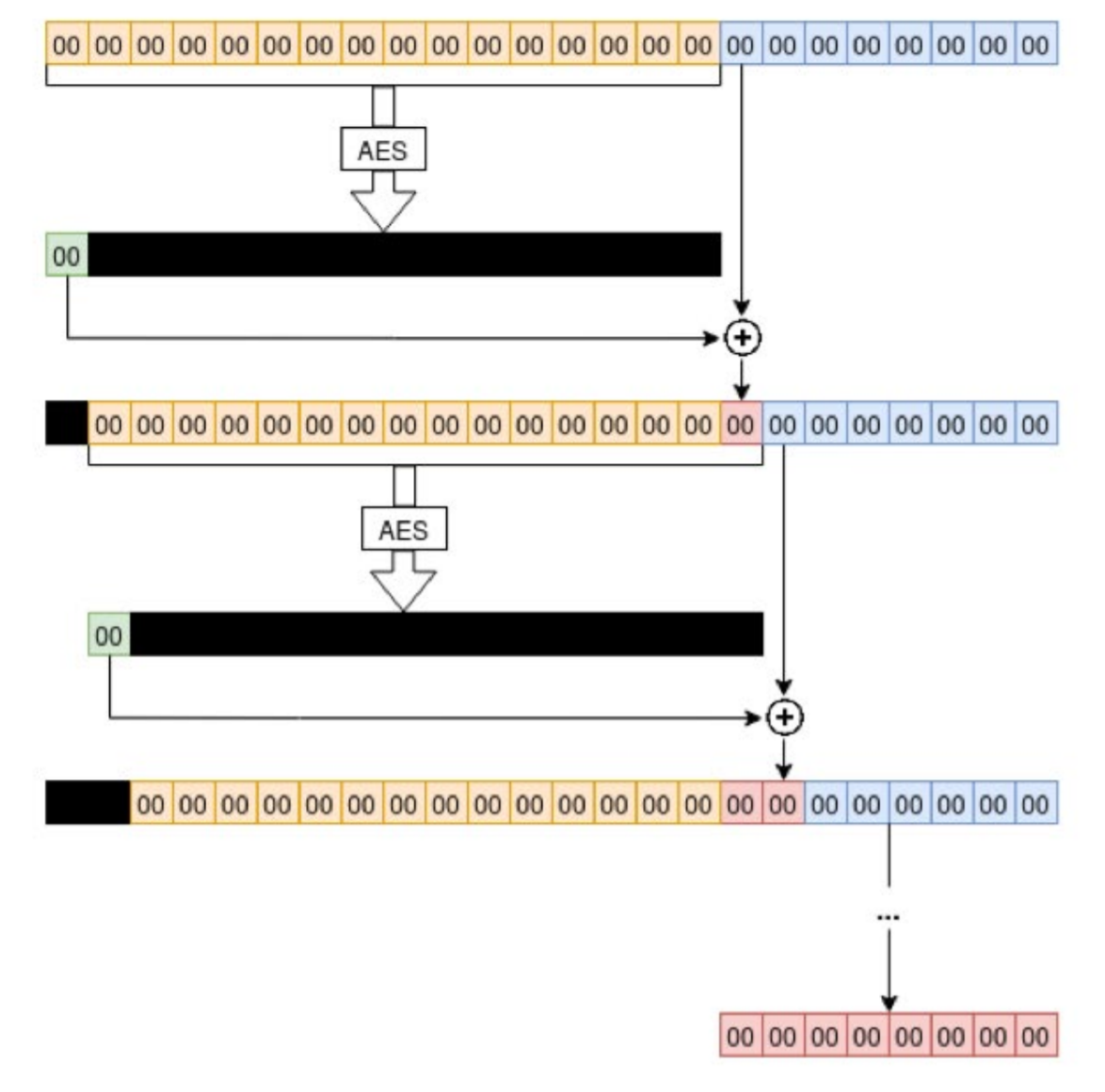

La autorización de dos sistemas que utilizan el protocolo Netlogon implica el intercambio de dos números arbitrarios de 8 bytes, las llamadas claves de sesión. El proceso de cifrado AES-CFB8 utiliza estas claves aleatorias y un vector de inicialización (IV), otra secuencia única de 16 bytes. Más precisamente, debe ser único: la especificación Netlogon establece que IV siempre consta de ceros.

El investigador Tom Turworth descubrió lo siguiente: si le da al algoritmo como entrada una clave de sesión de ocho ceros y realiza 256 intentos de inicio de sesión, en uno de ellos la combinación de una clave cero y un vector de inicialización cero dará un ClientCredential cero. Sabiendo esto, podemos iniciar sesión en el servidor, como cualquier computadora del dominio. En esta etapa, el atacante aún no puede intercambiar datos cifrados, pero esto no es necesario: el servidor establecerá fácilmente una sesión sin cifrado, aparentemente para admitir sistemas operativos antiguos. Como resultado, es posible iniciar sesión como administrador del servidor atacado y cambiar la contraseña en Active Directory.

En la práctica, el proceso de ataque requiere pasos adicionales, pero si tiene acceso de red al controlador de dominio (al acceder a la red local), son bastante simples. Hace dos semanas, se hizo público un exploit para la vulnerabilidad y ya hay informes de ataques reales en servidores de Windows.

A juzgar por los datos de las instrucciones de Microsoft para los administradores, la vulnerabilidad se cerrará en dos etapas. En el primero, a partir del 11 de agosto (si instaló el parche, por supuesto), los sistemas antiguos que solo pueden conectarse al dominio usando el protocolo vulnerable podrán hacer esto. En este caso, el conocidométodo de ataque, pero tal vez haya otros métodos más complejos. En la segunda fase, a partir del 9 de febrero de 2021, los servidores compatibles eliminarán las conexiones sin cifrar los datos de forma predeterminada. En otras palabras, algunas organizaciones agregan dolores de cabeza a los administradores para identificar y actualizar sistemas heredados. En cualquier caso, es necesario cerrar la vulnerabilidad, el costo del pirateo es demasiado alto.

¿Qué más pasó?

Se han filtrado los códigos fuente de Windows XP y otros sistemas operativos antiguos de Microsoft. El archivo de 43 gigabytes apareció en el dominio público la semana pasada. La integridad y la calidad de la fuga aún no se han apreciado adecuadamente. Quizás esto lleve al descubrimiento de nuevas vulnerabilidades críticas en Windows XP, que ya nadie solucionará. Por otro lado, incluso los errores conocidos de este sistema operativo lo hacen inseguro, la filtración en este caso no cambia nada.

Una vulnerabilidad crítica en Firefox para Android le permite iniciar de forma remota un navegador que abrirá una URL arbitraria. El lanzamiento de Firefox 81 y ESR 78.3 de escritorio cierra otro conjunto de errores críticos.

DescubiertoTroyano para Android que intercepta mensajes con códigos de autorización únicos y roba datos para acceder a los servicios de Telegram messenger y Google. Otro troyano bancario para Android usa TeamViewer para controlar un dispositivo de forma remota.

Sophos está investigando una campaña de estafa que ofrece "acceso temprano" al iPhone 12. La estafa comienza con iMessage y termina con el robo de tarjetas de crédito.

Check Point Software ha publicado un estudio sobre una vulnerabilidad crítica en la aplicación de Instagram para iOS y Android. La ejecución de código arbitrario fue posible gracias a un error en la biblioteca que decodifica imágenes JPEG.