En Habré, la cuestión de la seguridad de la información de los dispositivos inteligentes se ha planteado más de una vez. En un esfuerzo por lanzar rápidamente un nuevo modelo a la serie, muchos fabricantes no prestan suficiente atención a la protección digital de sus dispositivos. Como resultado, esto conduce a situaciones curiosas; por ejemplo, una bombilla inteligente desechada puede dar a los atacantes acceso a una red WiFi corporativa.

Las bombillas no son el único problema. Hackearon refrigeradores inteligentes, termostatos e incluso autos enteros. Pero esta vez un dispositivo muy inofensivo, una cafetera, fue pirateado. Martin Chron, investigador de Avast, estudió el software y el hardware de la máquina de café Smarter. Los resultados del estudio son muy interesantes . Lea más sobre ellos debajo del corte.

¿Qué es este dispositivo?

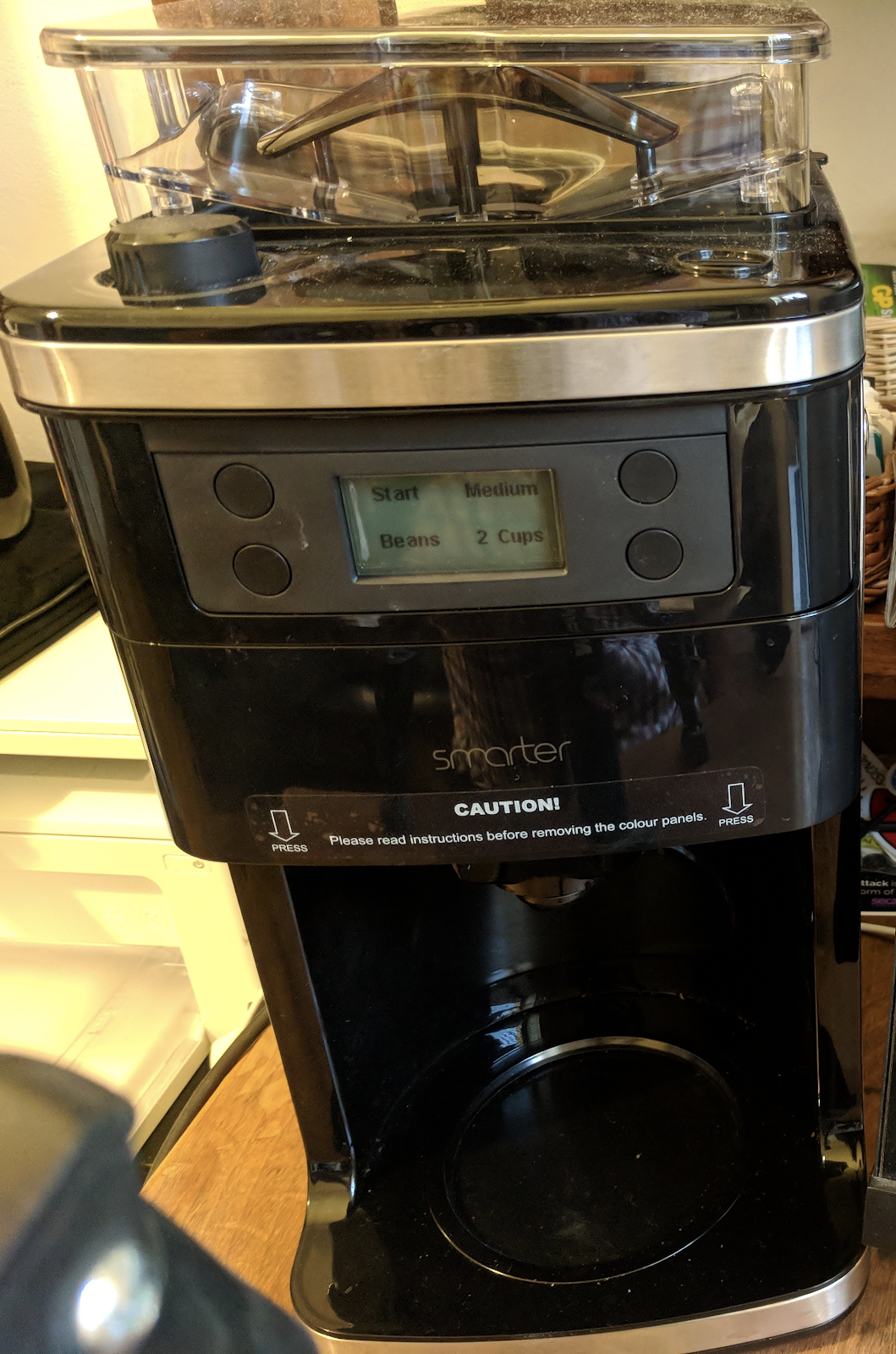

El dispositivo de $ 250 se conecta a través de WiFi a un teléfono con una aplicación. En consecuencia, puede configurar de forma remota diferentes modos de funcionamiento de la cafetera, seleccionar los tipos de bebidas. En general, este es un dispositivo común para su clase.

Martin Chron compró el dispositivo, tomó café y decidió evaluar la seguridad de Smarter. Inmediatamente resultó que el dispositivo es susceptible de piratear fuera de la caja.

¿Qué tan malo es?

Al final resultó que, cuando se enciende, la cafetera funciona como un punto de acceso WiFi. Esto es necesario para conectar el dispositivo a la aplicación en el teléfono inteligente del usuario. El problema es que la conexión no es segura. No hay encriptación en absoluto, por lo que no fue difícil para Martin aprender cómo la cafetera y el teléfono inteligente interactúan de forma inalámbrica.

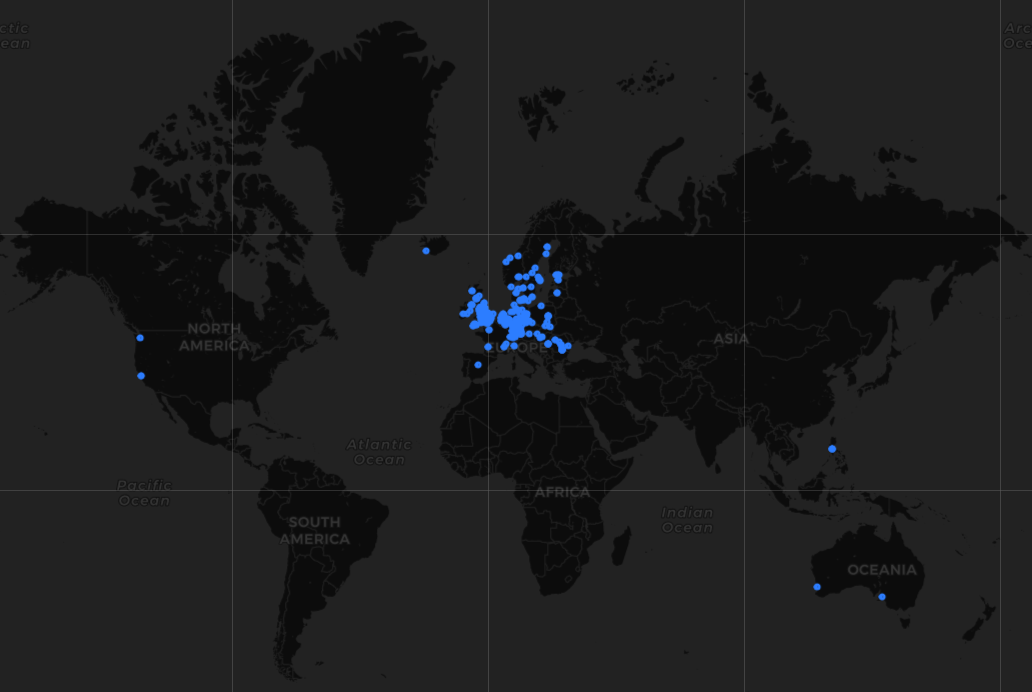

Cafeteras más inteligentes y vulnerables en todo el mundo

Descubrió que la actualización del firmware del dispositivo se realiza de forma inalámbrica. Se guarda directamente en la aplicación y luego se transfiere desde el teléfono inteligente a la cafetera.

Después de eso, Martin realizó ingeniería inversa del firmware, y se enteró de que eran datos desprotegidos los que se cargaban inmediatamente en la memoria flash de la máquina de café. En general, puedes descargar lo que quieras. Pero hay un pequeño problema: necesita saber qué comandos comprenderá el dispositivo.

Para hacer esto, Martin desmontó el dispositivo y examinó su interior.

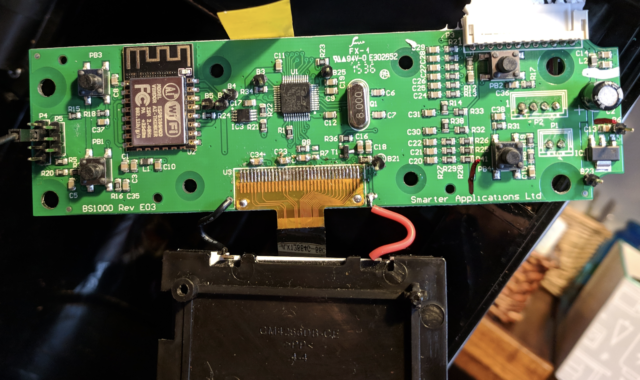

Planchar de forma más inteligente

Lo principal que hay que averiguar es qué procesador se utiliza en la cafetera. Por cierto, incluso hace 10 años, una frase como "procesador de cafetera" habría desconcertado a la mayoría de los lectores. Pero ahora está en el orden de las cosas.

Entonces, después de desmontar la cafetera, Martin vio esto.

1 - ESP8266 con firmware de módem AT, 2 - STM32F05106 ARM Cortex M0 - chip principal, 3 - EEPROM I2C, 4 - puertos de depuración e interfaz de software

Después de examinar el hardware, el investigador se dio cuenta de que puede utilizar las funciones más importantes, como la activación de la calefacción, instalar una actualización (o lo que la cafetera considere una actualización), así como activar el beeper. A continuación puede ver exactamente a qué funciones se puede acceder.

Ahora el investigador tenía suficiente información para escribir un script en Python para instalar un software de terceros que engaña a la cafetera. El dispositivo cree que se está realizando una actualización programada.

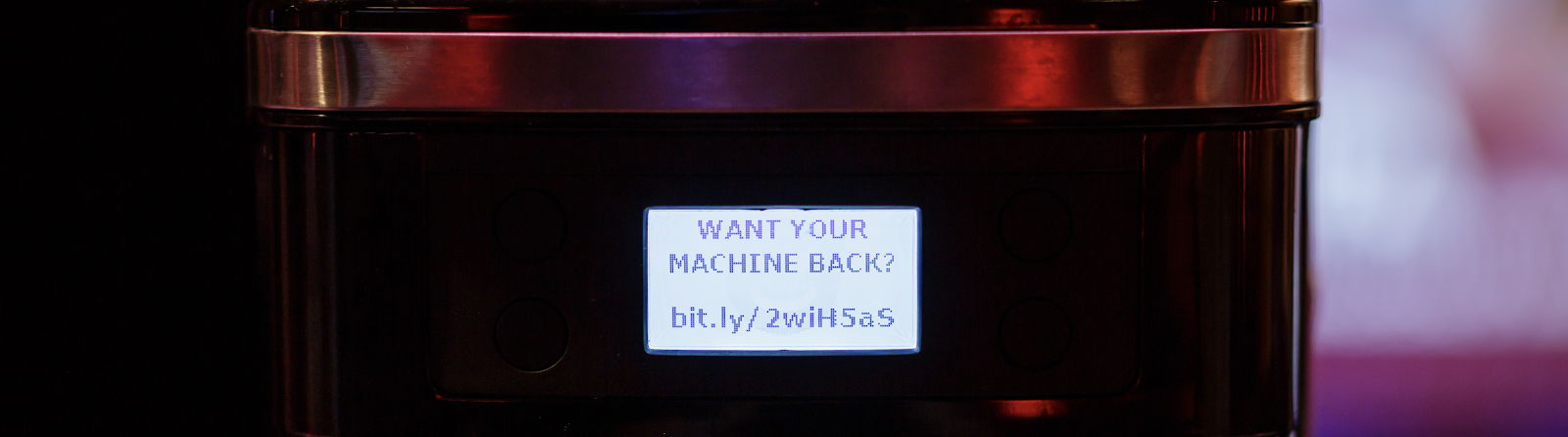

Bueno, después de la "actualización", puedes complacer a otros usuarios de la cafetera con mensajes como este.

El funcionamiento del dispositivo se puede bloquear por completo utilizando varias funciones. Cualquier intruso dentro del alcance del WiFi de la cafetera puede hacer esto. Imagine, por ejemplo, una oficina con tal dispositivo y visitantes que pueden hacer lo que quieran con una máquina de café. ¿Qué exactamente? Por ejemplo, esto:

Para hacer todo esto, Martin modificó el firmware de la cafetera que estaba estudiando. Lo agregó a la aplicación de Android (con iOS todo sería un poco más complicado). Bueno, entonces todo lo que quedaba era "actualizar" el dispositivo usando firmware personalizado.

Cuando se enciende, la cafetera siempre transmite el SSID con el valor "Smarter Coffee: xx", donde XX es la parte de la dirección MAC del dispositivo.

¿Que sigue?

Puede bloquear la cafetera y exigir un rescate por desbloquearla. Por supuesto, en este caso no obtendrá mucho, pero nunca se sabe, de repente la empresa atacada tiene muchas cafeteras del mismo tipo y todas pueden desactivarse a la vez.

Con más esfuerzo, un atacante podría programar un dispositivo para atacar una red interna, incluidos un enrutador, PC, computadoras portátiles y todos los demás dispositivos que están conectados a esa red. Además, esto se puede hacer sin problemas especiales: casi nadie prestará atención a la actividad de la cafetera.

Y, por cierto, el firmware personalizado de Martin bloquea todos los siguientes; no funcionará actualizar la cafetera de forma estándar. Debe conectarse al puerto de servicio o actualizar el firmware de alguna otra manera.

¿Qué tan peligroso es todo esto?

Si hablamos de cafeteras, no mucho. Simplemente puede negarse a utilizar los productos de Smarter u otras empresas (es poco probable que Smarter sea el único que no utilice cifrado).

Pero si imagina cuántos dispositivos inteligentes diferentes funcionan ahora en todo el mundo sin estar protegidos, entonces se vuelve incómodo. Todas estas cerraduras inteligentes, ojos, bombillas, teléfonos, termostatos, hervidores de agua, etc. Si los atacantes los toman en serio, las consecuencias pueden ser nefastas. Desde el trivial hackeo de un dispositivo para jugar, hasta el robo de propiedades u obtener secretos corporativos, todo esto se vuelve posible para los ciberdelincuentes.

¿Cómo arreglar la situación? Hay varias formas:

- Los fabricantes están comenzando a prestar atención al problema de la seguridad de la información y a proteger sus dispositivos. Esta es la forma más improbable, ya que, como se mencionó anteriormente, las empresas no están interesadas en maximizar la protección de los dispositivos, sino en llevar sus productos al mercado más rápido, haciéndolos fáciles de usar.

- No utilice dispositivos inteligentes en oficinas, hogares y apartamentos. Esto es poco probable, porque los dispositivos inteligentes se han convertido en parte de nuestra vida cotidiana y es poco probable que una persona que comenzó a usarlos activamente los rechace voluntariamente.

- Utilice métodos y métodos de protección de terceros. Por ejemplo, conecte dispositivos a LAN virtuales cuando utilice un SSID aislado de la red informática.

¿Cómo protege sus dispositivos inteligentes de la piratería? ¿Quizás ha encontrado casos similares? Discutamos en los comentarios.