En verdad, los métodos técnicos para desbloquear dispositivos móviles no son un fin en sí mismos para un científico forense informático. Su tarea principal es acceder a los datos almacenados en la memoria. Por lo tanto, si el investigador logra extraer información del dispositivo sin pasar por el código PIN establecido o la contraseña de imagen, la necesidad de desbloquear generalmente desaparece. Por otro lado, si el experto aún extrae datos a nivel físico o lógico, entonces puede recibir información que lo ayudará a desbloquear el dispositivo en el futuro. En este artículo, Igor Mikhailov, especialista del Laboratorio de Informática Forense del Grupo IB, continúa hablando sobre las formas en que los expertos forenses pueden evitar el bloqueo de un dispositivo móvil. La primera parte se puede ver aquí....

: , . — , . , . , .

Por supuesto, las capacidades técnicas de desbloqueo están estrechamente relacionadas con las características de un dispositivo en particular: su fabricante, modelo, versión del sistema operativo, actualizaciones de seguridad instaladas, etc. Un científico forense debe tener en cuenta estos puntos al intentar desbloquear un dispositivo móvil. Empecemos por Apple.

Desbloquear dispositivos móviles de Apple

Método 21: uso de sistemas de hardware y software GrayKey y UFED Premium

Ahora en el mercado hay dos complejos de software y hardware diseñados para seleccionar códigos PIN y extraer datos de dispositivos móviles Apple bloqueados.

El primer dispositivo es el Grayshift GrayKey [23]. Según el desarrollador del dispositivo, se puede utilizar para recuperar el código PIN de casi cualquier iPhone con cualquier versión de iOS.

Así es como se ve una de las famosas imágenes de GrayKey presentadas al público:

Solo dos pines no son suficientes para conectar los dispositivos investigados. Explicaré por qué a continuación.

El segundo descifrador de contraseñas es UFED Premium de Cellebrite, anunciado el 14 de junio de 2019 [24].

Probablemente, UFED Premium puede existir en forma de un conjunto de programas (por analogía con UFED 4PC) o dispositivo de hardware especializado (por analogía con UFED Touch).

Ambos dispositivos están disponibles solo para estructuras militares y policiales en varios países. La información sobre las capacidades de ambos complejos es limitada. Esto se debe al hecho de que Apple se opone firmemente a la extracción de datos de sus dispositivos y constantemente presenta nuevos desarrollos en sus productos para evitar que los expertos forenses extraigan datos de dichos dispositivos.

Se sabe con certeza que las empresas GreyShift y Cellebrite necesitan algo de tiempo (de varias semanas a varios meses) para sortear los nuevos desarrollos de Apple, que impiden el acceso a la memoria de los dispositivos móviles bloqueados.

Los PIN de los dispositivos móviles de Apple se pueden descifrar mediante un ataque de fuerza bruta. Si tiene éxito, dicha selección de contraseña lleva menos de un día, pero puede tardar seis meses o más. En consecuencia, conectar solo dos dispositivos móviles a GrayKey limita seriamente las capacidades del investigador, dado que la recuperación del PIN lleva mucho tiempo.

Recomendación de seguridad: las contraseñas digitales de 4 a 6 caracteres de longitud son relativamente aceptables en términos de términos de búsqueda. Incluso 7-8 dígitos ya complican enormemente la tarea de la fuerza bruta de la contraseña de fuerza bruta, y el uso de una contraseña alfanumérica fuerte hace que esta tarea no se pueda resolver en un tiempo razonable.

Método 22: uso del complejo de hardware IP Box

Para recuperar el código PIN de los dispositivos móviles Apple bloqueados que ejecutan iOS 7-8.1, puede usar una familia de dispositivos de hardware que usualmente usan la combinación IP Box en sus nombres. Existen muchas implementaciones de hardware de dicho dispositivo, que van desde cientos hasta miles de dólares. Por ejemplo, una variante de dicha implementación es la herramienta de desbloqueo de contraseña de iPhone IP Box [25]. Así es como se ve el resultado de la recuperación del código PIN usando este dispositivo:

Varias empresas que desarrollan software para análisis forense móvil han implementado esta funcionalidad en sus diseños. Susteen fue más allá e implementó un dispositivo similar en la forma del complejo robótico Burner Breaker (el código PIN del dispositivo móvil bloqueado es recogido por el robot) [26]:

Según lo indicado por el fabricante de la herramienta de desbloqueo de contraseña de iPhone IP Box, no tomará más de 17 horas seleccionar un código PIN de 4 dígitos para un dispositivo móvil Apple bloqueado.

Consejo de seguridad: su dispositivo iOS 7 tuvo que ser reemplazado hace unos años.

Método 23: recuperación de PIN

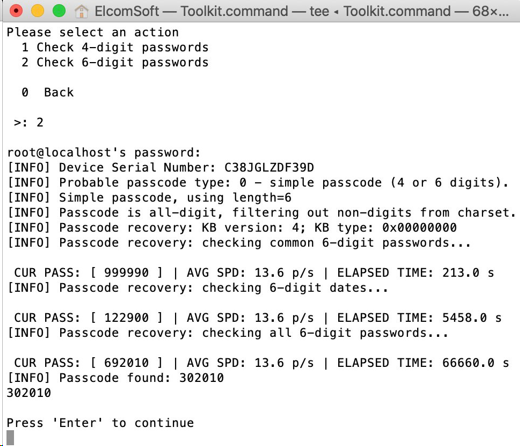

Para los modelos de iPhone más jóvenes (hasta iPhone 5c inclusive), es posible forzar un código PIN mediante un ataque de fuerza bruta. Por ejemplo, esto se puede hacer usando el analizador físico UFED de Cellebrite o el kit de herramientas forenses de iOS de Elcomsoft.

Cuando un dispositivo está en modo DFU, se carga con una serie de exploits que le permiten tomar el control del dispositivo antes de lanzar su propio sistema operativo.

La apariencia de la ventana física de iOS con opciones de extracción de datos y recuperación de PIN para un iPhone 4 conectado:

Si selecciona la opción "Recuperación del código de contraseña", se seleccionará el código PIN del dispositivo bloqueado. El resultado de la recuperación del PIN se ve así:

Perspectivas para extraer datos de dispositivos móviles Apple bloqueados

El 27 de septiembre de 2019, un usuario de Twitter bajo el seudónimo axi0mX anunció el exploit checkm8. Explotó una vulnerabilidad que comprometía la información de millones de dispositivos Apple (desde iPhone 4s hasta iPhone X) [27].

Debido al hecho de que en iPhone 4S, iPhone 5, iPhone 5C no hay capacidad de hardware para limitar la cantidad de intentos de adivinar el código PIN de un dispositivo bloqueado, estos dispositivos son vulnerables al software que se puede utilizar para forzar secuencialmente los valores del código PIN para recuperarlo.

El lanzamiento de agosto de Elcomsoft IOS Forensics Toolkit contiene la implementación de un ataque de este tipo para dispositivos: iPhone 5 y iPhone 5c.

Además, los investigadores de seguridad del grupo PANGU informaron de una vulnerabilidad SEPROM [28] en los chips A8-A10 (iPhone 6, 6s, 7), que, en teoría, también deshabilitaría la adivinación de PIN.

Recomendación de seguridad : actualmente, solo los dispositivos A12 y A13 (iPhone XR, XS, 11, 11Pro) pueden considerarse dispositivos seguros. No olvide que si el antiguo dispositivo vulnerable está conectado al mismo iCloud con el nuevo seguro, entonces a través del dispositivo antiguo puede obtener datos de iCloud del nuevo.

Elcomsoft IOS Forensics Toolkit fuerza bruta:

Método 24: usar archivos de bloqueo

Si un dispositivo móvil de Apple se ha conectado a una computadora con Windows o MacOS al menos una vez, iTunes creará automáticamente archivos en él que ayudarán al investigador a extraer datos del dispositivo bloqueado.

Estos archivos se encuentran en las siguientes rutas:

- Mac OS X: \ private \ var \ db \ lockdown

- Windows 2000 y XP: C: \ Documents and Settings \ All Users \ Application Data \ Apple \ Lockdown

- Windows Vista, 7, 8 y 10: C: \ ProgramData \ Apple \ Lockdown

Para una extracción de datos exitosa, el investigador debe mover estos archivos desde la computadora del propietario del dispositivo móvil a su estación de trabajo (en la misma carpeta). Los datos se pueden recuperar utilizando cualquier herramienta forense o iTunes.

Es importante tener en cuenta que si un dispositivo móvil de Apple está ejecutando iOS versión 9 o posterior y se ha reiniciado después de haber sido bloqueado, el investigador no podrá utilizar este enfoque.

Recomendación de seguridad: no conecte dispositivos iOS a computadoras que no tengan un cifrado de disco completo con una contraseña segura instalada.

Desbloqueo de dispositivos móviles con sistema operativo Android

Para los dispositivos móviles que ejecutan el sistema operativo Android, existen varios métodos que le permiten acceder a los datos sin conocer un PIN o patrón. Describiremos ambos métodos y formas de recuperar su PIN o patrón.

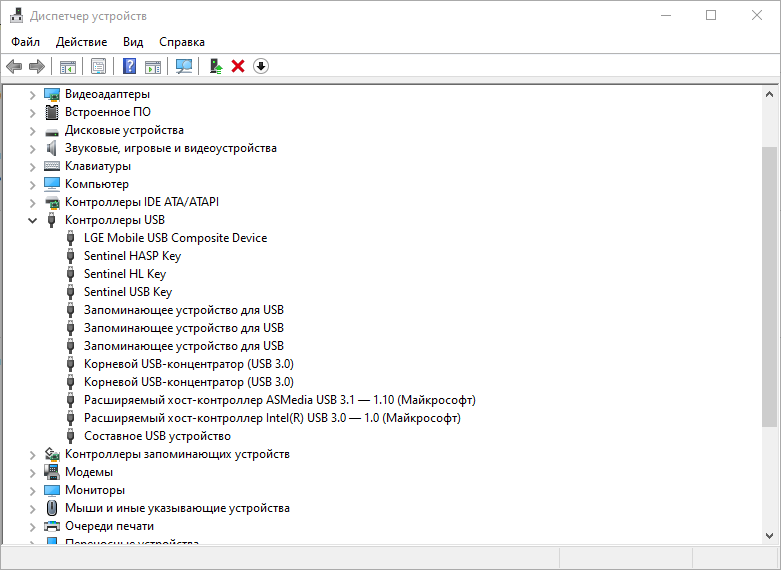

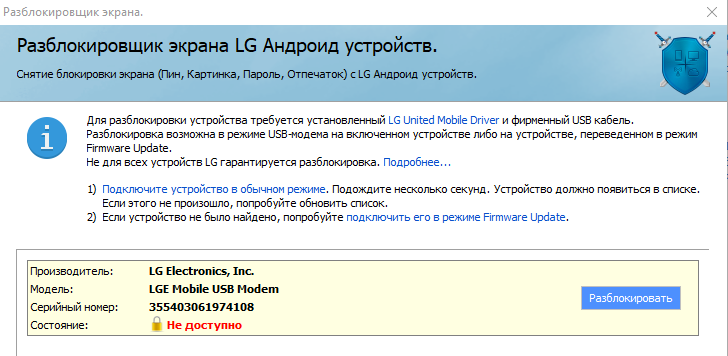

Método 25: desbloquear el dispositivo usando los comandos AT del módem

En algunos dispositivos móviles, el módem AT se puede activar de forma predeterminada. Normalmente, estos son dispositivos móviles fabricados por LG Electronics Inc. en 2016-2017, pero puede haber dispositivos fabricados por otros fabricantes.

Esto permite al investigador controlar el funcionamiento del dispositivo móvil mediante comandos AT. Por ejemplo, puede utilizar estos comandos para recuperar un volcado de memoria de un dispositivo que está en modo de actualización de firmware. O desbloquee el dispositivo con un solo comando. El uso de comandos AT es la forma más correcta desde el punto de vista forense, ya que no cambia los datos en la memoria del dispositivo.

Para desbloquear un dispositivo móvil, debe aparecer en la lista de dispositivos de Windows en la computadora del investigador como LGE Mobile USB Modem.

Teléfono inteligente LG bloqueado conectado a la computadora del investigador en modo LGE Mobile USB:

Luego, puede emitir un comando AT usando el terminal o usar un software especializado (por ejemplo, Oxygen Forensic Suite Expert).

Visualización de un teléfono inteligente LG bloqueado en Oxygen Forensic® Expert:

Si hace clic en el botón "Desbloquear" en la interfaz del programa, el dispositivo se desbloqueará:

El uso de comandos AT en forense móvil se describe con más detalle en el trabajo “Desbloqueo de la pantalla de un teléfono inteligente Android LG con comandos de módem AT” [29].

Recomendación de protección: cambie el dispositivo al actual.

Método 26: acceder a los datos de un dispositivo rooteado

A veces, un dispositivo rooteado puede aceptarse para la investigación, es decir, un dispositivo en el que el investigador ya tiene derechos de superusuario. En tal dispositivo, el investigador tiene acceso a todos los datos: archivos y particiones lógicas. Así, el investigador puede extraer archivos que contengan un PIN o patrón e intentar restaurar sus valores o borrarlos y así desbloquear el dispositivo.

Además del método descrito, se puede generar un volcado físico de un dispositivo móvil, en el que un investigador puede encontrar archivos que contienen un PIN o código gráfico, de las siguientes formas:

- Método de chip-off (extracción de un chip de memoria y lectura de información directamente)

- Método JTAG (utilizando la interfaz Joint Test Action Group, que se utiliza para depurar programas)

- In-System Programming (ISP) ( )

- Emergency Download Mode ( Qualcomm)

- AT-

Utilizando exploits, el investigador puede extraer parte del sistema de archivos del dispositivo bajo investigación. Si este fragmento del sistema de archivos contiene archivos que contienen un patrón o PIN de bloqueo, el investigador puede intentar restaurarlos.

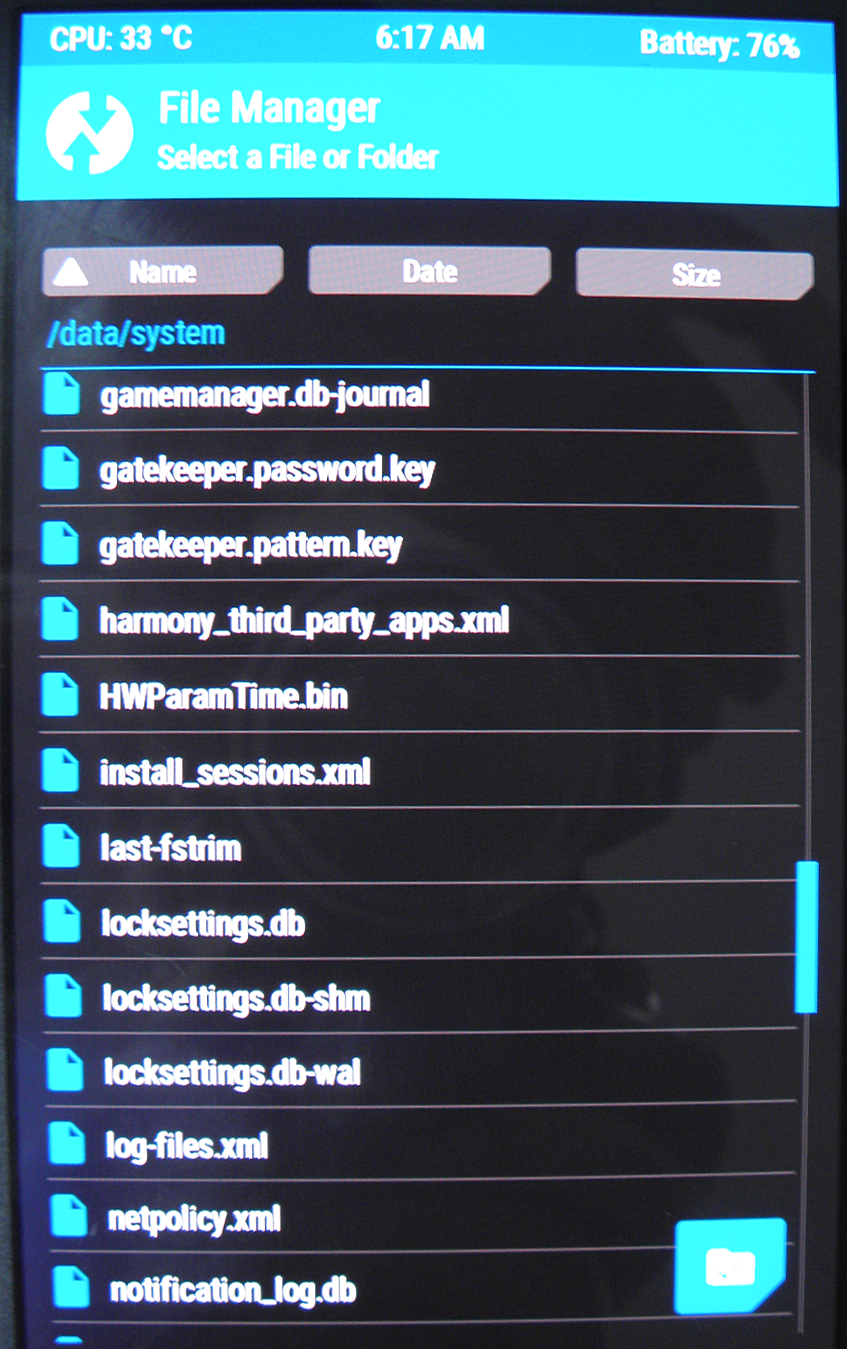

Archivos gesto.key, settings.db, locksettings.db, gatekeeper.password.key La

información sobre el PIN o el código gráfico se guarda en los siguientes archivos ubicados en la ruta / data / system / :

- gesto.key (gatekeeper.pattern.key en firmware más reciente)

- contraseña.clave (o gatekeeper.password.key)

- locksettings.db

- locksettings.db-wal

- locksettings.db-shm

- settings.db

- settings.db-wal

- settings.db-shm

Eliminar estos archivos o cambiar los valores de contraseña hash en ellos puede desbloquear el dispositivo móvil.

Recomendación de seguridad: este método (gestos.clave) es aplicable a dispositivos más antiguos donde todavía no había un área separada para almacenar datos criptográficos y se almacenaba simplemente en el sistema de archivos. Este método no funcionará en dispositivos nuevos.

Método 27: eliminar el archivo que contiene el código de bloqueo

La forma más fácil de desbloquear su dispositivo móvil es eliminar el archivo que contiene el código de bloqueo. Para hacer esto, la depuración USB debe estar habilitada en el dispositivo, lo que, desafortunadamente, no siempre ocurre.

Si el investigador tiene suerte y la depuración USB está activada, puede borrar el archivo que contiene la contraseña con la secuencia de comandos dada [30]:

adb devices

adb shell

cd /data/system

su

rm *.key

rm *.key

adb rebootAlternativamente, ingrese un comando que borrará el archivo gestos.key :

adb shell rm /data/system/gesture.keyDespués de reiniciar, el dispositivo se desbloqueará inmediatamente o aparecerá una pantalla de bloqueo, que puede simplemente deslizar hacia arriba o hacia un lado.

Otro método para eliminar un bloqueo es cambiar los valores de las celdas de la base de datos que contienen contraseñas. Para ello, ejecute la siguiente secuencia de comandos [30]:

adb shell

cd /data/data/com.android.providers.settings/databases

sqlite3 settings.db

update system set value=0 where name=’lock_pattern_autolock’;

update system set value=0 where name=’lockscreen.lockedoutpermanently’;

.quit

El usuario nstorm1 proporciona una opción alternativa en el foro w3bsit3-dns.com . Sugiere ingresar la siguiente secuencia de comandos [31]:

adb shell

cd /data/data/com.android.providers.settings/databases

sqlite3 settings.db

update secure set value=0 where name='lockscreen.password_salt';

update secure set value=0 where name='lockscreen.password_type';

update secure set value=0 where name='lockscreen.lockoutattemptdeadline';

update secure set value=0 where name='lock_pattern_visible_pattern';

update system set value=0 where name='lockscreen.lockexchange.enable';

.quitRecomendación de protección: similar a la anterior.

Método 28: instalación de firmware personalizado

Si el investigador no tiene suerte y el dispositivo móvil no tiene habilitada la depuración USB, entonces puede intentar instalar firmware personalizado para obtener acceso a archivos que contienen códigos de bloqueo (contraseñas) o eliminarlos.

Los más populares son los firmwares personalizados:

- CWM Recovery (ClockworkMod Recovery) es un firmware no oficial modificado que se lanza para la mayoría de los dispositivos con Android. Tiene muchas más funciones que el firmware nativo. En algunos dispositivos se instala en lugar del firmware nativo, en otros dispositivos se instala en paralelo.

- El Proyecto de recuperación de Team Win (TWRP) también es un firmware no oficial modificado que se lanza para la mayoría de los dispositivos Android. Tiene muchas más funciones que el firmware nativo. En algunos dispositivos se instala en lugar del firmware nativo, en otros dispositivos se instala en paralelo.

Se puede instalar algún firmware personalizado desde una tarjeta microSD. Las instrucciones para actualizarlos en dispositivos móviles se pueden encontrar en los sitios de Internet correspondientes.

Habiendo flasheado CWM Recovery en un dispositivo móvil, necesita montar la partición DATA usando el comando:

mount /dev/nandd /data

Después de obtener acceso a los archivos del dispositivo, debe ejecutar la secuencia de comandos descrita en el método 27 [32].

Si logró actualizar TWRP en su dispositivo móvil, debe ir a la sección TWRP llamada Avanzado y seleccionar Administrador de archivos. Luego, usando el Administrador de archivos, debe ir al disco de datos en el directorio del sistema, luego eliminar los archivos que pueden contener un PIN o una contraseña de imagen (gestos.key, settings.db, locksettings.db, gatekeeper.password.key archivos, etc. .).

Los archivos gatekeeper.password.key, gatekeeper.pattern.key, locksettings.db, locksettings.db-wal, locksettings.db-shm que se muestran en la interfaz del Administrador de archivos TWRP:

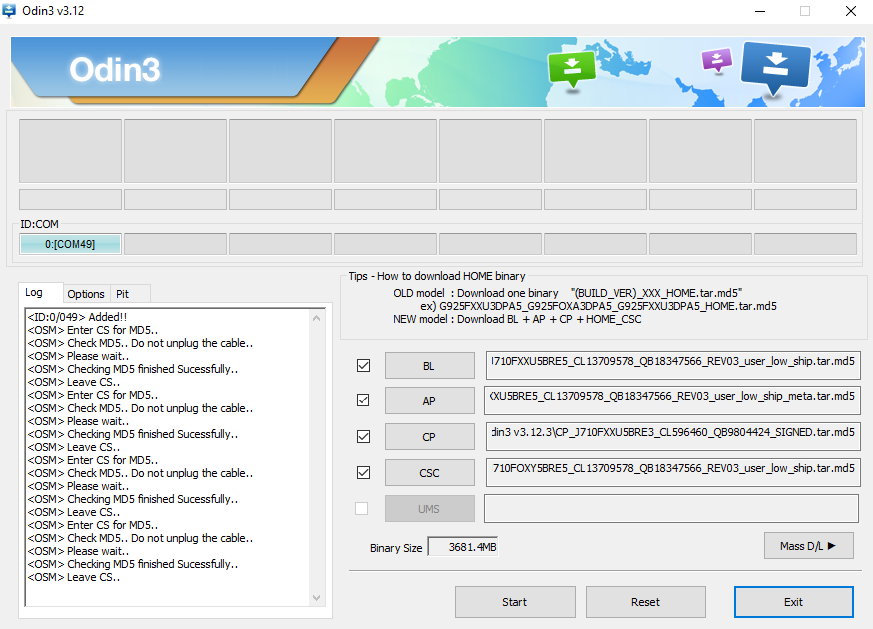

El firmware personalizado se puede actualizar en dispositivos móviles Samsung usando Odin. Las diferentes versiones del programa tienen sus propias instrucciones para flashear dispositivos móviles.

Carga de firmware personalizado en su dispositivo móvil Samsung SM-J710 usando Odin3:

Los dispositivos móviles equipados con chip MTK (por ejemplo, Meizu, Xiaomi, Lenovo, Fly, Elephone, Blackview, ZTE, Bluboo, Doogee, Oukitel, UMI y otros fabricantes chinos) pueden actualizar firmware personalizado utilizando la herramienta SP Flash [33] ...

Recomendación de seguridad: utilice dispositivos con cifrado de disco completo o por archivo, con Android versión 9.0 y superior, con parches de seguridad con fecha de julio de 2020 y posteriores.

Método 29: recuperar el PIN de un archivo

Si un investigador no puede extraer un archivo que contiene un código PIN o un código gráfico de un dispositivo bloqueado, puede intentar recuperar el código almacenado en el archivo.

Por ejemplo, con Andriller, puede recuperar el PIN almacenado en el archivo gesto.key.

Fragmento de la ventana principal de Andriller:

Se puede extraer un hash del archivo que contiene la contraseña de la imagen (gesto.key), que se puede decodificar utilizando tablas de arco iris en una secuencia de números que son los valores del código de la imagen. Un ejemplo de tal extracción se da en Android Forensics: Cracking the Pattern Lock Protection [34].

Recuperar un patrón gráfico del archivo gatekeeper.pattern.key es actualmente difícil, ya que no hay herramientas ni artículos de investigación disponibles públicamente que destaquen enfoques para analizar los datos en este archivo.

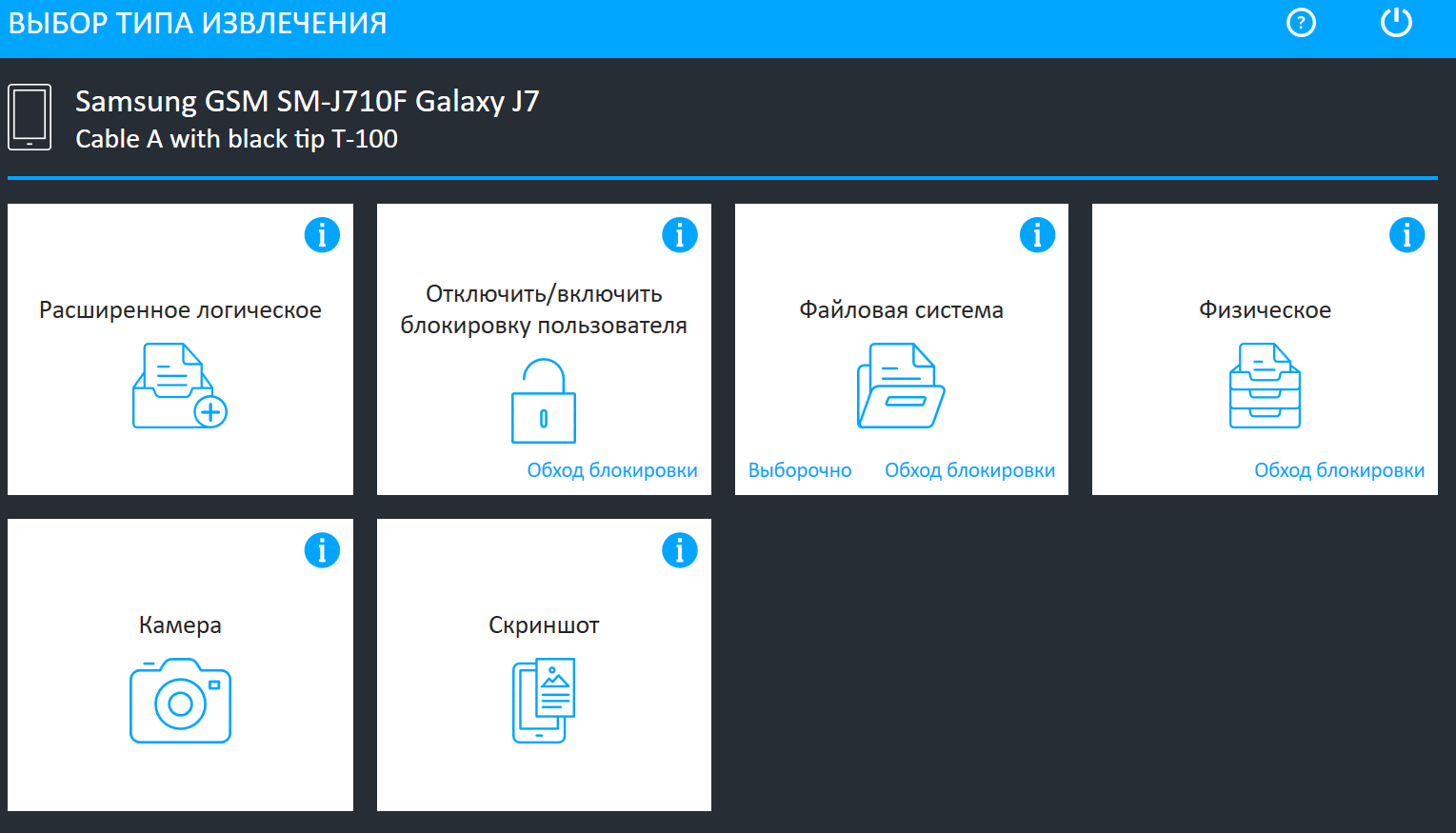

Método 30: usar programas especializados

Usando programas especializados (o sistemas de hardware y software, por ejemplo, UFED Premium, que se describió anteriormente), puede extraer el sistema de archivos del dispositivo bajo investigación, un volcado físico y también eliminar (y después de la investigación, restaurar) el código de bloqueo de pantalla. La siguiente ilustración muestra la ventana del programa UFED 4PC con opciones de extracción para Samsung SM-J710F. Muestra la totalidad de los métodos de extracción disponibles para el investigador. UFED 4PC puede considerarse la versión civil de UFED Premium.

Por lo tanto, el investigador puede deshabilitar / restaurar el bloqueo de pantalla en el teléfono inteligente, así como extraer el sistema de archivos del dispositivo o hacer una copia completa de la memoria del dispositivo sin pasar por el bloqueo.

Recomendación de protección: por regla general, estos sistemas de software y hardware aprovechan las vulnerabilidades del cargador de arranque o del procesador del dispositivo y no están disponibles para el usuario civil. Por el momento, casi todos los procesadores Kirin, Exynos y versiones anteriores de Qualcomm son vulnerables.

conclusiones

El teléfono inteligente de hoy es la principal fuente de datos sobre la vida personal de su propietario. Al darse cuenta de esto, los fabricantes de dispositivos móviles mejoran constantemente la seguridad de los datos almacenados en ellos. Desde un punto de vista técnico, la seguridad de los dispositivos móviles iOS y Android de gama alta es de alto nivel. Incluso daños menores en el software del dispositivo pueden provocar una pérdida total de acceso a los datos en el dispositivo.

Muchos de los métodos descritos son relevantes solo para versiones anteriores de iOS y Android. Por ejemplo, a partir de la versión 6.0, Android utiliza el cifrado del sistema de archivos y, desde iOS 11.4.1, el mecanismo de modo restringido de USB (un mecanismo de protección que desactiva cualquier intercambio de datos a través del puerto Lightning integrado en el dispositivo).

La competencia entre los fabricantes de dispositivos móviles y los investigadores que buscan acceso a los datos es similar a una competencia entre especialistas en el desarrollo de armaduras y proyectiles. Aumentar la seguridad de los datos almacenados requiere que los investigadores estudien más a fondo los mecanismos de protección de los dispositivos móviles, lo que genera curiosidades. Un ejemplo es el desarrollo del exploit Checkm8 para dispositivos Apple. Apple ha aumentado constantemente la seguridad de sus dispositivos móviles, lo que ha obstaculizado las actividades de los investigadores. Un análisis en profundidad de los mecanismos de protección de este fabricante llevó al descubrimiento de una vulnerabilidad en el BootROM, es decir, en el código del dispositivo que es responsable del arranque inicial. heckm8 le permite obtener derechos de superusuario en todos los dispositivos Apple lanzados entre 2011 y 2017 (incluidos todos los modelos desde iPhone 4s hasta iPhone X),y para todas las versiones existentes del sistema operativo iOS. Esta vulnerabilidad es irrecuperable: para solucionarlo, Apple necesita recuperar millones de dispositivos en todo el mundo y reemplazar el código BootROM en ellos.

Los métodos sociales para desbloquear dispositivos móviles seguirán siendo relevantes hasta que los fabricantes desarrollen otras formas de identificar a los propietarios de dispositivos que impidan el uso de la ingeniería social.

Si hablamos de seguridad del dispositivo, en el momento de la publicación del artículo, se pueden considerar dispositivos relativamente seguros:

- Dispositivos en procesadores Apple A12 y A13 con iOS 13.6.1 y una contraseña de más de 6 caracteres.

- Dispositivos basados en procesadores Qualcomm 865 y 865+ con Android 9.0 y superior con parches de seguridad con fecha de julio de 2020. Esto debe usar una contraseña y no usar desbloqueo de fotos y sensor de huellas dactilares basado en cámara.

Fuentes

22. Introducing GrayKey

23. GrayKey – iPhone

24. UFED Premium

25. IP-BOX iPhone Password Unlock Tool

26. The Burner Breaker

27. . heckm8, iPhone

28. Team Pangu demonstrates an unpatchable SEP vulnerability at MOSEC

29. Oleg Davydov. Unlocking The Screen of an LG Android Smartphone with AT Modem Commands

30. Kevin Arrows. How to Delete Your Android Security PIN

31. |

32. / . settings.db sqlite3

33. SP Flash Tool

34. Android Forensics: Cracking the Pattern Lock Protection

23. GrayKey – iPhone

24. UFED Premium

25. IP-BOX iPhone Password Unlock Tool

26. The Burner Breaker

27. . heckm8, iPhone

28. Team Pangu demonstrates an unpatchable SEP vulnerability at MOSEC

29. Oleg Davydov. Unlocking The Screen of an LG Android Smartphone with AT Modem Commands

30. Kevin Arrows. How to Delete Your Android Security PIN

31. |

32. / . settings.db sqlite3

33. SP Flash Tool

34. Android Forensics: Cracking the Pattern Lock Protection

Un canal de Telegram de gran actualidad Group-IB t.me/Group_IB sobre seguridad de la información, hackers, APT, ciberataques, estafadores y piratas. Investigaciones paso a paso, casos prácticos utilizando tecnologías del Grupo-IB y recomendaciones sobre cómo no convertirse en víctima. ¡Conectar!