Trabajamos con casi todos los proveedores y, a lo largo de los años en nuestro laboratorio, he tenido tiempo de profundizar en la arquitectura de todos los principales desarrolladores de soluciones definidas por software. El SD-WAN de Fortinet es un poco diferente aquí, que simplemente construyó la funcionalidad de equilibrar el tráfico entre los canales de comunicación en el software del firewall. La solución es bastante democrática, por lo que se suele buscar en empresas en las que aún no están preparadas para los cambios globales, pero quieren utilizar sus canales de comunicación de forma más eficaz.

En este artículo, quiero decirle cómo configurar y trabajar con Fortinet SD-WAN, quién es la solución adecuada para esta solución y qué dificultades puede encontrar aquí.

Los jugadores más notables en el mercado SD-WAN se pueden clasificar en uno de dos tipos:

1. Startups que crearon soluciones SD-WAN desde cero. Los más exitosos de estos reciben un gran impulso para el desarrollo cuando los compran grandes empresas: esta es la historia de Cisco / Viptela, VMWare / VeloCloud, Nuage / Nokia

2. Los grandes proveedores de redes que han creado soluciones SD-WAN, desarrollando la capacidad de programación y administración de sus enrutadores tradicionales son historia Enebro, Huawei

Fortinet ha logrado encontrar su camino. El software de los firewalls tiene una funcionalidad incorporada que permite combinar sus interfaces en canales virtuales y equilibrar la carga entre ellos utilizando algoritmos complejos en comparación con el enrutamiento habitual. Esta funcionalidad se llama SD-WAN. ¿Podría llamarse SD-WAN a lo que hizo Fortinet? El mercado está desarrollando gradualmente el entendimiento de que Definido por software significa la separación del Plano de control del Plano de datos, controladores dedicados, orquestadores. Fortinet no tiene nada de eso. La administración centralizada es opcional y se ofrece mediante la herramienta tradicional de Fortimanager. Pero en mi opinión, uno no debería buscar la verdad abstracta y perder el tiempo discutiendo sobre términos. En el mundo real, cualquier enfoque tiene sus méritos y desventajas. La mejor salida es comprenderlos y poder elegir soluciones que se adapten a las tareas.

Lo intentaré con capturas de pantalla en mis manos para decirte cómo se ve y puede hacer SD-WAN de Fortinet.

Cómo funciona

Suponga que tiene dos ramas conectadas por dos enlaces de datos. Estos canales de transmisión de datos se agrupan de la misma manera que las interfaces Ethernet ordinarias se agrupan en el LACP-Port-Channel. Los veteranos recordarán PPP Multilink, que también es una analogía adecuada. Los canales pueden ser puertos físicos, VLAN SVI, VPN o túneles GRE.

Normalmente, se usa VPN o GRE cuando se conectan LAN de sucursales a través de Internet. Y puertos físicos: si hay conexiones L2 entre sitios, o cuando se conecta a través de un MPLS / VPN dedicado, si estamos satisfechos con la conexión sin superposición ni cifrado. Otro escenario en el que se utilizan puertos físicos en el grupo SD-WAN es equilibrar el acceso local de los usuarios a Internet.

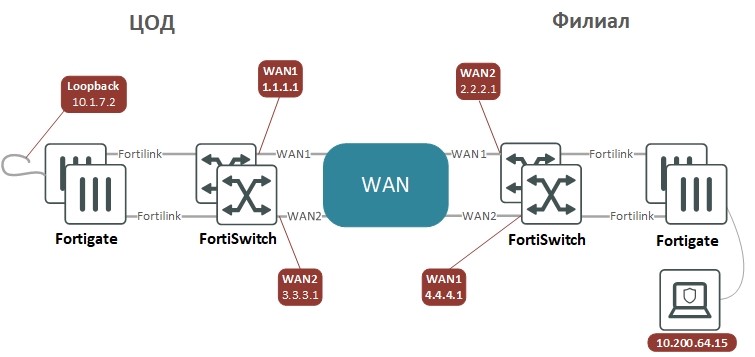

Tenemos cuatro firewalls y dos túneles VPN en nuestro stand, trabajando a través de dos "operadores de telecomunicaciones". El esquema se ve así:

los túneles VPN se configuran en modo front-end, de modo que se ve como conexiones punto a punto entre dispositivos con direcciones IP en interfaces P2P que se pueden hacer ping y asegurarse de que la conexión es a través de una el túnel está funcionando. Para que el tráfico esté encriptado y vaya al lado opuesto, basta con encaminarlo al túnel. La alternativa: seleccionar el tráfico para el cifrado mediante listas de subredes, confunde enormemente al administrador a medida que la configuración se vuelve más compleja. En una red grande, para construir una VPN, puede usar la tecnología ADVPN, este es un análogo de DMVPN de Cisco o DVPN de Huawei, lo que simplifica la configuración.

Configuración de VPN de sitio a sitio para dos dispositivos con enrutamiento BGP en ambos lados

«» (DC)

«» (BRN)

config system interface

edit "WAN1"

set vdom "Internet"

set ip 1.1.1.1 255.255.255.252

set allowaccess ping

set role wan

set interface "DC-BRD"

set vlanid 111

next

edit "WAN2"

set vdom "Internet"

set ip 3.3.3.1 255.255.255.252

set allowaccess ping

set role lan

set interface "DC-BRD"

set vlanid 112

next

edit "BRN-Ph1-1"

set vdom "Internet"

set ip 192.168.254.1 255.255.255.255

set allowaccess ping

set type tunnel

set remote-ip 192.168.254.2 255.255.255.255

set interface "WAN1"

next

edit "BRN-Ph1-2"

set vdom "Internet"

set ip 192.168.254.3 255.255.255.255

set allowaccess ping

set type tunnel

set remote-ip 192.168.254.4 255.255.255.255

set interface "WAN2"

next

end

config vpn ipsec phase1-interface

edit "BRN-Ph1-1"

set interface "WAN1"

set local-gw 1.1.1.1

set peertype any

set net-device disable

set proposal aes128-sha1

set dhgrp 2

set remote-gw 2.2.2.1

set psksecret ***

next

edit "BRN-Ph1-2"

set interface "WAN2"

set local-gw 3.3.3.1

set peertype any

set net-device disable

set proposal aes128-sha1

set dhgrp 2

set remote-gw 4.4.4.1

set psksecret ***

next

end

config vpn ipsec phase2-interface

edit "BRN-Ph2-1"

set phase1name "BRN-Ph1-1"

set proposal aes256-sha256

set dhgrp 2

next

edit "BRN-Ph2-2"

set phase1name "BRN-Ph1-2"

set proposal aes256-sha256

set dhgrp 2

next

end

config router static

edit 1

set gateway 1.1.1.2

set device "WAN1"

next

edit 3

set gateway 3.3.3.2

set device "WAN2"

next

end

config router bgp

set as 65002

set router-id 10.1.7.1

set ebgp-multipath enable

config neighbor

edit "192.168.254.2"

set remote-as 65003

next

edit "192.168.254.4"

set remote-as 65003

next

end

config network

edit 1

set prefix 10.1.0.0 255.255.0.0

next

end

config system interface

edit "WAN1"

set vdom "Internet"

set ip 2.2.2.1 255.255.255.252

set allowaccess ping

set role wan

set interface "BRN-BRD"

set vlanid 111

next

edit "WAN2"

set vdom "Internet"

set ip 4.4.4.1 255.255.255.252

set allowaccess ping

set role wan

set interface "BRN-BRD"

set vlanid 114

next

edit "DC-Ph1-1"

set vdom "Internet"

set ip 192.168.254.2 255.255.255.255

set allowaccess ping

set type tunnel

set remote-ip 192.168.254.1 255.255.255.255

set interface "WAN1"

next

edit "DC-Ph1-2"

set vdom "Internet"

set ip 192.168.254.4 255.255.255.255

set allowaccess ping

set type tunnel

set remote-ip 192.168.254.3 255.255.255.255

set interface "WAN2"

next

end

config vpn ipsec phase1-interface

edit "DC-Ph1-1"

set interface "WAN1"

set local-gw 2.2.2.1

set peertype any

set net-device disable

set proposal aes128-sha1

set dhgrp 2

set remote-gw 1.1.1.1

set psksecret ***

next

edit "DC-Ph1-2"

set interface "WAN2"

set local-gw 4.4.4.1

set peertype any

set net-device disable

set proposal aes128-sha1

set dhgrp 2

set remote-gw 3.3.3.1

set psksecret ***

next

end

config vpn ipsec phase2-interface

edit "DC-Ph2-1"

set phase1name "DC-Ph1-1"

set proposal aes128-sha1

set dhgrp 2

next

edit "DC2-Ph2-2"

set phase1name "DC-Ph1-2"

set proposal aes128-sha1

set dhgrp 2

next

end

config router static

edit 1

set gateway 2.2.2.2

et device "WAN1"

next

edit 3

set gateway 4.4.4.2

set device "WAN2"

next

end

config router bgp

set as 65003

set router-id 10.200.7.1

set ebgp-multipath enable

config neighbor

edit "192.168.254.1"

set remote-as 65002

next

edit "192.168.254.3"

set remote-as 65002

next

end

config network

edit 1

set prefix 10.200.0.0 255.255.0.0

next

end

Estoy dando la configuración en forma de texto, porque, en mi opinión, es más conveniente configurar VPN de esta manera. Casi todas las configuraciones son iguales en ambos lados; en forma de texto, se pueden hacer con copiar y pegar. Si hace lo mismo en la interfaz web, es fácil cometer un error: olvidar una marca de verificación en alguna parte, ingresar el valor incorrecto.

Después de agregar interfaces al paquete,

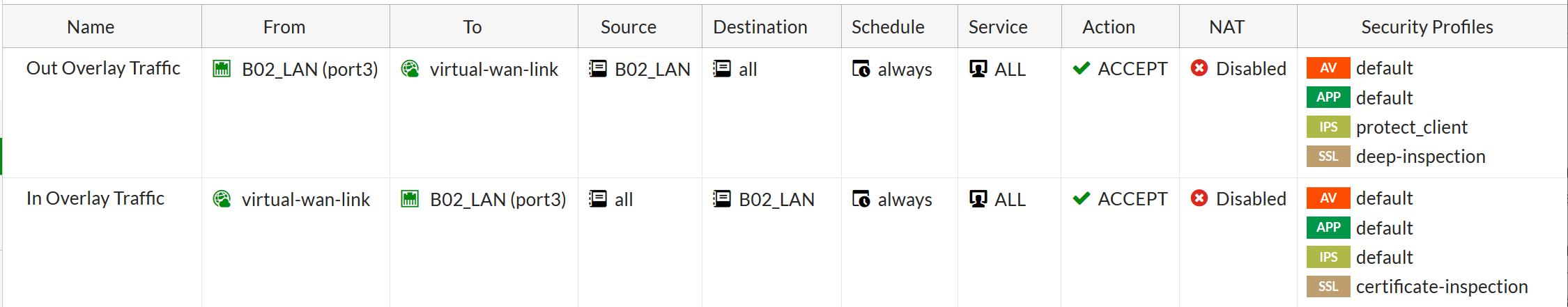

todas las rutas y políticas de seguridad pueden referirse a él, y no a las interfaces incluidas en él. Como mínimo, debe permitir el tráfico de las redes internas a la SD-WAN. Cuando crea reglas para ellos, puede aplicar medidas de protección como IPS, antivirus y divulgación HTTPS.

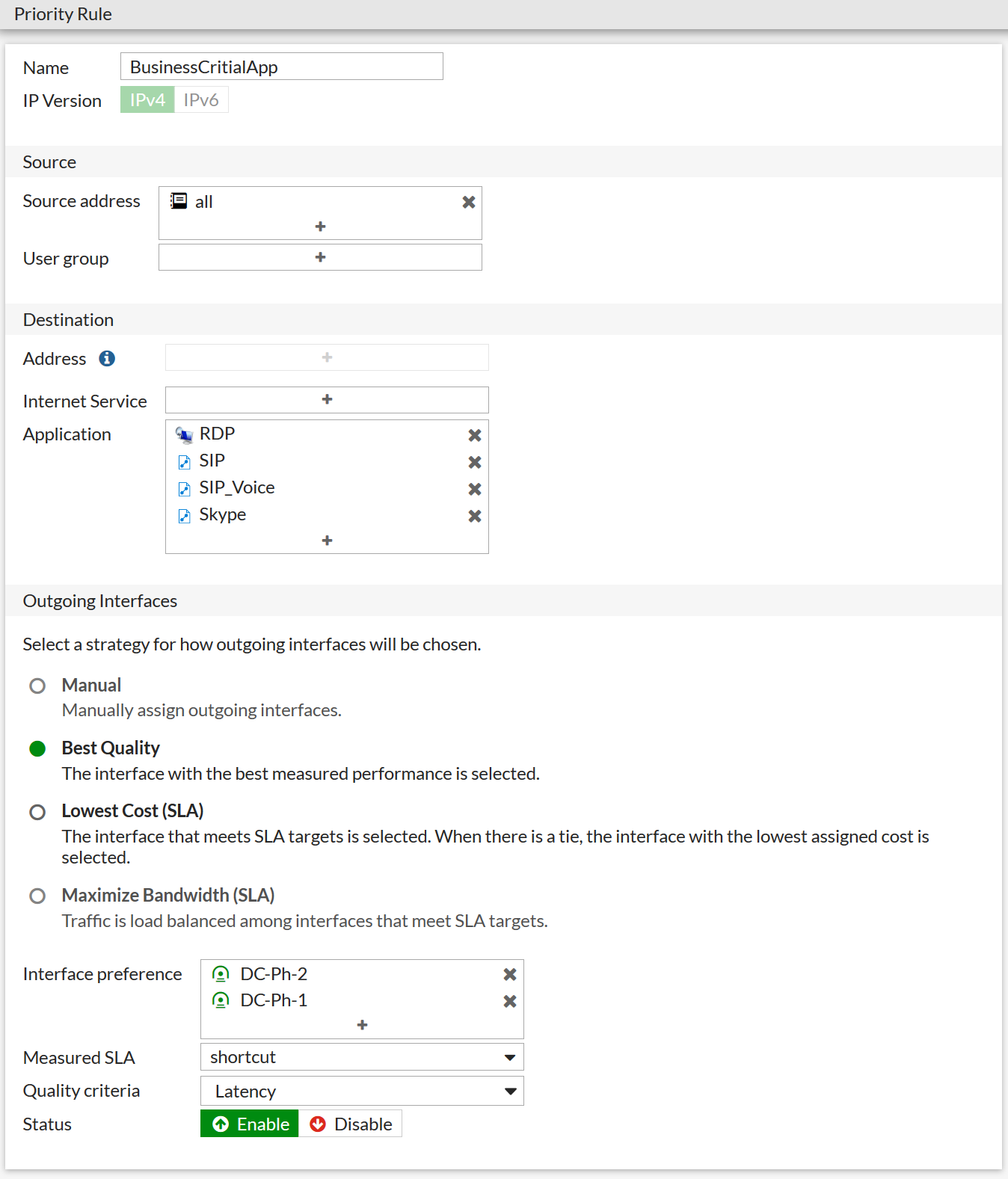

Las reglas SD-WAN están configuradas para el paquete. Estas son las reglas que determinan el algoritmo de equilibrio para un tráfico específico. Son similares a las políticas de enrutamiento en el enrutamiento basado en políticas, solo como resultado de que el tráfico pasa por debajo de la política, no se instala el siguiente salto o una interfaz saliente normal, sino las interfaces agregadas al paquete SD-WAN más el algoritmo de equilibrio de tráfico entre estas interfaces.

El tráfico se puede separar del flujo general por información L3-L4, por aplicaciones reconocidas, servicios de Internet (URL e IP), así como por usuarios reconocidos de estaciones de trabajo y computadoras portátiles. Después de eso, uno de los siguientes algoritmos de equilibrio se puede asignar al tráfico dedicado:

La lista de Preferencias de interfaz selecciona aquellas interfaces de las que ya se agregaron al paquete que atenderán este tipo de tráfico. Al agregar no todas las interfaces, puede restringir los canales que usa, por ejemplo, el correo electrónico, si no desea cargarlo con canales costosos con un SLA alto. En FortiOS 6.4.1, fue posible agrupar las interfaces agregadas al paquete SD-WAN en zonas, creando, por ejemplo, una zona para la comunicación con sitios remotos y otra para el acceso local a Internet mediante NAT. Sí, el tráfico que va a Internet regular también se puede equilibrar.

Acerca de los algoritmos de equilibrio

En cuanto a cómo Fortigate (un firewall de Fortinet) es capaz de dividir el tráfico entre canales, hay dos opciones interesantes que no son muy comunes en el mercado:

Lowest Cost (SLA) - de todas las interfaces que satisfacen el SLA en este momento, se elige la de menor peso. (costo) establecido manualmente por el administrador; este modo es adecuado para tráfico "pesado", como copias de seguridad y transferencias de archivos.

Mejor calidad (SLA) : este algoritmo, además del retardo habitual, la fluctuación y la pérdida de paquetes de Fortigate, puede utilizar la carga del canal actual para evaluar la calidad de los canales; este modo es adecuado para tráfico sensible como VoIP y videoconferencias.

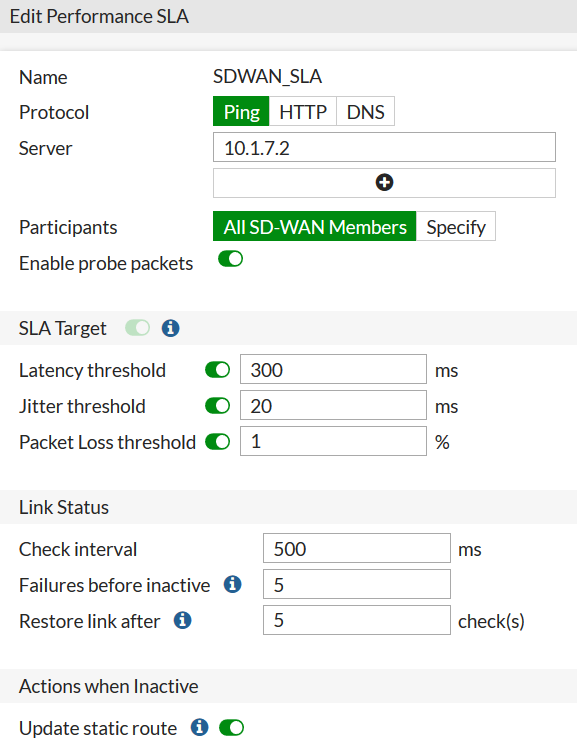

Estos algoritmos requieren configurar el SLA de rendimiento. Este medidor monitorea periódicamente (intervalo de verificación) la información sobre el cumplimiento de SLA: pérdida de paquetes, latencia y fluctuación en el canal de comunicación, y puede "rechazar" aquellos canales que actualmente no cumplen con los umbrales de calidad - están perdiendo demasiados paquetes o dando demasiado retraso. Además, el medidor monitorea el estado del canal y puede eliminarlo temporalmente del paquete en caso de pérdida repetida de respuestas (fallas antes de inactivo). Al restaurar, después de varias respuestas recibidas sucesivamente (restaurar enlace después), el medidor devolverá automáticamente el canal al paquete y los datos se transferirán nuevamente a través de él.

Así es como se ve la configuración del "medidor":

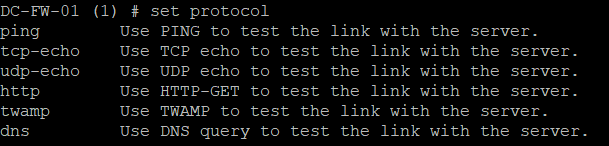

En la interfaz web, ICMP-Echo-request, HTTP-GET y DNS request están disponibles como protocolo de prueba. Hay un poco más de opciones en la línea de comandos: las opciones TCP-echo y UDP-echo están disponibles, así como un protocolo de medición de calidad especializado: TWAMP.

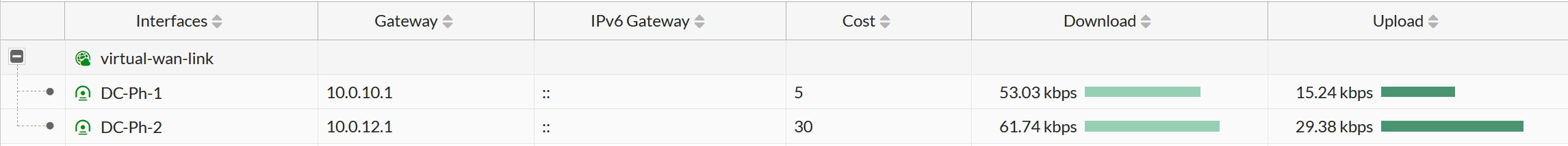

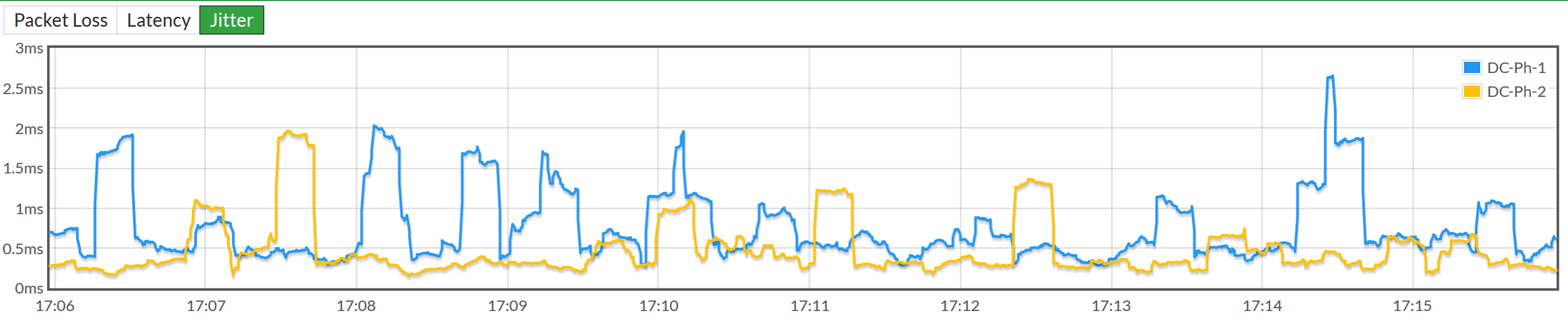

Los resultados de la medición se pueden ver en la interfaz web:

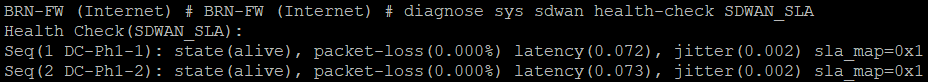

Y en la línea de comando:

Solución de problemas

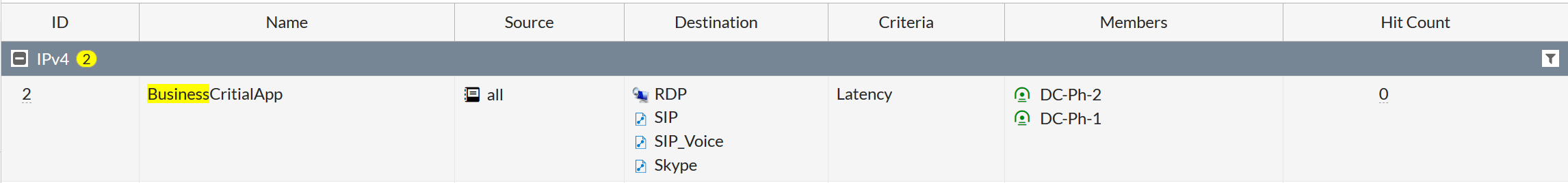

Si ha creado una regla y todo no funciona como se esperaba, debe consultar el valor de recuento de visitas en la lista de reglas SD-WAN. Mostrará si el tráfico cae dentro de esta regla:

En la página de configuración del medidor, puede ver el cambio en los parámetros del canal a lo largo del tiempo. La línea punteada indica el valor umbral del parámetro En la

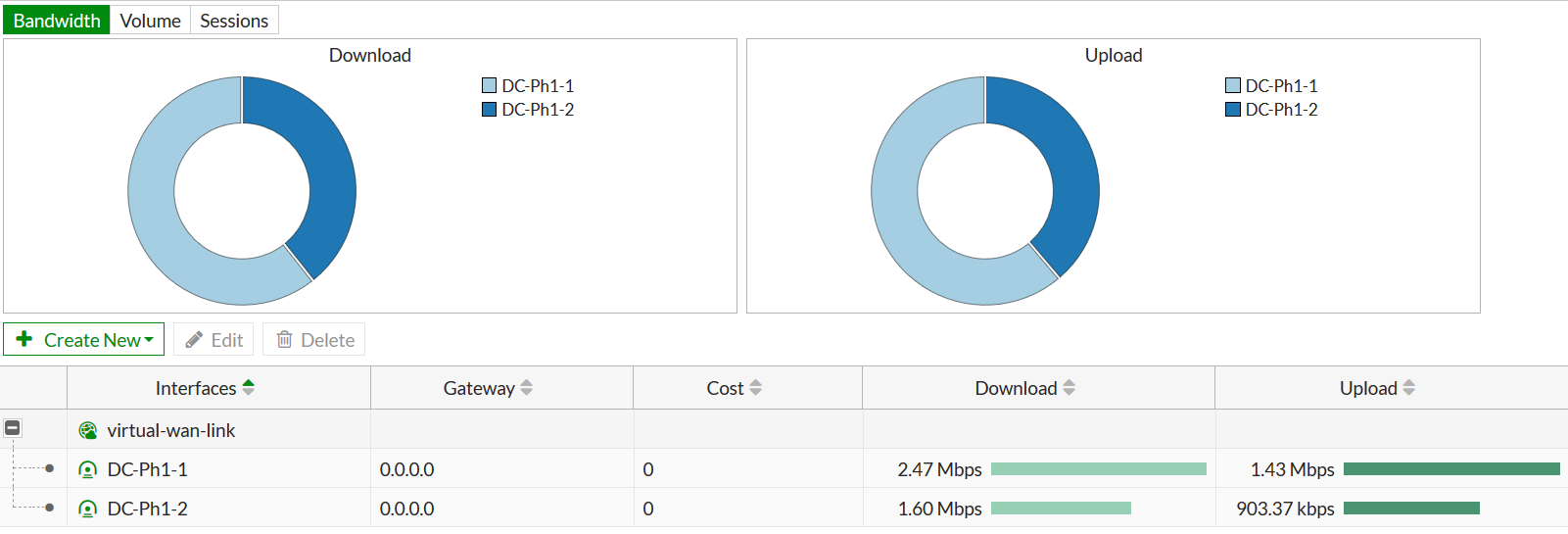

interfaz web, puede ver cómo se distribuye el tráfico por el volumen de datos transmitidos / recibidos y el número de sesiones:

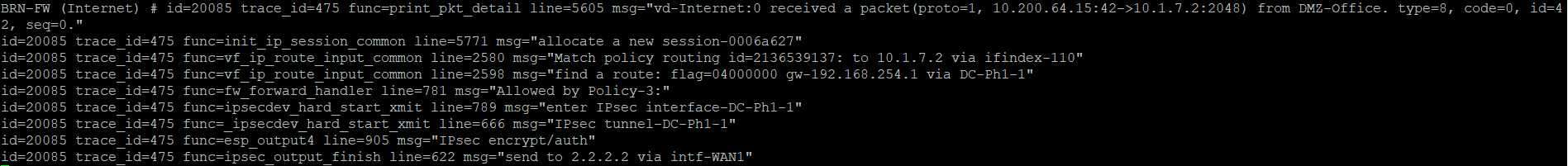

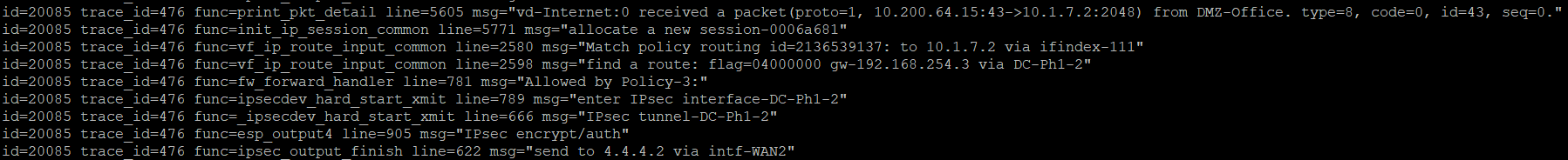

Además de todo esto, existe una excelente oportunidad para rastrear el paso de los paquetes con el máximo detalle. Cuando se trabaja en una red real, la configuración del dispositivo acumula una gran cantidad de políticas de enrutamiento, cortafuegos y distribución del tráfico a través de los puertos SD-WAN. Todo esto interactúa entre sí de una manera compleja, y aunque el proveedor proporciona diagramas de bloques detallados de algoritmos de procesamiento de paquetes, es muy importante poder no construir y probar teorías, sino ver a dónde va realmente el tráfico.

Por ejemplo, el siguiente conjunto de comandos rastreará dos paquetes con una dirección de origen de 10.200.64.15 y una dirección de destino de 10.1.7.2. Haga ping a 10.7.1.2 desde 10.200.64.15 dos veces y observe la salida en la consola. Primer paquete: Segundo paquete:

diagnose debug flow filter saddr 10.200.64.15

diagnose debug flow filter daddr 10.1.7.2

diagnose debug flow show function-name

diagnose debug enable

diagnose debug trace 2

Aquí está el primer paquete recibido por el cortafuegos: Se creó una nueva sesión para él: Y se encontró una coincidencia en la configuración de las políticas de enrutamiento Resulta que el paquete debe enviarse a uno de los túneles VPN: Se encuentra una regla de permiso en las políticas del cortafuegos: El paquete está encriptado y enviado al túnel VPN: Encriptado el paquete se envía a la dirección de puerta de enlace para esta interfaz WAN: Para el segundo paquete, todo es igual, pero se envía a un túnel VPN diferente y sale a través de un puerto de firewall diferente:

id=20085 trace_id=475 func=print_pkt_detail line=5605 msg="vd-Internet:0 received a packet(proto=1, 10.200.64.15:42->10.1.7.2:2048) from DMZ-Office. type=8, code=0, id=42, seq=0."

VDOM – Internet, Proto=1 (ICMP), DMZ-Office – L3-. Type=8 – Echo.

msg="allocate a new session-0006a627"

msg="Match policy routing id=2136539137: to 10.1.7.2 via ifindex-110"

"find a route: flag=04000000 gw-192.168.254.1 via DC-Ph1-1"

msg="Allowed by Policy-3:"

func=ipsecdev_hard_start_xmit line=789 msg="enter IPsec interface-DC-Ph1-1"

func=_ipsecdev_hard_start_xmit line=666 msg="IPsec tunnel-DC-Ph1-1"

func=esp_output4 line=905 msg="IPsec encrypt/auth"

msg="send to 2.2.2.2 via intf-WAN1"

func=ipsecdev_hard_start_xmit line=789 msg="enter IPsec interface-DC-Ph1-2"

func=_ipsecdev_hard_start_xmit line=666 msg="IPsec tunnel-DC-Ph1-2"

func=esp_output4 line=905 msg="IPsec encrypt/auth"

func=ipsec_output_finish line=622 msg="send to 4.4.4.2 via intf-WAN2"

Ventajas de la solución

Funcionalidad confiable e interfaz fácil de usar. El conjunto de funciones que estaba disponible en FortiOS antes de la llegada de SD-WAN se conserva por completo. Es decir, no tenemos un software desarrollado recientemente, sino un sistema maduro de un proveedor de firewall probado. Con un conjunto tradicional de funciones de red, una interfaz web conveniente y fácil de aprender. ¿Cuántos proveedores de SD-WAN tienen, digamos, funcionalidad VPN de acceso remoto en sus dispositivos terminales?

Seguridad nivel 80. FortiGate se encuentra entre las mejores soluciones de firewall. Hay muchos materiales en Internet para configurar y administrar firewalls, y hay muchos especialistas en seguridad en el mercado laboral que ya dominan las soluciones de los proveedores.

Coste cero para la funcionalidad SD-WAN.Cuesta lo mismo construir una red SD-WAN en FortiGate que construir una red WAN regular en ella, ya que no se necesitan licencias adicionales para implementar la funcionalidad SD-WAN.

Umbral de entrada bajo por el precio. Fortigate tiene una buena gradación de dispositivos para diferentes rendimientos. Los modelos más jóvenes y económicos son bastante adecuados para levantar una oficina o un punto de venta para, digamos, 3-5 empleados. Muchos proveedores simplemente no tienen modelos tan asequibles y de bajo rendimiento.

Alto rendimiento. La reducción de la funcionalidad SD-WAN al balanceo de tráfico permitió a la empresa lanzar un ASIC SD-WAN especializado, gracias al cual el funcionamiento de SD-WAN no reduce el rendimiento del firewall en general.

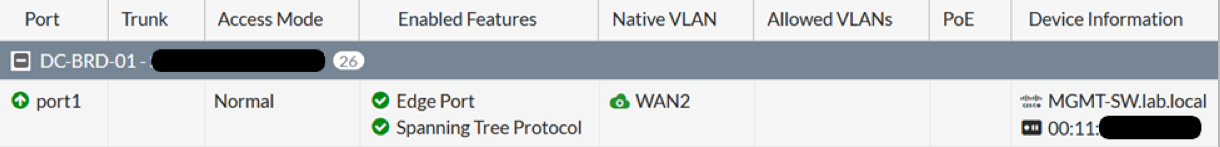

La capacidad de implementar una oficina completa en equipos de Fortinet.Estos son un par de cortafuegos, conmutadores, puntos de acceso Wi-Fi. Esta oficina es fácil y conveniente de administrar: los conmutadores y puntos de acceso se registran en firewalls y se controlan desde ellos. Por ejemplo, así es como puede verse un puerto de conmutador desde la interfaz del cortafuegos que controla este conmutador:

Sin controladores como punto único de falla. El propio proveedor se enfoca en esto, pero esto se puede llamar un plus solo en parte, porque aquellos proveedores que tienen controladores, aseguran que su tolerancia a fallas sea económica, generalmente al precio de una pequeña cantidad de recursos informáticos en un entorno de virtualización.

Qué buscar

Falta de separación del plano de control y el plano de datos . Esto significa que la red debe configurarse manualmente o utilizando las herramientas de administración tradicionales existentes: FortiManager. Para los proveedores que han implementado dicha separación, la red se ensambla por sí misma. Es posible que el administrador solo necesite ajustar su topología, prohibir algo en algún lugar, nada más. Sin embargo, la baza de FortiManager es que puede administrar no solo firewalls, sino también conmutadores y puntos de acceso Wi-Fi, es decir, casi toda la red.

Crecimiento condicional de controlabilidad.Debido al hecho de que se utilizan herramientas tradicionales para automatizar la configuración de la red, la capacidad de administración de la red con la introducción de SD-WAN no aumenta significativamente. Por otro lado, la nueva funcionalidad está disponible más rápidamente, ya que el proveedor primero la libera solo para el sistema operativo del firewall (que inmediatamente hace posible su uso), y solo entonces complementa el sistema de control con las interfaces necesarias.

Algunas de las funciones pueden estar disponibles desde la línea de comandos, pero no desde la interfaz web. A veces no da tanto miedo ir a la línea de comandos para configurar algo, ya que da miedo no ver en la interfaz web que alguien ya ha configurado algo desde la línea de comandos. Pero esto generalmente se refiere a las funciones más nuevas y, gradualmente, con las actualizaciones de FortiOS, las capacidades de la interfaz web se refuerzan.

Para quién

Para los que no tienen muchas sucursales. La implementación de una solución SD-WAN con componentes centrales complejos en una red de 8 a 10 sucursales puede no valer la pena: tendrá que gastar dinero en licencias para dispositivos SD-WAN y recursos del sistema de virtualización para alojar componentes centrales. Una empresa pequeña suele tener escasez de recursos informáticos gratuitos. En el caso de Fortinet, solo necesitas comprar firewalls.

Aquellos que tienen muchas ramas pequeñas. Para muchos proveedores, el precio mínimo de la solución para una sucursal es bastante alto y puede no ser interesante desde el punto de vista del negocio del cliente final. Fortinet ofrece dispositivos pequeños a un precio muy atractivo.

Aquellos que aún no están preparados para dar un paso demasiado lejos.La implementación de SD-WAN con controladores, enrutamiento patentado y un nuevo enfoque para la planificación y administración de redes puede ser demasiado grande para algunos clientes. Sí, tal implementación ayudará en última instancia a optimizar el uso de los canales de comunicación y el trabajo de los administradores, pero primero hay que aprender mucho. Para aquellos que aún no están preparados para el cambio de paradigma, pero quieren sacar más provecho de sus canales de comunicación, la solución de Fortinet es la solución perfecta.