Durante las últimas dos semanas, se conocieron dos vulnerabilidades en el estándar inalámbrico Bluetooth. Primero, el 9 de septiembre, el SIG de Bluetooth emitió una advertencia sobre la familia de ataques BLURtooth. En teoría, una vulnerabilidad en las especificaciones de Bluetooth 4.2 y 5.0 permite un ataque MitM. En la práctica, esto requiere que se cumplan muchas condiciones, como la conexión (con derechos limitados) al dispositivo de destino.

Durante las últimas dos semanas, se conocieron dos vulnerabilidades en el estándar inalámbrico Bluetooth. Primero, el 9 de septiembre, el SIG de Bluetooth emitió una advertencia sobre la familia de ataques BLURtooth. En teoría, una vulnerabilidad en las especificaciones de Bluetooth 4.2 y 5.0 permite un ataque MitM. En la práctica, esto requiere que se cumplan muchas condiciones, como la conexión (con derechos limitados) al dispositivo de destino.

La vulnerabilidad se descubrió en la unión de dos opciones de conexión Bluetooth: la tarifa básica tradicional / velocidad de datos mejorada y la tecnología Bluetooth Low Energy de bajo consumo. Para no iniciar sesión dos veces utilizando diferentes protocolos, se generan claves compartidas a largo plazo en dispositivos que admiten tanto BR / EDR como BLE. La especificación permite reescribir claves si se requiere un modo de transferencia de datos más confiable. Pero como resultado, es posible establecer una conexión con el dispositivo sin la debida autorización o la protección de la conexión se puede piratear fácilmente.

La segunda vulnerabilidad, denominada BLESA, se encontró en la especificación Bluetooth Low Energy. Le permite conectarse a otros dispositivos sin autorización, simulando el procedimiento de reconexión después de una desconexión.

En la práctica, se ve así: un dispositivo (por ejemplo, un rastreador de ejercicios) está conectado a un teléfono inteligente, luego se corta la conexión y el dispositivo del atacante se conecta al teléfono inteligente. No se requiere autorización adicional y es fácil interceptar el identificador de un dispositivo legítimo, ya que estos datos se transmiten en texto sin cifrar. La facilidad para volver a conectar el dispositivo resultó ser un agujero de seguridad.

Fuentes de

BLURTooth:

- Informe CERT de la Universidad Carnegie Mellon;

- Boletín Bluetooth SIG;

- noticias en el sitio web de Bleeping Computer;

- noticias sobre Habré.

BLESA:

- noticias ;

- trabajo de investigación ;

- noticias sobre Habré con video PoC.

La información sobre estos ataques se divulga de formas completamente diferentes. Se ha publicado un trabajo científico sobre BLESA con una descripción detallada del proceso de ataque. Acerca de BLURtooth: solo dos mensajes cortos sin detalles. Quizás esto se deba a que ya se ha lanzado un parche para BLESA (al menos para dispositivos Apple), y también se están preparando parches para Android y la pila universal Bluez.

BLURtooth sigue siendo un problema sin solución. Sin embargo, estos ataques tienen una cosa en común: no es muy probable que se utilicen en la práctica debido a la necesidad de estar cerca de la víctima y a perspectivas dudosas (al menos inexploradas) desde el punto de vista del robo de datos.

Ambas vulnerabilidades en el futuro pueden convertirse en la etapa de un ataque más serio a los dispositivos de IoT, especialmente porque no será posible actualizar la pila de Bluetooth en todas partes.

Que mas paso

Los especialistas de Kaspersky Lab publicaron un informe sobre la evolución de las amenazas en el segundo trimestre de 2020. Curiosamente: un aumento en el número de ataques maliciosos sobre temas de "juegos", en particular, el phishing y la distribución de malware asociado con la plataforma Steam.

En un entorno de trabajo remoto, estos ataques pueden conducir no solo al robo de dinero real o del juego, sino también a la infiltración de la infraestructura de trabajo si la víctima usa la misma computadora para jugar y trabajar.

Otro estudio de Kaspersky Lab se centró en una vulnerabilidad de día cero en Internet Explorer 11. Junto con otro agujero, no tan peligroso en sí mismo, un error del navegador proporcionó un control completo sobre el sistema de destino.

Un caso triste pero predecible: en Alemania, un ataque de ransomware en la infraestructura de un hospital resultó en la muerte de un paciente.

El miércoles 16 de septiembre, los desarrolladores actualizaron el CMS de Drupal, incluida una solución crítica de vulnerabilidad XSS.

Ocurrió un caso interesante con las Reglas de descuento para el complemento WooCommerce WordPress. Dos vulnerabilidades graves se repararon solo en el tercer intento.

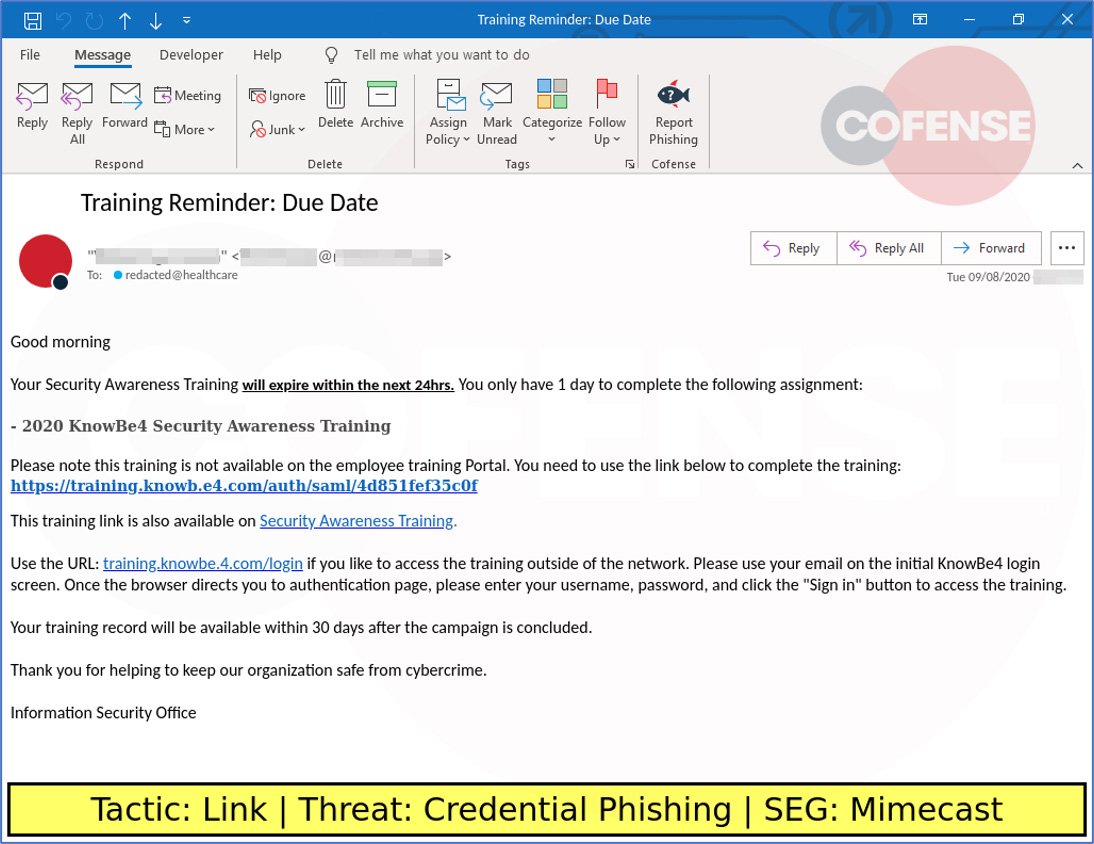

Bleeping Computer informa sobre un ataque de phishing disfrazado de capacitación en seguridad de la información.

Google está prohibiendo el software de tipo stalkerware en Google Play. Más precisamente, es imposible observar al usuario de forma encubierta: si existen tales funciones, se debe advertir al usuario que sus movimientos y acciones serán monitoreados.

El exploit para la vulnerabilidad Zerologon en Windows ha aparecido en el dominio público . El parche para este agujero se lanzó en agosto de este año.