La información de este tipo de eventos abre nuevas posibilidades para monitorear actividades sospechosas (así como nuevas vulnerabilidades). Entonces, puede comprender a quién, dónde y qué intentaron copiar exactamente. Debajo del corte hay una descripción de algunos de los nuevos campos de eventos y un par de casos de uso.

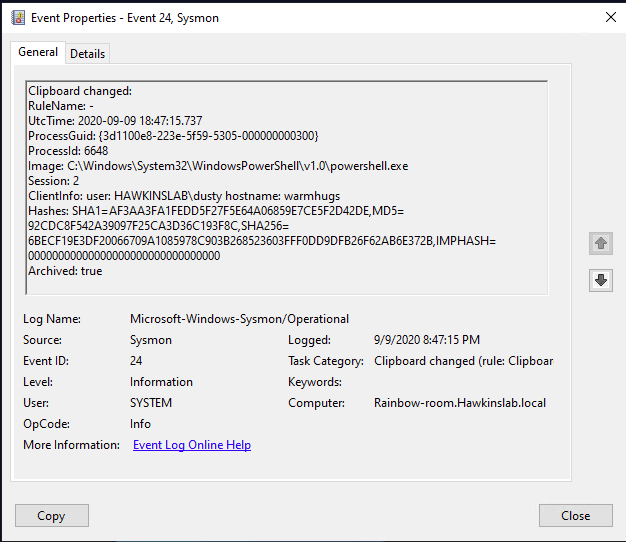

El nuevo evento contiene los siguientes campos:

Imagen: el proceso desde el cual se escribieron los datos en el portapapeles.

Sesión: la sesión en la que se escribió el portapapeles. Esto podría ser el sistema (0)

cuando se ejecuta de forma interactiva o remota, etc.

ClientInfo: contiene el nombre de usuario de la sesión y, en el caso de una sesión remota, el nombre de host original y la dirección IP, si están disponibles.

Hashes: define el nombre del archivo en el que se guardó el texto copiado (similar a trabajar con eventos del tipo FileDelete).

Archivado: estado si el texto del portapapeles se ha guardado en el directorio de archivos de Sysmon.

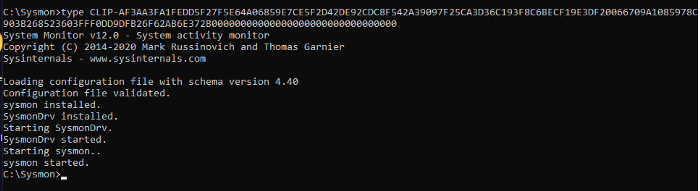

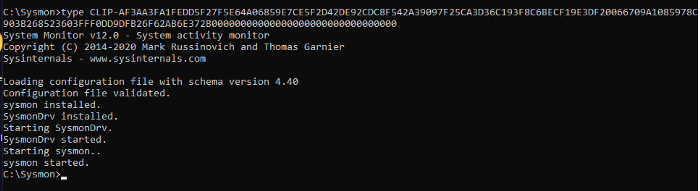

El último par de campos son alarmantes. El hecho es que a partir de la versión 11 Sysmon puede (con la configuración adecuada) guardar varios datos en su directorio de archivo. Por ejemplo, Event ID 23 registra eventos de eliminación de archivos y puede guardarlos todos en el mismo directorio de archivo. La etiqueta CLIP se agrega al nombre de los archivos creados al trabajar con el portapapeles. Los archivos en sí contienen los datos exactos que se copiaron en el portapapeles.

Así es como se ve el archivo guardado

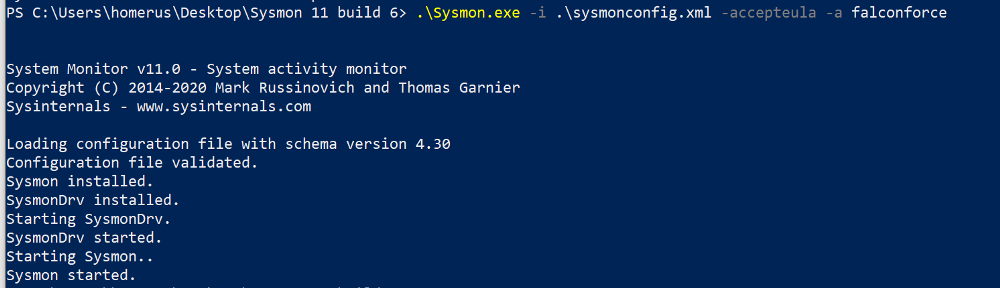

El guardado en archivo está habilitado durante la instalación. Puede configurar procesos de listas blancas para los que no se guardará el texto.

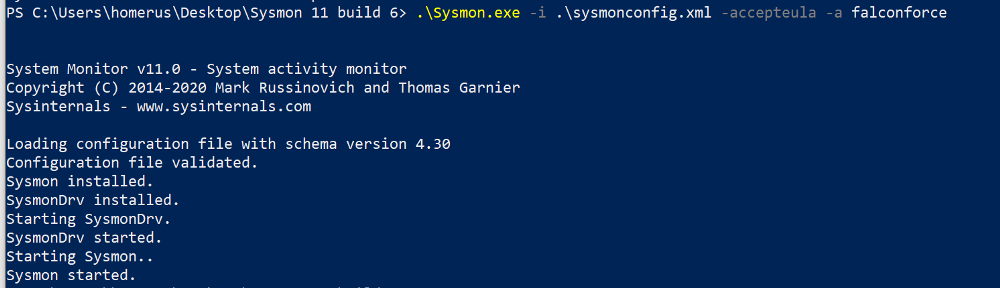

Así es como se ve la instalación de Sysmon con la configuración adecuada para el directorio de archivo:

Aquí, creo, vale la pena recordar los administradores de contraseñas, que también usan el portapapeles. Tener Sysmon en un sistema con un administrador de contraseñas le permitirá a usted (oa un atacante) capturar esas contraseñas. Suponiendo que sepa qué proceso está asignando el texto copiado (y esto no siempre es un proceso de administrador de contraseñas, pero tal vez algún svchost), esta excepción se puede agregar a la lista blanca y no guardar.

Quizás no lo sabía, pero el servidor remoto captura el texto del portapapeles cuando lo cambia en el modo de sesión RDP. Si tiene algo en el portapapeles y cambia entre sesiones de RDP, esa información viajará con usted.

Resumamos las capacidades del portapapeles de Sysmon.

Fijo:

- Copia de texto del texto pegado a través de RDP y localmente;

- Capture datos del portapapeles mediante diversas utilidades / procesos;

- Copie / pegue texto desde / hacia la máquina virtual local, incluso si este texto aún no se ha pegado.

No registrado:

- Copiar / pegar archivos desde / hacia una máquina virtual local;

- Copiar / pegar archivos a través de RDP

- El malware que secuestra su portapapeles solo escribe en el portapapeles.

A pesar de su ambigüedad, este tipo de eventos permitirá restaurar el algoritmo de las acciones del atacante y ayudará a identificar datos previamente inaccesibles para la formación de autopsias tras los ataques. Si la escritura de contenido en el portapapeles aún está habilitada, es importante registrar cada acceso al directorio de archivo e identificar los potencialmente peligrosos (iniciados no por sysmon.exe).

Para capturar, analizar y responder a los eventos enumerados anteriormente, puede utilizar la herramienta InTrust , que combina los tres enfoques y, además, es un repositorio centralizado eficaz de todos los datos brutos recopilados. Podemos configurar su integración con sistemas SIEM populares para minimizar los costos de sus licencias transfiriendo el procesamiento y almacenamiento de datos sin procesar a InTrust.

Para obtener más información sobre InTrust, lea nuestros artículos anteriores o deje una solicitud en el formulario de comentarios .

Cómo reducir el costo de propiedad de un sistema SIEM y por qué necesita Central Log Management (CLM) Activamos

la recopilación de eventos sobre el lanzamiento de procesos sospechosos en Windows e identificamos amenazas usando Quest InTrust

Cómo InTrust puede ayudar a reducir la frecuencia de intentos de autorización fallidos a través de RDP Identificamos un

ataque de ransomware , obtenemos acceder a un controlador de dominio y tratar de resistir estos ataques

¿Qué cosas útiles se pueden extraer de los registros de una estación de trabajo Windows (artículo popular)

Y quién lo hizo? Automatizamos la auditoría de seguridad de la información