Tendencias generales

Explotación del tema COVID-19

En el segundo trimestre de 2020, los ciberdelincuentes explotaron activamente el tema de la pandemia en ataques mediante la ingeniería social (inesperado, ¿verdad?). Como regla general, los correos electrónicos maliciosos imitaban la lista de correo oficial con información sobre el coronavirus, lo que aumentó significativamente la efectividad de tales ataques durante un período de pánico y tensión general. Además, los piratas informáticos no solo utilizaron virus masivos (ransomware, troyanos bancarios, RAT, etc.), sino que también hubo casos de uso de la pandemia por parte de grupos APT. Atacaron a casi todas las industrias y tipos de clientes (desde pymes hasta empresas y corporaciones estatales).

Un ejemplo de correo electrónico de phishing presuntamente de los Centros para el Control y la Prevención de Enfermedades de EE. UU.:

Dharma ransomware y ataques RDP

Durante la pandemia, muchas empresas organizaron operaciones remotas principalmente a través de RDP. ¿Quién podía hacer

Además, a fines de marzo de 2020, apareció un anuncio en los foros en la sombra sobre la venta del código fuente del ransomware Dharma por $ 2,000. Y ya en abril y mayo nos enfrentamos a investigaciones de incidentes en los que un atacante (y, a juzgar por los resultados de la investigación, se trataba de varios atacantes diferentes) penetró la infraestructura de la víctima probando la contraseña de la cuenta de administrador local utilizando el protocolo RDP. Después de eso, decidió evitar el antivirus de una manera simple pero efectiva: lanzó varias docenas de copias del ransomware en diferentes shells. La mayoría de los archivos fueron detectados y eliminados por el antivirus, pero una muestra no detectada fue suficiente para un cifrado exitoso. Los intentos de un intruso de eludir la protección son visibles en los registros del antivirus:

Este hecho sugiere que alguien compró el código fuente de Dharma y lo usa hábilmente, cubriendo el cifrador con varios envoltorios.

Usar servicios legítimos

Ha continuado la tendencia a utilizar exploits en el dominio público para comprometer los servicios web no actualizados. El mismo ShellShock, por ejemplo, todavía se usa a menudo en ataques al sector público. Se encuentran vectores similares en los ataques a la energía y los sectores de combustibles y energía. El comercio electrónico y los bancos, por otro lado, son bastante buenos para crear protección para sus propias aplicaciones web, por lo que rara vez encuentran estos problemas.

En una de nuestras investigaciones, encontramos una combinación de vulnerabilidades en el servidor de aplicaciones web JBoss. Como resultado de su explotación, el atacante colocó un shell (jcmd.war) en el servidor y usó una vulnerabilidad SSRF en el servidor WebLogic para enviar comandos a este shell:

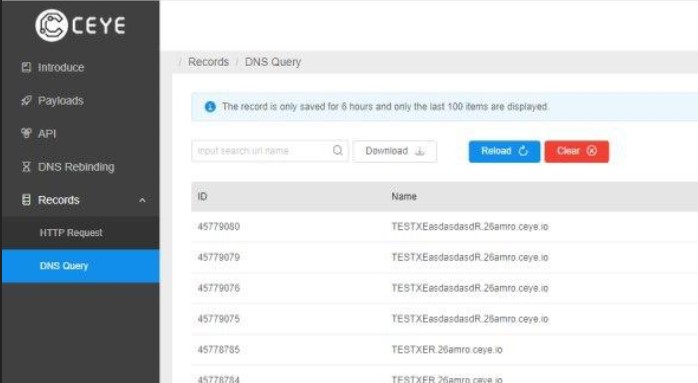

Los equipos eran scripts de PowerShell, que se ejecutan en el sistema de las diversas acciones y envía un comando para el túnel de DNS a un sitio legítimo ceye.io, profesionales de seguridad de la información establecidos para probar aplicaciones empresariales:

En el sitio en la cuenta del atacante y ver algo como esto:

Al final, pudo obtener el resultado de la ejecución del comando mediante la recopilación de fragmentos de respuesta manualmente o mediante un script.

Ataques básicos y atacantes típicos

A continuación se muestran los vectores de ataque utilizados por atacantes con baja capacidad de

Vulnerabilidad en Citrix CVE-2019-19781

La vulnerabilidad de clase RCE encontrada en Citrix NetScaler a fines de 2019 es una de las más ruidosas y más fáciles de explotar en los últimos años. Después de que la noticia y la PoC se dieron a conocer al público, la escala del problema se hizo evidente de inmediato: decenas de miles de sistemas se encontraron vulnerables en todo el mundo.

Por nuestra parte, también registramos ataques masivos a organizaciones del sector crediticio y financiero, complejo de combustibles y energía, energía e industria. En particular, en una de nuestras propias investigaciones, nos encontramos con el hecho de que esta vulnerabilidad se convirtió en un punto de entrada para un atacante a la infraestructura. Al instalar un shell web en el sistema Citrix NetScaler, pudo mantener el acceso durante siete meses.

Los rastros de explotación de la vulnerabilidad CVE-2019-19781 se ven así:

Nueva piel RTM

Los ciberdelincuentes comenzaron a enviar el conocido troyano bancario RTM en un nuevo shell, que tiene una estructura bastante simple y funciona en tres etapas. A continuación se muestra la primera capa contenedora que descifra el código de shell y le pasa el control.

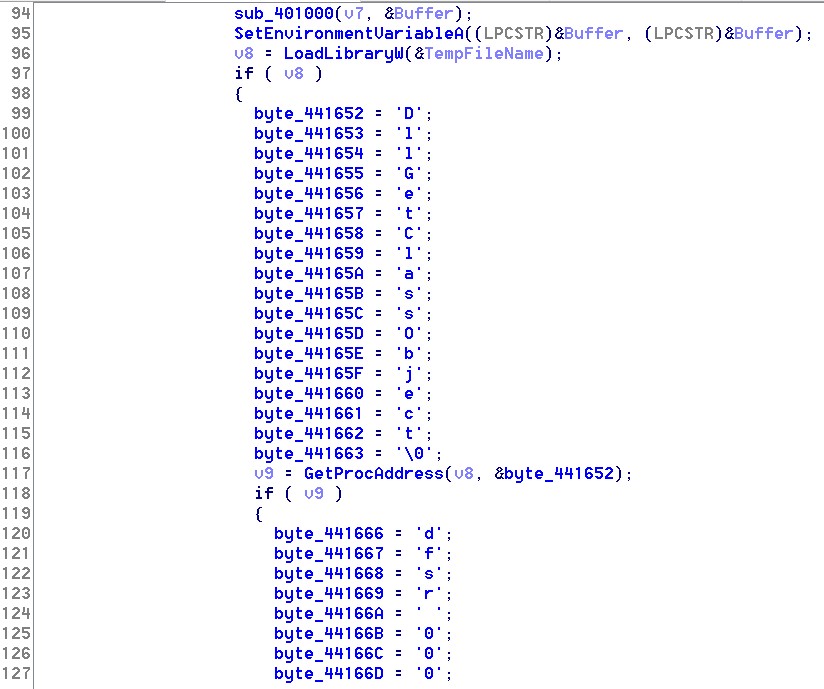

A continuación, el shellcode, que tiene aproximadamente la misma estructura simple, descifra y lanza el archivo ejecutable, que luego descomprime RTM usando la función RtlDecompressBuffer y lo lanza:

Como usted sabe, en los últimos años RTM ha sido el líder en el espacio ruso en términos de número de correos electrónicos de phishing. Los ataques tienen como objetivo la máxima captura de infraestructura y anclaje en ella, seguidos de un intento de monetización mediante la retirada de fondos.

Reanudar la actividad de Emotet

El descargador Emotet, que prácticamente no se usó en Rusia durante todo el año pasado, se activó nuevamente en julio de 2020 y esta vez distribuía el troyano bancario QBot. Lo registramos con nuestros clientes de diferentes industrias: energía, sector público, crédito y finanzas. Al mismo tiempo, uno de los módulos de Qbot le permite robar mensajes de correo electrónico, que los operadores que distribuyen Emotet utilizan para los correos de phishing. Esto aumenta en gran medida el nivel de confianza de los destinatarios y aumenta la posibilidad de infección.

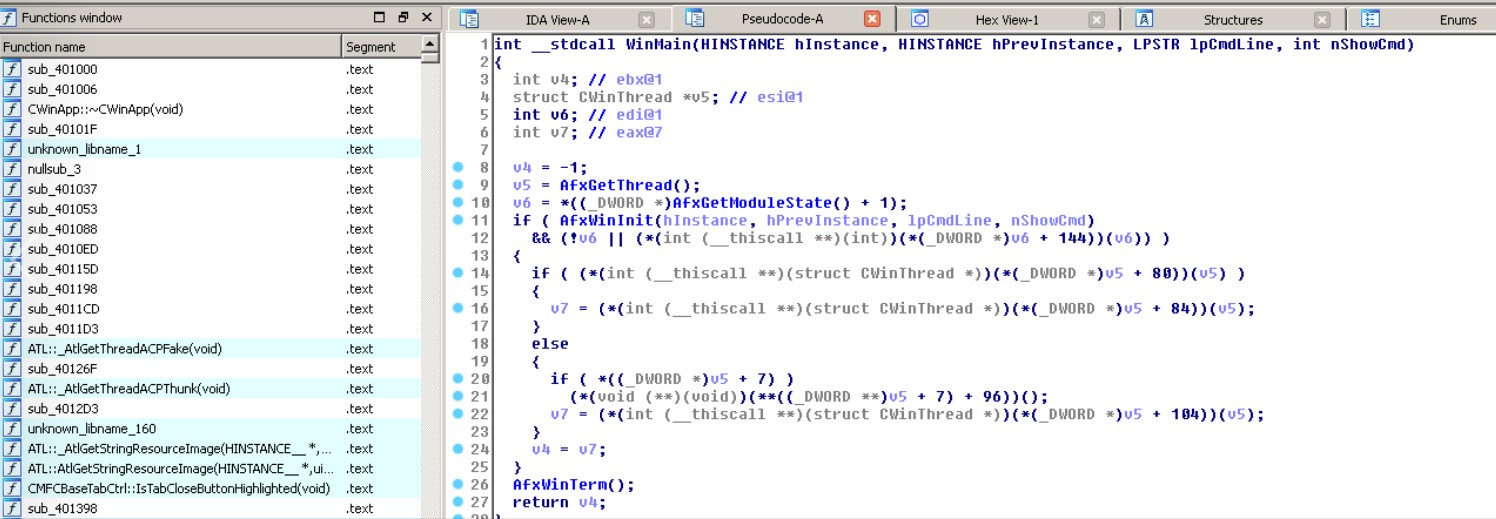

El malware se propagó en un caparazón disfrazado de aplicación MFC.

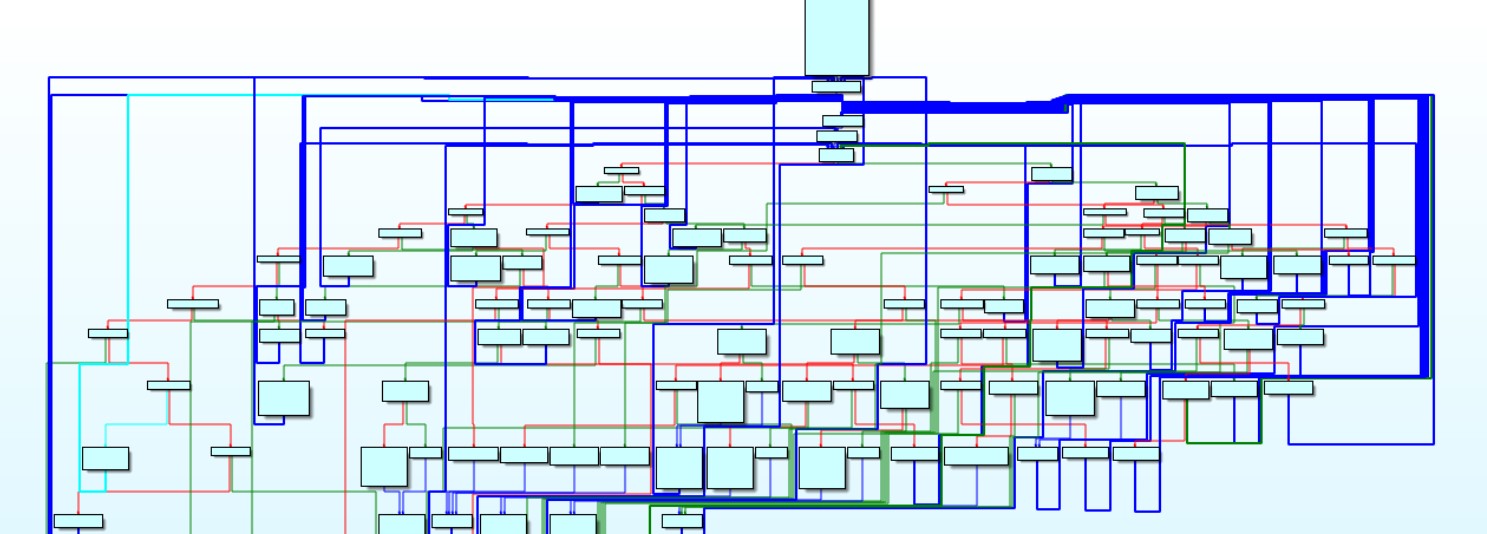

Una de las capas protectoras utiliza la ofuscación del flujo de control.

Correos de ladrones MassLogger

Recientemente hemos registrado un nuevo ladrón de MassLogger en uno de nuestros clientes extranjeros. E incluso si no se envía con frecuencia, ya ha llegado a los radares de los especialistas en seguridad de la información. Por cierto, todavía no se ha notado en los correos a las empresas rusas.

El virus es un archivo ejecutable .NET, protegido por un shell con muchas comprobaciones de entorno virtual y ofuscado. Se utilizan tres métodos principales de ofuscación: ofuscación del flujo de control, cifrado de cadenas e inicialización de delegado dinámico.

A continuación, se muestra un ejemplo de ofuscación del flujo de control:

Al comienzo de la ejecución, se descifra uno de los recursos, que contiene un diccionario especial. La clave es el token de un campo de una de las clases, y el valor es el token de la función, cuyo delegado es inicializar este campo. Además, muchas funciones se llaman a través de estos campos inicializados dinámicamente.

A continuación se muestra un fragmento de código donde se completa el diccionario y los delegados inicializan los campos:

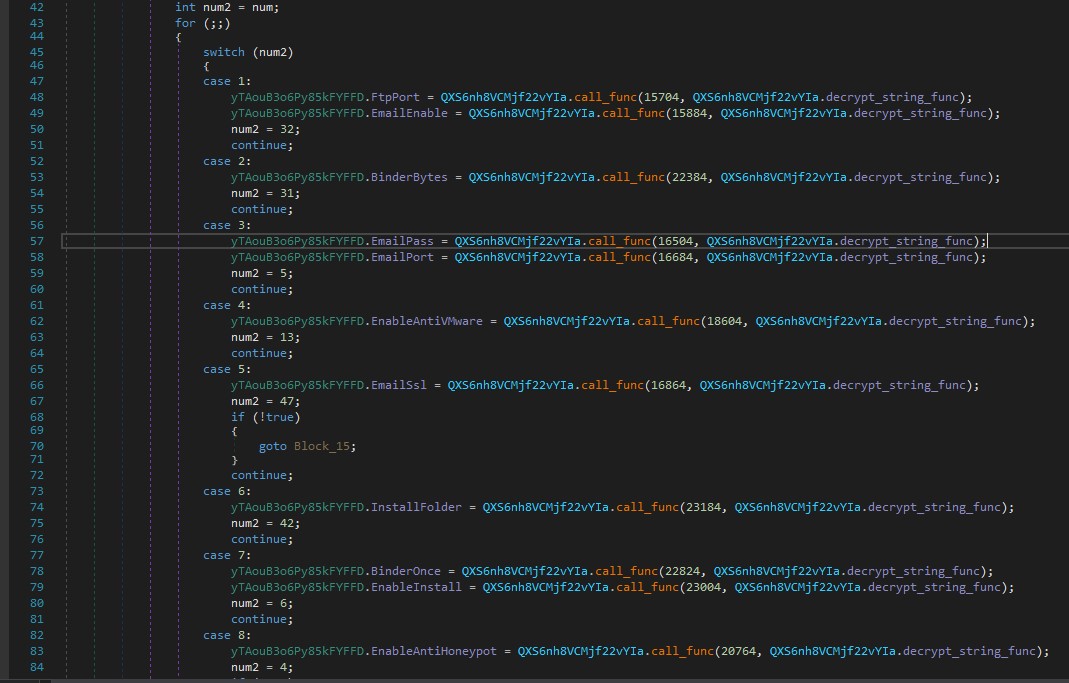

La familia MassLogger es capaz de enviar los datos recopilados desde la computadora de la víctima de tres formas: al panel de control (http), a un servidor FTP o a un buzón. La configuración de virus contiene las credenciales necesarias para FTP y servidor de correo (según el método de envío utilizado). En este aspecto, MassLogger tiene similitudes con algunos otros ladrones de .net: Hawkeye, el agente Tesla. A continuación se muestra un fragmento de código con la configuración completa:

Lista de distribución de NetWire en Visual Basic Shell

En una amplia variedad de industrias, los correos masivos RAT NetWire se han registrado en un shell escrito en Visual Basic. Hemos visto variaciones de código nativo y código p. La tarea del shell es comprobar si existe un entorno virtual, depurar y cargar NetWire desde determinadas direcciones cableadas. En el último año, hemos visto muchas familias diferentes de ladrones en un caparazón similar, pero esta muestra incluye más técnicas de ofuscación y detección de entornos virtuales.

A continuación se muestra un fragmento de código típico de este empaquetador de VB:

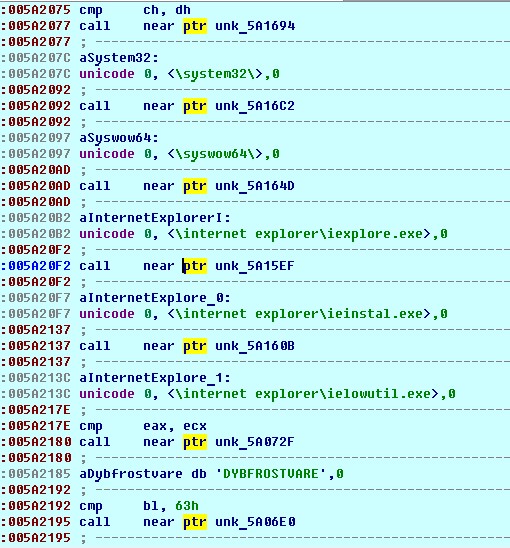

Un ejemplo de detección de servicios no deseados mediante un hash calculado del nombre del servicio (por ejemplo, "VMware Tools" o "VMware Snapshot Provider"):

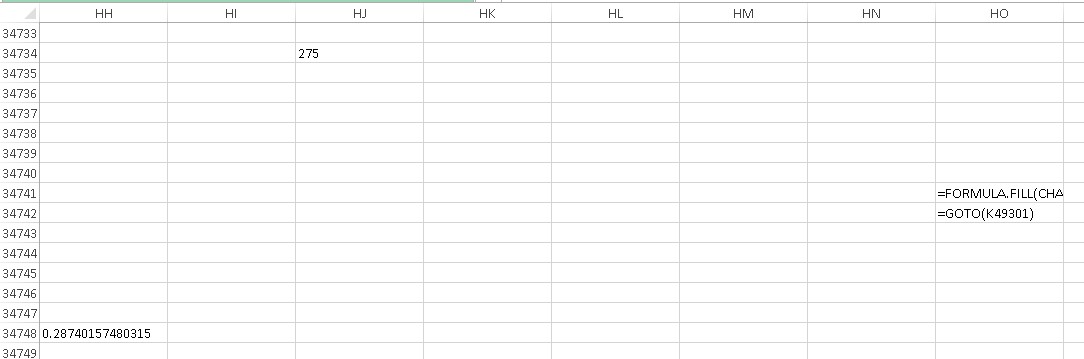

Listas de correo de Zloader usando macros de Excel 4.0

Algunos de nuestros clientes del sector crediticio y financiero han registrado envíos de malware Zloader. Los usuarios recibieron un documento de Excel, al abrirlo, se lanzaron ciertas fórmulas en las celdas que realizan las acciones necesarias, incluido el antianálisis y la descarga de malware. Las fórmulas en sí mismas se han esparcido en una enorme hoja de papel para hacerlas más difíciles de detectar y analizar. Vale la pena señalar que la tecnología Macro 4.0 se considera obsoleta y ahora casi nunca se usa.

Facciones avanzadas y herramientas sofisticadas

Para los grupos cibernéticos avanzados, la tarea clave no es solo penetrar en la infraestructura, sino permanecer dentro de ella el mayor tiempo posible y sin llamar la atención, control a largo plazo y acceso a datos confidenciales (ciberespionaje). Durante el período del informe, operaron de la siguiente manera.

Otro método para esconder a Mimikatz

En una de nuestras investigaciones, ciberdelincuentes con un nivel técnico suficientemente alto utilizaron una técnica interesante para sortear el antivirus y lanzar Mimikatz. Mimikatz cifrado se colocó en un shell que tomó dos parámetros de la línea de comando: una clave y un vector de inicialización. Luego, usando la biblioteca CryptoPP, Mimikatz fue descifrado y el control le fue transferido. A continuación se muestra un fragmento del código con la instalación de la clave y el vector, así como con la preparación del búfer para descifrar los datos:

Como resultado, la protección antivirus estaba en silencio cuando se inició la utilidad Mimikatz y el atacante pudo obtener las credenciales.

Nuevo grupo de hackers TinyScouts

En el verano de 2020, identificamos un nuevo grupo de ciberdelincuentes que atacó a bancos y empresas de energía. TinyScouts se distingue por un alto nivel de habilidades técnicas y la variabilidad del escenario de ataque. Escribimos más sobre TinyScouts aquí .

Eso es todo. Nuevas investigaciones pasaron al

Igor Zalevsky,

Jefe del Departamento de Investigación de Incidentes Cibernéticos del JSOC CERT Asker Jamirze, Experto en Investigación Técnica del JSOC CERT