¡Buenas tardes! Hoy te diré qué información sobre una organización se puede encontrar en fuentes abiertas y cómo puede utilizarla un atacante potencial. Muchos de ustedes probablemente hayan oído hablar de OSINT (Open Source INTelligence, una lista de actividades destinadas a recopilar información de fuentes abiertas), que se utiliza con mayor frecuencia para recopilar información sobre una persona específica. Pero OSINT también se puede utilizar para encontrar información sobre organizaciones específicas para evaluar la seguridad. Debe admitir que es útil ver qué está disponible públicamente sobre usted y cómo se ve desde el lado de un atacante potencial.

Recursos populares donde se recopila información

Para realizar un escaneo activo, es necesario firmar un NDA y coordinar el trabajo, lo que naturalmente lleva tiempo. En este sentido, es necesario utilizar solo datos que estén en fuentes abiertas, no escanear la infraestructura de TI y, en consecuencia, no gastar horas hombre en la burocracia.

Entonces, ¿qué se puede encontrar en el dominio público?

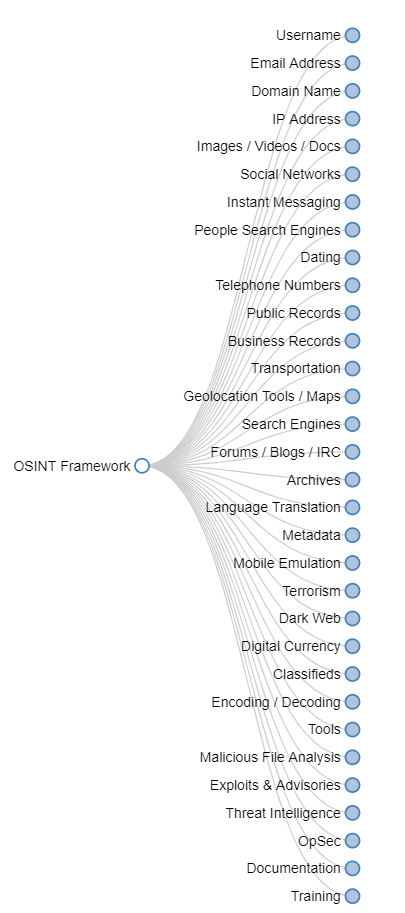

La respuesta más detallada a esta pregunta es osintframework.com , recomiendo leerla para obtener una respuesta generalizada a la pregunta planteada.

Intentaré destacar la información más interesante para los especialistas en seguridad de la información entre la gran cantidad de información. Buscaremos:

- Direcciones postales corporativas

- Los hechos de comprometer las direcciones postales

- Subdominios registrados en la empresa

- Direcciones IP de la empresa y sistemas autónomos

- Puertos abiertos y servicios ubicados en ellos, así como selección de vulnerabilidades y exploits para servicios descubiertos.

- Directorios de sitios ocultos

- Documentos confidenciales

¿Qué puede utilizar para encontrar esta información?

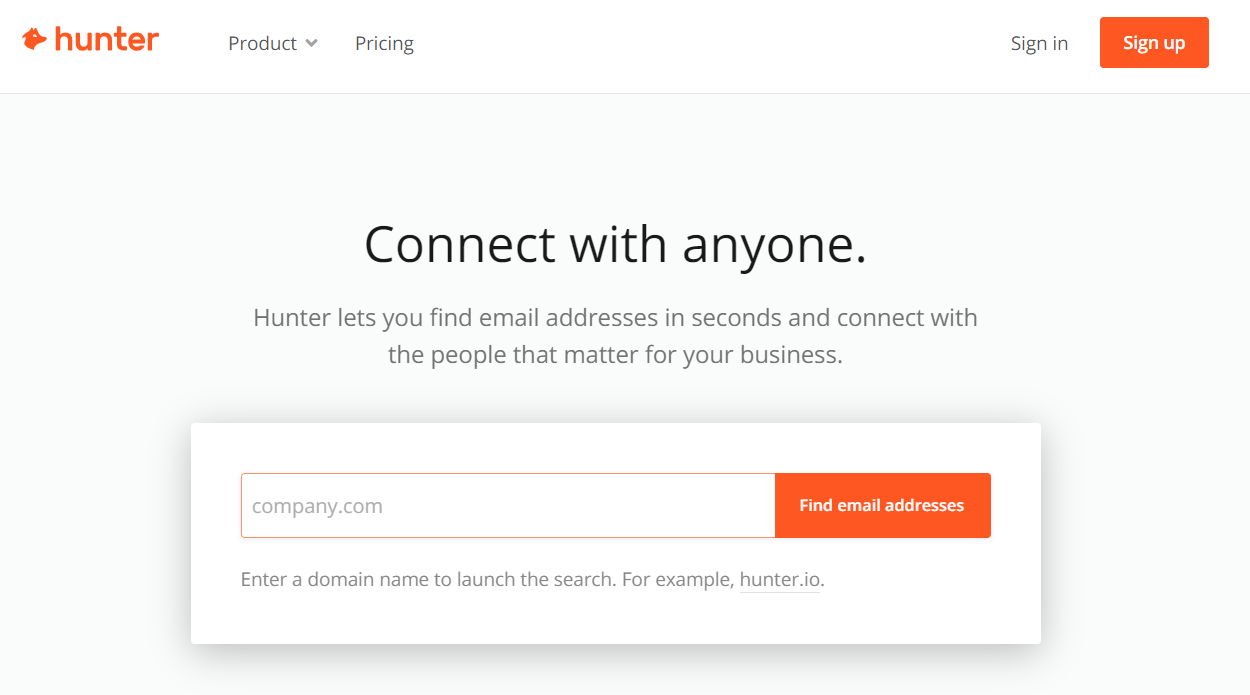

Existe una gran cantidad de herramientas en Internet para buscar las direcciones de correo de una empresa por dominio, por ejemplo:

hunter.io : hasta hace poco, la herramienta era completamente gratuita, pero desafortunadamente los tiempos están cambiando. La extensión del

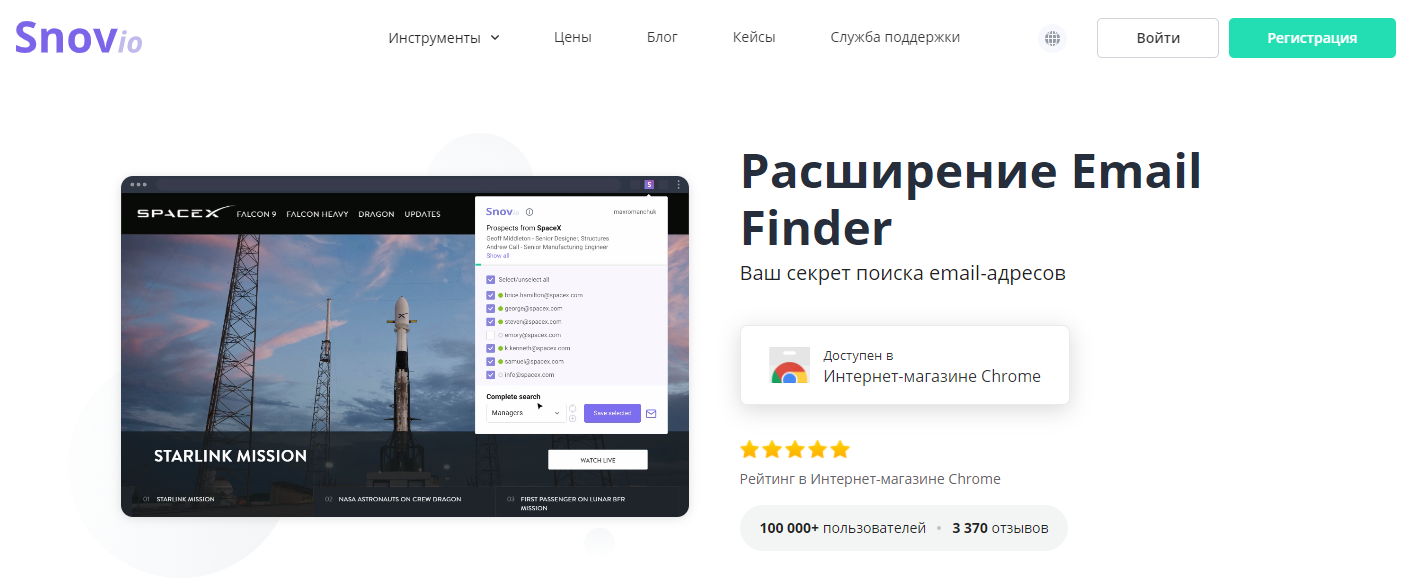

navegador Email Finder de Snov.io: actualmente tiene una gran funcionalidad en la versión gratuita y encuentra una gran cantidad de cuentas de dominio, pero ¿por cuánto tiempo? ..

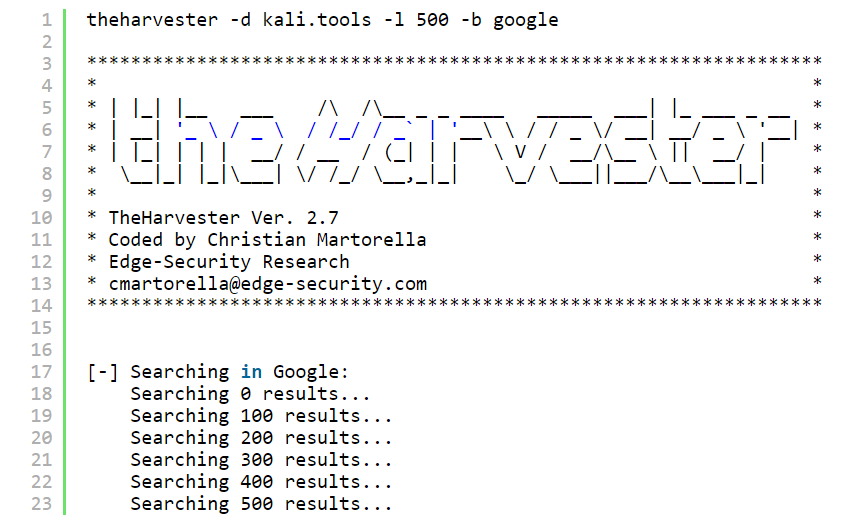

theHarvester : recopila direcciones de correo electrónico y subdominios, puertos abiertos y datos sobre Hospedadores. Preinstalado en Kali Linux.

Hay herramientas de pago y gratuitas, la elección del uso depende de la voluntad / capacidad de pagar por la funcionalidad mejorada. Tiene sentido utilizar varias herramientas al mismo tiempo, ya que producen resultados diferentes. En última instancia, tenemos una gran lista de direcciones de correo de la empresa que deben verificarse en busca de cuentas comprometidas.

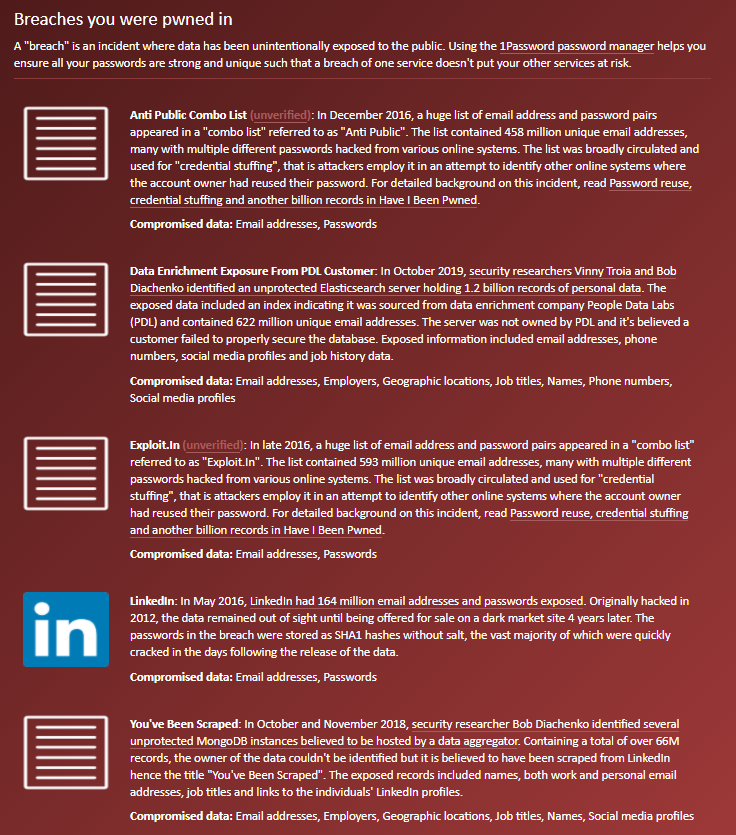

Puede comprobarlo en muchos servicios conocidos haveibeenpwned.com.

En la salida, la herramienta nos da información en qué bases de datos contienen menciones de cuentas, si estas bases de datos contienen datos sobre contraseñas, direcciones físicas, números de teléfono, etc.

No obtendremos las contraseñas mismas aquí, pero podremos dividir las direcciones de correo electrónico en "limpias" y potencialmente comprometidas.

Cabe señalar aquí que la herramienta tiene una API paga. Sin él, por supuesto, puede verificar todas las direcciones de correo electrónico, pero tendrá que enviarlas a la entrada una por una, lo que llevará mucho tiempo. Al comprar una API ($ 3.5 por mes, tarifa puramente simbólica), podremos usarla en varios scripts y, en consecuencia, acelerar y automatizar significativamente el proceso de análisis.

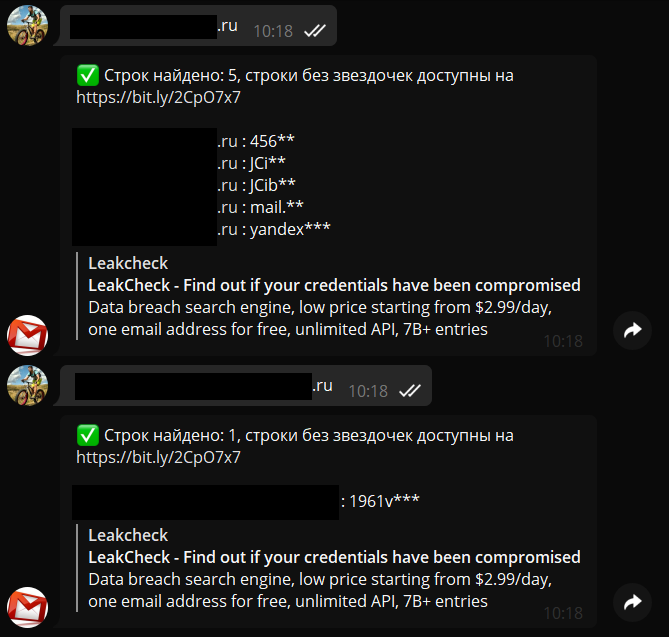

En el futuro, puede usar el bot en telegram @mailsearchbot .

En la entrada le damos direcciones postales potencialmente comprometidas, en la salida obtenemos las contraseñas usadas junto con esta dirección postal. Vale la pena señalar que no es posible encontrar contraseñas para todas las cuentas, pero la tasa de detección es alta. Y nuevamente, si hay un deseo / oportunidad de apoyar financieramente al desarrollador, puede recibir datos completos, sin símbolos ocultos por asteriscos, pero desafortunadamente aquí el precio ya muerde.

El siguiente paso es recopilar información sobre subdominios . Hay muchas herramientas para hacer esto, por ejemplo:

theHarvester

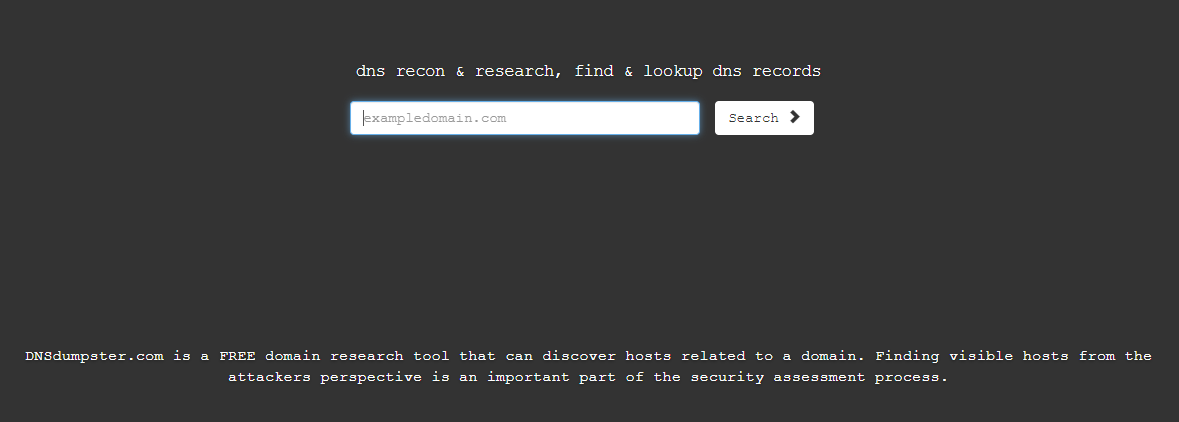

dnsdumpster.com : puede dibujar hermosos gráficos de relaciones y exportar los resultados a Excel, pero tiene la limitación de mostrar solo 100 subdominios.

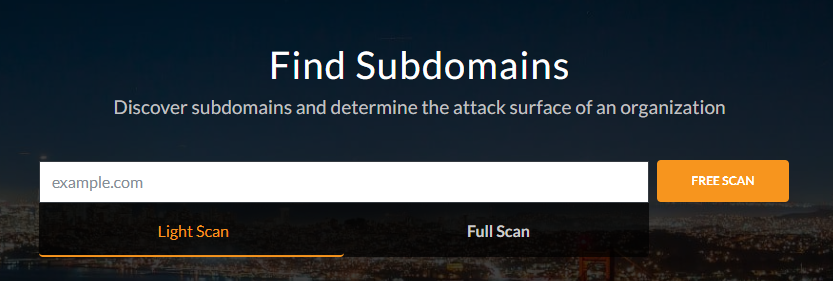

pentest-tools.com : le aconsejo que se familiarice con el sitio con más detalle, ya que aquí no solo puede buscar subdominios. En la versión lite, tiene un límite de 2 escaneos por día, pero es fácil de manejar con TOR)

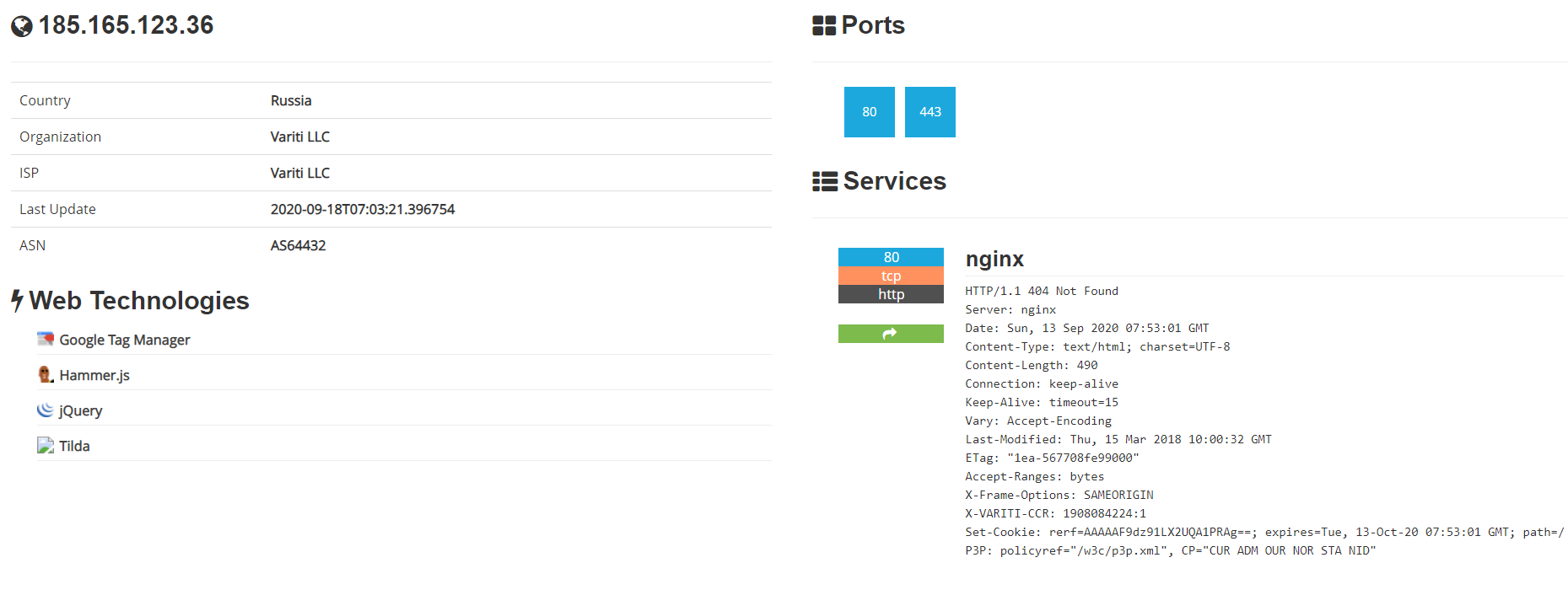

También tiene sentido combinar herramientas para determinar la mayor cantidad de subdominios. A menudo, una dirección IP se empareja con un subdominio, que luego se puede enviar a shodan ( shodan.io ) para obtener una lista de puertos y servicios abiertos en Internet.

En el futuro, puede seleccionar vulnerabilidades y exploits para versiones específicas de servicios utilizando recursos como:

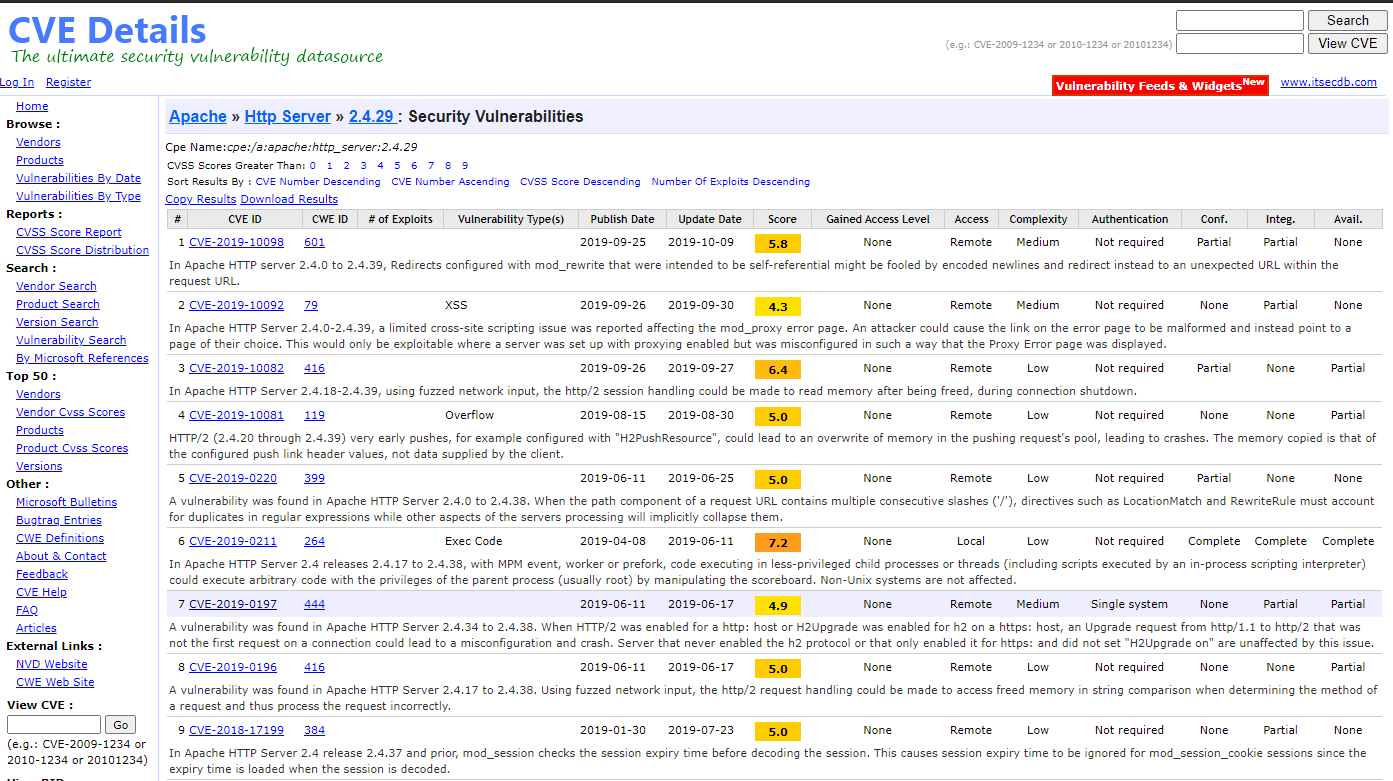

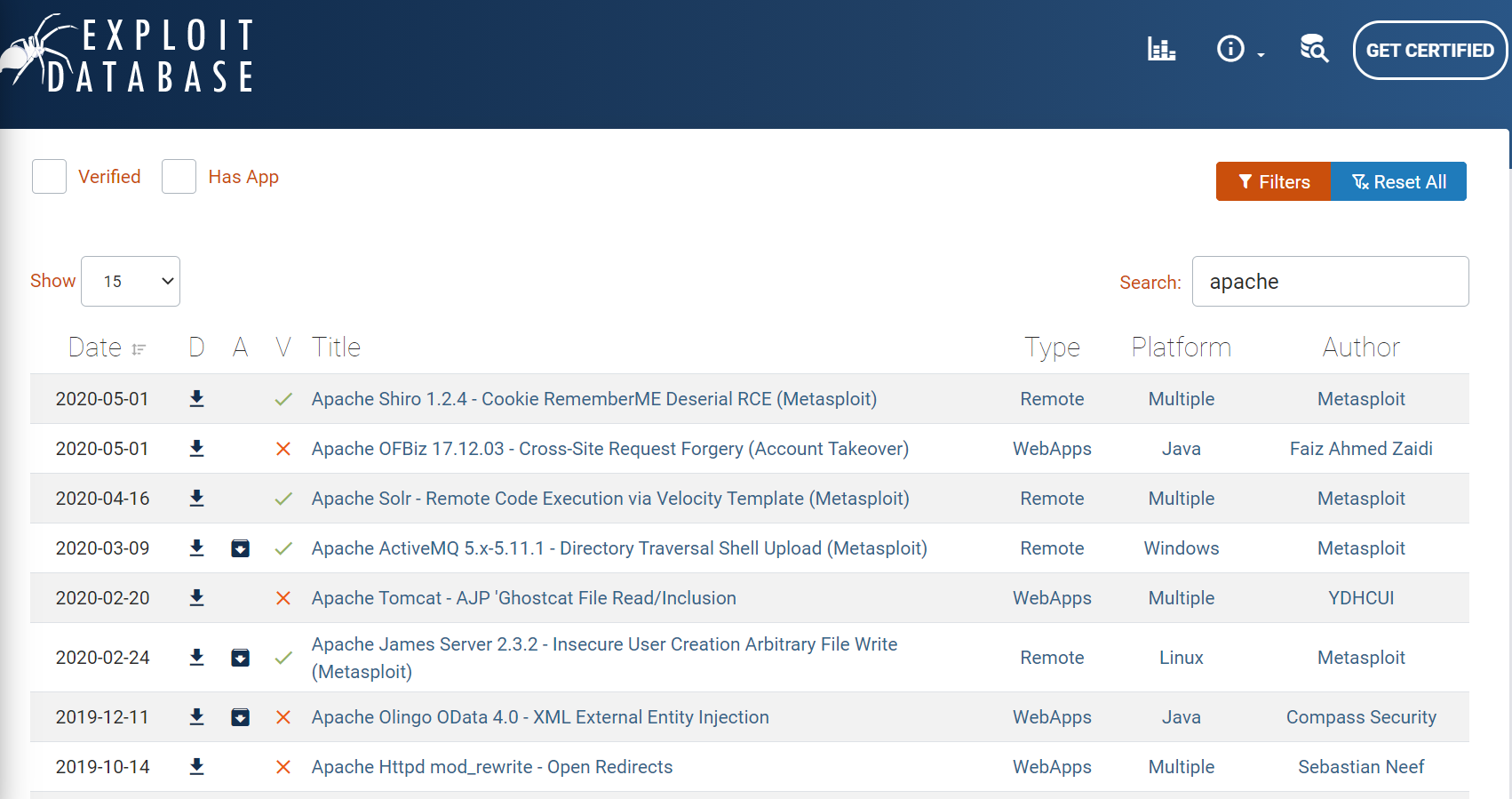

cvedetails.com : una gran base de datos CVE de servicios y sus versiones. Puede haber algunas dificultades para encontrar los servicios necesarios a medida que se repiten (por ejemplo, hay dos páginas diferentes del servicio Microsoft IIS con diferentes vulnerabilidades).

exploit-db.com es una gran base de datos de exploits en crecimiento . Vale la pena señalar aquí que hay exploits confirmados por la administración del sitio y no verificados.

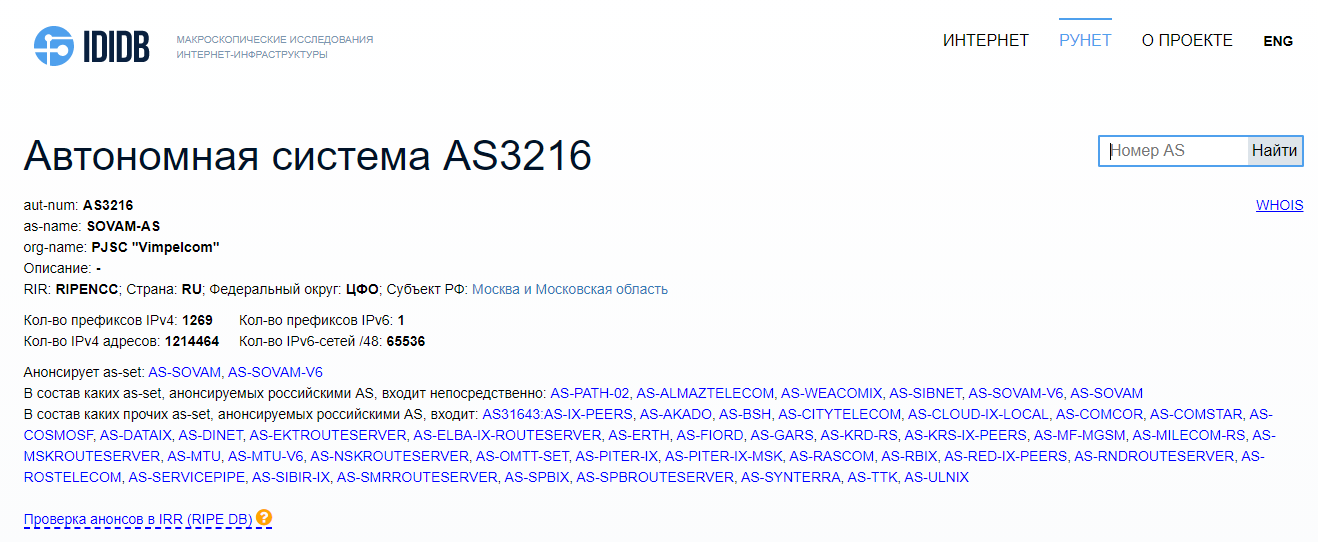

En los datos de shodan, también nos interesa la pertenencia de la dirección IP a un sistema autónomo . La verificación se realiza en varios servicios Whois, de los cuales también hay un gran número. En general, no hay diferencia con qué herramienta trabajar, así que demostraré aquellas en las que me detuve:

bgp.he.net : parece torpe, pero muestra datos sobre cualquier sistema autónomo.

ididb.ru se centra principalmente en recopilar información sobre los sistemas autónomos de Runet.

Si se encuentra un sistema autónomo que pertenece a una empresa, tiene sentido ejecutar todas las direcciones IP a través de shodan y recopilar la mayor cantidad de información posible sobre las versiones del servicio.

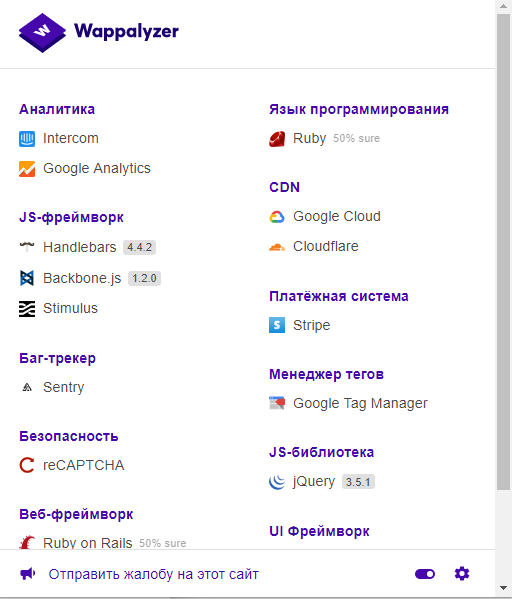

Para analizar las definiciones en las que se basa el sitio, puede utilizar la extensión del navegador Wappalyzer . A menudo, la herramienta detecta versiones y, en consecuencia, también puede seleccionar vulnerabilidades para ellas.

Pasamos a la etapa final: búsqueda de directorios ocultos y archivos del sitio . Aquí es donde:

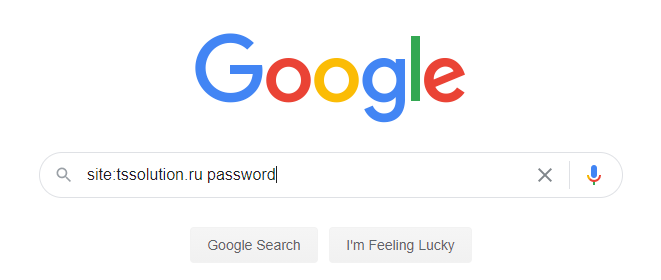

- Google idiotas

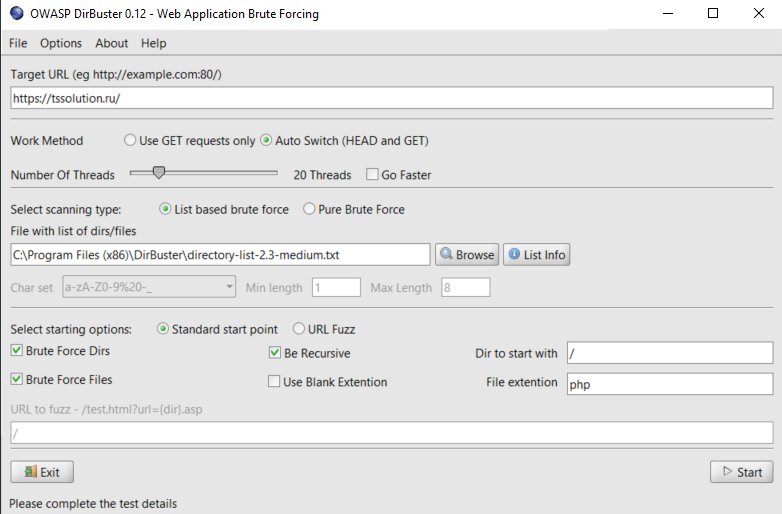

- DirBuster

Google Dork Queries son consultas complicadas para los motores de búsqueda que ayudan a arrojar luz sobre los datos que están disponibles públicamente pero que están ocultos a miradas indiscretas. En la inmensidad de Internet, existe suficiente información sobre cómo redactar “correctamente” consultas a un motor de búsqueda para obtener la información necesaria. Andrey Masalovich mostró claramente cómo se hace esto.

A su vez, DirBuster es una herramienta para encontrar directorios y archivos ocultos que olvidó eliminar del acceso público o que agregó por error. Tiene varios diccionarios integrados para realizar búsquedas. Se recomienda utilizar el diccionario directory-list-2.3-medium para optimizar la relación entre el tiempo dedicado y el agotamiento.

Hay mucha información para analizar cuando se utilizan estas herramientas, pero a menudo el esfuerzo se ve recompensado.

Cursos / libros populares para la enseñanza

- Curso de video de introducción a OSINT

- Curso certificado OSINT e inteligencia competitiva

- Te aconsejo que veas en YouTube las grabaciones de los discursos de Masalovich Andrey Igorevich, el profesor del curso anterior. Es un verdadero profesional en su campo, contará muchas cosas interesantes. También te aconsejo que te familiarices con su sitio web , donde puedes encontrar una gran cantidad de videos y libros sobre este tema.

Los 5 problemas principales que encontramos en OSINT

En mi práctica, logré:

- , . , , ? .

- , “”. — . .

- RDP, FTP, SSH NTP , . , brute force . , ..

- . , , — .

- . , : , ? , , . .

Entonces, vemos que la información en fuentes abiertas puede convertirse en un trampolín para un ataque a la infraestructura corporativa. Es necesario comprobar periódicamente cómo se ve la organización desde el lado de un atacante potencial y, si es posible, ocultar esta información.

¿Qué pasa si no puede hacer OSINT usted mismo?

Podemos realizar OSINT para su organización de forma totalmente gratuita, póngase en contacto.

Si está interesado en este tema, ¡permanezca atento a nuestros canales ( Telegram , Facebook , VK , TS Solution Blog )!