Independientemente de lo que haga una empresa, la seguridad del DNS debe ser una parte integral de su plan de seguridad. Los servicios de nombres, que traducen los nombres de host a direcciones IP, son utilizados literalmente por todas las aplicaciones y servicios de la red.

Si un atacante obtiene el control del DNS de la organización, puede fácilmente:

- transferir el control sobre los recursos que están en el dominio público

- Redirigir los correos electrónicos entrantes, así como las solicitudes web y los intentos de autenticación.

- crear y validar certificados SSL / TLS

Esta guía analiza la seguridad del DNS desde dos perspectivas:

- Monitoreo y control continuo de DNS

- Cómo los nuevos protocolos DNS como DNSSEC, DOH y DoT pueden ayudar a proteger la integridad y confidencialidad de las consultas DNS transmitidas

¿Qué es la seguridad DNS?

Hay dos partes importantes para la seguridad del DNS:

- Garantizar la integridad y disponibilidad general de los servicios DNS que traducen nombres de host a direcciones IP

- Supervise la actividad de DNS para identificar posibles problemas de seguridad en cualquier lugar de su red

¿Por qué el DNS es vulnerable a los ataques?

La tecnología DNS se creó en los primeros días de Internet, mucho antes de que nadie pensara en la seguridad de la red. DNS funciona sin autenticación o cifrado, manejando ciegamente las solicitudes de cualquier usuario.

En este sentido, hay muchas formas de engañar al usuario y falsificar información sobre dónde se lleva a cabo realmente la traducción de nombres a direcciones IP.

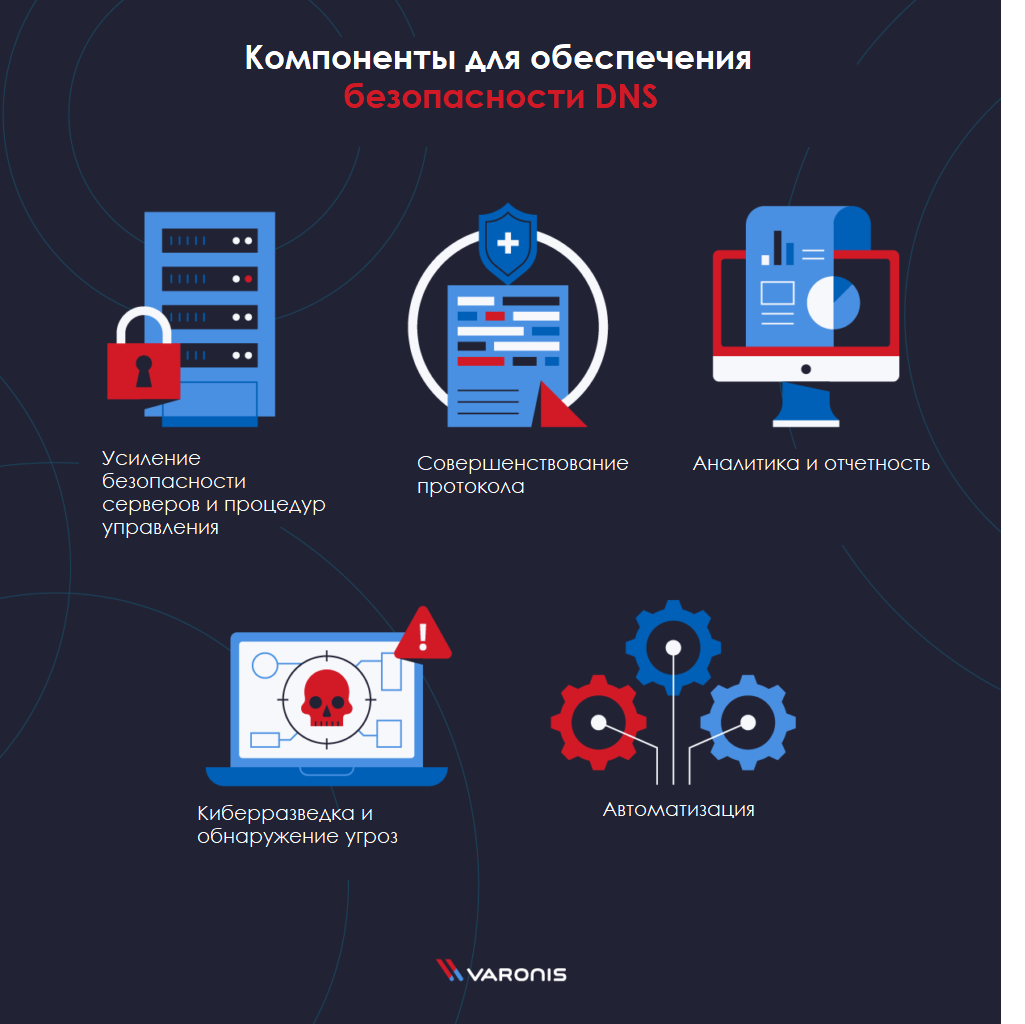

Componentes y problemas de seguridad de DNS

La seguridad del DNS consta de varios componentes principales , cada uno de los cuales debe tenerse en cuenta para garantizar una protección completa:

- Refuerce los servidores y los procedimientos de gestión: cree la seguridad del servidor y cree una plantilla de puesta en servicio estándar

- Mejora del protocolo: implemente DNSSEC, DoT o DoH

- Análisis e informes: agregue un registro de eventos de DNS a un sistema SIEM para obtener un contexto adicional al investigar incidentes

- Cyber Intelligence y Threat Detection: suscríbase a un canal activo de inteligencia de amenazas

- Automatización: cree tantos scripts como sea posible para automatizar procesos

Los componentes de alto nivel anteriores son solo la punta del iceberg de seguridad del DNS. En la siguiente sección, analizaremos más de cerca los casos de uso más específicos y las mejores prácticas que debe conocer.

Ataques de DNS

- Suplantación de DNS o envenenamiento de caché : aprovechamiento de una vulnerabilidad del sistema para administrar la caché de DNS y redirigir a los usuarios a una ubicación diferente

- Túnel de DNS : se utiliza principalmente para eludir las protecciones contra conexiones remotas

- Secuestro de DNS: redirigir el tráfico DNS regular a otro servidor DNS de destino cambiando el registrador de dominio

- Ataque NXDOMAIN: realizar un ataque DDoS en un servidor DNS autorizado mediante el envío de solicitudes de dominio inapropiadas para obtener una respuesta forzada

- : DNS- (DNS resolver) ,

- : DDoS- , , DNS-

- : - DNS-

- - : , , , -

DNS

Ataques que de alguna manera usan DNS para atacar otros sistemas (es decir, cambiar los registros DNS no es el objetivo final):

- Flujo rápido

- Redes de flujo único

- Redes de flujo dual

- Túnel de DNS

Ataques de DNS

Ataques que devuelven la dirección IP que necesita el atacante desde el servidor DNS:

- Suplantación de DNS o envenenamiento de caché

- Secuestro de DNS

¿Qué es DNSSEC?

DNSSEC (módulos de seguridad del servicio de nombres de dominio) se utilizan para validar registros DNS sin la necesidad de conocer información general para cada solicitud de DNS específica.

DNSSEC utiliza claves de firma digital (PKI) para confirmar si los resultados de una consulta de nombre de dominio provienen de una fuente válida.

La implementación de DNSSEC no solo es la mejor práctica de la industria, sino que también evita de manera efectiva la mayoría de los ataques de DNS.

Cómo funciona DNSSEC

DNSSEC funciona de manera similar a TLS / HTTPS, utilizando pares de claves públicas y privadas para firmar digitalmente registros DNS. Descripción general del proceso:

- Los registros DNS están firmados con un par de claves privadas y privadas

- Las respuestas de DNSSEC contienen la entrada solicitada, así como la firma y la clave pública

- Luego, la clave pública se utiliza para comparar la autenticidad de la entrada y la firma.

Seguridad DNS y DNSSEC

DNSSEC es una herramienta para verificar la integridad de las consultas DNS. No afecta la confidencialidad del DNS. En otras palabras, DNSSEC puede brindarle la confianza de que la respuesta a su consulta de DNS no está falsificada, pero cualquier atacante puede ver estos resultados a medida que se le enviaron.

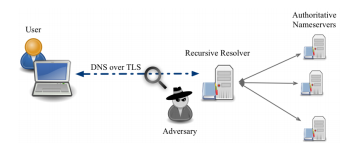

DoT: DNS sobre TLS

Transport Layer Security (TLS) es un protocolo criptográfico para proteger la información transmitida a través de una conexión de red. Una vez que se establece una conexión TLS segura entre el cliente y el servidor, los datos transmitidos se cifran y ningún intermediario puede verlos.

TLS se usa más comúnmente como parte de HTTPS (SSL) en su navegador web, ya que las solicitudes se envían a servidores HTTP seguros.

DNS sobre TLS (DNS sobre TLS, DoT) utiliza el protocolo TLS para cifrar el tráfico UDP para las solicitudes DNS regulares.

Cifrar estas solicitudes en texto sin formato ayuda a proteger a los usuarios o aplicaciones que realizan las solicitudes de múltiples ataques.

- MitM, o "man in the middle" : sin cifrado, el sistema intermedio entre el cliente y el servidor DNS autorizado puede enviar información falsa o peligrosa al cliente en respuesta a una solicitud.

- Espionaje y seguimiento : sin solicitudes de cifrado, es fácil para los sistemas intermedios ver a qué sitios accede un usuario o aplicación en particular. Aunque no será posible encontrar una página visitada específica en un sitio solo desde el DNS, el simple conocimiento de los dominios solicitados es suficiente para formar un perfil de un sistema o un individuo

Fuente: Universidad de California Irvine

DoH - DNS sobre HTTPS

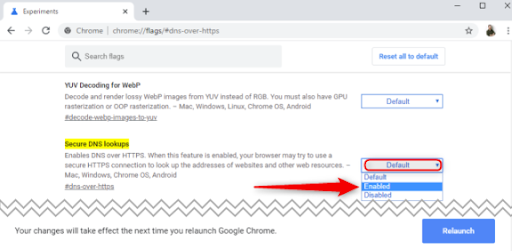

DNS sobre HTTPS (DNS sobre HTTPS, DoH) es un protocolo experimental promovido conjuntamente por Mozilla y Google. Sus objetivos son similares a DoT, que es mejorar la privacidad de las personas en Internet encriptando las solicitudes y respuestas de DNS.

Las consultas de DNS estándar se envían a través de UDP. Las solicitudes y respuestas se pueden rastrear utilizando herramientas como Wireshark . DoT cifra estas solicitudes, pero aún así se identifican como tráfico UDP bastante claro en la red.

DoH adopta un enfoque diferente y envía solicitudes de resolución de nombre de host cifradas a través de conexiones HTTPS que se parecen a cualquier otra solicitud web a través de la red.

Esta diferencia tiene implicaciones muy importantes tanto para los administradores del sistema como para la resolución de nombres en el futuro.

- El filtrado de DNS es un método común de filtrado del tráfico web para proteger a los usuarios de ataques de phishing, sitios que propagan malware u otra actividad de Internet potencialmente dañina en la red corporativa. DoH omite estos filtros, lo que potencialmente pone a los usuarios y a la red en mayor riesgo.

- En el modelo actual de resolución de nombres, cada dispositivo de la red recibe solicitudes de DNS hasta cierto punto desde la misma ubicación (desde un servidor DNS específico). DoH, y en particular su implementación de Firefox, indica que esto puede cambiar en el futuro. Cada aplicación en una computadora puede recuperar datos de diferentes fuentes de DNS, lo que dificulta la resolución de problemas, la seguridad y el modelado de riesgos.

Fuente: www.varonis.com/blog/what-is-powershell

¿Cuál es la diferencia entre DNS sobre TLS y DNS sobre HTTPS?

Comencemos con DNS sobre TLS (DoT). El enfoque principal aquí es que el protocolo DNS original no cambia, sino que simplemente se transmite de forma segura a través de un canal seguro. DoH pone DNS en formato HTTP antes de realizar solicitudes.

Alertas de supervisión de DNS

La capacidad de monitorear eficazmente el tráfico de DNS en su red en busca de anomalías sospechosas es fundamental para la detección temprana de una infracción. El uso de una herramienta como Varonis Edge le permitirá estar al tanto de todas las métricas importantes y crear perfiles para todas las cuentas de su red. Puede personalizar la generación de alertas como resultado de una combinación de acciones que ocurren durante un período de tiempo específico.

Monitorear los cambios de DNS, las ubicaciones de las cuentas, el uso y acceso por primera vez a datos confidenciales y la actividad en horario no comercial son solo algunas métricas que se pueden comparar para brindar una imagen más amplia del descubrimiento.