¡Buenas tardes compañeros! Continuamos con la serie de artículos dedicados a las soluciones de seguridad de la información del Grupo-IB. En el artículo anterior, destacamos brevemente una solución integral para proteger contra amenazas cibernéticas complejas de Group-IB. Esta publicación se centrará en el módulo del sensor del sistema de detección de amenazas (TDS). Recordemos que TDS Sensor es un módulo para el análisis en profundidad del tráfico de red y la detección de amenazas a nivel de red, así como para la integración con varios subsistemas, incluido en el paquete de software TDS. En este artículo, consideraremos el producto desde el punto de vista de la parte funcional y la arquitectura de implementación.

Sensor de TDS

TDS Sensor es un módulo de producto TDS diseñado para analizar paquetes de datos entrantes y salientes. Usando sus propias firmas y reglas de comportamiento, Sensor puede detectar interacciones de dispositivos infectados con los centros de comando de los atacantes , anomalías generales de la red y comportamiento inusual del dispositivo. Las bases de datos de firmas y modelos ML se actualizan constantemente, basándose en investigaciones de expertos forenses y en la información de los sistemas de inteligencia cibernética.

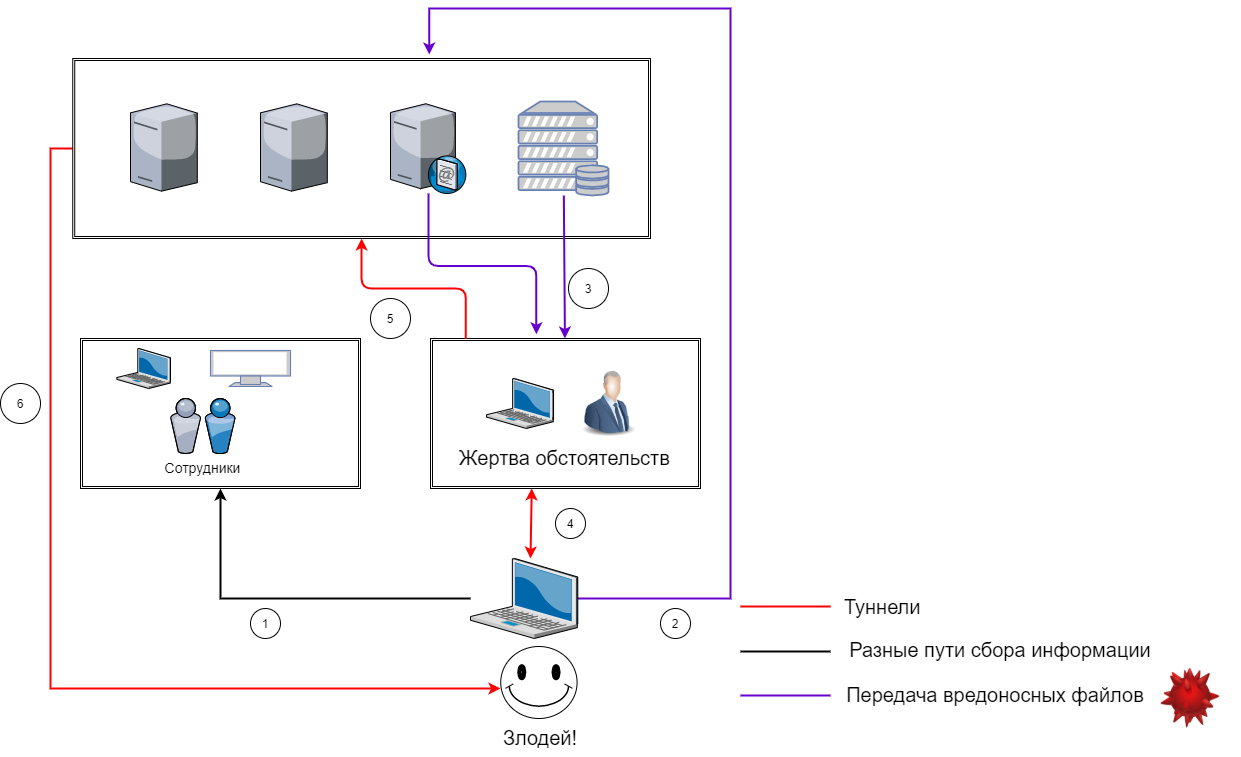

Dado que el sensor TDS es una solución anti-APT , está orientado a detectar ataques dirigidos y anomalías de la red. Esta no es una solución de clase IPS, no está diseñado para detectar escaneos de puertos, detección de fuerza bruta o intentos de inyección SQL. Las organizaciones que necesitan protección contra ataques dirigidos ya necesitan tener soluciones IPS / IDS dentro de su infraestructura. Una característica distintiva de las soluciones anti-APT es la detección de intentos de transferir algunos datos fuera del perímetro, la comunicación con los centros de comando de los atacantes (Command & Control, CnC) y la transferencia de archivos maliciosos. Por lo tanto, las firmas están diseñadas específicamente para este tráfico específico. Veamos un ejemplo de un esquema de ataque dirigido para mayor claridad.

Ataque APT

Esquema de ataque APT:

- El atacante recopila datos sobre la organización y sus empleados, que quiere penetrar. Los métodos de ingeniería social más utilizados y los datos de varias fuentes de Internet abiertas y cerradas;

- , . , . , — , . ;

- . shell code, . . , , IPS/IDS , ;

- El malware se ejecuta y se comunica con el servidor de comando y control del atacante (C&C). Además, este tráfico puede parecer legítimo, por ejemplo, una sesión https o un túnel ssl;

- Luego viene la propagación de las acciones del atacante a través de la red, hasta el acceso a valiosos activos de información de la organización;

- Y finalmente, el atacante accede a los datos, a los que ha estado intentando todo este tiempo. También se verá como tráfico legítimo.

Ahora veamos cómo puede protegerse de los métodos anteriores:

- Realizar capacitaciones en alfabetización digital para los empleados de la empresa. También realice ataques simulados para capacitar tanto a los empleados como a los especialistas en seguridad de la información. Así como contrarrestar las fugas de información fuera del área controlada mediante métodos organizativos y técnicos;

- (NGFW) anti-APT . , “” , . . , , ;

- , , . . . , , , , ;

- C&C . IPS/IDS . 2 : antibot anti-APT . , ;

- — NGFW ( , ) anti-APT ( ). . . , , . anti-APT.

De todo lo anterior, la conclusión sugiere en sí misma que para contrarrestar tales ataques , se requiere un alto nivel de seguridad de la información en una organización, una arquitectura de inspección de tráfico bien construida. Sin embargo, existe la posibilidad de un ataque exitoso, por lo que las soluciones anti-APT están ganando cada vez más popularidad. Avancemos la funcionalidad principal que debe cubrir la solución anti-APT:

- Revelar la interacción de los dispositivos infectados con los centros de mando de los ciberdelincuentes (firmas + base de datos de dominios C&C);

- Detección de la propagación de virus y exploits en la red corporativa (firmas + detección de anomalías);

- Detección de virus (escaneo de archivos en un entorno aislado);

- Detección de actividad maliciosa en hosts (soluciones de agentes en ubicaciones locales).

La decisión sobre el tercer y cuarto punto se discutirá en artículos posteriores, TDS Sensor cubre los casos 1 y 2 .

A continuación, veamos la funcionalidad del sensor TDS y sus capacidades para detectar actividad maliciosa.

Prueba del sensor TDS

Como generador de tráfico malicioso usaremos Kali linux, que atacará la red del usuario. El soporte tiene este aspecto:

Distribución de malware y exploits en la red corporativa

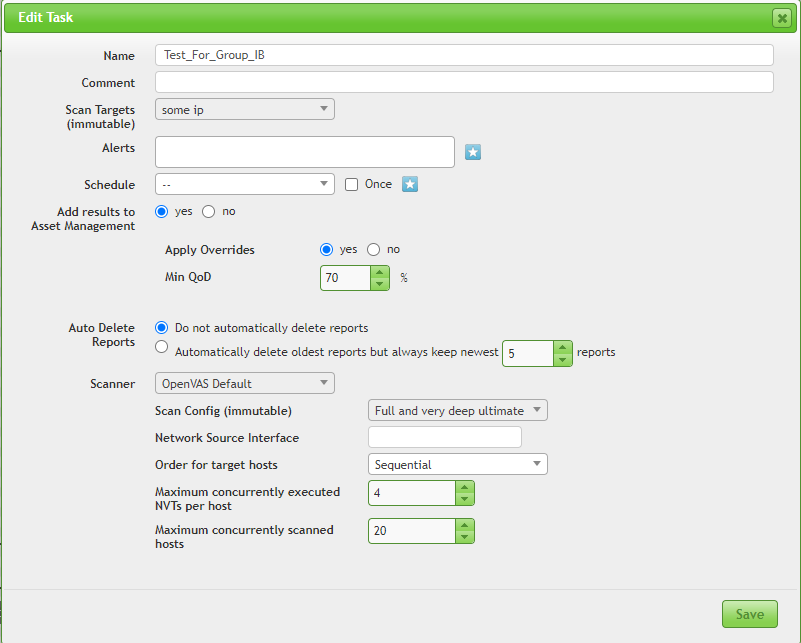

Para probar la detección de exploits, como ejemplo, tomé un escaneo de host con el escáner Openvas en formato final completo y muy profundo. Esta configuración agrega complementos peligrosos (un intento de explotar varias vulnerabilidades) que pueden causar posibles fallas en el servicio o sistema.

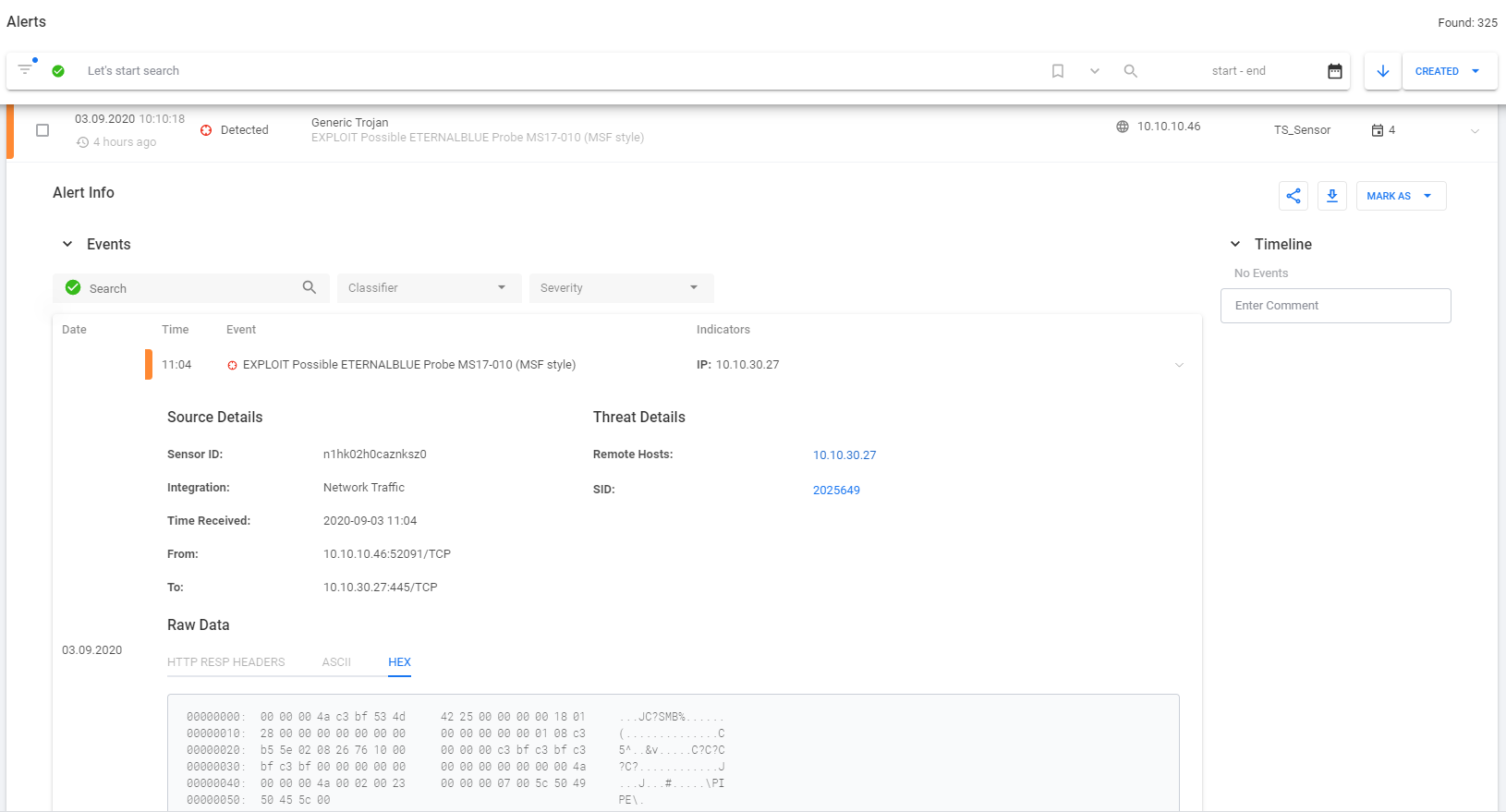

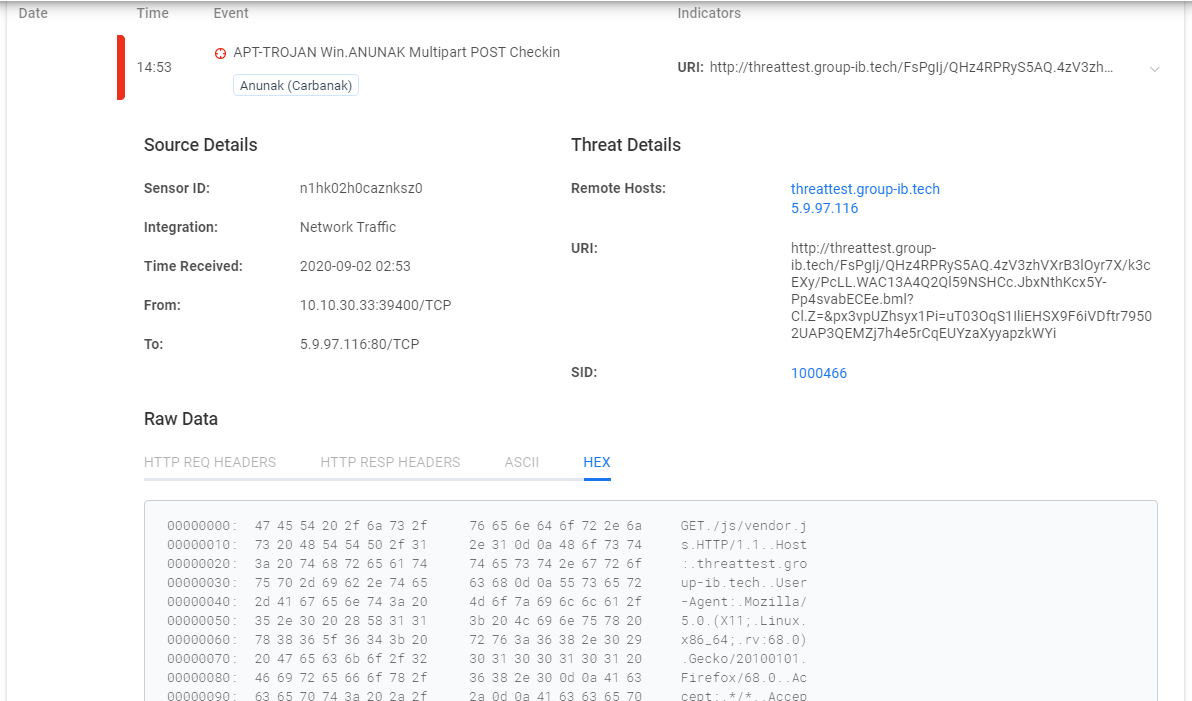

Buscamos en TDS Huntbox para ver si el sensor TDS se ha activado y si se han detectado incidentes (se puede hacer clic en la imagen): Se ha detectado un exploit - EXPLOIT Posible ETERNALBLUE Probe MS17-010 (estilo MSF), puede leer más detalles aquí . También puede realizar una prueba del Grupo-IB . Para hacer esto, vaya al sitio web Threattest.group-ib.tech

del diseño y comience a verificar. En la consola se proporciona una descripción del malware inofensivo:

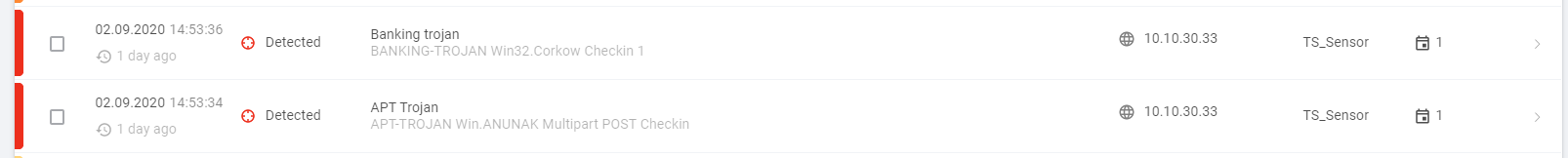

Observamos la reacción a TDS Huntbox (se puede hacer clic en la imagen): Puede ver una descripción más detallada (se puede hacer clic en la imagen):

Interacción de dispositivos infectados con centros de comando de ciberdelincuentes

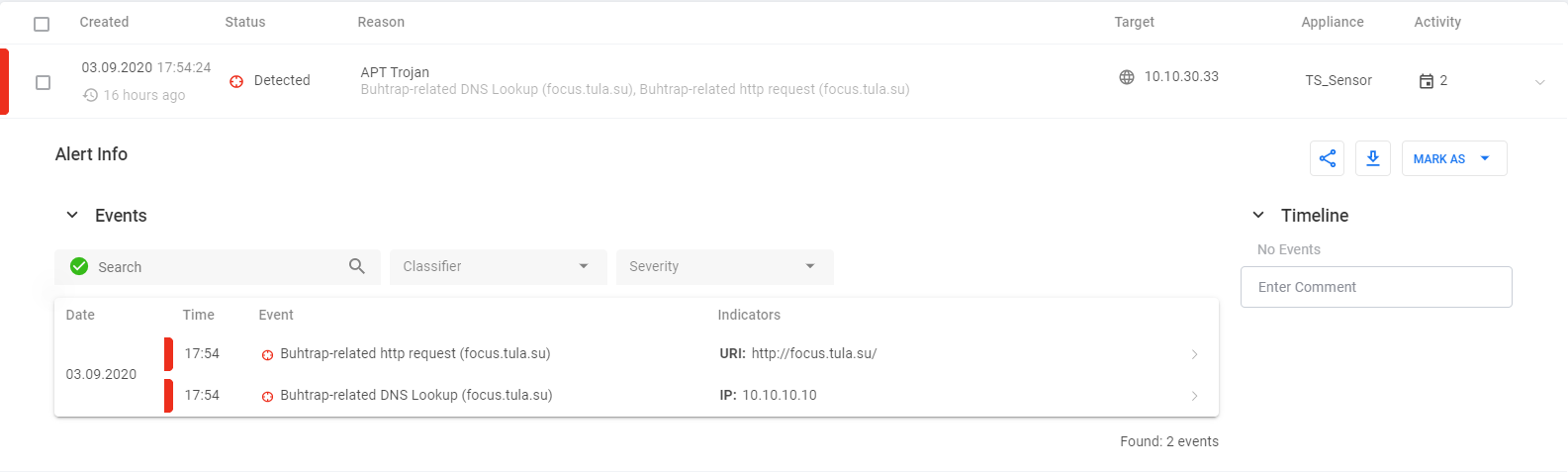

Como prueba, intentemos cambiar a un dominio utilizado como centros CnC que pertenezcan a uno u otro grupo.

Verificamos en TDS Huntbox si hubo un incidente (se puede hacer clic en la imagen): como puede ver, el sistema primero registró una solicitud al servidor dns - Búsqueda de DNS, y luego fue a un sitio malicioso. Al probar un sistema, es importante instalar TDS en la infraestructura de una organización con amenazas válidas, no solo pruebas sintéticas. Una parte importante del proyecto es la ubicación correcta de los módulos en la infraestructura, luego consideraremos varios esquemas de instalación típicos.

Arquitectura de implementación

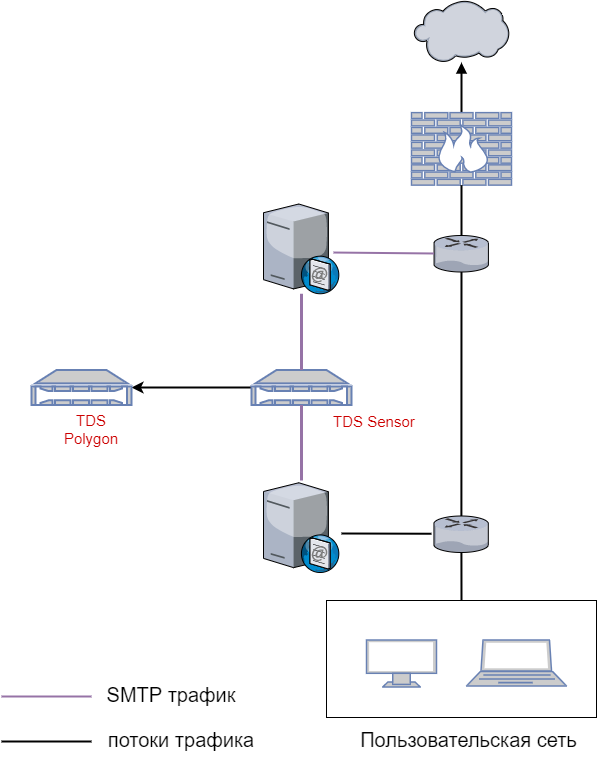

En la siguiente imagen se muestra un esquema de funcionamiento típico para todos los módulos TDS:

Como puede ver, casi todo el tráfico de los segmentos críticos se refleja en el sensor TDS. Este módulo es un subsistema constitutivo de toda la solución y cubre las secciones más peligrosas de la red, a través de las cuales es más probable que llegue un archivo malicioso: verifica el correo, el almacenamiento de archivos, el tráfico interno y externo. El dispositivo funciona en modo de duplicación, por lo que la solución no puede influir en los procesos involucrados en el tráfico legítimo. A continuación, veamos los casos de uso.

Comprobación de correo

Se admiten varios métodos de recibir correos electrónicos para análisis de comportamiento:

- recibir cartas a través de SMTP;

- recibir cartas mediante el mecanismo de copia oculta (BCC)

Recibir correos electrónicos a través de SMTP

TDS sensor actúa como un agente de transferencia de correo (SMTP o relé), recibiendo una copia de todo el correo entrante a través de SMTP, o de pie en el corte entre los servidores de correo. En el último caso, es posible bloquear correos electrónicos con archivos adjuntos maliciosos.

Recibir cartas mediante el mecanismo de copia oculta (BCC)

Con esta integración, se crea un buzón adicional en el que se copia todo el correo entrante. El sensor TDS se conecta al buzón preparado y recopila cartas para su análisis.

Análisis de almacenamiento de archivos

El modo implica un análisis de comportamiento de archivos almacenados y / o modificados dentro de almacenamientos de archivos usando TDS Polygon. La conexión al almacenamiento se implementa mediante el módulo Sensor TDS y admite dos opciones para trabajar con objetos de archivo:

- escanear todos los objetos almacenados, incluidos los mutables u objetos a los que se solicita acceso;

- escanear solo objetos mutables u objetos a los que se solicita acceso, desde el momento de la integración.

Antes de cambiar el objeto y / o antes de enviar este objeto a petición del usuario, TDS Sensor descarga el archivo y lo envía para su análisis a TDS Polygon. Al recibir el veredicto, el objeto analizado se devuelve al almacenamiento de archivos o, si se recibe un veredicto positivo (el archivo es malware), el objeto se elimina.

Actualmente se admiten los siguientes protocolos de integración:

- WebDav;

- SMB;

- FTP;

- NFS;

Análisis de tráfico cifrado

Durante los ataques APT , un usuario recibe un documento infectado o sigue un enlace de phishing con una alta probabilidad utilizando el protocolo https. Luego, el troyano o shellcode contacta con el centro de comando y descarga malware o proporciona una ventana para infiltrarse en la infraestructura, también a través de una conexión encriptada. En consecuencia, garantizar el proceso de seguridad de la información es imposible sin abrir conexiones https. Duplicar el tráfico cifrado en el sensor TDS no le permitirá comprender lo que se está transmitiendo en la sesión. Por lo tanto, se requiere un descifrador de TDS , que se hará cargo del descifrado de sesiones y la transmisión del tráfico al sensor TDS.

TDS Decryptor está integrado en los flujos de red del cliente de tal manera que detecta el inicio de sesiones SSL / TLS, reemplaza los certificados (Man-in-the-Middle) para ellos y proporciona el descifrado del tráfico SSL, aumentando así la visibilidad y el nivel de control del tráfico de la infraestructura protegida. TDS Decryptor admite algoritmos y estándares de cifrado modernos, incluido GOST (GOST2012-GOST8912-GOST8912, GOST2001-GOST89-GOST89);

También puede integrar TDS Sensor con otras soluciones de seguridad de la información:

- Integración con ICAP-proxy / DLP *;

- Integración con SIEM y otros sistemas para analizar eventos de seguridad de la información.

- Integración con sistemas de monitoreo (monitoreo SNMP)

Una característica muy interesante del sistema es la integración con el sistema de tickets en CERT-GIB:

- ;

- Group-IB ;

- , .

:

En este artículo, examinamos las capacidades del sensor TDS para detectar ataques APT. Vale la pena mencionar que el uso de este módulo por sí solo no brinda una protección completa contra los ataques APT; se necesitan soluciones para escanear todos los archivos en un entorno aislado y soluciones de agentes. El uso de todos los módulos del sistema y su correcta implementación en la infraestructura le permite cerrar la amenaza de ataques dirigidos a todos los niveles. Todo lo que queda es responder rápidamente a todos los incidentes críticos.

En el futuro, planeamos publicar revisiones detalladas para cada módulo TDS por separado, con varios ejemplos de prueba. Así que estad atentos ( Telegram , Facebook , VK , TS Solution Blog ), Yandex.Zen . También puedes mirar la articulaciónWebinar de TS Solution y Group-IB sobre la protección de instalaciones industriales.