La sincronización del mensajero con los contactos de la libreta de direcciones (descubrimiento de contactos) es una función muy conveniente. Cuando una nueva persona instala la aplicación, se agrega automáticamente una gran lista de contactos, y si alguien instaló el mensajero por primera vez, todos sus amigos recibirán una notificación al respecto. Desafortunadamente, las agencias gubernamentales y otros atacantes pueden utilizar esta función para rastrear personas. Los métodos de protección existentes aún no son muy eficaces.

La escala de las fugas fue estimada por expertos de la Universidad de Würzburg y la Universidad Tecnológica de Darmstadt (Alemania), que realizaron el estudio más grande de la historia.con rastreo de números de teléfono en tres mensajeros: WhatsApp, Telegram y Signal. Los resultados son decepcionantes: WhatsApp y Signal están filtrando números de usuarios a gran escala.

Aunque Telegram tiene límites muy estrictos en la cantidad de solicitudes de API, tampoco es completamente seguro.

Protocolos de intersección de conjuntos cerrados

Para buscar un contacto sin divulgación son protocolos criptográficos intersección de conjuntos cerrados ( intersección de conjuntos privados). Esta técnica calcula la intersección del conjunto de entrada de un lado ("cliente") con el conjunto de entrada del segundo lado ("servidor") para que el cliente solo conozca el conjunto de intersecciones y el servidor solo conozca el tamaño del conjunto de entrada del cliente.

Sin embargo, estos protocolos actualmente no son lo suficientemente eficientes para aplicaciones móviles con miles de millones de usuarios. Además, PSI todavía no resuelve absolutamente todos los problemas de privacidad, ya que no puede evitar los ataques de fuerza bruta.

Gráfico social filtrado

En la conferencia de seguridad informática USENIX Security 2019 del año pasado, se presentó un informe que demuestra que muchos mensajeros móviles (incluido WhatsApp) facilitan la búsqueda de contactos al cargar todo en el servidor.contactos de la libreta de direcciones del usuario y, posteriormente, almacenarlos en el servidor, incluso si no se encuentra ninguna coincidencia. Gracias a esto, el servicio puede notificar al usuario sobre nuevos contactos registrados, así como construir un gráfico social completo para cada persona. Estas columnas se complementan con información de otras fuentes. El principal problema de privacidad es que la información de contacto puede filtrarse al público y usarse para fraude, discriminación, chantaje, daño a la reputación o investigaciones policiales. El servidor también puede verse comprometido, lo que conduce a la divulgación de información confidencial, incluso si los propios desarrolladores del mensajero no vendieron la base acumulada.

Para protegerse contra esta amenaza, algunas aplicaciones móviles (incluida Signal) hash de contactos. Desafortunadamente, la baja entropía de los números de teléfono hace que sea fácil revertir (descifrar) los hashes , por lo que esta protección no es efectiva.

Gateando

Pero el método principal para recopilar información de contacto es el rastreo . Dado que los servicios generalmente no tienen restricciones para el registro de nuevos usuarios, puede registrar cualquier cantidad de cuentas falsas con un conjunto aleatorio de contactos en la libreta de direcciones. Por lo tanto, verifica la presencia de cada número de teléfono en la base de datos y recopila la información disponible sobre sus propietarios.

Los servicios no pueden bloquear completamente un ataque de este tipo, ya que los usuarios deben poder solicitar información sobre los contactos del servidor. El único método de defensa es limitar el número de solicitudes (consulte la tabla a continuación en la sección de descripción del ataque).

Con la ayuda del rastreo, se recopila una base de usuarios. Además del número de teléfono, esta base de datos puede incluir otra información que el usuario haya indicado sobre sí mismo y abierta para que todos la vean. La información que se incluirá en la base de datos depende de la configuración de privacidad. Dado que la gran mayoría de usuarios no cambia la configuración predeterminada, este aspecto también está bajo el control de los desarrolladores de mensajería.

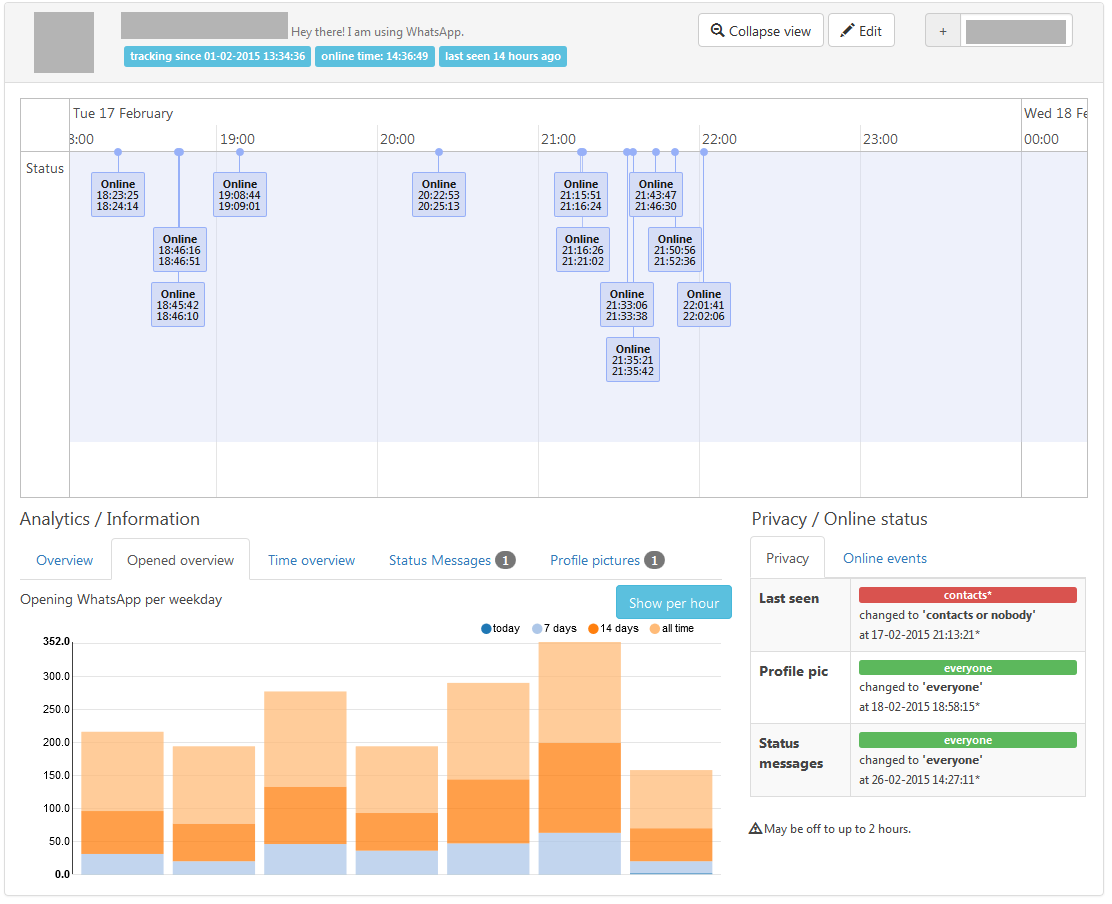

Trabajos científicos anteriores han demostrado que al rastrear los metadatos del usuario en los mensajeros (tiempo de aparición en línea), es posible construir modelos precisos de comportamiento .

La comparación de esta información con otras redes sociales y fuentes de datos disponibles públicamente permite a terceros crear perfiles aún más detallados .

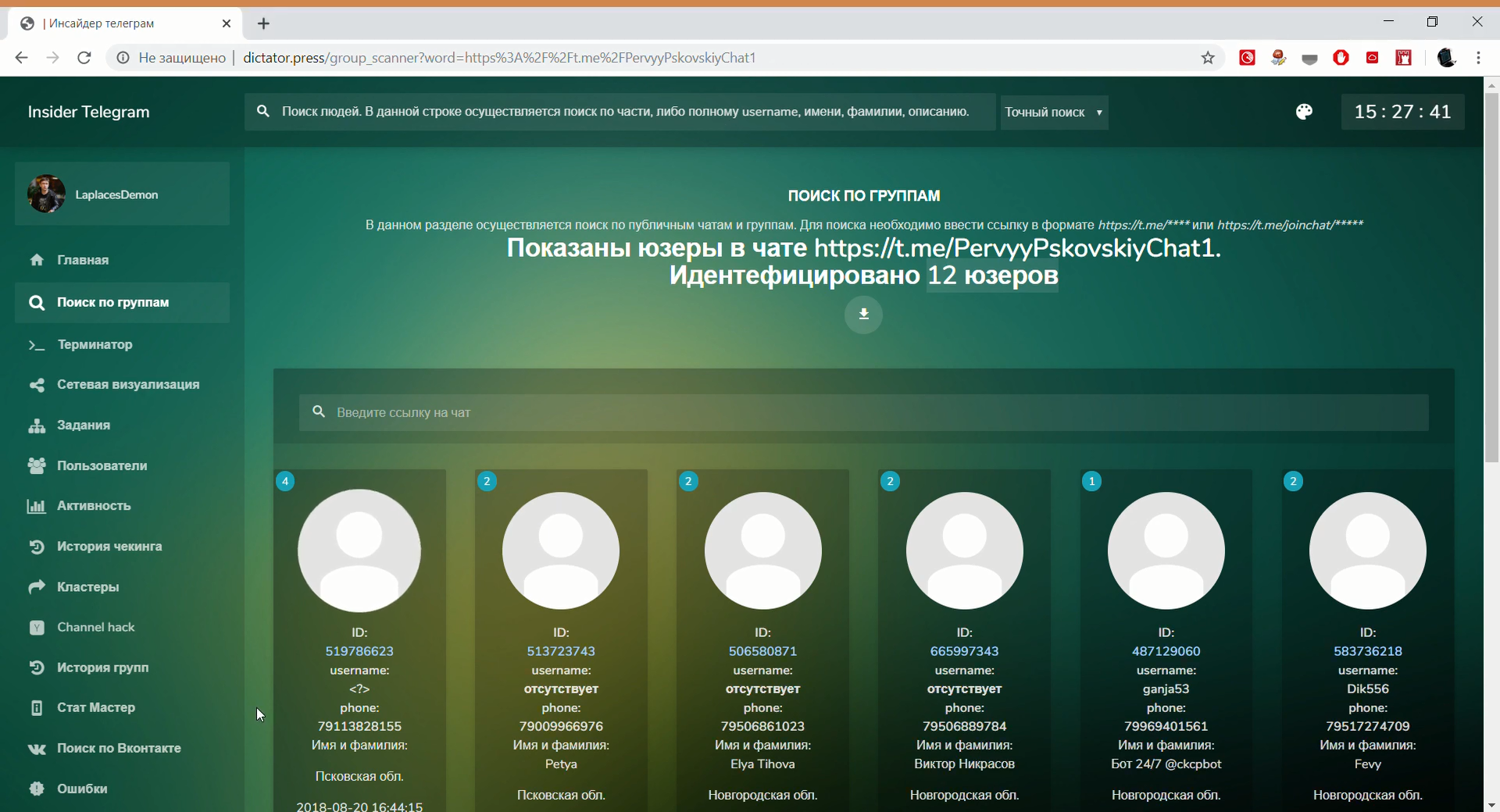

En el comercio, este conocimiento se utiliza para publicidad dirigida o fraude, desde un punto de vista personal, para chantajear o planificar un delito, y desde el punto de vista del estado, para enjuiciar a los ciudadanos . Así es como las autoridades de Hong Kong descubrieron a los usuarios que son miembros de los grupos de protesta de Telegram. Los datos de varios miles de usuarios del canal Telegram se publicaron en Rusia en 2019 (como mostró la investigación, la fuente de los datos es el Ministerio del Interior).

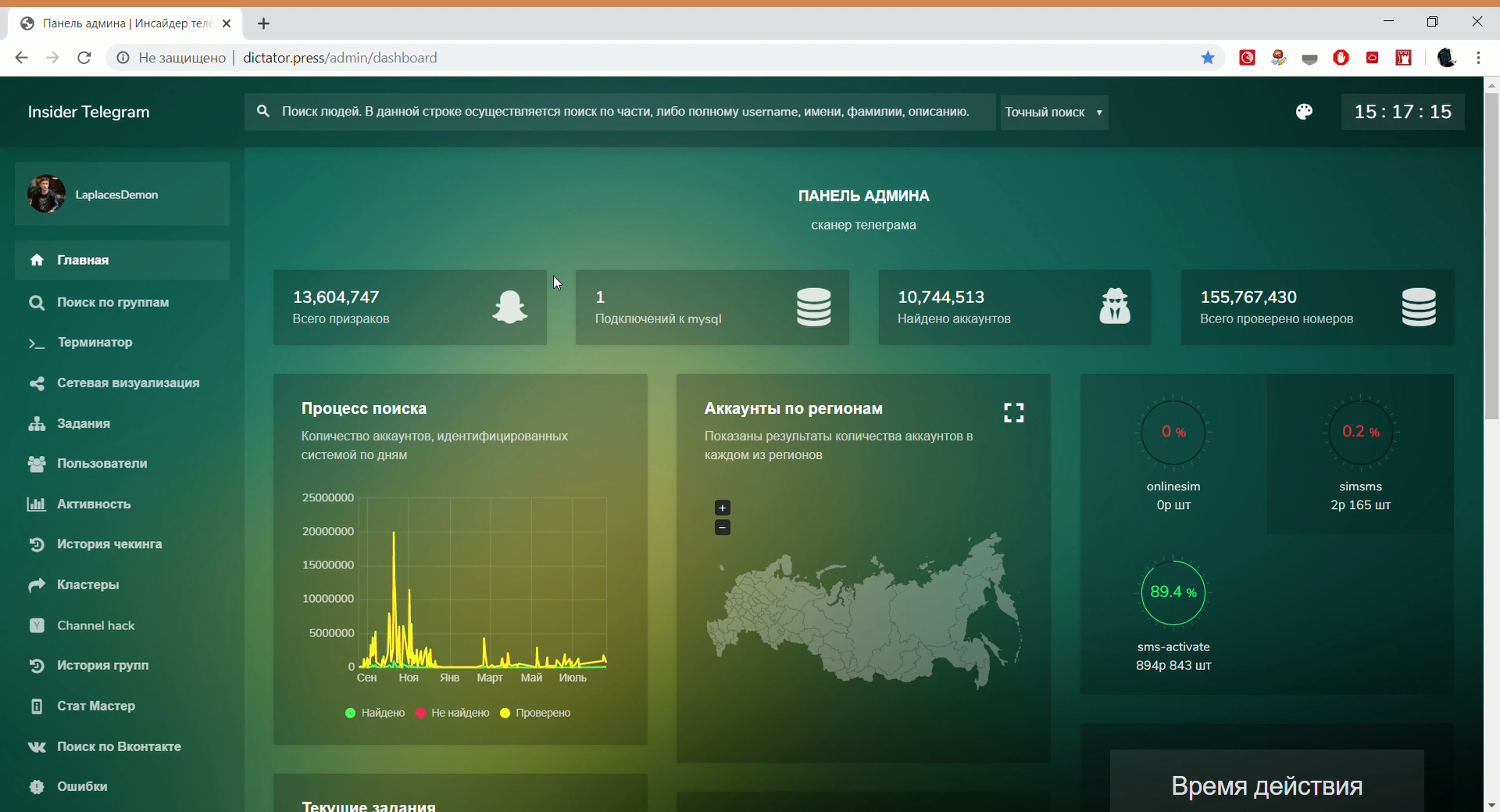

Se sabe que el programa de anonimización de Insider Telegram está funcionando para rastrear usuarios rusos. Los desarrolladores dicen que la enumeración de números permitió compilar una base de datos de más de 10 millones de usuarios. El servicio supuestamente muestra qué número de teléfono corresponde a la cuenta de Telegram.

Insider Telegram funciona como parte del sistema Laplace Demon (solo para entidades legales y agencias gubernamentales), hay rumores sobre un sistema Cryptoscan similar y otros desarrollos.

Existe evidencia de que las estructuras de poder de Bielorrusia también están comenzando a utilizar técnicas de rastreo similares a las de Rusia, ya que Telegram se ha convertido en la principal herramienta de comunicación para los ciudadanos.

Ataque a los mensajeros: resultados

Los investigadores alemanes han demostrado dos tipos de ataques a mensajería instantánea en su trabajo científico:

- reversión de hash: creación de diccionarios grandes con todos los valores hash posibles para todos los números de teléfono del mundo, fuerza bruta en hashcat, tablas de arco iris de nuevo diseño.

- : 10% WhatsApp 100% Signal. .

| Signal | Telegram | ||

|---|---|---|---|

| 60 . | 120 . | 5 . + 100 | |

| UI Automator | () API | API | |

| 46,2 | 505,7 | 0,1 | |

| 10% | 100% | 0,02% | |

| 9,8% | 0,5% | 0,9% | |

| 5,0 | 2,5 | 908 | |

| () | 49,6 | 2,5 | 4,6 |

| : | |||

| — | |||

| — | |||

Para rastrear, los investigadores utilizaron recursos modestos:

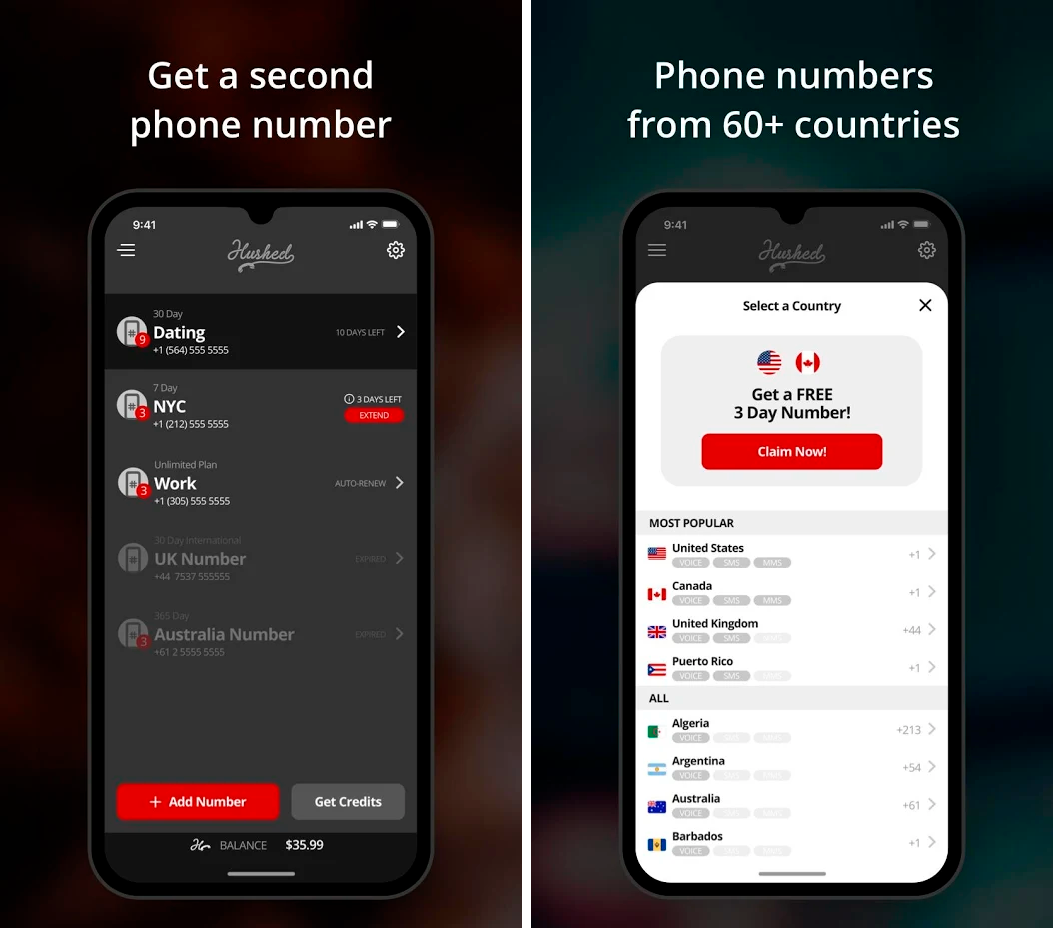

- aplicación gratuita de Hushed para registrar clientes con nuevos números de teléfono;

- Suscripción VPN para cambiar direcciones IP;

- una computadora portátil con emuladores de múltiples dispositivos Android.

Para rastrear los contactos de WhatsApp, se lanzó una aplicación oficial en el emulador, con cuya interfaz interactuaba el framework UI Automator. Para empezar, se insertaron 60.000 números de teléfono en la libreta de direcciones del dispositivo. Si uno de ellos está registrado en WhatsApp, se recuperaron los datos de su perfil. Las nuevas cuentas de WhatsApp se registraron manualmente a través de números de teléfono falsos de Hushed.

La comunicación con Telegram se realizó a través de la biblioteca oficial TDLib , que está disponible para muchos idiomas y plataformas. Cualquier aplicación puede pasar como un cliente de Telegram si integra la biblioteca TDLib y obtiene un token de autenticación, lo cual se hace con un mínimo esfuerzo.

Se escribió un script de Python para Signal para enviar solicitudes de registro y buscar contactos.

Los investigadores descubrieron los límites en la cantidad de solicitudes en cada mensajero, así como una serie de otros datos interesantes. Por ejemplo, la API de Telegram divulga metadatos confidenciales, incluidos los teléfonos que no están registrados en Telegram y la cantidad de usuarios que tienen este número no registrado en su libreta de direcciones (consulte la descripción de la variable

importer_counten la documentación de la API de Telegram ).

WhatsApp y Telegram transmiten la información de contacto en texto claro (a través de canales encriptados). WhatsApp almacena los números de usuarios registrados en los servidores en texto sin cifrar y aplica un hash a los números de usuarios no registrados en MD5.

Signal no almacena los contactos de las libretas de direcciones de los usuarios en el servidor. En cambio, cada cliente envía periódicamente hashes de todos sus contactos al servidor para compararlos con la base de datos de los usuarios registrados. Pero estos hashes son fáciles de descifrar.

conclusiones

En un artículo científico, los investigadores cuantificaron los esfuerzos realizados por los atacantes para recopilar datos confidenciales de los usuarios a gran escala. Desafortunadamente, esto todavía es posible incluso con recursos de ataque relativamente modestos.

Ahora, el 50% de los usuarios de WhatsApp tienen una foto de su cuenta publicada en el dominio público y el 90% tiene abierta la información "Acerca de mí". Curiosamente, el 40% de los usuarios de la mensajería segura y privada Signal tienen perfiles de WhatsApp completamente abiertos.

Previo a la publicación de este trabajo, los resultados fueron enviados a WhatsApp, Signal y Telegram. Signal ha reconocido el problema, ha reducido los límites de solicitudes y ha prometido implementar otros métodos anti-rastreo. Facebook pagó a los investigadores una recompensa por las vulnerabilidades que encontró e implementó una protección mejorada para sincronizar los contactos de WhatsApp. Finalmente, Telegram ha desarrollado contramedidas adicionales contra el scraping de datos dentro de los límites establecidos. Ahora el sistema está tratando de determinar el rastreo de la base de números según criterios específicos, y lo bloquea después de 20-100 coincidencias en lugar de 5000.

Hoy, Telegram es el mejor mensajero para combatir el rastreo de usuarios. Después de las protestas de Hong Kong de 2019 con la filtración de datos personales de usuarios de grupos de protestaTelegram tiene límites estrictos y tiempos de espera que hacen que el rastreo sea una tarea técnica muy difícil.

Según los autores, actualmente la medida de protección más eficaz para los usuarios es revisar su configuración de privacidad. Es muy indeseable dejar los valores predeterminados. Para una máxima seguridad en condiciones de vigilancia gubernamental, es mejor registrar una cuenta en el mensajero con un número falso.

Publicidad

¡VDS seguro para realizar pedidos, solo necesitas tu correo electrónico, no otros datos personales! Utilizamos el último hardware de marca, cada servidor está protegido de manera confiable contra ataques DDoS.