El tema es más que relevante: en el segundo trimestre, millones de escolares y estudiantes se vieron obligados a cambiar a clases en línea. En consecuencia, ha aumentado el número de ataques tanto a usuarios de plataformas de educación a distancia como a las propias plataformas. En un estudio de Kaspersky Lab, es imposible separar los servicios educativos de los sistemas de conferencias generales, por lo que el informe también proporciona información sobre los ataques en plataformas como Zoom y Google Meet.

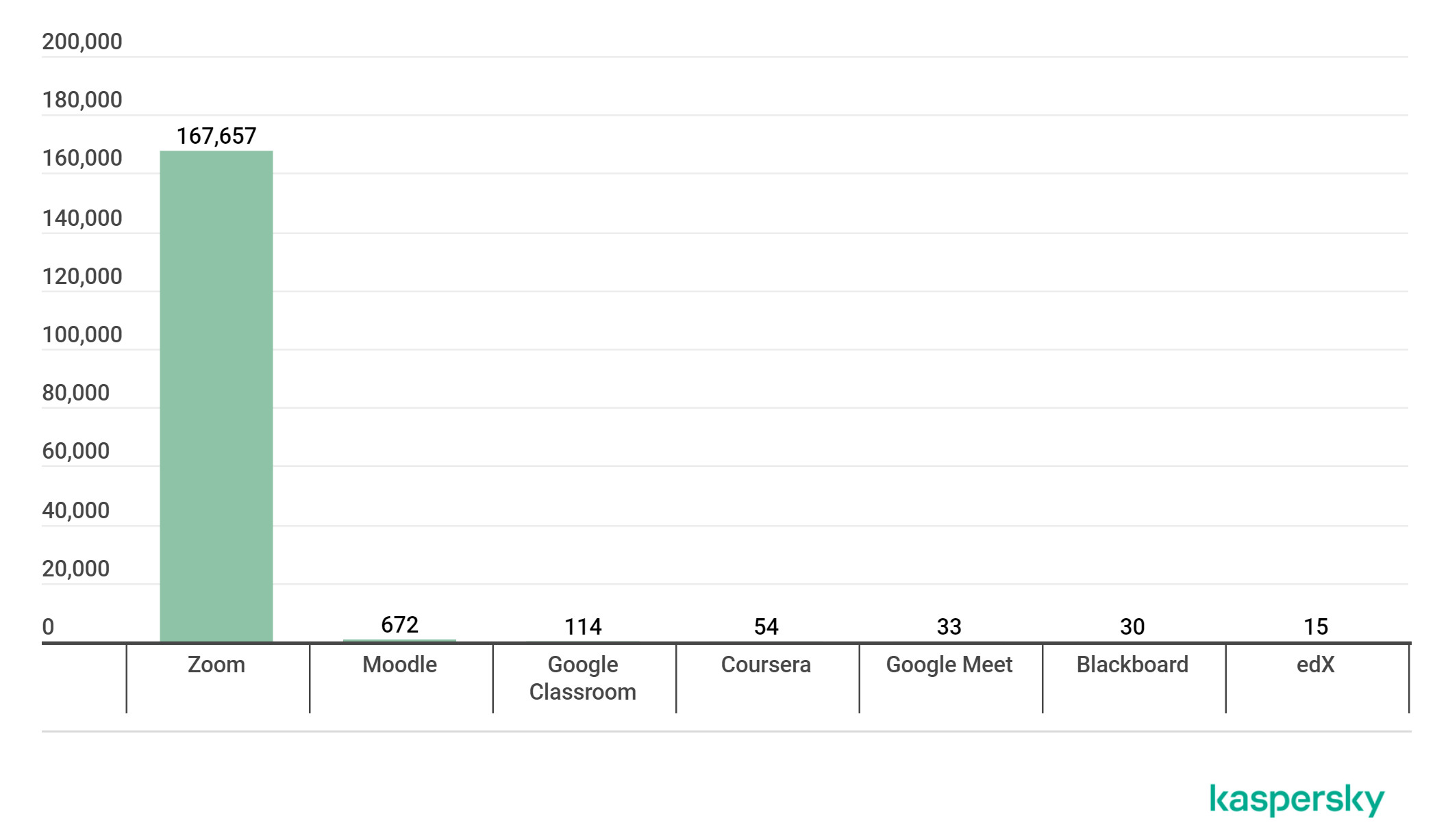

Además de las plataformas Zoom y Google, los especialistas de Kaspersky Lab estudiaron Moodle, Coursera, Blackboard y otros servicios educativos. El gráfico anterior muestra el problema desde un ángulo interesante: es la cantidad de programas maliciosos bloqueados que ingresaron a las computadoras de los usuarios bajo la apariencia de software para un servicio específico.

Zoom, con su liderazgo absoluto, rompe el calendario: el número de ataques a sus usuarios en la primera mitad de 2020 aumentó en 1400 veces. Además, el número de ataques DDoS a los propios servicios se ha multiplicado por cinco. El número de intentos de phishing para contraseñas de conferencias y programas de capacitación también ha aumentado significativamente.

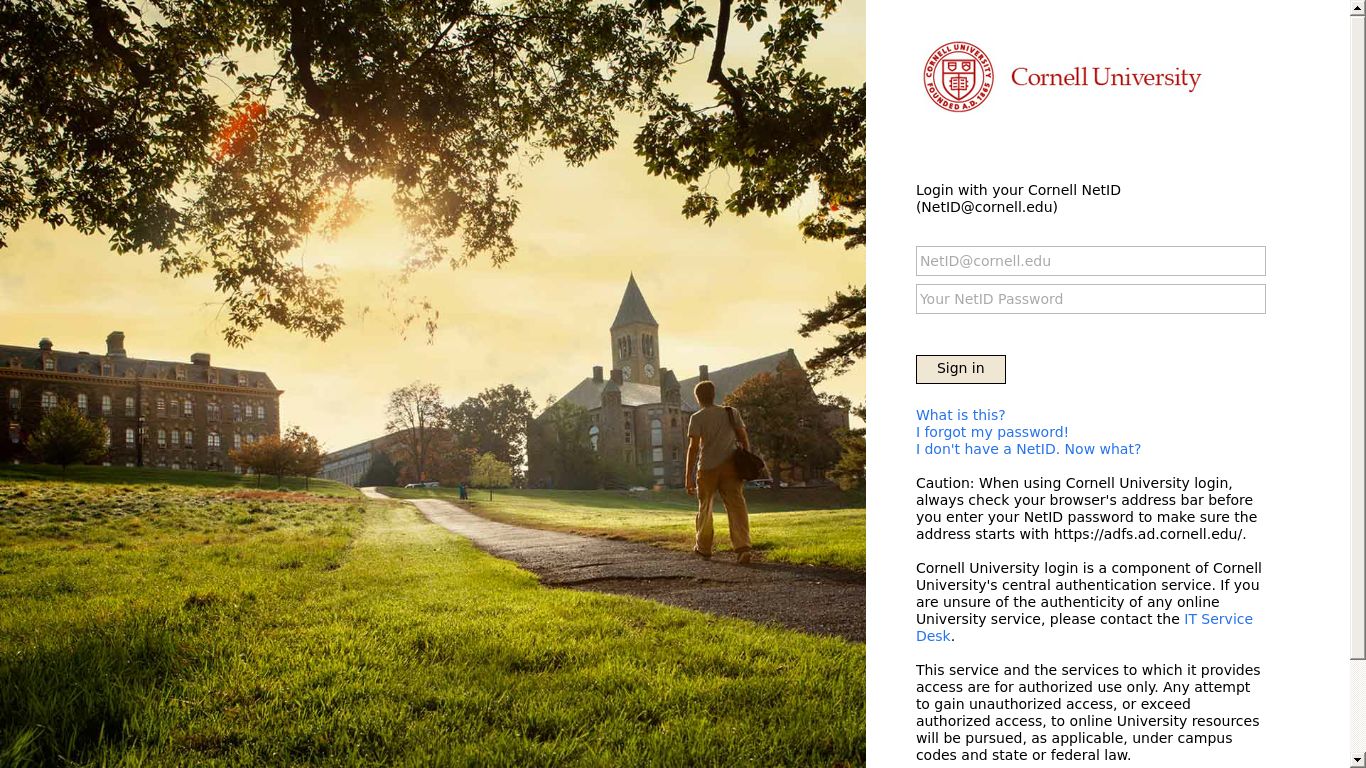

La mayoría de las veces, los clientes falsos de Zoom instalan software publicitario en las computadoras de las víctimas, pero existe la posibilidad de que se produzca un troyano o una puerta trasera. Los atacantes ni siquiera necesitan usar malware para atacar. El estudio proporciona ejemplos de páginas de phishing plausibles, incluso para plataformas en línea patentadas en las principales universidades.

Los testimonios de profesores universitarios en el informe completo muestran que usar plataformas en línea no es fácil en sí mismo. Por no hablar de los crecientes riesgos de seguridad para estudiantes, profesores e instituciones educativas en principio.

Que mas paso

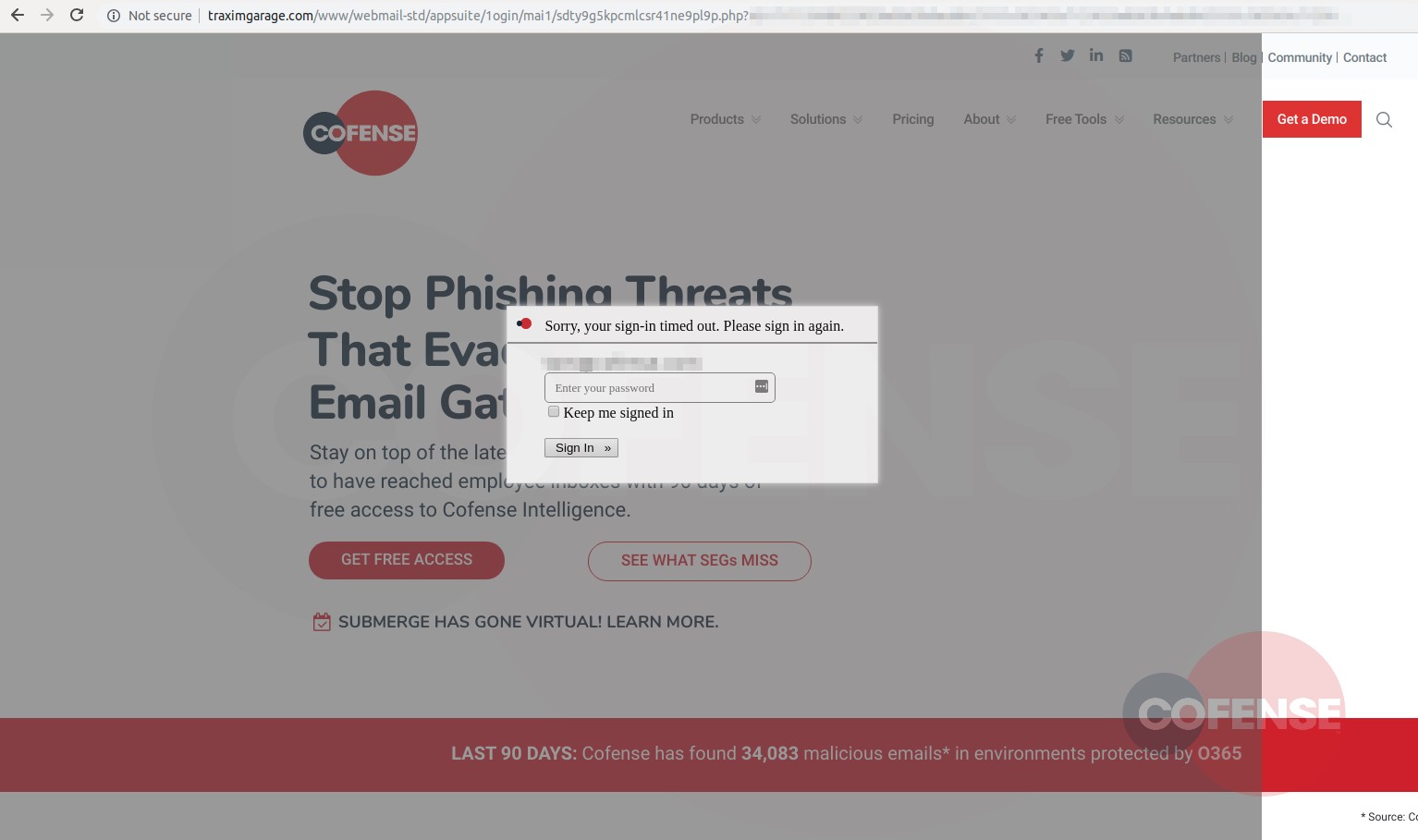

La investigación de Cofense encaja bien con el phishing creativo . Encontraron un método un poco más plausible de lo habitual para robar contraseñas de correo electrónico corporativo utilizando un sistema basado en la nube (normalmente Office 365). El ataque comienza con un correo electrónico falso tradicional con un enlace, pero al hacer clic en él se abre una página de phishing, donde el sitio web real de la organización se carga en segundo plano. En algunos casos, el correo electrónico de una víctima potencial ya se ha insertado en el campo de entrada.

Los moderadores de Apple " aprobaron " accidentalmente el intrusivo adware Shlayer para que se ejecute en computadoras con macOS (ver también las noticias sobre Habré). Además, Google Play se ha eliminado recientemente de la tienda de aplicaciones.seis programas de espionaje de Joker.

El cibergrupo Magecart, que se especializa en robar datos de tarjetas de crédito tras un ataque a tiendas online, comenzó a utilizar el mensajero Telegram como canal de comunicación con el servidor C&C .

Los representantes de Microsoft anunciaron el servicio Video Authenticator para combatir las falsificaciones profundas. No estará disponible directamente para los usuarios finales, al menos ni una palabra al respecto en el anuncio. El servicio está capacitado en el conjunto de datos DeepFake Detection Challenge. Una competencia reciente de algoritmos basados en el mismo conjunto de datos mostró resultados promedio: los diseños avanzados identificaron un máximo del 65% de las falsificaciones. Vulnerabilidad

solucionada en el complemento de WordPress File Manager con 700 mil instalacionespero continúan los ataques a páginas sin parches.

El mensajero de WhatsApp cerró las seis vulnerabilidades. La noticia de esto apareció en un nuevo sitio, donde los desarrolladores de Facebook planean continuar divulgando dicha información. Una de las vulnerabilidades le permite averiguar la dirección IP del usuario; solo necesita enviar una etiqueta preparada, que comenzará a descargar una imagen de un sitio arbitrario.

Se encontró una vulnerabilidad crítica en el mensajero Cisco Jabber , que permite ejecutar código arbitrario en la computadora de la víctima enviando un mensaje especial.

Google aumentael presupuesto del programa de recompensas por errores, que debería responder a la pregunta: "¿Cómo pueden los atacantes utilizar los servicios de Google para hacer daño?" El correo, formularios, disco y otras soluciones corporativas se utilizan regularmente para enviar spam y distribuir malware.