El tema del ataque del Hombre en el Medio en el contexto del Portal Cautivo es tan antiguo como el mundo. Como regla general, estamos hablando de crear un punto de acceso inalámbrico falso con su propio portal cautivo. Hoy mostraré un vector de ataque completamente diferente que va más allá de WiFi y es aplicable también en redes Ethernet cableadas.

El alcance del portal de trampas es amplio, pero hoy en día, la mayoría de las veces, el portal sirve como una forma de identificar a los usuarios en lugares públicos que desean usar Internet en una red WiFi pública.

Como regulador directo del acceso a Internet, este servicio de red tiene la capacidad de bloquear u omitir las conexiones de los clientes. Una vez en una red aislada por el portal, el cliente debe comprender de alguna manera que se requiere autorización previa para acceder a Internet. Desde el lado del Portal Cautivo, se pueden aplicar los siguientes pasos:

- Envíe redireccionamientos HTTP a todas las solicitudes web del cliente "abiertas".

- Responda con la dirección IP del portal a todas las solicitudes de DNS.

- Redirigir aproximadamente todo el tráfico web a la página del portal.

Del lado del cliente, también existen mecanismos auxiliares para detectar la presencia de un portal trampa. Se diferencian por los sistemas operativos y los navegadores, pero el algoritmo es generalmente similar: resuelve un determinado dominio y verifica la disponibilidad de un archivo.

Para Windows Vista \ 7 \ 8, esta comprobación - www.msftncsi.com/ncsi.txt

Para Windows 10 - www.msftconnecttest.com/connecttest.txt

Para iOS - www.apple.com/library/test/success.html

Android y Chrome realiza una solicitud / generate_204 para uno de sus dominios.

El punto clave aquí es el uso de HTTP desnudo. Esto se hace para que el Portal Cautivo pueda enviar una redirección al cliente a la página de autorización.

Ahora describiré cómo puede crear un portal cautivo usando solo Intercepter-NG y llevar a cabo un ataque MiTM.

Usemos ARP Spoofing contra el objetivo elegido para las pruebas, que sea Windows 10. Entonces necesitamos "aislar" el objetivo de Internet, como lo hace una trampa de portal real. En este caso, bastará con habilitar SSL MiTM e "Internet" en forma de navegador y todos los servicios que utilicen HTTPS en su trabajo dejarán de funcionar, porque habrá problemas para confiar en el certificado SSL.

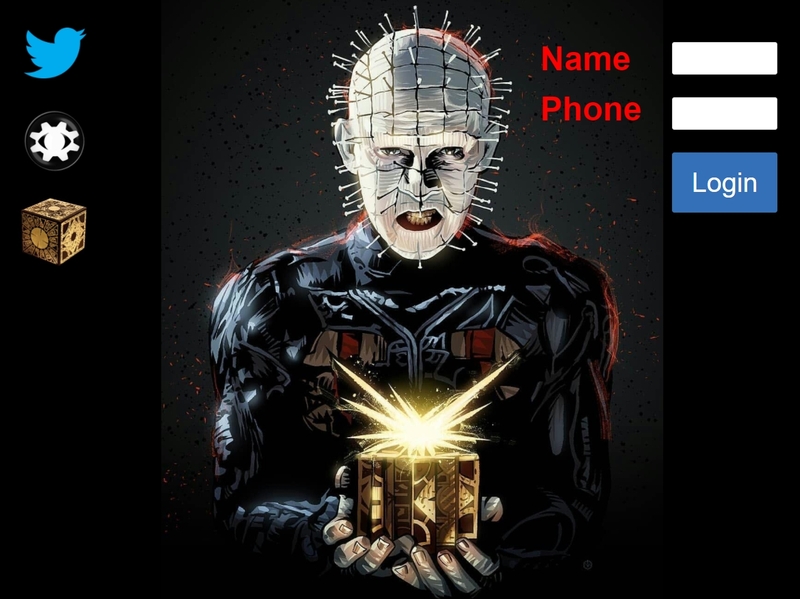

Ante la inaccesibilidad de HTTPS, el objetivo lanzará los mecanismos de verificación de conexión descritos anteriormente. Especialmente para la implementación del Portal Cautivo, se agregó un controlador para dichos controles a Intercepter, como resultado, enviará al objetivo una redirección a su propia dirección IP. En el modo FATE del interceptor, se usa un servidor web simple y allí también puede seleccionar una plantilla con una página de portal. Como resultado, el objetivo se enviará al portal que creamos.

A continuación se muestran algunos puntos interesantes:

1. Windows tiene muchos procesos de red diferentes que se ejecutan en segundo plano. Si, durante su ejecución, se produce una conexión fallida, entonces se puede lanzar un mecanismo para determinar el estado de la red. Al estar bajo ataque, Windows detectará la redirección de Intercepter y abrirá un navegador con nuestro portal. Imagine la situación: la sesión del usuario está bloqueada, el usuario regresa al lugar de trabajo, inicia sesión y la página web del atacante aparece inmediatamente en la pantalla.

2. Se produce un ataque, el objetivo abre Chrome e intenta iniciar sesión en Google. Se detecta un error de SSL porque habilitado MiTM, luego Chrome envía una solicitud / generate_204 - Intercepter responde con una redirección y Chrome abre la página del portal en una nueva pestaña.

Esta técnica funciona tanto en redes inalámbricas como cableadas, en cualquier momento, no solo después de conectarse a la red. Se realizaron varias pruebas en teléfonos inteligentes Android: el vuelo es normal. Aún no está claro con Apple, en las versiones 12 y 13 de iOS, no se encontraron solicitudes HTTP de diagnóstico al bloquear HTTPS, es posible que se resuelva este problema en el futuro.

El alcance de este portal MiTM está limitado únicamente por la imaginación. En el siguiente videoclip se presentan algunos detalles más y una demostración completa. Muestra la interceptación de la entrada del usuario, la autorización de Twitter mediante SSL Strip y HSTS Spoofing, así como la interceptación de la autorización SSL Vkontakte.

→ El ensamblaje actualizado se puede descargar en Github. La

información se proporciona para su revisión, úsela para buenas acciones. Chat de Telegram disponible .