Una fuente

S en IoT significa seguridadShodan ya se ha escrito sobre más de una vez, incluso aquí. Me gustaría sugerir una vez más analizar las capacidades de esta maravillosa herramienta y los principios de su funcionamiento. Quiero hacer una reserva de inmediato de que la situación con este motor de búsqueda es bastante clásica para los investigadores en el campo de la seguridad de la información: la herramienta se puede utilizar tanto con buenas intenciones como fuera de la ley.

Descargo de responsabilidad: el

uso del motor de búsqueda en sí no es punible. Entrar con éxito en un panel de control no cerrado de un nodo de terminal petrolero en algún lugar de Singapur y experimentar con la apertura de válvulas ya es punible. Las personas hostiles pueden venir y llamar. Por tanto, sé razonable y respeta el espacio ajeno. Estamos en contra del uso de Shodan para otros fines que no sean la investigación o el análisis de nuestros propios sistemas.

Propongo repasar una vez más las capacidades de este buscador, las peculiaridades de su sintaxis e intentar encontrar algo interesante. Y no imprimamos Guerra y paz en las impresoras de red de otras personas.

La gente es descuidada

Los canales se convirtieron en gigabit, aparecieron herramientas como ZMap, que permiten escanear todo el conjunto de direcciones IPv4 en pocos minutos. Y aún así, todavía hay muchas personas que están sinceramente seguras de que si no le cuenta a nadie sobre el servicio elevado, entonces no puede molestarse con su protección.

Desafortunadamente, muy rápidamente, primero, los bots automáticos vendrán a usted, y luego a personas reales, si se encuentra algo interesante. Olvidé apagar vsftpd a su debido tiempo, lo que planteé por un tiempo. Como resultado, un mes después, me sorprendió notar que los archivos de texto con spam, algunos archivos pequeños encriptados y alegrías similares aparecen y desaparecen regularmente en el interior.

Si el problema se limitara a los administradores subalternos y a la gente común, a quienes se les puede perdonar cierto descuido y falta de calificaciones, entonces simplemente no puedo justificar a las empresas que deliberadamente crean puertas traseras en sus productos de hardware. Las populares cámaras IP Hikvision y Dahua son ejemplos clásicos . Hubo historias similares con los enrutadores D-link, Huawei y otros fabricantes.

Y con el advenimiento de Internet-of-Things, con sus enfoques “seguros” de implementación, todo se vuelve completamente triste. Aquí tienes bombillas inteligentes sin contraseña que funcionan con Internet externo a través de HTTP. O incluso aspiradoras robóticas que se utilizarán para atacar su infraestructura interna, como sucedió con Dongguan Diqee... En general, es divertido: las vulnerabilidades CVE-2018-10987 y CVE-2018-10988 permitieron obtener derechos de root, tomar el control del dispositivo, conducir hasta el punto deseado y recibir una imagen de la cámara infrarroja del dispositivo.

Una historia similar sucedió con LG Hom-Bot , donde un atacante podría interceptar el control y usar una aspiradora inocente como un punto para invadir la red de otra persona.

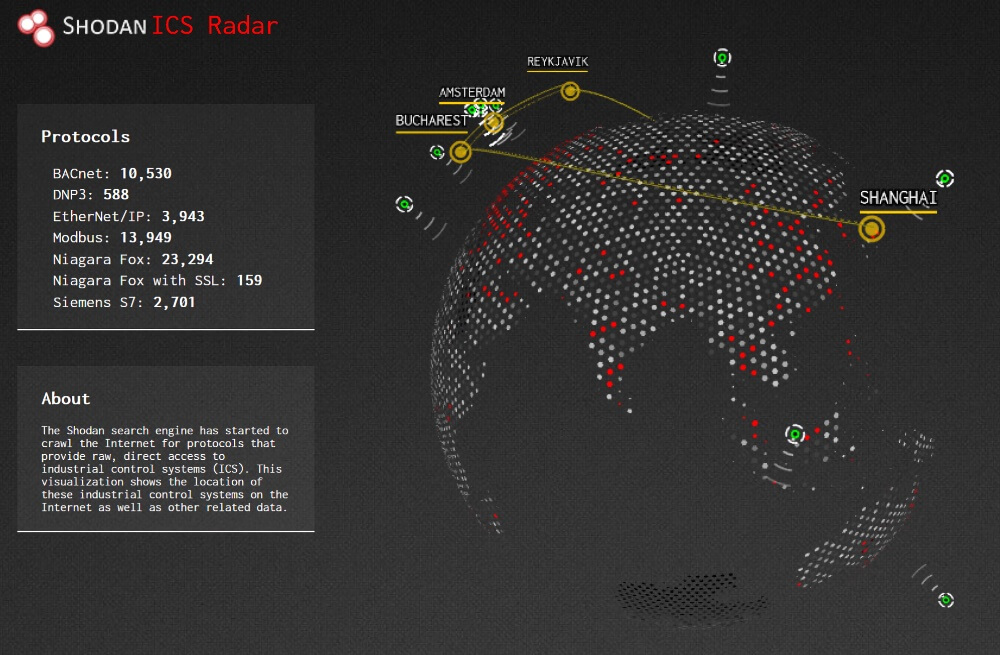

Cómo actúa Shodan

Las cosas cambiaron mucho cuando llegó Shodan. Bueno, está bien, de hecho, todo siguió igual con las fugas, pero al menos hubo una oportunidad de evaluar la escala de un desastre en particular e intentar contactar al proveedor para cerrar la vulnerabilidad. Shodan es esencialmente un híbrido de nmap -sV en todo el rango de IPv4 y los resultados del motor de búsqueda. Los rastreadores escanean escrupulosamente toda Internet, intentan conectarse a puertos abiertos y toman las huellas digitales del servicio detrás de estos puertos.

Un ejemplo de un resultado de búsqueda para "vuln: cve-2014-0160".

En combinación con la búsqueda, esto permite estimar rápidamente el número de versiones de software vulnerables después de la publicación de la próxima vulnerabilidad.

Los datos de cada publicación se almacenan en una estructura que los desarrolladores llaman banner. Así es como se ve:

{

"data": "Moxa Nport Device

Status: Authentication disabled

Name: NP5232I_4728

MAC: 00:90:e8:47:10:2d",

"ip_str": "46.252.132.235",

"port": 4800,

"org": "Starhub Mobile",

"location": {

"country_code": "SG"

}

}Dependiendo de la cantidad de información recibida, un banner puede contener muchos más campos que se pueden filtrar y buscar. De forma predeterminada, solo se busca en el campo de datos, lo cual se debe en parte a razones de seguridad. El campo de datos será muy diferente en diferentes banners, según el tipo de aplicación, servidor o dispositivo.

HTTP/1.1 200 OK

Server: nginx/1.1.19

Date: Sat, 03 Oct 2015 06:09:24 GMT

Content-Type: text/html; charset=utf-8

Content-Length: 6466

Connection: keep-aliveAsí es como se vería un campo de datos típico para un servidor HTTP. Puede ver los principales parámetros y versión.

Copyright: Original Siemens Equipment

PLC name: S7_Turbine

Module type: CPU 313C

Unknown (129): Boot Loader A

Module: 6ES7 313-5BG04-0AB0 v.0.3

Basic Firmware: v.3.3.8

Module name: CPU 313C

Serial number of module: S Q-D9U083642013

Plant identification:

Basic Hardware: 6ES7 313-5BG04-0AB0 v.0.3Y así es como se ve un controlador industrial Siemens S7 mucho más inusual. En esta etapa, ya da un poco de miedo saber qué dispositivos pueden quedarse en Internet y aparecer en los resultados de búsqueda. Por otro lado, la seguridad a través de la oscuridad no ha ayudado a nadie todavía.

Un caso de uso típico supone que le da una consulta general al campo de datos y luego refina su búsqueda con numerosos filtros. El formato de la solicitud se parece a esto:

nuclear reactor filtername1:value filtername2:value filtername3:value

Tenga en cuenta que no hay espacio después de los dos puntos. En este caso, al principio, se seleccionarán todos los registros que contengan "reactor nuclear" en el campo de datos generales, y luego se aplicarán secuencialmente todos los filtros enumerados para acotar los objetos de búsqueda.

Una lista completa de filtros está disponible aquí . Al mismo tiempo, una parte está disponible solo para cuentas pagas, por ejemplo, "etiqueta" y "vuln".

Tratando de buscar

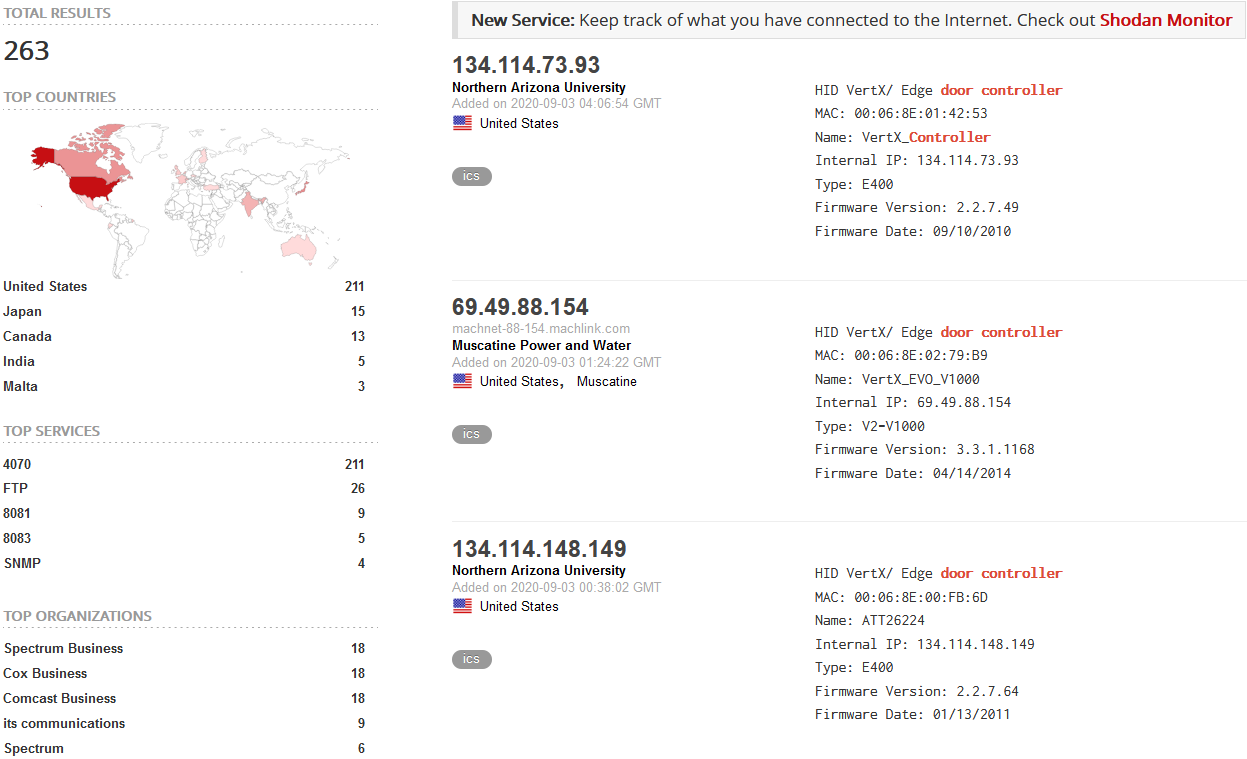

Probemos algo como un controlador de puerta.

Es maravilloso. Ahora veamos todos los controladores HID VertX propiedad de Spectrum Business.

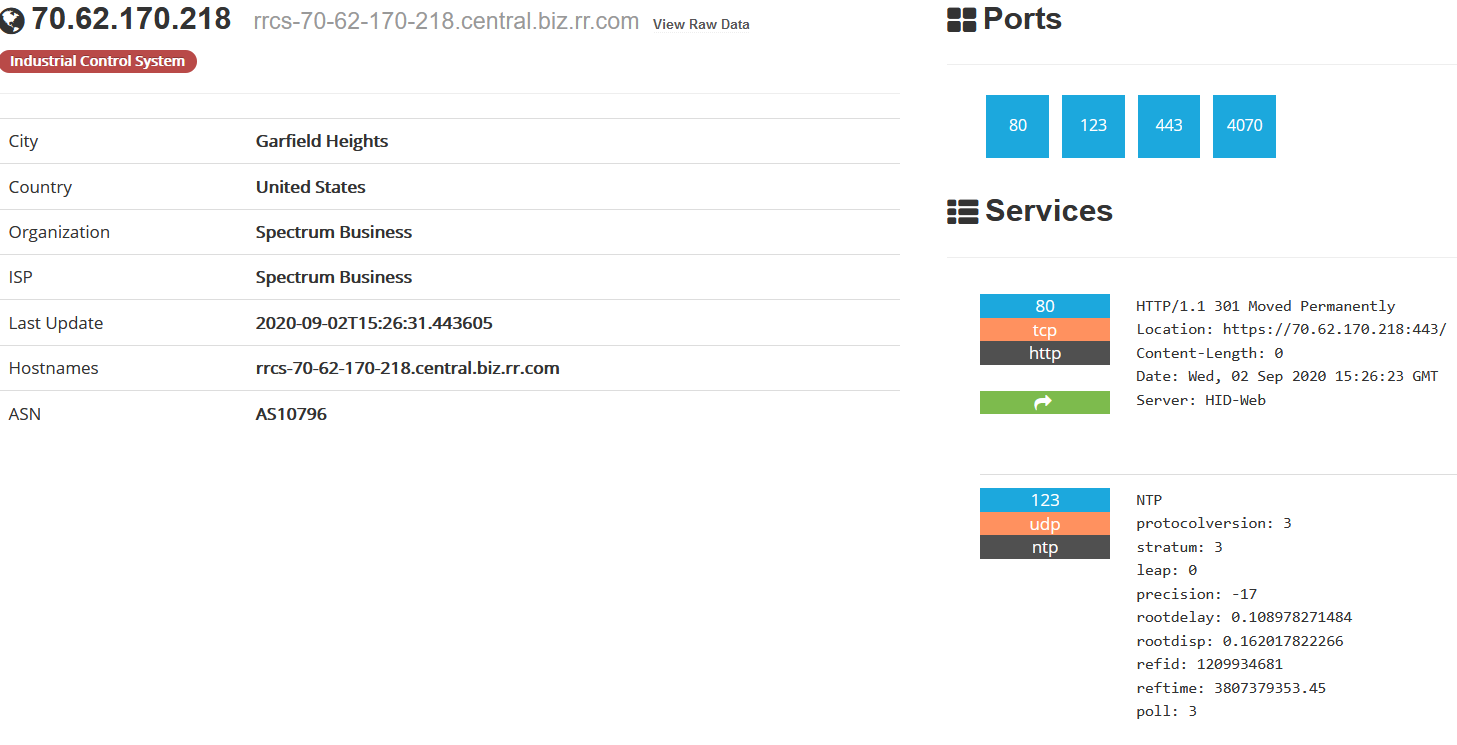

door controller org:"Spectrum Business"Después de eso, al hacer clic en un host específico, se amplía un breve resumen de los datos recopilados en él. O puede ver la salida completa de los datos sin procesar.

Datos brutos de 70.62.170.218

Property Name Value

area_code null

asn AS10796

city Garfield Heights

country_code US

country_code3 null

country_name United States

data.0._shodan.crawler 4aca62e44af31a464bdc72210b84546d570e9365

data.0._shodan.id e85c3c1b-54ff-4194-8dc1-311da6851e5d

data.0._shodan.module http

data.0._shodan.options.referrer 5ee031c4-75c3-423f-99b8-5c06dd97cf14

data.0._shodan.ptr True

data.0.data

data.0.domains ['rr.com']

data.0.hash 0

data.0.hostnames ['rrcs-70-62-170-218.central.biz.rr.com']

data.0.http.host 70.62.170.218

data.0.http.html null

data.0.http.html_hash null

data.0.http.location /

data.0.http.redirects []

data.0.http.robots null

data.0.http.robots_hash null

data.0.http.securitytxt null

data.0.http.securitytxt_hash null

data.0.http.server null

data.0.http.sitemap null

data.0.http.sitemap_hash null

data.0.http.title null

data.0.port 443

data.0.timestamp 2020-09-02T15:26:31.443605

data.0.transport tcp

data.1._shodan.crawler 4aca62e44af31a464bdc72210b84546d570e9365

data.1._shodan.id 458e8be2-04df-4db7-8499-8e378792584e

data.1._shodan.module http

data.1._shodan.ptr True

data.1.data HTTP/1.1 301 Moved Permanently Location: https://70.62.170.218:443/ Content-Length: 0 Date: Wed, 02 Sep 2020 15:26:23 GMT Server: HID-Web

data.1.domains ['rr.com']

data.1.hash -788227878

data.1.hostnames ['rrcs-70-62-170-218.central.biz.rr.com']

data.1.http.host 70.62.170.218

data.1.http.html

data.1.http.html_hash 0

data.1.http.location /

data.1.http.redirects []

data.1.http.robots null

data.1.http.robots_hash null

data.1.http.securitytxt null

data.1.http.securitytxt_hash null

data.1.http.server HID-Web

data.1.http.sitemap null

data.1.http.sitemap_hash null

data.1.http.title null

data.1.port 80

data.1.timestamp 2020-09-02T15:26:24.253885

data.1.transport tcp

data.2._shodan.crawler 70752434fdf0dcec35df6ae02b9703eaae035f7d

data.2._shodan.id b7f280e3-cffc-4ddd-aa4b-1f9cd9e4d2be

data.2._shodan.module vertx-edge

data.2._shodan.ptr True

data.2.data HID VertX/ Edge door controller MAC: 00:06:8E:41:AB:81 Name: EdgeEHS400 Internal IP: 70.62.170.218 Type: EHS400 Firmware Version: 2.1.1.101 Firmware Date: 2018-05-03-11

data.2.domains []

data.2.hash -764264635

data.2.hostnames []

data.2.opts.raw 646973636f76657265643b3039313b30303a30363a38453a34313a41423a38313b456467654548533430303b37302e36322e3137302e3231383b313b4548533430303b322e312e312e3130313b323031382d30352d30332d31313b

data.2.port 4070

data.2.tags ['ics']

data.2.timestamp 2020-08-26T20:59:09.260224

data.2.transport udp

data.2.vertx.firmware_data 2018-05-03-11

data.2.vertx.firmware_version 2.1.1.101

data.2.vertx.internal_ip 70.62.170.218

data.2.vertx.mac 00:06:8E:41:AB:81

data.2.vertx.name EdgeEHS400

data.2.vertx.type EHS400

data.3._shodan.crawler 4aca62e44af31a464bdc72210b84546d570e9365

data.3._shodan.id 43663d5e-db76-4cba-8f14-6c1bf417ddd3

data.3._shodan.module ntp

data.3._shodan.ptr True

data.3.data NTP protocolversion: 3 stratum: 3 leap: 0 precision: -17 rootdelay: 0.108978271484 rootdisp: 0.162017822266 refid: 1209934681 reftime: 3807379353.45 poll: 3

data.3.domains ['rr.com']

data.3.hash -1317347992

data.3.hostnames ['rrcs-70-62-170-218.central.biz.rr.com']

data.3.opts.raw 1c0303ef00001be60000297a481e2359e2efff9972f64603e2f0016cc6b1f800e2f0016ceef1bb83e2f0016cef0fb34d

data.3.port 123

data.3.timestamp 2020-08-25T21:30:20.877776

data.3.transport udp

dma_code 510

domains ['rr.com']

hostnames ['rrcs-70-62-170-218.central.biz.rr.com']

ip 1178512090

ip_str 70.62.170.218

isp Spectrum Business

last_update 2020-09-02T15:26:31.443605

latitude 41.4344

longitude -81.6373

org Spectrum Business

os null

ports [80, 123, 443, 4070]

postal_code null

region_code OH

tags ['ics']

¿Qué más puedes encontrar interesante?

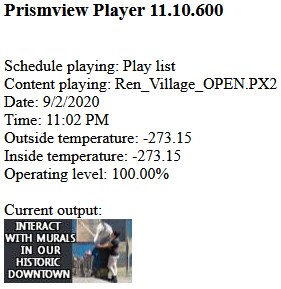

De hecho, lo que simplemente no encontraron. Tanto el control de las turbinas de la central hidroeléctrica, como el controlador para el control de los sistemas de refrigeración de la pista de hielo municipal Aquí hay algunas opciones interesantes y relativamente inofensivas.

"Server: Prismview Player"Muestra paneles publicitarios al aire libre. Y los sensores de temperatura para siempre muestran el cero absoluto.

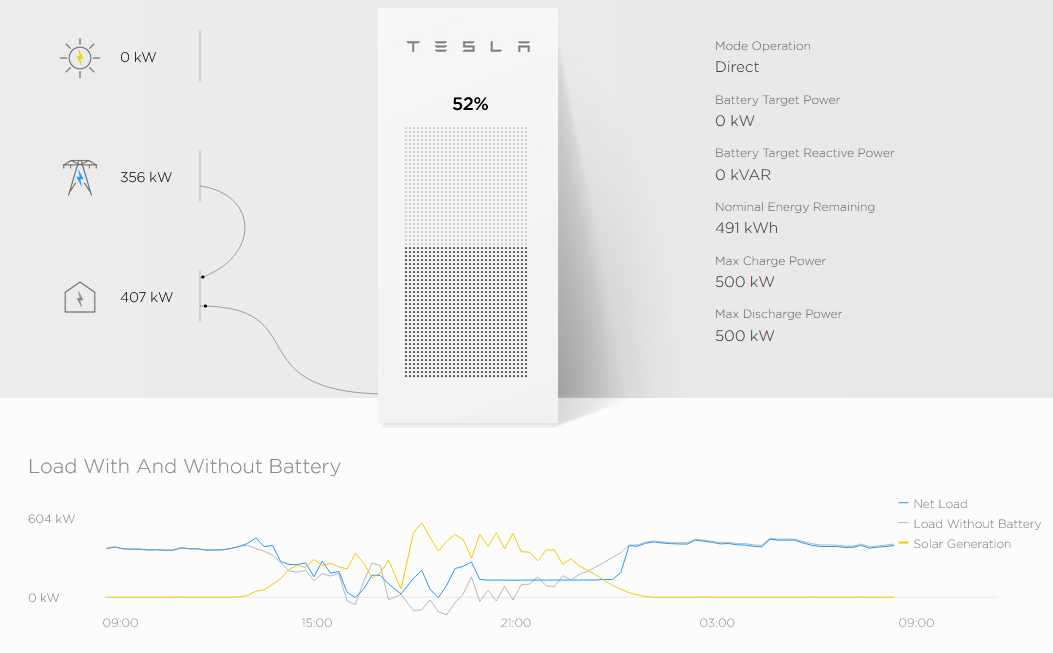

http.title:"Tesla PowerPack System" http.component:"d3" -ga3ca4f2Muestra el estado actual del Tesla PowerPack .

Internet no es el lugar más seguro

De hecho, las listas disponibles son simplemente infinitas. Puede encontrar los paneles de control de las turbinas eólicas y los centros de medios de alguien en vietnamita, sobresaliendo en Internet. Siga algunas reglas básicas usted mismo y todo estará bien.

- Si el dispositivo puede funcionar sin conexión, no lo exponga a Internet

- Si realmente necesita exponer el dispositivo a Internet, no es necesario que reenvíe el acceso directamente. Use una VPN para conectarse a su red

- —

- ,