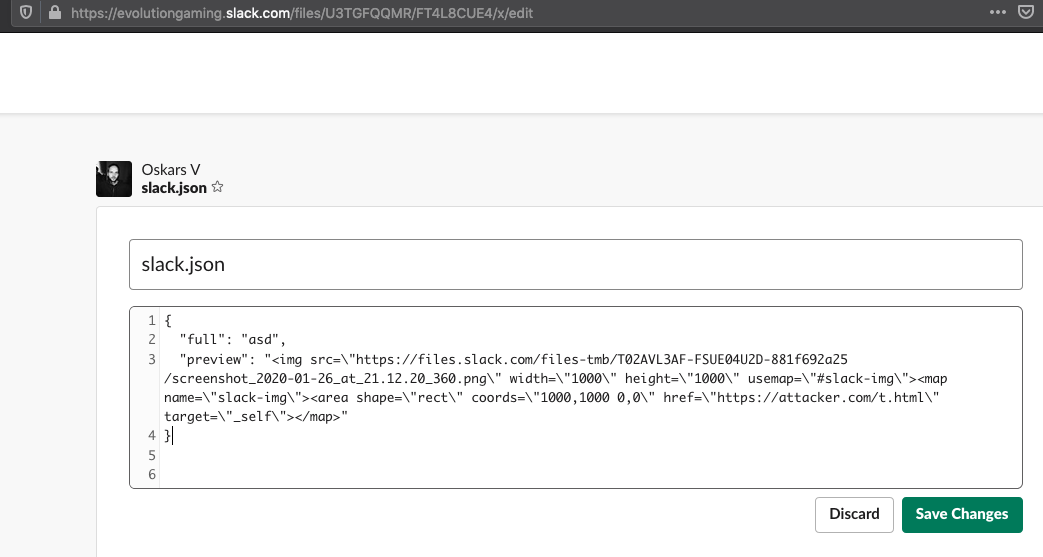

El ataque a una aplicación de escritorio utilizando el marco Electron se lleva a cabo en dos etapas: el investigador primero encontró una forma de usar dos etiquetas HTML: área y mapa, y luego, con su ayuda, cargó un script que ejecuta código arbitrario en la máquina de la víctima. El escenario parece simple: un atacante comparte un archivo, al hacer clic en él se ejecuta un código malicioso. Una opción alternativa es robar la sesión del usuario con claras consecuencias: acceso total a los datos del chat corporativo. El error se informó a los desarrolladores a través de la plataforma HackerOne en enero. En marzo, se eliminó la parte más grave del problema, el lanzamiento del código, pero el proveedor estaba demorando otros seis meses, sin permitir la publicación de los datos de vulnerabilidad sin ningún motivo en particular.

Hace dos meses, apareció una publicación en el blog de Slack sobre la necesidad de aislar cualquier contenido externo: esta innovación fue causada, entre otras cosas, por una vulnerabilidad descubierta.

En general, todo terminó bien. Sin embargo, la recompensa es notable: $ 1,750 por una brecha de seguridad importante. Además, se explota fácilmente: basta con tener acceso al chat atacado. Dado que el investigador no publicó el artículo él mismo, pero pidió hacer un ticket público en HackerOne, puede consultar la correspondencia completa de un especialista independiente con el proveedor. El reclamo por una cantidad tan baja de remuneración no provino del investigador mismo, sino del público indignado. Sí, de hecho, vender ese agujero a un corredor de vulnerabilidades legítimo podría ser más caro. Es incluso más rentable en el mercado negro. Por otro lado, Slack, a diferencia de las empresas más grandes, no promete mucho dinero: tienen un límite máximo de $ 1,500 en la página de recompensas por errores. No se trata solo del dinero: incluso ahora,cuando la mayoría de los proveedores ejecutan programas de recompensas por errores, la elección de "en qué lado estar" aún permanece.

Que mas paso

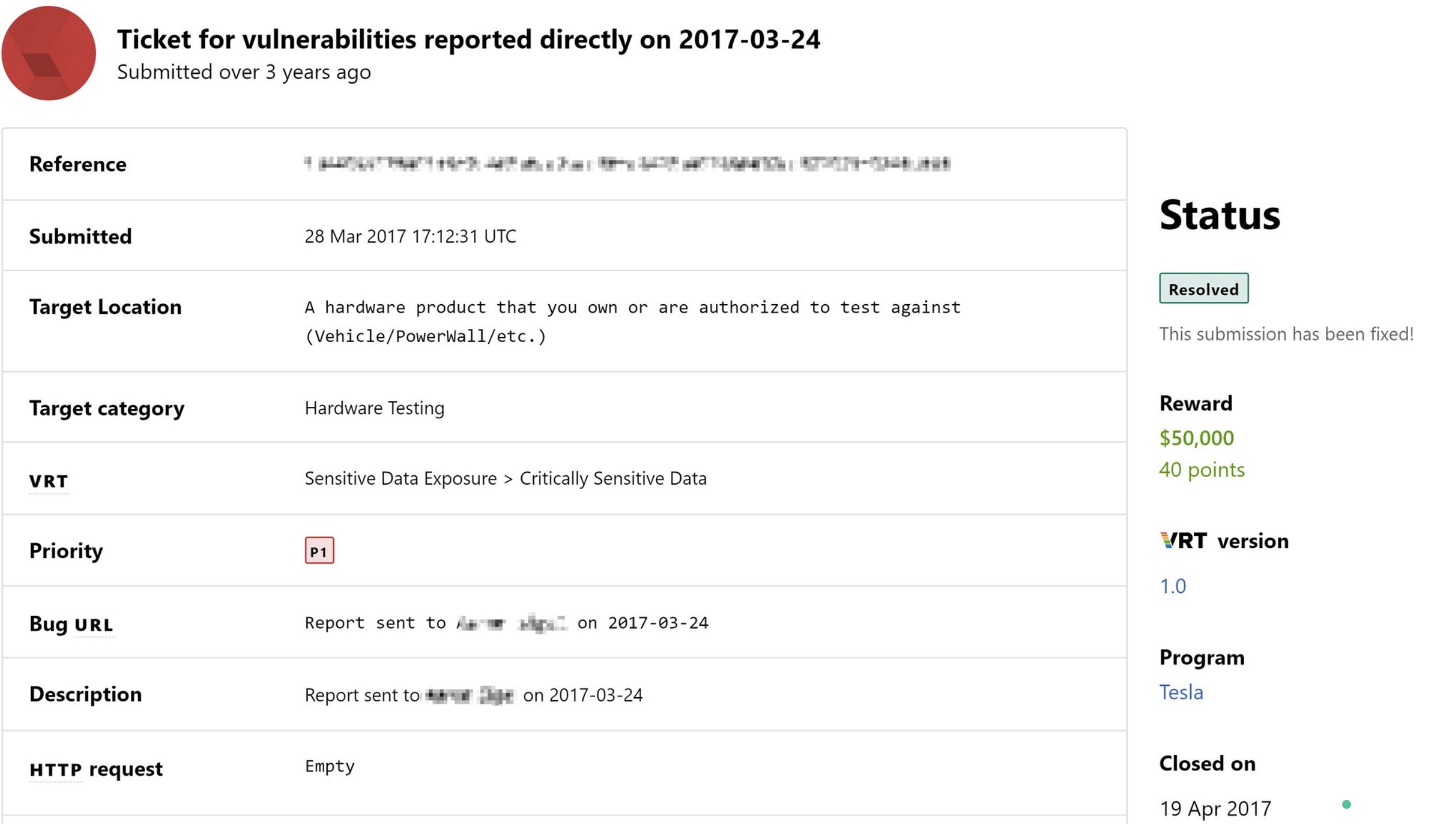

La semana pasada se discutió mucho sobre intentar sobornar a un empleado de Tesla para que implantara un código malicioso en la red interna. Pero hubo otra historia relacionada con el fabricante de automóviles eléctricos, sobre la capacidad de controlar de forma remota cualquier automóvil Tesla debido a un error en la infraestructura del servidor. El error es antiguo, de 2017, pero con nuevos detalles e incluso un informe técnico .

Especialistas del Electronic Frontier Fund critican la vigilancia de los estudiantes durante el tiempo de autoaislamiento durante exámenes importantes. El artículo describe las funciones del software con fines similares, que no se diferencia mucho del software espía.

Una vulnerabilidad en el navegador Safari permiterobar archivos de usuario. En este caso, también hay un punto controvertido en el programa de recompensas por errores: los expertos de Apple admitieron la presencia de un error, pero prometieron cerrarlo en la primavera de 2021, casi un año después de la notificación. Otra vulnerabilidad crítica ya se cerró en el navegador Chrome.

Facebook advierte a sus socios publicitarios que el nuevo iOS 14 dificultará la creación de perfiles de los usuarios para publicar anuncios relevantes. Estamos hablando de prohibir el uso de un único identificador de dispositivo publicitario, si el propietario del dispositivo así lo desea.