¡Hola, Habr!

Hoy hablaremos de cómo se encontraron las vulnerabilidades del proveedor, digamos: example.ua

Bueno ...

¡Empecemos!

Primera etapa: análisis

Primero, debe recopilar la mayor cantidad de información posible sobre nuestra víctima. Después de todo, como sabe, no puede cerrar todos los agujeros.

Comencemos por buscar posibles subdominios y DN conectados

Ejecutar Sublist3r

Durante el escaneo, encontré el dominio de su servicio de correo mailer.example.ua desde el cual se enviaban cartas a los clientes.

En él existía la posibilidad de registro gratuito, que utilicé de inmediato.

Segunda etapa: probar el servicio

"¡Si las puertas están abiertas, entonces nos están esperando adentro!"

Después de un tiempo, en este servicio, se encontraron varios XSS y CSRF con la posibilidad de capturar una cuenta y el IDOR más delicioso,

mientras estudiaba el servicio, descubrí la capacidad de crear mis propios correos personalizados y editar otros.

Además, además de esto, pude ver los correos de otras personas en los que se encontraron datos muy sensibles.

Ya había agujeros bastante serios para el secuestro de cuentas y la divulgación de información privada, pero la curiosidad me impulsó y continué mis excavaciones.

Carga de Shell

El sitio tiene la capacidad de cargar sus propios archivos, pero con algunas restricciones.

¡Intentemos llenar el caparazón!

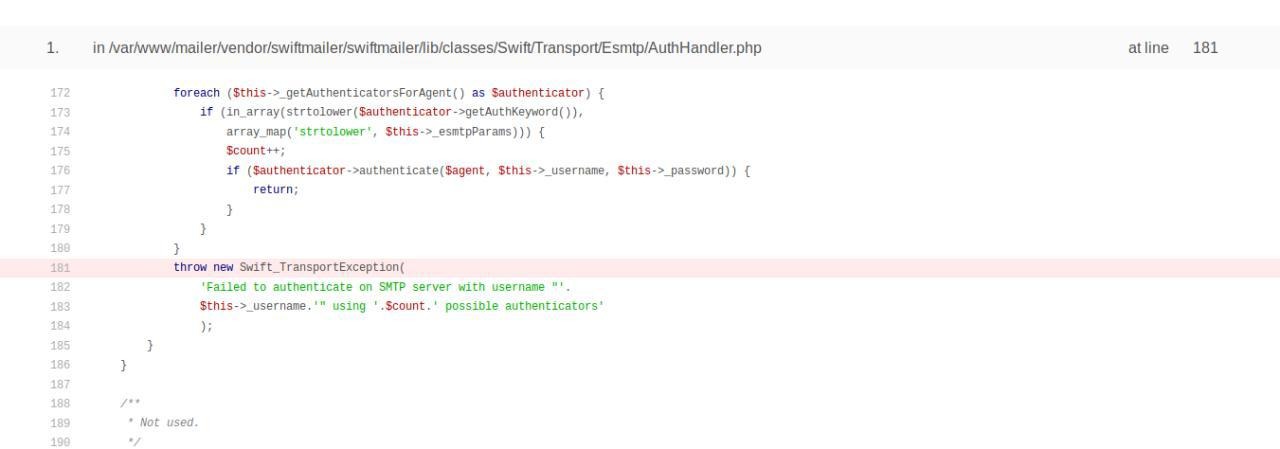

Traté de completar un shell php simple, se cargó correctamente pero no pude encontrar la ruta del archivo. Cuando intenté enviar una carta con este archivo, recibí un error en el código Yii2, aparentemente el servicio se basa en este marco.

Un poco de brujería negra y esta limitación fue eludida.

Generé el shell usando la utilidad Weevely y renombré el archivo shell.php.jpg, que generalmente ayuda a engañar a la mayoría de los filtros de carga no tan inteligentes. Después de enviar dicha carta, ya no hubo ningún error.

Pero todavía no podía encontrar el camino hacia mi caparazón.

Los intentos de iterar sobre directorios me llevaron a / images /

que contiene todos los archivos cargados en este servicio.

¡Búsqueda rápida por nombre y encuentro mi caparazón!

Nos conectamos y ...

En esto puedes entregar la vulnerabilidad. Hay salidas a la base de datos del proveedor, listas de clientes, fuentes del sitio y muchas otras cosas interesantes.

Pasé un informe que describía la vulnerabilidad a los administradores del sitio, y decidieron deshabilitar completamente este servicio. Eso es todo, ¡gracias por su atención!

Autor:xalerafera

Editar y revisar: AlexShmel