En su trabajo, la informática forense se encuentra regularmente con casos en los que es necesario desbloquear rápidamente un teléfono inteligente. Por ejemplo, la investigación necesita los datos del teléfono para comprender las razones del suicidio de un adolescente. En otro caso, ayudarán a seguir la pista de un grupo criminal que ataca a los camioneros. Por supuesto, hay historias lindas: los padres olvidaron la contraseña del dispositivo y hay un video con los primeros pasos de su bebé, pero, desafortunadamente, solo hay algunos de ellos. Pero también requieren un enfoque profesional del problema. En este artículo, Igor Mikhailov, especialista del Laboratorio de Informática Forense del Grupo IB , habla sobre las formas en que los expertos forenses pueden evitar el bloqueo de teléfonos inteligentes.

: , . — , . , . , .Por lo tanto, el método más común para restringir el acceso a la información del usuario contenida en el dispositivo es bloquear la pantalla de un dispositivo móvil. Cuando un dispositivo de este tipo ingresa al laboratorio forense, puede ser difícil trabajar con él, ya que es imposible activar el modo de depuración USB para dicho dispositivo (para dispositivos Android), es imposible confirmar el permiso para que la computadora del experto interactúe con este dispositivo (para dispositivos móviles de Apple), y como resultado, es imposible acceder a los datos en la memoria del dispositivo.

El hecho de que el FBI estadounidense haya pagado una gran suma por desbloquear el iPhone del terrorista Syed Farouk, uno de los participantes en el ataque terrorista en la ciudad californiana de San Bernardino [1], muestra cómo el bloqueo habitual de la pantalla de un dispositivo móvil impide que los especialistas extraigan datos del mismo.

Métodos de desbloqueo de la pantalla del dispositivo móvil

Normalmente, lo siguiente se utiliza para bloquear la pantalla de un dispositivo móvil:

- Contraseña simbólica

- Contraseña de imagen

Además, los métodos de la tecnología SmartBlock se pueden utilizar para desbloquear la pantalla de varios dispositivos móviles:

- Desbloqueo de huellas dactilares

- Desbloqueo facial (tecnología FaceID)

- Desbloqueo del dispositivo de reconocimiento de iris

Métodos sociales para desbloquear un dispositivo móvil

Además de las puramente técnicas, existen otras formas de averiguar o superar el código PIN, o el código gráfico (patrón) del bloqueo de pantalla. En algunos casos, los métodos sociales pueden ser más efectivos que las soluciones técnicas y ayudar a desbloquear dispositivos, frente a los cuales sucumben los desarrollos técnicos existentes.

Esta sección describirá los métodos para desbloquear la pantalla de un dispositivo móvil que no requieren (o solo requieren un uso limitado, parcial) de medios técnicos.

Para llevar a cabo ataques sociales, es necesario estudiar lo más profundamente posible la psicología del propietario del dispositivo bloqueado, para comprender los principios por los que genera y guarda contraseñas o patrones gráficos. Además, el investigador necesitará una gota de suerte.

Al utilizar métodos relacionados con la adivinación de contraseñas, se debe tener en cuenta que:

- Apple . , ;

- Android Root of Trust, , 30 , .

1: c

Puede parecer extraño, pero puede averiguar la contraseña de desbloqueo simplemente preguntándole al propietario del dispositivo. Las estadísticas muestran que alrededor del 70% de los propietarios de dispositivos móviles proporcionan voluntariamente una contraseña. Especialmente si acorta el tiempo de investigación y, en consecuencia, el propietario recupera su dispositivo más rápido. Si no es posible pedirle al propietario la contraseña (por ejemplo, el propietario del dispositivo ha fallecido) o se niega a revelarla, la contraseña se puede obtener de sus familiares cercanos. Como regla general, los familiares conocen la contraseña o pueden sugerir posibles opciones.

Recomendación de protección: la contraseña de su teléfono es una clave universal para todos los datos, incluido el pago. Hablar, transmitir, escribir en mensajeros es una mala idea.

Método 2: espiar la contraseña

La contraseña se puede ver en el momento en que el propietario usa el dispositivo. Incluso si recuerda la contraseña (simbólica o gráfica) solo parcialmente, esto reducirá significativamente la cantidad de opciones posibles, lo que le permitirá encontrarla más rápido.

Una variación de este método es el uso de grabaciones de CCTV, que capturan al propietario, desbloqueando el dispositivo mediante una contraseña de imagen [2]. El algoritmo descrito en Cracking Android Pattern Lock in Five Attempts [2], al analizar grabaciones de video, permite sugerir variantes de una contraseña de imagen y desbloquear el dispositivo en varios intentos (como regla, esto no requiere más de cinco intentos). Según los autores, "cuanto más compleja es la contraseña de una imagen, más fácil es adivinarla".

Recomendación de protección:Usar un patrón no es una buena idea. La contraseña alfanumérica es muy difícil de leer.

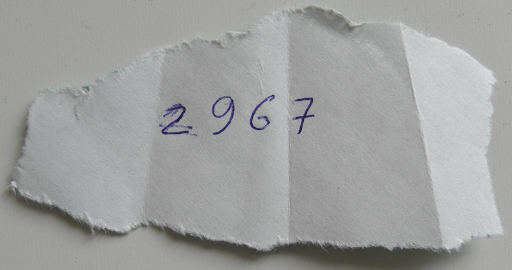

Método 3: encuentra la contraseña

La contraseña se puede encontrar en los registros del propietario del dispositivo (archivos en una computadora, en un diario, en trozos de papel en documentos). Si una persona usa varios dispositivos móviles diferentes y tienen diferentes contraseñas, a veces en el compartimiento de la batería de estos dispositivos o en el espacio entre el cuerpo del teléfono inteligente y la carcasa, puede encontrar trozos de papel con contraseñas escritas:

Recomendación de protección: no lleve un "cuaderno" con contraseñas. Esta es una mala idea, a menos que se sepa que todas estas contraseñas son falsas para reducir el número de intentos de desbloqueo.

Método 4: huellas dactilares (ataque de manchas)

Este método le permite identificar las marcas de sudor de las manos en la pantalla del dispositivo. Puede verlos tratando la pantalla del dispositivo con un polvo ligero para huellas dactilares (en lugar de un polvo forense especial, puede usar talco para bebés u otro polvo fino químicamente inactivo de color blanco o gris claro) o mirando la pantalla del dispositivo con rayos de luz oblicuos. Al analizar la posición de las huellas de las manos y tener información adicional sobre el propietario del dispositivo (por ejemplo, conocer su año de nacimiento), puede intentar adivinar una contraseña de texto o gráfica. Así es como la capa de grasa en la pantalla de un teléfono inteligente se ve como una letra Z estilizada:

Recomendación de seguridad: como dijimos, una contraseña de imagen no es una buena idea, al igual que las gafas con un revestimiento oleofóbico deficiente.

Método 5: dedo artificial

Si el dispositivo se puede desbloquear mediante una huella digital y el investigador tiene muestras de las huellas de las manos del propietario, entonces se puede hacer una copia tridimensional de la huella digital del propietario en una impresora 3D y usarla para desbloquear el dispositivo [3]:

Para una imitación más completa del dedo de una persona viva, por ejemplo, cuando el sensor de huellas dactilares del teléfono inteligente todavía detecta calor, el modelo 3D se coloca (apoyado) en el dedo de una persona viva.

El propietario del dispositivo, incluso habiendo olvidado la contraseña de bloqueo de pantalla, puede desbloquear el dispositivo él mismo usando su huella digital. Esto se puede utilizar en ciertos casos, cuando el propietario no puede proporcionar una contraseña, pero no obstante está dispuesto a ayudar al investigador a desbloquear su dispositivo.

El investigador debe tener en cuenta las generaciones de sensores utilizados en varios modelos de dispositivos móviles. Los modelos más antiguos de sensores pueden activarse con casi cualquier dedo, que no necesariamente pertenece al propietario del dispositivo. Por el contrario, los sensores ultrasónicos modernos escanean de manera muy profunda y clara. Además, varios sensores modernos de subpantallas son simplemente cámaras CMOS que no pueden escanear la profundidad de la imagen, lo que los hace mucho más fáciles de engañar.

Recomendación de protección: si es un dedo, solo un sensor ultrasónico. Pero no olvides que poner el dedo en contra de tu voluntad es mucho más fácil que tu cara.

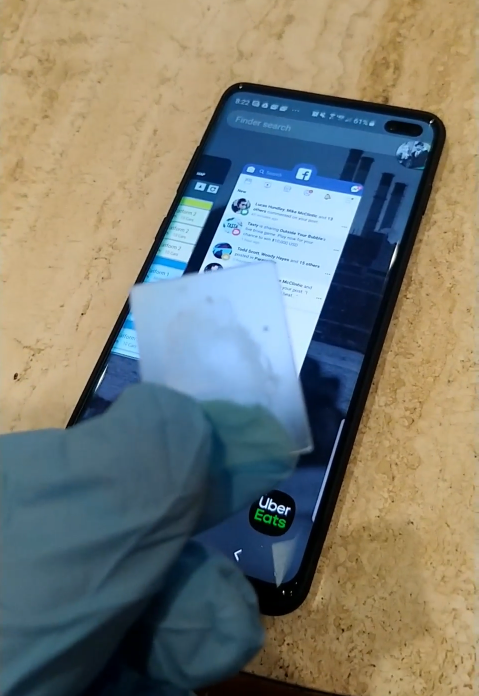

Método 6: "guión" (ataque de taza)

Este método es descrito por la policía británica [4]. Consiste en rastrear en secreto a un sospechoso. En el momento en que el sospechoso desbloquea su teléfono, el agente vestido de civil lo arranca de las manos del propietario y evita que el dispositivo se vuelva a bloquear hasta que se lo entregue a los expertos.

Recomendación de defensa: creo que si van a usar tales medidas en su contra, entonces es malo. Pero aquí debe comprender que el bloqueo accidental devalúa este método. Y, por ejemplo, presionar repetidamente el botón de bloqueo en el iPhone inicia el modo SOS, que además desactiva FaceID y activa el requisito del código de contraseña.

Método 7: errores en los algoritmos de control de dispositivos

En las fuentes de noticias de los recursos del perfil, a menudo puede encontrar mensajes que indican que cuando se realizan ciertas acciones con el dispositivo, su pantalla se desbloquea. Por ejemplo, la pantalla de bloqueo de algunos dispositivos se puede desbloquear en una llamada entrante. La desventaja de este método es que las vulnerabilidades identificadas, por regla general, son rápidamente eliminadas por los fabricantes.

Un ejemplo de un enfoque para desbloquear dispositivos móviles lanzados antes de 2016 es el agotamiento de la batería. Cuando la batería está baja, el dispositivo se desbloqueará y le pedirá que cambie la configuración de energía. En este caso, debe ir rápidamente a la página con la configuración de seguridad y desactivar el bloqueo de pantalla [5].

Recomendación de protección: no olvide actualizar el sistema operativo de su dispositivo de manera oportuna, y si ya no es compatible, cambie su teléfono inteligente.

Método 8: vulnerabilidades en programas de terceros

Las vulnerabilidades identificadas en aplicaciones de terceros instaladas en el dispositivo también pueden proporcionar acceso a los datos del dispositivo bloqueado en su totalidad o en parte.

Un ejemplo de tal vulnerabilidad es el robo de datos de iPhone por Jeff Bezos, el principal propietario de Amazon. Una vulnerabilidad en el mensajero de WhatsApp, explotada por desconocidos, provocó el robo de datos confidenciales de la memoria del dispositivo [6].

Los investigadores pueden utilizar estas vulnerabilidades para lograr sus objetivos: extraer datos de dispositivos bloqueados o desbloquearlos.

Recomendación de seguridad: debe actualizar no solo el sistema operativo, sino también los programas de aplicación que utiliza.

Método 9: teléfono corporativo

Los administradores de sistemas de la empresa pueden desbloquear los dispositivos móviles corporativos. Por ejemplo, los dispositivos Windows Phone corporativos están vinculados a la cuenta de Microsoft Exchange de una empresa y sus administradores pueden desbloquearlos. Para los dispositivos corporativos de Apple, existe un servicio de administración de dispositivos móviles similar a Microsoft Exchange. Sus administradores también pueden desbloquear el dispositivo iOS corporativo. Además, los dispositivos móviles corporativos solo se pueden conectar a computadoras específicas especificadas por el administrador en la configuración del dispositivo móvil. Por lo tanto, sin interactuar con los administradores del sistema de la empresa, dicho dispositivo no se puede conectar a la computadora del investigador (o al complejo de software y hardware para la extracción de datos forenses).

Recomendación de seguridad: MDM es bueno y malo en términos de seguridad. El administrador de MDM siempre puede restablecer el dispositivo de forma remota. De cualquier manera, no debe almacenar datos personales confidenciales en un dispositivo corporativo.

Método 10: información de los sensores

Al analizar la información recibida de los sensores del dispositivo, puede adivinar la contraseña del dispositivo utilizando un algoritmo especial. Adam J. Aviv demostró la posibilidad de tales ataques utilizando los datos obtenidos por el acelerómetro del teléfono inteligente. En el curso de la investigación, el científico pudo determinar correctamente la contraseña simbólica en el 43% de los casos y la contraseña gráfica en el 73% [7].

Recomendación de seguridad: preste mucha atención a las aplicaciones a las que otorga permiso para rastrear diferentes sensores.

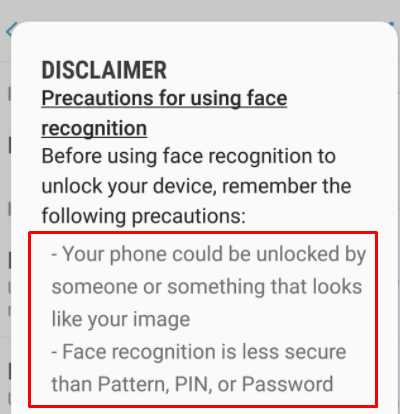

Método 11: desbloqueo facial

Como en el caso de una huella dactilar, el éxito de desbloquear un dispositivo usando la tecnología FaceID depende de qué sensores y qué aparatos matemáticos se utilicen en un dispositivo móvil en particular. Así, en el trabajo "Gezichtsherkenning op smartphone niet altijd veilig" [8], los investigadores demostraron que algunos de los teléfonos inteligentes en estudio se desbloqueaban simplemente mostrando la foto del propietario a la cámara del teléfono inteligente. Esto es posible cuando solo se utiliza una cámara frontal para desbloquear, que no tiene la capacidad de escanear los datos de profundidad de la imagen. Después de una serie de publicaciones y videos de alto perfil en YouTube, Samsung se vio obligado a agregar una advertencia al firmware de sus teléfonos inteligentes. Desbloqueo facial Samsung:

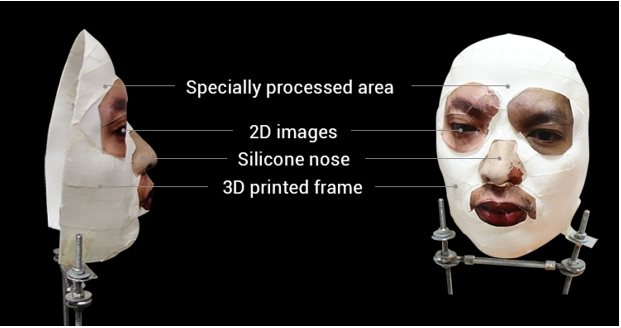

Los modelos de teléfonos inteligentes más avanzados se pueden desbloquear con una máscara o un dispositivo de autoaprendizaje. Por ejemplo, el iPhone X utiliza una tecnología TrueDepth especial [9]: el proyector del dispositivo, que utiliza dos cámaras y un emisor de infrarrojos, proyecta una cuadrícula de más de 30.000 puntos en la cara del usuario. Un dispositivo de este tipo se puede desbloquear utilizando una máscara, cuyos contornos imitan los contornos de la cara del usuario. Máscara de desbloqueo de iPhone [10]:

Dado que dicho sistema es muy complejo y no funciona en condiciones ideales (se produce el envejecimiento natural del propietario, un cambio en la configuración del rostro debido a la expresión de emociones, fatiga, salud, etc.), se ve obligado a autoaprenderse constantemente. Por lo tanto, si otra persona sostiene el dispositivo desbloqueado frente a él, su rostro será recordado como el rostro del propietario del dispositivo y en el futuro podrá desbloquear el teléfono inteligente utilizando la tecnología FaceID.

Recomendación de protección: no utilice el desbloqueo por "foto", solo sistemas con escáneres faciales completos (FaceID de Apple y análogos en dispositivos Android).

La principal recomendación es no mirar a la cámara, simplemente mirar hacia otro lado. Incluso si cierra un ojo, la posibilidad de desbloquear disminuye drásticamente, como con las manos en la cara. Además, solo se dan 5 intentos para desbloquear por cara (FaceID), después de lo cual deberá ingresar una contraseña.

Método 12: usar fugas

Las bases de datos de contraseñas filtradas son una excelente manera de comprender la psicología del propietario del dispositivo (siempre que el investigador tenga información sobre las direcciones de correo electrónico del propietario del dispositivo). En el ejemplo anterior, una búsqueda de una dirección de correo electrónico arrojó dos contraseñas similares utilizadas por el propietario. Se puede suponer que la contraseña 21454162 o sus derivados (por ejemplo, 2145 o 4162) podrían usarse como código de bloqueo del dispositivo móvil. (Una búsqueda por la dirección de correo electrónico del propietario en las bases de datos de filtraciones muestra qué contraseñas podría haber usado el propietario, incluso para bloquear su dispositivo móvil).

Recomendación de protección: actúe de forma proactiva, realice un seguimiento de los datos sobre las fugas y cambie rápidamente las contraseñas detectadas en las fugas.

Método 13: contraseñas típicas para bloquear dispositivos

Como regla general, no se confisca al propietario un dispositivo móvil, sino varios. A menudo hay alrededor de una docena de dispositivos de este tipo. En este caso, puede adivinar la contraseña del dispositivo vulnerable e intentar aplicarla a otros teléfonos inteligentes y tabletas incautados del mismo propietario.

Al analizar datos extraídos de dispositivos móviles, dichos datos se muestran en programas forenses (a menudo, incluso cuando se extraen datos de dispositivos bloqueados utilizando varios tipos de vulnerabilidades).

Como puede ver en la captura de pantalla de una parte de la ventana de trabajo del programa UFED Physical Analyzer, el dispositivo está bloqueado con un código PIN bastante inusual fgkl.

No descuide otros dispositivos de usuario. Por ejemplo, al analizar las contraseñas almacenadas en la caché del navegador web de la computadora del propietario del dispositivo móvil, puede comprender los principios de generación de contraseñas a los que se adhirió el propietario. Puede ver las contraseñas guardadas en su computadora usando una utilidad de NirSoft [11].

Además, la computadora (laptop) del propietario del dispositivo móvil puede tener archivos de bloqueo que pueden ayudar a obtener acceso al dispositivo móvil Apple bloqueado. Este método se discutirá más adelante.

Recomendación de seguridad: use contraseñas diferentes y únicas en todas partes.

Método 14: códigos PIN típicos

Como se señaló anteriormente, los usuarios suelen utilizar contraseñas típicas: números de teléfono, tarjetas bancarias, códigos PIN. Esta información se puede utilizar para desbloquear el dispositivo proporcionado.

Si todo lo demás falla, puede utilizar la siguiente información: los investigadores realizaron un análisis y encontraron los códigos PIN más populares (los códigos PIN dados cubren el 26,83% de todas las contraseñas) [12]:

| ALFILER | Frecuencia,% |

|---|---|

| 1234 | 10,713 |

| 1111 | 6.016 |

| 0000 | 1,881 |

| 1212 | 1,197 |

| 7777 | 0,745 |

| 1004 | 0,616 |

| 2000 | 0,613 |

| 4444 | 0.526 |

| 2222 | 0.516 |

| 6969 | 0.512 |

| 9999 | 0.451 |

| 3333 | 0,419 |

| 5555 | 0.395 |

| 6666 | 0.391 |

| 1122 | 0.366 |

| 1313 | 0.304 |

| 8888 | 0.303 |

| 4321 | 0,293 |

| 2001 | 0,290 |

| 1010 | 0,285 |

Recomendación de seguridad: compruebe su PIN con la tabla anterior e, incluso si no coincide, cámbielo de todos modos, porque 4 dígitos es demasiado pequeño para 2020.

Método 15: contraseñas gráficas típicas

Como se describió anteriormente, al tener datos de cámaras de CCTV en las que el propietario del dispositivo está tratando de desbloquearlo, puede elegir un patrón de desbloqueo entre cinco intentos. Además, de la misma manera que existen códigos PIN estándar, también existen patrones típicos que se pueden utilizar para desbloquear dispositivos móviles bloqueados [13, 14].

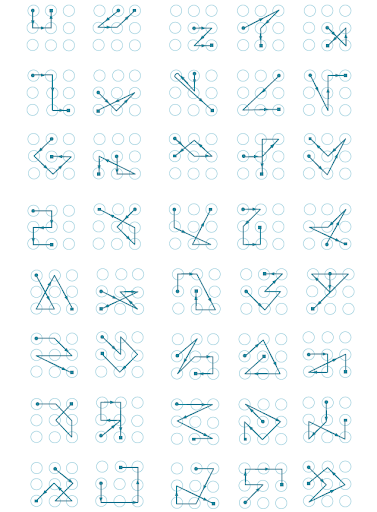

Patrones simples [14]:

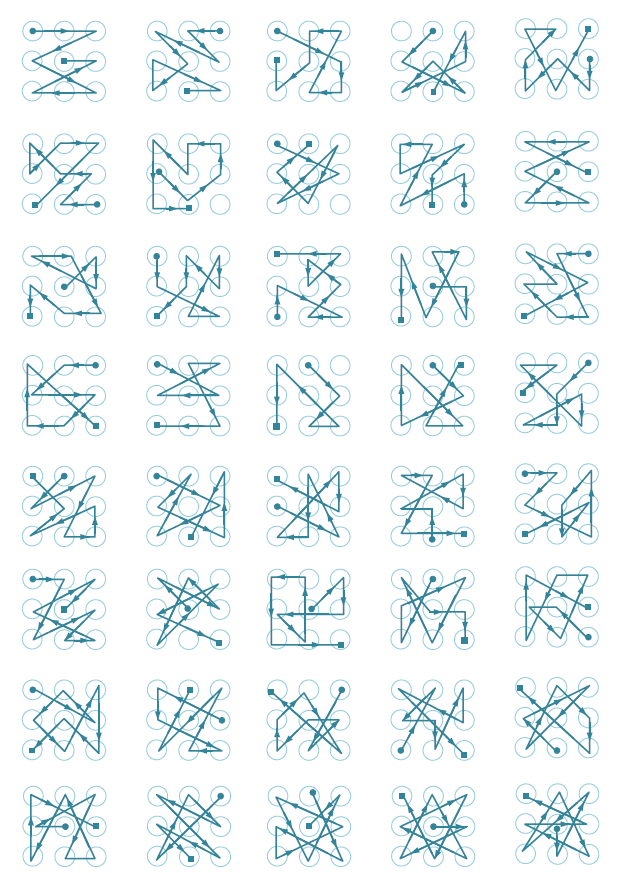

Patrones de dificultad media [14]:

Patrones complejos [14]:

Lista de los patrones de gráficos más populares según el investigador Jeremy Kirby [15].

3>2>5>8>7

1>4>5>6>9

1>4>7>8>9

3>2>1>4>5>6>9>8>7

1>4>7>8>9>6>3

1>2>3>5>7>8>9

3>5>6>8

1>5>4>2

2>6>5>3

4>8>7>5

5>9>8>6

7>4>1>2>3>5>9

1>4>7>5>3>6>9

1>2>3>5>7

3>2>1>4>7>8>9

3>2>1>4>7>8>9>6>5

3>2>1>5>9>8>7

1>4>7>5>9>6>3

7>4>1>5>9>6>3

3>6>9>5>1>4>7

7>4>1>5>3>6>9

5>6>3>2>1>4>7>8>9

5>8>9>6>3>2>1>4>7

7>4>1>2>3>6>9

1>4>8>6>3

1>5>4>6

2>4>1>5

7>4>1>2>3>6>5

1>4>5>6>9

1>4>7>8>9

3>2>1>4>5>6>9>8>7

1>4>7>8>9>6>3

1>2>3>5>7>8>9

3>5>6>8

1>5>4>2

2>6>5>3

4>8>7>5

5>9>8>6

7>4>1>2>3>5>9

1>4>7>5>3>6>9

1>2>3>5>7

3>2>1>4>7>8>9

3>2>1>4>7>8>9>6>5

3>2>1>5>9>8>7

1>4>7>5>9>6>3

7>4>1>5>9>6>3

3>6>9>5>1>4>7

7>4>1>5>3>6>9

5>6>3>2>1>4>7>8>9

5>8>9>6>3>2>1>4>7

7>4>1>2>3>6>9

1>4>8>6>3

1>5>4>6

2>4>1>5

7>4>1>2>3>6>5

En algunos dispositivos móviles, además del código de imagen, se puede establecer un código PIN adicional. En este caso, si no puede recoger el código gráfico, un investigador puede hacer clic en el botón Dop.PIN code (el código PIN es opcional) después de ingresar un código gráfico incorrecto e intentar recoger el código PIN es opcional.

Recomendación de seguridad: es mejor no utilizar claves gráficas en absoluto.

Método 16: contraseñas alfanuméricas

Si el dispositivo puede usar una contraseña alfanumérica, entonces el propietario podría usar las siguientes contraseñas populares como código de bloqueo [16]:

- 123456

- contraseña

- 123456789

- 12345678

- 12345

- 111111

- 1234567

- Brillo Solar

- QWERTY

- Te quiero

- princesa

- administración

- Bienvenido

- 666666

- abc123

- fútbol americano

- 123123

- mono

- 654321

- ! @ # $% ^ & *

- charlie

- aa123456

- Donald

- contraseña1

- qwerty123

Recomendación de seguridad: utilice solo contraseñas complejas y únicas con caracteres de servicio y mayúsculas y minúsculas. Compruebe si está utilizando una de las contraseñas anteriores. Si lo está utilizando, cámbielo por uno más confiable.

Método 17: almacenamiento local o en la nube

Si no es técnicamente posible extraer datos de un dispositivo bloqueado, los expertos forenses pueden buscar sus copias de seguridad en las computadoras del propietario del dispositivo o en el almacenamiento en la nube correspondiente.

A menudo, los propietarios de teléfonos inteligentes de Apple, al conectarlos a sus computadoras, no se dan cuenta de que en este momento se puede crear una copia de seguridad local o en la nube del dispositivo.

El almacenamiento en la nube de Google y Apple puede guardar no solo datos de dispositivos, sino también contraseñas guardadas por el dispositivo. La extracción de estas contraseñas puede ayudar a adivinar el código de bloqueo del dispositivo móvil.

Desde el llavero almacenado en iCloud, puede recuperar la contraseña establecida por el propietario para la copia de seguridad del dispositivo, que es muy probable que coincida con el PIN de bloqueo de pantalla.

Si las fuerzas del orden se ponen en contacto con Google y Apple, las empresas pueden transferir los datos disponibles, lo que probablemente reducirá en gran medida la necesidad de desbloquear el dispositivo, ya que los datos ya estarán en manos de los agentes del orden.

Por ejemplo, después del ataque terrorista en Pensocon, se transfirieron al FBI copias de los datos almacenados en iCloud. De la declaración de Apple:

“En cuestión de horas, luego de la primera solicitud del FBI el 6 de diciembre de 2019, brindamos una amplia gama de información relacionada con la investigación. Del 7 al 14 de diciembre, recibimos seis consultas legales adicionales y proporcionamos información en respuesta, incluidas las copias de seguridad de iCloud, la información de la cuenta y las transacciones para varias cuentas.

Respondimos a cada solicitud de inmediato, a menudo en cuestión de horas, comunicándonos con las oficinas del FBI en Jacksonville, Pensacola y Nueva York. A pedido de la investigación, se obtuvieron muchos gigabytes de información, que entregamos a los investigadores ". [17, 18, 19]

Recomendación de seguridad: todo lo que envíe a la nube sin cifrar puede y será utilizado en su contra.

Método 18: cuenta de Google

Este método es adecuado para eliminar la contraseña de imagen que bloquea la pantalla de un dispositivo móvil que ejecuta el sistema operativo Android. Para utilizar este método, debe conocer el nombre de usuario y la contraseña de la cuenta de Google del propietario del dispositivo. Segunda condición: el dispositivo debe estar conectado a Internet.

Si ingresa la contraseña de imagen incorrecta varias veces seguidas, el dispositivo le pedirá que recupere la contraseña. Después de eso, debe iniciar sesión en la cuenta de usuario, lo que desbloqueará la pantalla del dispositivo [5].

Debido a la variedad de soluciones de hardware, sistemas operativos Android y configuraciones de seguridad adicionales, este método solo es aplicable a una serie de dispositivos.

Si el investigador no tiene una contraseña para la cuenta de Google del propietario del dispositivo, puede intentar recuperarla utilizando métodos estándar para recuperar contraseñas de dichas cuentas.

Si el dispositivo no está conectado a Internet en el momento del estudio (por ejemplo, la tarjeta SIM está bloqueada o no hay suficiente dinero en ella), entonces dicho dispositivo puede conectarse a Wi-Fi siguiendo las siguientes instrucciones:

- presione el icono "Llamada de emergencia"

- marcar * # * # 7378423 # * # *

- seleccione Prueba de servicio - Wlan

- conectarse a una red Wi-Fi disponible [5]

Recomendación de protección: no olvide utilizar la autenticación de dos factores siempre que sea posible, y en este caso, es mejor estar vinculado a la aplicación y no a través del código SMS.

Método 19: cuenta de invitado

En dispositivos móviles con Android 5 o superior, puede haber varias cuentas. Para acceder a los datos de la cuenta adicional, es posible que no haya PIN o bloqueo de código gráfico. Para cambiar, debe hacer clic en el icono de la cuenta en la esquina superior derecha y seleccionar otra cuenta:

Para una cuenta adicional, el acceso a algunos datos o aplicaciones puede estar restringido.

Recomendación de protección: es importante actualizar el sistema operativo aquí. En las versiones modernas de Android (9 y posteriores con los parches de seguridad de julio de 2020), la cuenta de invitado generalmente no ofrece ninguna opción.

Método 20: servicios especializados

Empresas que participan en el desarrollo de programas forenses especializados, que incluyen servicios para desbloquear dispositivos móviles y extraer datos de ellos [20, 21]. Las capacidades de estos servicios son fantásticas. Utilizándolos, puede desbloquear los mejores modelos de dispositivos Android e iOS, así como dispositivos que están en modo de recuperación (al que cambia el dispositivo después de exceder la cantidad de intentos de contraseña incorrectos). La desventaja de este método es su alto costo.

Un fragmento del sitio web de Cellebrite que describe de qué dispositivos pueden recuperar datos. El dispositivo se puede desbloquear en el laboratorio de desarrollo (Cellebrite Advanced Service (CAS)) [20]:

Para tal servicio, el dispositivo debe proporcionarse a la oficina regional (o central) de la empresa. Es posible la salida de un especialista al cliente. Como regla general, se tarda un día en descifrar el código de bloqueo de pantalla.

Recomendación de seguridad: es casi imposible protegerse, aparte de utilizar una contraseña alfanumérica segura y cambiar de dispositivo anualmente.

Continúa aquí: segunda parte

Los expertos en PS del laboratorio del Grupo IB hablan sobre estos casos, herramientas y muchos otros trucos útiles en el trabajo de un científico forense informático como parte del curso de formación de Analista Forense Digital... Después de completar el curso de 5 días o el curso avanzado de 7 días, los graduados podrán realizar investigaciones forenses de manera más efectiva y prevenir incidentes cibernéticos en sus organizaciones.

El canal de Telegram más popular de PPS Group-IB sobre seguridad de la información, piratas informáticos, APT, ciberataques, estafadores y piratas. Investigaciones paso a paso, casos prácticos utilizando tecnologías del Grupo-IB y recomendaciones sobre cómo no convertirse en víctima. ¡Conectar!

Fuentes

- , iPhone Apple

- Guixin Yey, Zhanyong Tang, Dingyi Fangy, Xiaojiang Cheny, Kwang Kimz, Ben Taylorx, Zheng Wang. Cracking Android Pattern Lock in Five Attempts

- Samsung Galaxy S10 , 3D-

- Dominic Casciani, Gaetan Portal. Phone encryption: Police 'mug' suspect to get data

- : 5 ,

- Gezichtsherkenning op smartphone niet altijd veilig

- TrueDepth iPhone X — ,

- Face ID iPhone X 3D-

- NirLauncher Package

- . PIN-:

- . , «1234567» «password»

- . Android- www.anti-malware.ru/analytics/Threats_Analysis/bypass-picture-password-Android-devices

- Jeremy Kirby. Unlock mobile devices using these popular codes

- . 25 2019

- . Apple - iPhone

- Apple responds to AG Barr over unlocking Pensacola shooter's phone: «No.»

- Law Enforcement Support Program

- Cellebrite Supported Devices (CAS)