Tunelización y transmisión de tráfico a sistemas de vigilancia y seguridad de la información

GTP, GRE, L2TP, PPPoE, VXLAN y otras siglas de túnel son familiares para cualquier ingeniero de redes. El tráfico de túnel le permite:

- Proporcionar control del flujo de datos mediante la construcción de una red en el tercer nivel del modelo OSI

- Vincular oficinas remotas en una sola red con recursos compartidos

- Simplifique la administración de la red separando la infraestructura y las capas de usuarios

- Construya redes unificadas basadas en diversas tecnologías

- Proporcionar movilidad a los usuarios (redes móviles, migración de máquinas virtuales en centros de datos)

Pero el uso de túneles impone requisitos adicionales en términos de garantizar la seguridad de la información.

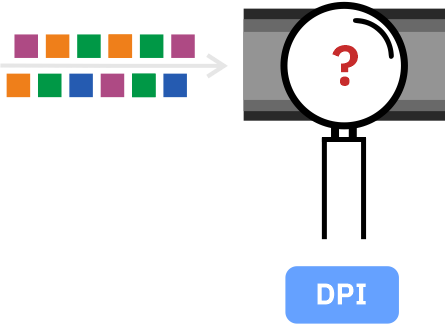

La mayoría de los sistemas de seguridad de la información y los sistemas de monitoreo funcionan con una copia del tráfico. Al mismo tiempo, la transferencia de datos desde la infraestructura se proporciona de una de estas tres formas:

- Los paquetes se duplican mediante funciones de equipo de red adicionales y se envían a puertos dedicados (SPAN)

- Los grifos de tráfico pasivo (TAP) se instalan en la línea óptica, dividiendo la potencia óptica en dos líneas: el destinatario original y el sistema DPI

- Se agrega un intermediario de paquetes de red a la infraestructura, que realiza la función de duplicación de paquetes, como en el caso de TAP: el destinatario original y el sistema DPI.

Como escribimos anteriormente, en la infraestructura moderna, los puertos SPAN prácticamente no se utilizan: no proporcionan el ancho de banda requerido ni la garantía de transferencia de datos. Los túneles solo exacerban el problema: los criterios para la transmisión al puerto de monitoreo solo pueden ser los campos de encabezado externos (encabezado de túnel) y, por lo tanto, el filtrado preliminar por campos de paquetes de usuario (encabezados anidados) se vuelve imposible.

La combinación más utilizada de acopladores ópticos pasivos y agentes de paquetes de red.

Los TAP aseguran que se mantenga la confiabilidad de la red, mientras que los intermediarios de paquetes de red aseguran la transferencia correcta de datos a los sistemas DPI y optimizan su uso. Sin embargo, cuando se utiliza la tunelización, esto solo es posible en un caso: si el intermediario de paquetes de red admite el análisis de las estructuras del túnel y puede distribuir el tráfico en función de los encabezados anidados de los paquetes de tráfico tunelizados.

Filtrado y clasificación del tráfico tunelizado

Sin la capacidad del corredor de analizar los encabezados anidados de los paquetes tunelizados por el corredor, no tiene sentido hablar de optimización DPI. El filtrado y la clasificación, que permiten reducir la carga en los sistemas DPI y reducir su número, deberían funcionar con precisión en los campos de tráfico de usuarios (encabezados anidados). De lo contrario, es imposible separar las direcciones IP de usuarios específicos, los protocolos requeridos o el tráfico encriptado; solo será un túnel por los campos externos. Un intento de limpiar el tráfico a los sistemas DPI del tráfico no dirigido en campos externos solo creará un "agujero de seguridad": el tráfico dirigido "pasará" la seguridad de la información y el monitoreo en el túnel.

Como resultado, en ausencia de la función de análisis por encabezados anidados, para garantizar la seguridad o el monitoreo de la calidad, todo el tráfico debe dirigirse a los sistemas de análisis. Compre nuevos servidores y licencias para un rendimiento adicional, alquile espacio para salas de servidores y contrate empleados adicionales que presten servicio en este parque.

Balanceo de tráfico de túnel

El problema de equilibrar el tráfico de túneles es aún más multifacético. En primer lugar, al distribuir paquetes de usuario entre diferentes túneles (en redes móviles, cuando son redundantes con equilibrio de carga y simplemente cuando se transmiten los flujos directo e inverso a través de diferentes túneles), es imposible garantizar la integridad de las sesiones de intercambio de usuarios sin analizar los encabezados anidados.

Tomemos 2 sesiones (AB-VA y CD-DC) y las transmitamos a través de los canales tunelizados T1, T2 y T3. Digamos que estamos hablando de suscriptores de un operador de telefonía móvil que caminan entre estaciones base. Los paquetes de estas sesiones estarán en diferentes túneles y cuando el tráfico tunelizado llegue al intermediario de paquetes de red, hay 2 opciones para equilibrarlos mientras se mantiene la integridad de las sesiones:

- Equilibrio por encabezados externos. DPI: 1 3 DPI 1, 2 DPI 2. (AB) AB-BA, 1 2 , DPI, (BA) 2 3, , DPI 1 DPI 2. CD-DC. DPI . , DPI «» , ( ) . ( ), .

- Equilibrio en encabezados anidados. El intermediario de paquetes de red para equilibrar ignora los encabezados externos y distribuye paquetes entre sistemas DPI mientras mantiene la integridad de las sesiones AB-BA y CD-DC. Al mismo tiempo, el filtrado por encabezados externos se puede configurar para monitorear el estado de secciones individuales de la infraestructura. Por lo tanto, cada motor DPI recibirá un flujo completo de tráfico de usuarios y las herramientas de monitoreo recibirán todos los paquetes de un túnel determinado.

El segundo problema de equilibrar el tráfico de túneles es la carga desigual de los túneles. Al monitorear canales muy cargados con una pequeña cantidad de túneles, existe un problema de carga desigual y pérdida de paquetes debido a un exceso del rendimiento del puerto de salida.

Es decir, si las sesiones AB y CD de 10 Gb / s cada una están encapsuladas en un túnel T1, entonces se obtienen 20 Gb / s de tráfico (que se pueden transmitir a través de la interfaz 40GbE / 100GbE o mediante enlaces agregados LAG de 10GbE). Después de copiar y obtener este flujo en el intermediario de paquetes de red, es necesario desequilibrar este tráfico para varios sistemas DPI en interfaces de 10 GbE. Es imposible hacer esto mientras se mantiene la integridad de las sesiones que usan encabezados externos: la transmisión excederá el ancho de banda de la interfaz de salida y los paquetes comenzarán a perderse.

El equilibrio en los encabezados anidados brinda la capacidad de dividir el flujo en otros más pequeños sin comprometer la integridad del intercambio de información y la calidad de los sistemas DPI.

Equilibrio del tráfico fragmentado en túneles

Un problema separado en el equilibrio es la fragmentación del tráfico causada por la tunelización: agregar encabezados de túnel conduce a exceder MTU y fragmentación de paquetes.

Cuando un paquete con un tamaño igual al MTU llega a la entrada del dispositivo de tunelización, luego de agregar los encabezados del túnel, el paquete comienza a exceder la MTU (por el número de bytes del encabezado del túnel) y se divide en fragmentos. Además, el encabezado anidado está contenido solo en el primer fragmento. Como resultado, dos paquetes de la misma sesión (AB1 y AB2) que ingresaron a diferentes túneles (T1 con encabezado XY y T2 con encabezado XZ) se convierten en cuatro paquetes:

- con un encabezado exterior XY y un encabezado AB anidado

- con cabezal XY externo sin señales de túnel

- con un encabezado XZ externo y un encabezado AB anidado

- con cabezal XZ externo sin señales de túnel

En este caso, sin la función de seguimiento de fragmentos, la elección estará entre la violación de la integridad del flujo de información debido a la distribución de diferentes túneles entre diferentes sistemas DPI y la violación de la integridad del flujo de información debido a la distribución de diferentes fragmentos entre diferentes sistemas DPI. El seguimiento de fragmentos equilibrados con encabezados anidados garantiza que se mantenga la integridad incluso en tales casos.

Quienes se han encontrado con estos problemas en gran parte del tráfico los comprenden y los resuelven. Como es habitual, lo peor es cuando el problema afecta a menos del 10% del tráfico, puede ser invisible y se crea la ilusión de que todo es seguro. Y debajo de la seguridad está el túnel.