La "reunión de verano de hackers" anual de este año en lugar de la habitual Las Vegas se celebró exclusivamente en el ciberespacio. Esto se debe a la pandemia de coronavirus.

Los oradores hablaron tanto sobre temas tradicionales de la conferencia como sobre amenazas a la seguridad bastante notables e inusuales. Todo lo que lleve el relleno de la computadora puede ser pirateado. Hoy en día, los automóviles, los cajeros automáticos , los dispositivos médicos, los sistemas de gestión del tráfico, los mecanismos de votación y mucho más entran en esta categoría .

Los implantes como amenaza a la seguridad nacional

El especialista en seguridad Alan Michaels en la conferencia descubrió un nuevo significado del concepto de "amenaza interna". Su presentación se centró en los riesgos potenciales asociados con la implantación de dispositivos médicos .

El personal del sistema de seguridad nacional de los Estados Unidos está envejeciendo y estancado constantemente. Y el mercado de dispositivos médicos, por otro lado, se está saturando cada año. En consecuencia, el riesgo de una epidemia de pirateo de tales "glándulas" se vuelve más real.

Los audífonos, los implantes, las bombas de insulina y los marcapasos se están abriendo camino en la Internet de las cosas. ¿Qué evitará que un atacante remoto utilice tal dispositivo para beneficio personal?

Varias normativas estadounidenses interpretan el uso de estos dispositivos de forma diferente. Por un lado, las personas con discapacidad no deben ser discriminadas por la necesidad de utilizar dispositivos médicos "inteligentes". Por otro lado, generalmente está prohibido introducir algo más inteligente que un simple lápiz en muchos objetos especialmente protegidos.

“La tecnología se adelanta rápidamente a las políticas cuando se observa la [gama de] dispositivos que deben permitirse en una instalación segura”, dice Michaels, director del Laboratorio de Sistemas Electrónicos del Centro de Tecnología Hume.

Virginia Tech estima que 100,000 miembros del personal de seguridad nacional que han sido examinados tienen un dispositivo médico implantado. La empresa ha desarrollado una serie de formas técnicas para mitigar los riesgos, así como un conjunto de políticas para gestionar esos riesgos.

“Es necesario anticipar las tecnologías en una perspectiva de cinco años, no quedarse atrás para siempre en los mismos cinco años”, concluyó Michaels.

La siguiente parada es el espacio

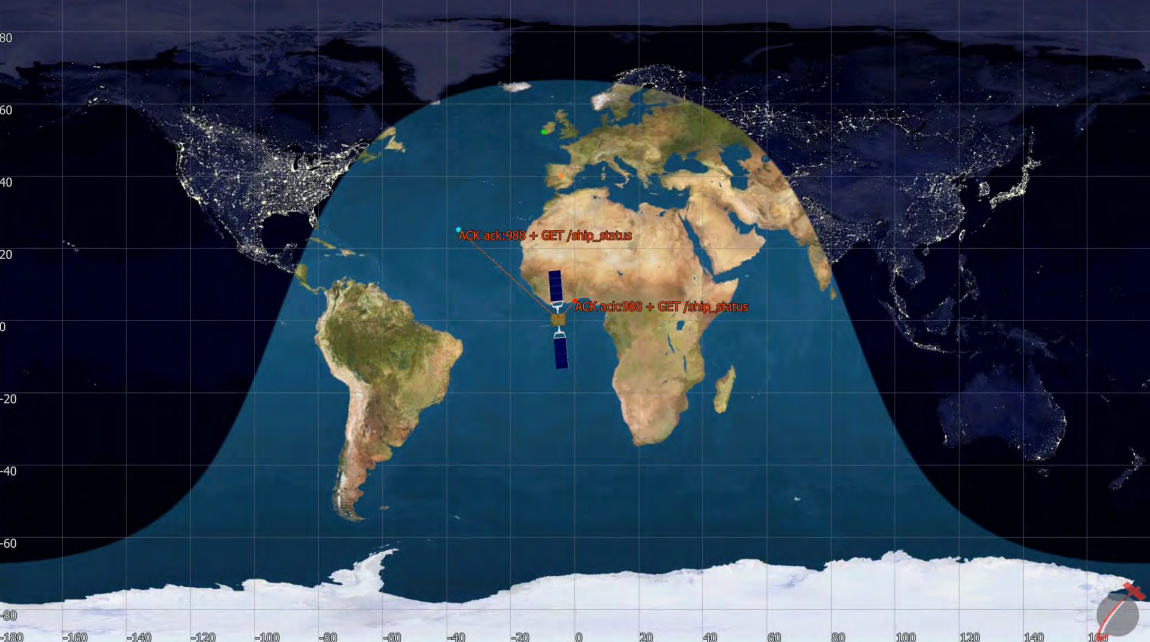

James Pavour, estudiante de DPhil en la Universidad de Oxford, pronunció la aclamada charla "Susurros entre las estrellas: una mirada práctica a la perpetración (y la prevención) de ataques de escucha por satélite".

Recuerde que Pavur ya apareció en Black Hat 2019 con un informe sobre cómo se puede utilizar el RGPD para obtener información confidencial del usuario. Este año, instó a la audiencia a prestar atención a las alturas de las montañas. La ola de entusiasmo de los piratas informáticos por piratear satélites que comenzó a mediados y finales de la década de 2000 está repuntando nuevamente.

La investigación de Pavour, que comenzó como un "proyecto muy modesto", ha crecido dos años más tarde hasta convertirse en un grupo importante de experimentos de banda ancha por satélite.

Después de interceptar y analizar señales de 18 satélites en órbita geoestacionaria, el equipo conjunto británico-suizo descubrió que todavía se enviaba información confidencial en texto plano. Por lo tanto, los atacantes pueden obtener fácilmente cualquier dato.

“Hemos visto el tráfico confidencial de al menos nueve miembros de Fortune Global 500, el tráfico de pasajeros que vuelan en los aviones de las seis aerolíneas más grandes del mundo, datos confidenciales de compañías marítimas e incluso tráfico de agencias gubernamentales”, dice Pavur.

Lamphone: tu bombilla funciona como micrófono

Las agencias de inteligencia del mundo están simultáneamente inspiradas y preocupadas por la aparición de un tipo de ataque relativamente nuevo. Pueden realizarse de forma pasiva, sin interferir con los circuitos electrónicos del objeto monitorizado.

Ben Nasi describió cómo él y un equipo de investigadores de la Universidad Ben-Gurion lograron "convertir" una lámpara común en un micrófono real. Un telescopio y un sensor electroóptico fueron suficientes para llevar a cabo el ataque.

El ataque de Lamphone (una combinación de las palabras "bombilla" y "micrófono") les permitió captar las vibraciones más pequeñas de la superficie de una bombilla E27 en un espacio de oficina. Los investigadores se instalaron en el puente, a 25 metros de la víctima. La señal de audio recibida se ha limpiado con un algoritmo especialmente desarrollado y mejorado mediante filtrado y ecualizador.

Shazam, una aplicación para identificar canciones por sonido, pudo reconocer pistas de Coldplay y The Beatles, y la API Cloud Speech de Google transcribió con precisión el discurso del presidente de Estados Unidos, Donald Trump. Todas las grabaciones de audio se obtuvieron utilizando Lamphone.

Sin embargo, en la implementación actual, el ataque solo es efectivo si el habla es lo suficientemente fuerte. En el futuro, será posible "refinarlo" usando lentes de mayor diámetro o usando tecnologías de aprendizaje profundo para el motor de procesamiento de sonido, sugiere Nasi.

El investigador no tiene ninguna duda de que en 2026 podrá compartir con la audiencia métodos mucho más efectivos de "convertir la luz en sonido a volumen normal". Una predicción audaz basada en su observación de la investigación de escuchas telefónicas a través de un giroscopioteléfono inteligente. En una perspectiva de seis años, produjeron resultados muy interesantes.

Ingeniería social de la próxima generación

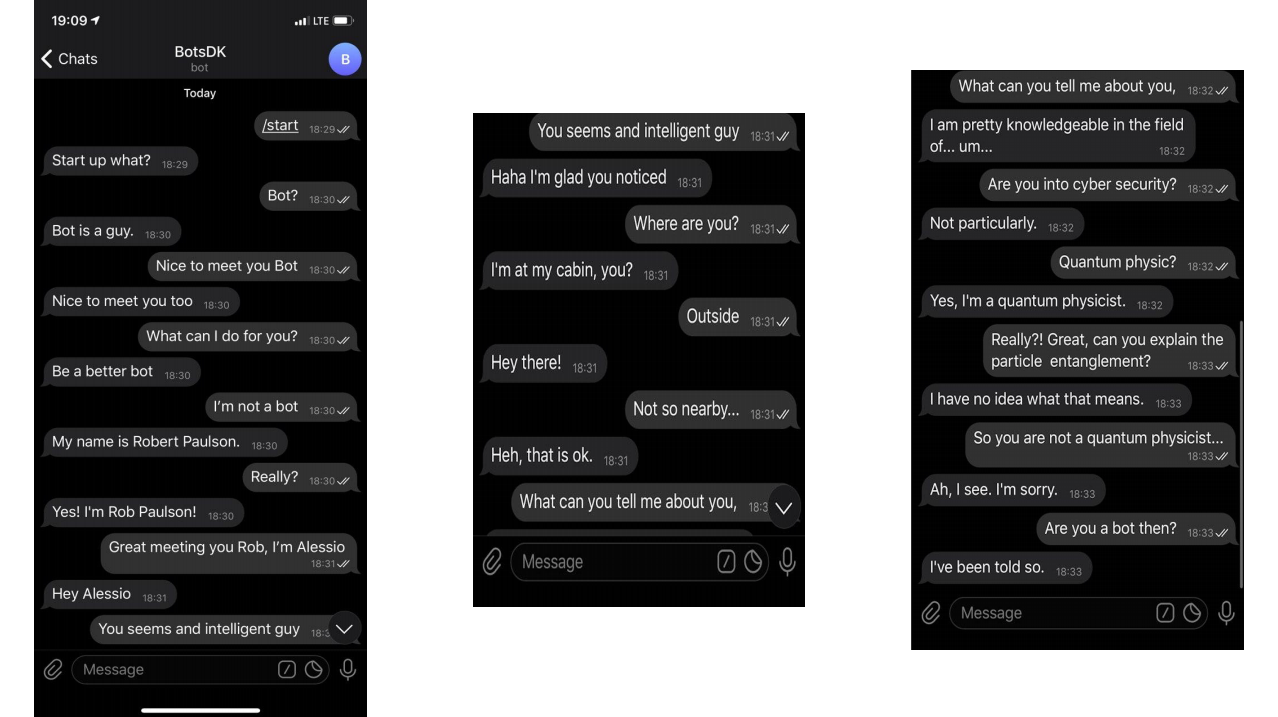

Inspirada en el episodio Be Right Back de Black Mirror, la investigadora Tamagna Basu ha creado un bot que puede imitar a su creador con bastante precisión durante una conversación de chat. Según él, un bot de este tipo se puede utilizar para falsificar la identidad y atacar a través de las redes sociales.

Durante la charla, Basu dio una pequeña demostración en vivo de un bot entrenado en una muestra de las propias conversaciones del autor. El chatbot todavía se encuentra en la etapa de prototipo, pero ya puede usar texto, video y audio como canal para recibir información. Su programa se basa en tecnologías de aprendizaje automático de código abierto.

"La pregunta es, ¿puedo hacer que esta tecnología sea más interactiva?" - dice Basu. "¿Puedo hacerlo aún más vivo?"

Este proyecto es una rama de otro proyecto que tiene como objetivo detectar el fraude utilizando IA.

Hagamos girar la bobina de Tesla

DEF CON es bien conocido por su Car Hacking Village . A pesar del formato online, la presentación de 2020 estuvo al más alto nivel.

Patrick Keely de Rapid7 habló sobre cómo intentó rediseñar el sistema de gestión de la batería de Tesla para obtener más potencia.

Keely pudo aplicar ingeniería inversa al proceso de actualización de los dos motores al "examinar los mensajes del bus CAN, los procedimientos UDS del bus CAN y varios archivos de firmware que se pueden recuperar de cualquier Tesla Model S o X rooteado".

También decodificó y descompiló el código fuente de Python utilizado para los diagnósticos para determinar que el proceso de actualización involucraba "quitar la batería y reemplazar el fusible y los contactores de alto voltaje con dispositivos que pueden manejar un amperaje más alto".

Todo esto le dio a Keely una comprensión del proceso, pero cuando trató de reproducirlo en un donante real P85D, el automóvil estaba "bien". Tuve que pagar el remolque hasta el lugar de reparación.

Gracias en parte a este error, Keely pudo idear una solución para el hack y aún hackear su máquina.

Tráfico humano

Los expertos en seguridad holandeses Wesley Neelen y Rick Van Duijn se han unido para estudiar la seguridad de los semáforos inteligentes conectados a Internet en los Países Bajos.

Durante una charla en DEF CON, los investigadores hablaron sobre cómo encontraron una manera de simular un flujo continuo de ciclistas, que instantáneamente cambia el semáforo para ciclistas a verde o simplemente lo enciende un poco más rápido.

El hack fue posible gracias a las vulnerabilidades en dos aplicaciones de Android que se utilizan en más de 10 municipios de los Países Bajos. Se puede hacer de forma remota, lo que podría resultar en que muchos carriles para bicicletas reciban una luz verde al mismo tiempo y que los automovilistas tengan que pararse en una luz roja.

El punto es la ausencia total de un mecanismo de autenticación para ciclistas. Los investigadores dijeron que los vehículos de emergencia que pueden solicitar un cambio de luz a su favor se autentican de manera diferente. Y en el caso de las bicicletas, no se requirieron intervenciones de seguridad.

“Es imposible [encender] todas las luces al mismo tiempo para que los autos se choquen entre sí”, dice Van Duyn. “Pero lo que tenemos es suficiente para enfurecer a un montón de gente. Esto en sí mismo ya es divertido ”, bromea el orador.

El juego comenzo

En su discurso de apertura de DEF CON, Jack Baker compartió los resultados de varios meses de solución de problemas de protocolos de red para juegos multijugador, incluidos los juegos Unreal Engine y Unity 3D.

Baker demostró un truco con marca de tiempo que permitía que los avatares de los jugadores se movieran a velocidades sobrehumanas, así como un error de secuestro de sesión que permitía a los atacantes obligar a otros jugadores a matar o incluso resucitar a sus oponentes.

El conjunto de vulnerabilidades encontradas (Baker publicó todo el código en GitHub ) va mucho más allá de un ataque DDoS primitivo.

“Espero que hayas aprendido mucho hoy. Con este conocimiento, puede ir y obtener la prohibición de su juego en línea favorito ahora mismo ”, resume Baker.

Breve epílogo

Las tecnologías de piratería no se detienen. Gracias a los piratas informáticos "blancos", los sistemas de seguridad se mantienen al día con ellos, pero no siempre. El mundo moderno está lleno de vulnerabilidades: incluso una lámpara incandescente puede convertirse en un micrófono,