Y así, hubo una persona que se ofreció a generar una base de datos para crear una contraseña literalmente con sus propias manos, sin la participación de software. Solo absoluto aleatorio, impulsado por la gravedad.

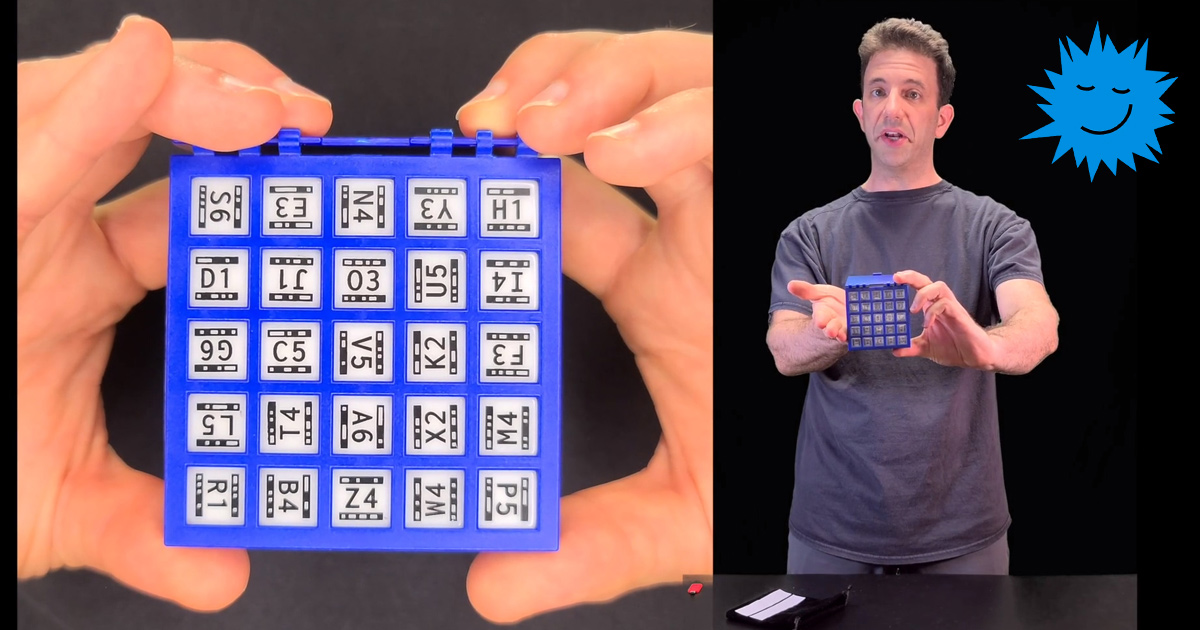

El hombre se llama Stuart Schechter y es informático en la Universidad de California, Berkeley. A pesar de los algoritmos cada vez más complejos y el uso de métodos cada vez más nuevos para generar cifrados y contraseñas, Schechter propuso una forma extremadamente elegante en su simplicidad de generar una base de caracteres para la posterior creación de una contraseña maestra. El científico creó un conjunto de 25 huesos hexagonales, en el borde de cada uno hay un par de un número aleatorio y una letra del alfabeto latino. Llamó a su creación tan simplemente como parece la idea: "DiceKeys".

El científico sugiere el siguiente procedimiento.

Te llevas un juego de 25 huesos y una caja de almacenamiento especial. Sacude los huesos, viértelos en la caja y ayuda a todos los nudillos con las manos a acostarse en células especiales del cuerpo. Eso es todo, ¡la base para su contraseña está lista!

El propio Schechter demuestra cómo funciona esto en el siguiente video:

Después del lanzamiento, se propone escanear el resultado obtenido con una aplicación especial para teléfonos inteligentes, que creará una contraseña maestra utilizando los datos recibidos. Y listo, eres hermosa.

El conjunto incluye una caja para cubos, los propios cubos y una bolsa aleatorizadora (para usuarios con manos grandes, probablemente un accesorio opcional).

¿Por qué la solución de Schechter nos parece extremadamente interesante en el contexto de la generación aleatoria de contraseñas de 128, 196 o 256 bits en el mismo KeePass u otro administrador?

Primero, una contraseña generada por máquina nunca será completamente aleatoria, porque no hay un software aleatorio absoluto.

Segundo:la contraseña puede "dejarlo" incluso en el proceso de generarla en la máquina (después de todo, generalmente genera una contraseña donde la usará), lo que significa que se verá comprometida incluso en el despegue.

Tercero: para proteger no solo la contraseña de los atacantes, sino también el principio mismo de su generación, necesitamos otra contraseña o una máquina aislada (que es el siguiente nivel de paranoia), por lo que aquí nos encontramos en un círculo vicioso de contraseñas criptográficamente fuertes.

Es importante destacar que el propio Schechter enfatiza que la aplicación del teléfono inteligente no interactúa con el mundo exterior de ninguna manera y generalmente es "silenciosa" en el aire. Y, lo más importante, el conjunto de cubos en el cuadro, además de la base para generar la contraseña, también actúa como una copia de seguridad de esta contraseña maestra en sí: cuando la combinación fija se escanea nuevamente, la aplicación en el mismo dispositivo restaurará la contraseña generada anteriormente para usted.

Entonces, un científico de Berkeley, al retirar el proceso de generar una base de datos para una contraseña fuera de línea, cubre simultáneamente tres puntos débiles previamente expresados en el proceso de creación de una contraseña maestra:

- su aleatorizador es verdaderamente aleatorio y no se basa en algoritmos;

- 2128 , -, , ;

- , ( , , - ).

El último punto, sobre el aislamiento del sistema, es probablemente el más importante. Activemos el modo de máxima paranoia, giremos nuestros sombreros de aluminio e imaginemos que un intruso está observando cada uno de nuestros pasos.

Como resultado, los métodos habituales y ya implementados de recopilar datos aleatorios para generar una contraseña, por ejemplo, recopilar datos de ventanas de apuntar y hacer clic para acumular datos pseudoaleatorios de algunos generadores de contraseñas que analizan la actividad en una máquina en segundo plano, ya no parecen tan seguros.

El aislamiento de la vulnerabilidad del sistema es generalmente la piedra angular de la seguridad de la información. Algunos expertos generalmente dicen que "si no desea que sus datos sean robados, no los almacene digitalmente / en una máquina con acceso a la red". Aparentemente, fue este aspecto el que guió Schechter cuando elaboró el concepto de sus cubos-llaves.

Su sistema es vulnerable solo a la ingeniería social si consideramos la opción de usar un teléfono inteligente aislado como plataforma para generar una contraseña maestra. Pero incluso en el caso de contacto físico entre un atacante y el propietario de DiceKeys, se deben cumplir una increíble cantidad de condiciones.

Entonces, un hacker necesita saber que necesita un conjunto de huesos. Además del kit, para volver a generar la contraseña, también necesitará el dispositivo desde el que se generó la clave maestra. Y tendrá que conseguirlo todo físicamente.

Al mismo tiempo, la piratería incluso mediante ingeniería social se vuelve imposible si el usuario destruye la combinación de cubos , es decir, corta la posibilidad de volver a generar su contraseña maestra. Entonces, para robar la contraseña, solo quedará el método del "soldador", siempre que la persona recuerde la contraseña.

Crítica

Pero el método propuesto por Stuart Schechter también tiene puntos débiles. DiceKyes ahora se puede probar en el sitio web dicekeys.app , que simula tiradas de dados y escanea conjuntos reales. El sitio se utiliza hasta que la aplicación móvil esté lista.

La mayoría de las preguntas surgen sobre el resultado final de la generación: es relativamente significativo y se basa en minúsculas. Aparentemente, la contraseña final se forma según el diccionario de inglés, por lo que la contraseña maestra tiene al menos algún significado, es decir, es recordada por un usuario común.

Aquí hay varias opciones que recibió el autor para diferentes aplicaciones en el mismo conjunto de caras:

1 contraseña: music booth owls cause tweed mutts lance halve foyer sway suave woven itemAuthy: dudes acre nifty yoyo sixth plugs relic exert sugar aged chili human alarmFacebook: delta had aids pox visa perm spied folic crop cameo old aged smite

Todas estas contraseñas no contienen caracteres especiales, números o mayúsculas y minúsculas, aunque son lo suficientemente largas como para hacer imposible arrancar y forzar tal combinación.

En este caso, siempre puede ir más allá y conducir las palabras recibidas a través de otro "generador", o traducirlas a codificación hexadecimal. De hecho, existen muchas opciones.

Total

En cualquier caso, el desarrollo de Stuart Schechter es el producto más especializado para usuarios incondicionales y paranoicos. Actualmente existen muchas soluciones aceptables y seguras en el mercado. Por ejemplo, puede pensar en tokens de acceso físico que han funcionado bien en la industria.

Al mismo tiempo, los propios administradores de contraseñas son bastante seguros: el último gran hackeo de este tipo, según Google, ya tuvo lugar en 2015 ( hackeado LastPass), que según los estándares de la industria fue hace casi una eternidad. Luego, los piratas informáticos robaron una tonelada de datos relacionados, incluidas las direcciones de correo electrónico de la cuenta de LastPass, recordatorios de contraseña, registros del servidor para cada usuario y hashes de autenticación. Este último, en teoría, podría dar acceso a la contraseña maestra de la cuenta, lo que abre aún más el acceso a las contraseñas almacenadas en LastPass.

Pero hay que recordar que los sistemas irrompibles no existen y, si bien son, en concepto, imposibles: todo lo que se inventó puede ser pirateado de una forma u otra. Solo lo que no está digitalizado o no existe en absoluto en el rendimiento físico no se piratea.

Recuerda esto y cuida tus datos.

Publicidad

Los servidores con NVMe son servidores virtuales de nuestra empresa.

Durante mucho tiempo hemos estado utilizando exclusivamente unidades de servidor rápidas de Intel y no ahorramos en hardware , solo en equipos de marca y las soluciones más modernas del mercado para brindar servicios.