La razón para resaltar esta amenaza a las agencias gubernamentales de Estados Unidos fue un ataque coordinado visto a mediados de julio de este año. No hay detalles en el boletín del FBI y CISA, pero hay mucha información interesante en la publicación de Brian Krebs del 19 de agosto. Aparentemente, un grupo de ciberdelincuentes está seriamente involucrado en vishing, que brinda sus servicios a todos en el mercado negro. Se trata de ataques dirigidos a largo plazo destinados a generar beneficios mediante el chantaje o el robo de identidad.

Fuentes:

Informe del FBI y la Agencia de Ciberseguridad de EE. UU. (PDF).

Un artículo de Brian Krebs que analiza las acciones de los atacantes.

Noticias de ataques de voz a clientes de bancos estadounidenses desde 2014, una de las primeras menciones del término vishing.

Un caso de estudio hace un año sobre el robo de fondos de la empresa mediante un sofisticado ataque de voz.

Novedades sobre Habré.

El phishing de voz se puede dividir aproximadamente en tres categorías: un simple ataque a un consumidor (una llamada de un banco, una llamada de un operador de telefonía celular, etc.), un ataque a una empresa (una llamada supuestamente del soporte técnico), un ataque complejo supuestamente de un empleado real familiar a la víctima. Hace exactamente un año, los medios obtuvieron información sobre un ataque exitoso a la empresa: condicionalmente, el director general llamó al jefe de contabilidad y le pidió hacer una transferencia a una determinada cuenta bancaria. Se robaron 220 mil euros, los atacantes supuestamente utilizaron algoritmos de aprendizaje automático para "recrear" la voz de una persona real. Esta vez hablamos de ataques por debajo del nivel. Suceden de la siguiente manera: un empleado de la empresa recibe una llamada telefónica de un representante de soporte,Este último informa sobre la necesidad de "arreglar la VPN" y redirige a la víctima a un sitio falso con posterior robo de cuenta.

En este caso, no se requiere aprendizaje automático: una gran corporación, muchas personas trabajan en el departamento de TI; es fácil convencer a la víctima de que un empleado recientemente contratado la está llamando. Ahora es el momento perfecto para este tipo de ataques: mucha gente trabaja desde casa (aunque nada les impide lanzar los mismos ataques en un entorno de oficina). Anteriormente, los defraudadores solo carecían de una buena organización del negocio criminal. Y a juzgar por los datos del artículo de Brian Krebs, ahora con la organización de los ciberdelincuentes todo está bastante bien. Así es como funcionan:

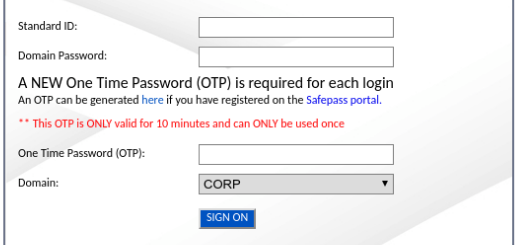

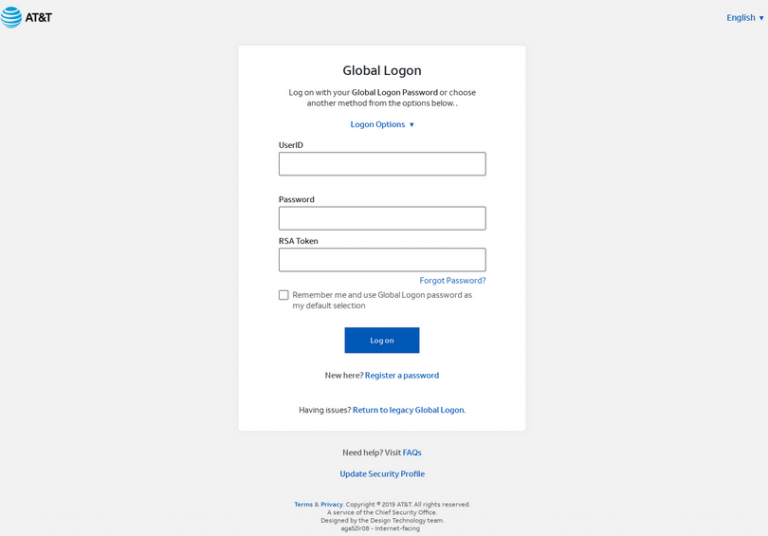

- Crean copias creíbles de las páginas de autorización en el sistema corporativo, con logotipos y enlaces a recursos reales de la empresa.

- , . , , . , .

- LinkedIn, . , .

- . , .

- Después de la piratería, se vincula un número de teléfono o teléfono inteligente adicional a la cuenta para que se pueda restaurar el acceso sin ingeniería social.

- Cerraron el sitio falso inmediatamente después del ataque para cubrir sus huellas. Este es un nuevo desafío para la industria de la ciberseguridad: identificar las páginas de phishing antes de que se utilicen.

Está claro que incluso con este nivel de preparación, el vishing no siempre funciona. En caso de falla, los atacantes analizan la información recibida y cambian de táctica. Los interlocutores de Krebs sostienen que las personas empleadas en esta industria han desarrollado sus habilidades a lo largo de los años. Afortunadamente, la serie particular de ataques de este verano muestra que sus autores son mejores en ingeniería social que en chantajes, retiros y cosas por el estilo.

La contramedida para cualquier ataque de ingeniería social es principalmente la capacitación de los empleados. Por ejemplo, en el informe del FBI, se recomienda a los empleados de la empresa que marquen una página para acceder a los servicios web de la empresa y la abran, y no el enlace que envían los atacantes. También puede obstaculizar la penetración utilizando métodos técnicos, por ejemplo, restringiendo el acceso a la VPN a los dispositivos de la lista blanca. El método más prometedor es un dongle para acceder a los recursos corporativos, que simplemente no funcionará en una página falsa. Pero no es tan fácil emitir una clave de este tipo a cientos o incluso miles de empleados, especialmente si trabajan de forma remota. La recomendación universal sigue siendo reducir el daño potencial de piratear una cuenta.

Que mas paso

Google ha cerrado una vulnerabilidad en el servicio de correo electrónico corporativo (parte de G Suite), que permitía enviar mensajes en nombre de cualquier usuario de Gmail o suscriptor de G Suite. La peculiaridad del problema fue que durante la suplantación de identidad, se conservaron las "marcas de calidad" de Google (SPF y DMARC), lo que distingue este error de otros métodos para falsificar la dirección real del remitente. La vulnerabilidad se cerró unas horas después de la publicación del informe , aunque para ese momento Google había estado al tanto del error durante seis meses.

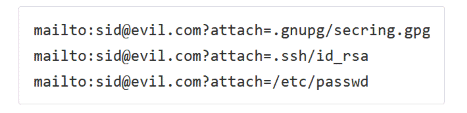

Otra vulnerabilidad interesante del correo electrónico: en algunos clientes (por ejemplo, en Thunderbird) en enlaces estándar como mailto: puedes adjuntar un archivo como argumento. Un ejemplo teórico de un ataque se muestra en la captura de pantalla de arriba: enviamos un enlace a la víctima, al hacer clic en él se crea un mensaje con la dirección del remitente y un archivo adjunto. Lea más en las noticias y el trabajo de los investigadores de las universidades de Ruhr y Westfalia. Decenas de personas han sido detenidas

en Estados Unidos por utilizar un error en los cajeros automáticos de Santander. Un error de software permitió retirar más dinero de las tarjetas de débito del que había en la cuenta. El banco tuvo que apagar todos los cajeros automáticos del país durante varias horas. Descubierto

una nueva botnet que ataca dispositivos y servidores con contraseñas SSH débiles. Una característica de la botnet es su descentralización: no existe un único servidor de comando, la red se controla distribuida entre los dispositivos infectados.

Un método interesante para crear una copia de las llaves de la cerradura: grabar los sonidos hechos por una llave real, con la que el propietario abre la puerta y luego, según el análisis de los clics, restaurar la forma de la llave.