Bienvenido al artículo 5 de la serie de soluciones Check Point SandBlast Agent Management Platform. Los artículos anteriores se pueden encontrar haciendo clic en el enlace correspondiente: primero , segundo , tercero , cuarto . Hoy veremos las capacidades de monitoreo en la Plataforma de Gestión, es decir, trabajar con registros, cuadros de mando interactivos (Ver) e informes. También tocaremos el tema de Threat Hunting para identificar amenazas actuales y eventos anómalos en la máquina del usuario.

Registros

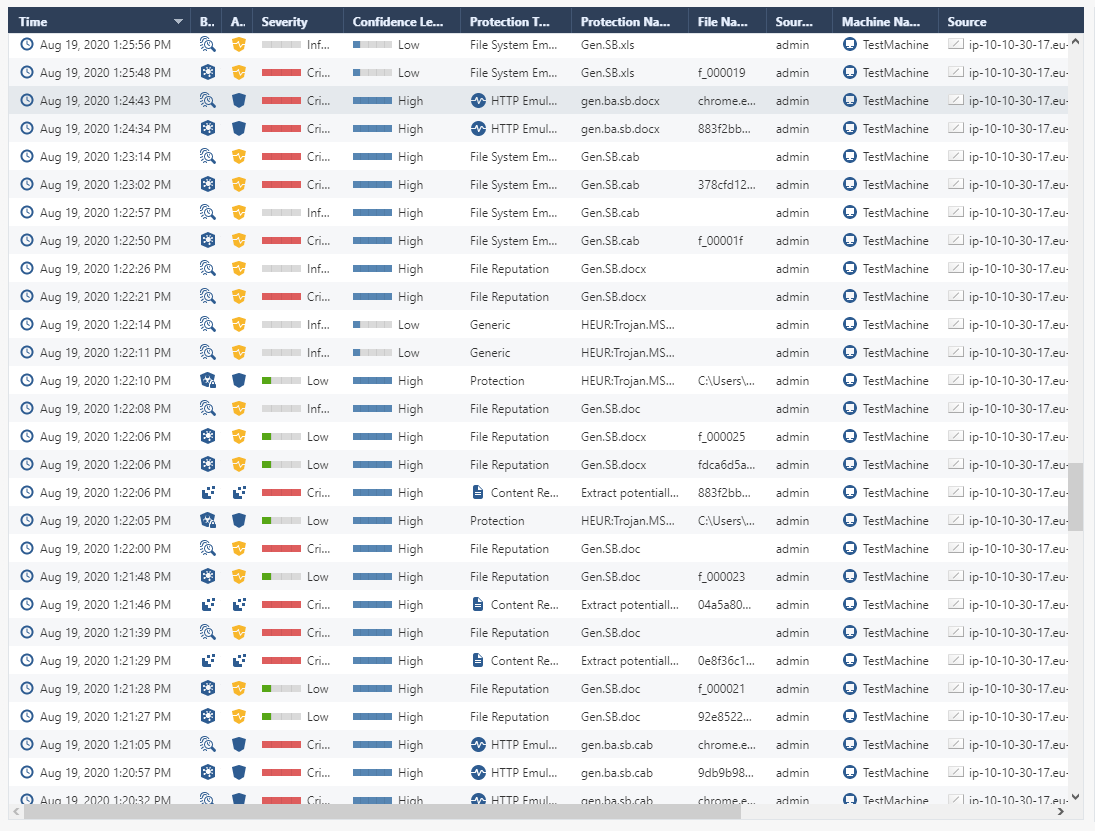

La principal fuente de información para monitorear eventos de seguridad es la sección Registros, que muestra información detallada sobre cada incidente y también le permite utilizar filtros convenientes para refinar sus criterios de búsqueda. Por ejemplo, cuando hace clic con el botón derecho en un parámetro (Blade, Action, Severity, etc.) del registro de interés, este parámetro se puede filtrar como Filter: "Parameter" o Filter Out: "Parameter" . Además, para el parámetro Fuente, se puede seleccionar la opción Herramientas de IP, en la que puede hacer ping a una dirección / nombre IP determinado, o ejecutar un nslookup para obtener la dirección IP de origen por nombre.

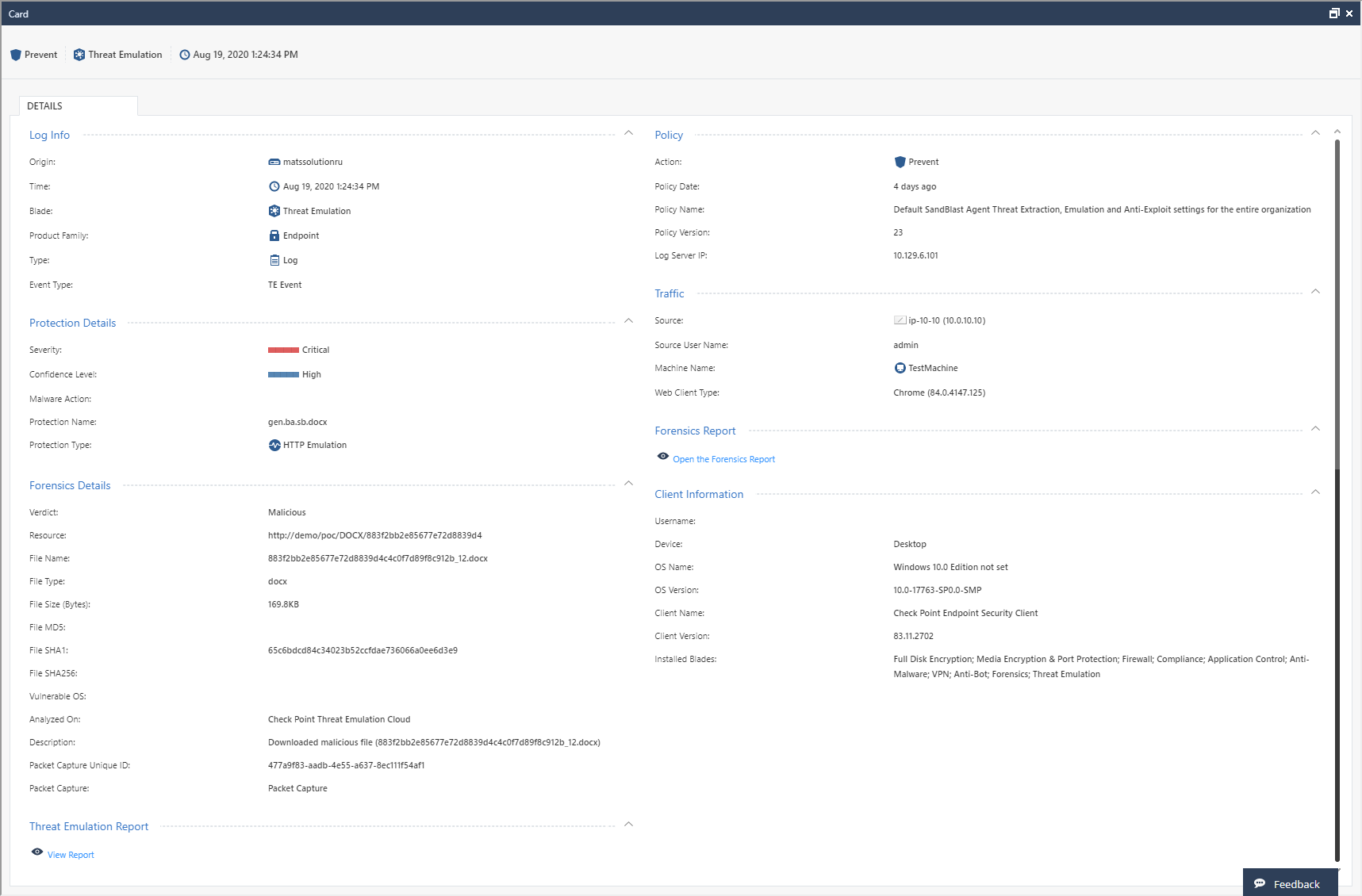

En la sección de Logs, para el filtrado de eventos, hay una subsección de Estadísticas, que muestra las estadísticas de todos los parámetros: un gráfico de tiempo con el número de logs, así como los porcentajes para cada uno de los parámetros. Desde esta subsección, puede filtrar registros fácilmente sin hacer referencia a la línea de búsqueda y escribir expresiones de filtrado; simplemente seleccione los parámetros de interés y se mostrará una nueva lista de registros de inmediato.

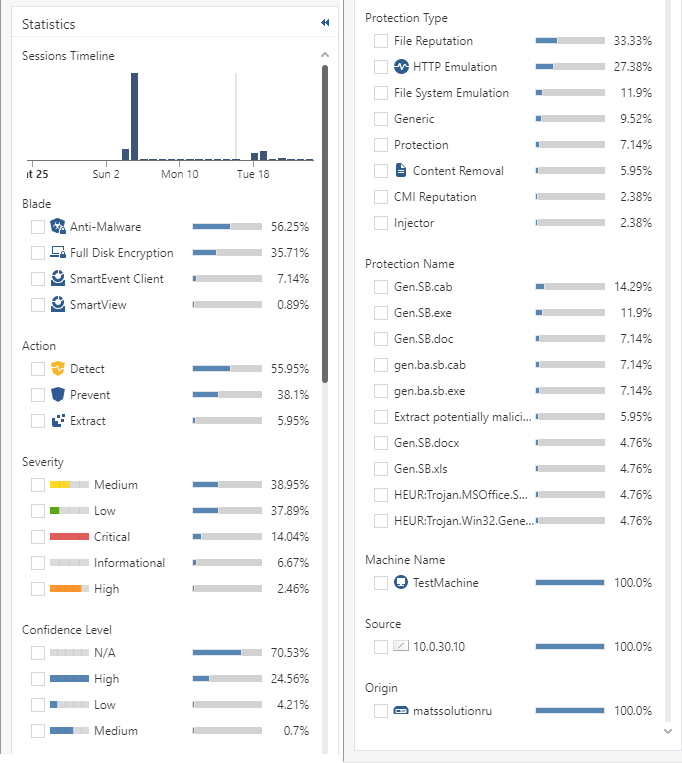

La información detallada de cada registro está disponible en el panel derecho de la sección Registros, pero es más conveniente abrir el registro haciendo doble clic para analizar el contenido. A continuación se muestra un ejemplo de un registro (se puede hacer clic en la imagen), que muestra información detallada sobre cómo activar la acción Prevenir de la hoja Emulación de amenazas en un archivo ".docx" infectado. El registro tiene varias subsecciones que muestran los detalles del evento de seguridad: política y protección activadas, detalles forenses, información sobre el cliente y el tráfico. Cabe destacar los informes disponibles en el registro: Informe de emulación de amenazas e Informe forense. Estos informes también se pueden abrir desde el cliente de SandBlast Agent.

Informe de emulación de amenazas

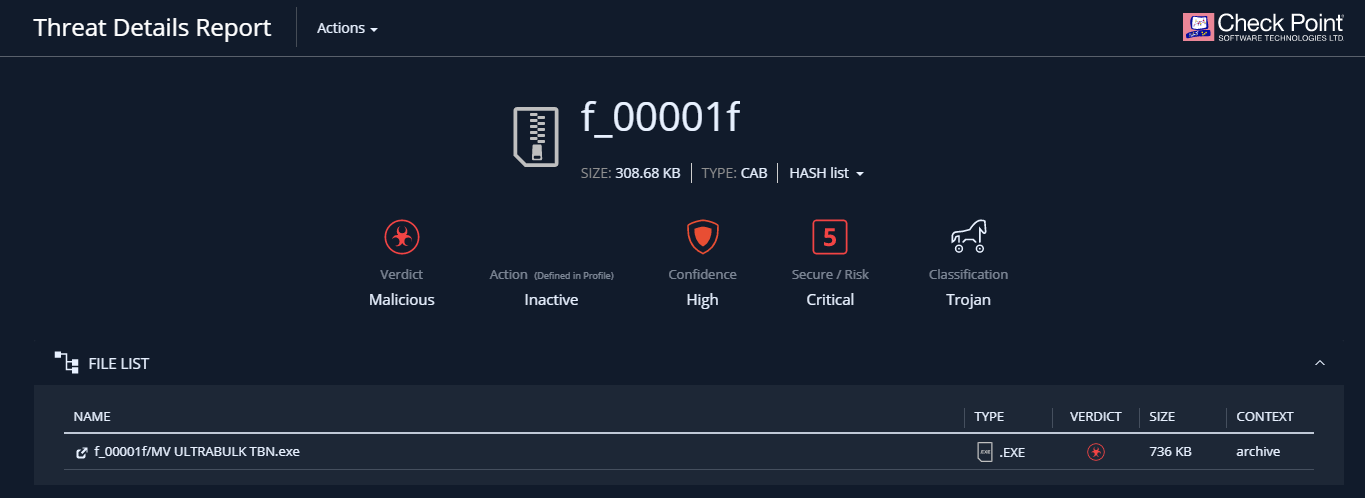

Cuando se utiliza la hoja Threat Emulation después de la emulación en la nube Check Point, aparece un enlace a un informe detallado sobre los resultados de la emulación: Informe de Emulación de amenazas en el registro correspondiente. El contenido de dicho informe se describe en detalle en nuestro artículo sobre análisis de malware utilizando el análisis forense de Check Point SandBlast Network . Cabe señalar que este informe es interactivo y le permite "recorrer" los detalles de cada una de las secciones. También es posible ver un registro del proceso de emulación en una máquina virtual, descargar el archivo malicioso original u obtener su hash y contactar al Equipo de Respuesta a Incidentes de Check Point.

Informe forense

Para casi cualquier evento de seguridad, se genera un Informe Forense, que incluye información detallada sobre el archivo malicioso: sus características, acciones, punto de entrada al sistema e impacto en activos importantes de la empresa. Discutimos la estructura del informe en detalle en el artículo sobre análisis de malware utilizando el análisis forense del Agente Check Point SandBlast . Dicho informe es una fuente importante de información al investigar eventos de seguridad y, si es necesario, puede enviar inmediatamente el contenido del informe al Equipo de respuesta a incidentes de Check Point.

SmartView

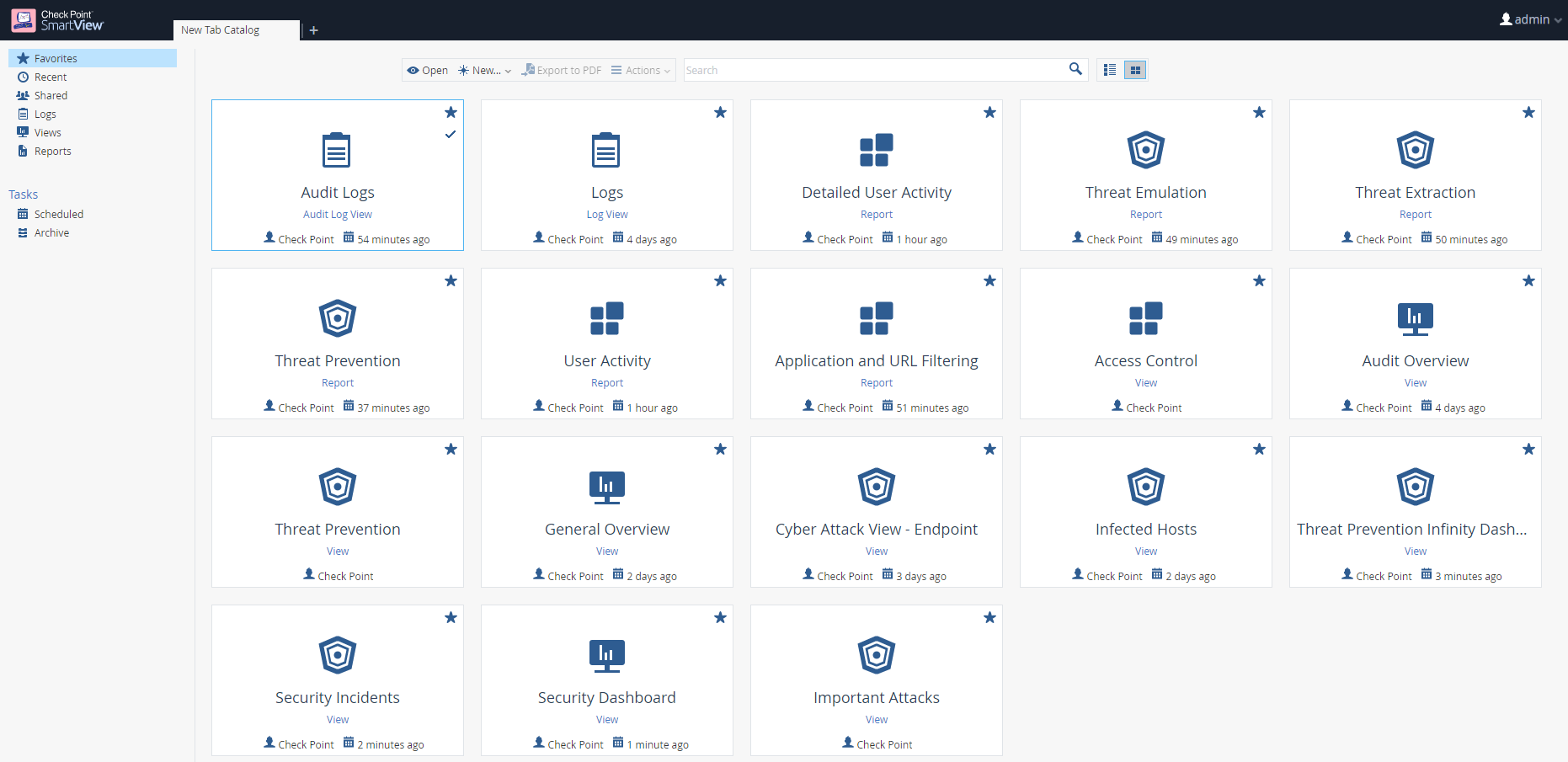

Check Point SmartView es una herramienta conveniente para crear y visualizar cuadros de mando dinámicos (Ver) e informes en formato PDF. Los registros de usuario y los eventos de auditoría para los administradores también se pueden ver desde SmartView. La siguiente figura muestra los informes y paneles de control más útiles para trabajar con SandBlast Agent. Los informes en SmartView son documentos con información estadística sobre eventos durante un período de tiempo determinado. Admite la carga de informes en formato PDF a la máquina donde SmartView está abierto, así como la carga regular a PDF / Excel al correo electrónico del administrador. Además, se admite la importación / exportación de plantillas de informes, la creación de sus propios informes y la capacidad de ocultar nombres de usuario en los informes. La siguiente figura muestra un ejemplo de un informe de Prevención de amenazas integrado.

Los paneles (Ver) en SmartView permiten al administrador acceder a los registros del evento correspondiente; simplemente haga doble clic en el objeto de interés, ya sea una columna de gráfico o el nombre de un archivo malicioso. Al igual que con los informes, puede crear sus propios paneles y ocultar los datos del usuario. Para los tableros, también se admite la importación / exportación de plantillas, la carga regular a PDF / Excel al correo electrónico del administrador y la actualización automática de datos para monitorear eventos de seguridad en tiempo real.

Secciones de seguimiento adicionales

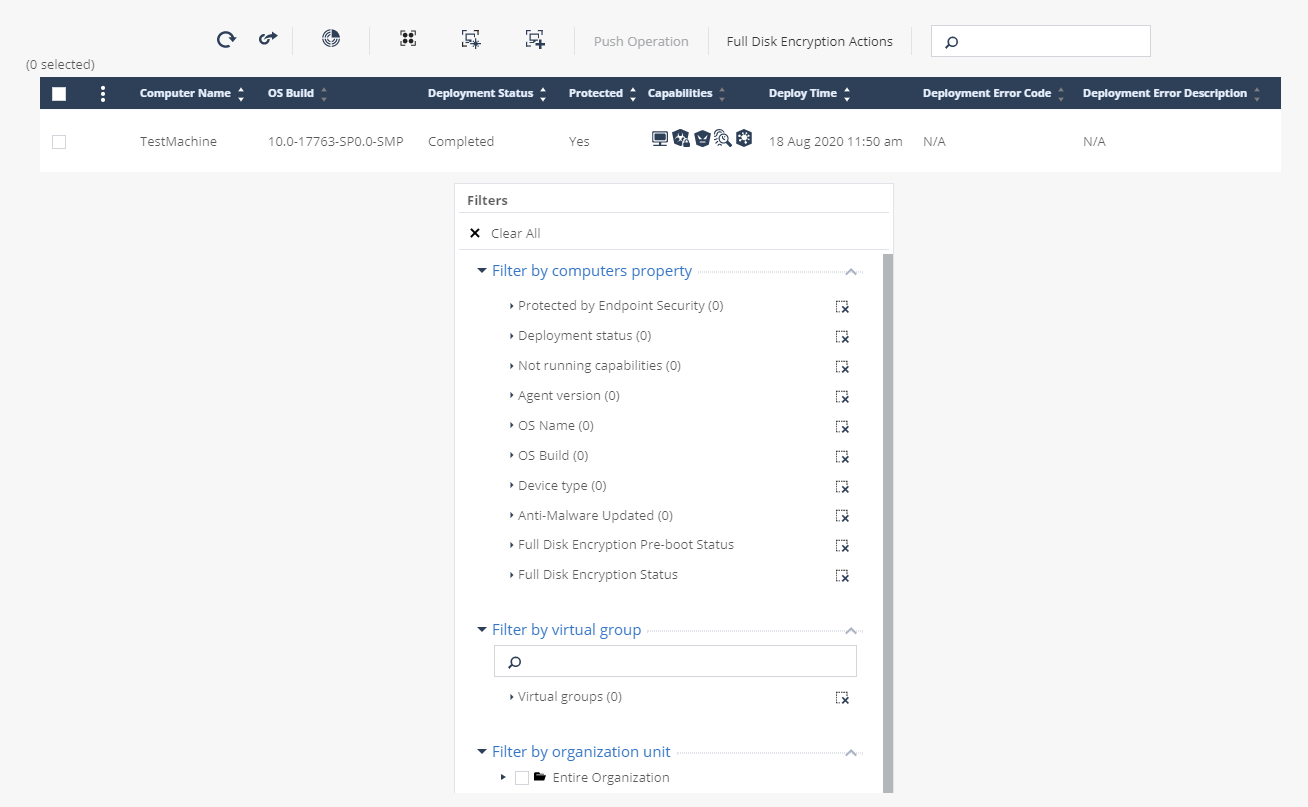

Una descripción de las herramientas de monitoreo en la Plataforma de administración estaría incompleta sin mencionar las secciones Descripción general, Administración de equipos, Configuración de endpoints y Operaciones de inserción. Estas secciones se describen en detalle en el segundo artículo.sin embargo, será útil considerar sus posibilidades para resolver tareas de monitoreo. Comencemos con la descripción general, que consta de dos subsecciones: descripción general operativa y descripción general de seguridad, que son paneles con información sobre el estado de los equipos de usuario protegidos y los eventos de seguridad. Al igual que con la interacción con cualquier otro panel, las subsecciones Descripción general operativa y Descripción general de seguridad, cuando hace doble clic en el parámetro de interés, le permiten ir a la sección Administración de equipos con el filtro seleccionado (por ejemplo, "Computadoras de escritorio" o "Estado previo al inicio: habilitado"), o a la sección Registros de un evento específico. La subsección Descripción general de seguridad es una Vista de ataque cibernético: panel de control de punto final que puede personalizar y configurar actualizaciones automáticas de datos.

Desde la sección Administración de equipos, puede monitorear el estado del agente en las máquinas de los usuarios, el estado de la actualización de la base de datos Anti-Malware, los pasos de cifrado del disco y mucho más. Todos los datos se actualizan automáticamente y el porcentaje de máquinas de usuario elegibles se muestra para cada filtro. También se admite la exportación de datos informáticos en formato CSV. Un aspecto importante de la supervisión de la seguridad de las estaciones de trabajo es la configuración de notificaciones sobre eventos críticos (alertas) y la exportación de registros (eventos de exportación) para su almacenamiento en el servidor de registros de la empresa. Ambas configuraciones se realizan en la sección Configuración de endpoints y para Alertas

es posible conectar un servidor de correo para enviar notificaciones sobre eventos al administrador y configurar umbrales para activar / desactivar notificaciones según el porcentaje / número de dispositivos que coinciden con los criterios de eventos. Exportar eventos le permite configurar el reenvío de registros desde la Plataforma de administración al servidor de registros de la empresa para su posterior procesamiento. Los formatos admitidos son los protocolos SYSLOG, CEF, LEEF, SPLUNK, TCP / UDP, cualquier sistema SIEM con un agente syslog en ejecución, utilizando cifrado TLS / SSL y autenticación de cliente syslog.

Para un análisis en profundidad de los eventos en el agente o en caso de comunicarse con el soporte técnico, puede recopilar rápidamente registros del cliente de SandBlast Agent mediante una operación forzada en la sección Operaciones de inserción. Puede configurar el reenvío del archivo generado con registros a servidores Check Point o servidores corporativos; el archivo con registros también se guarda en la máquina del usuario en el directorio C: \ Users \ username \ CPInfo. Admite iniciar el proceso de recopilación de registros en un momento específico y la capacidad de posponer la operación por parte del usuario.

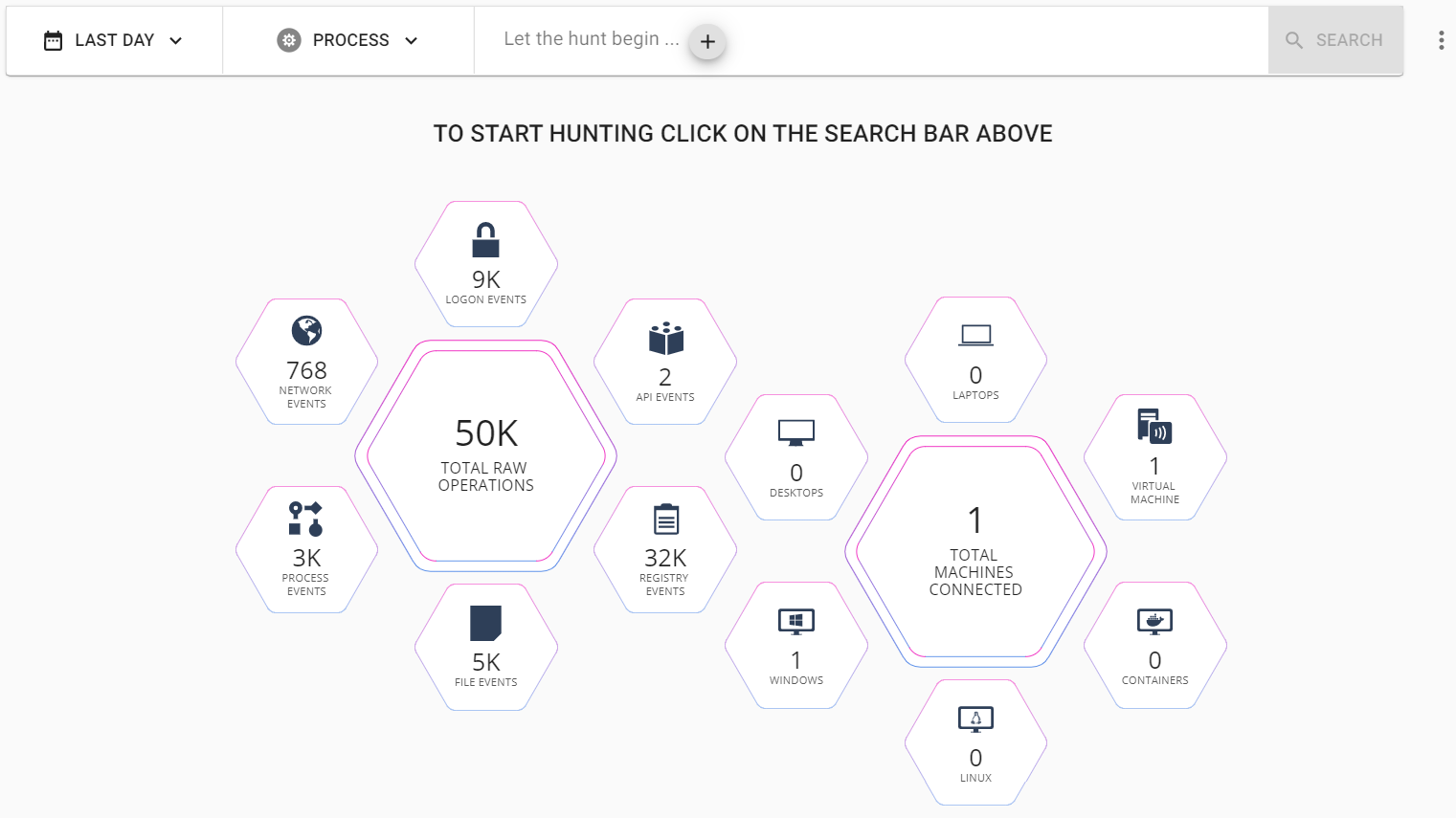

Caza de amenazas

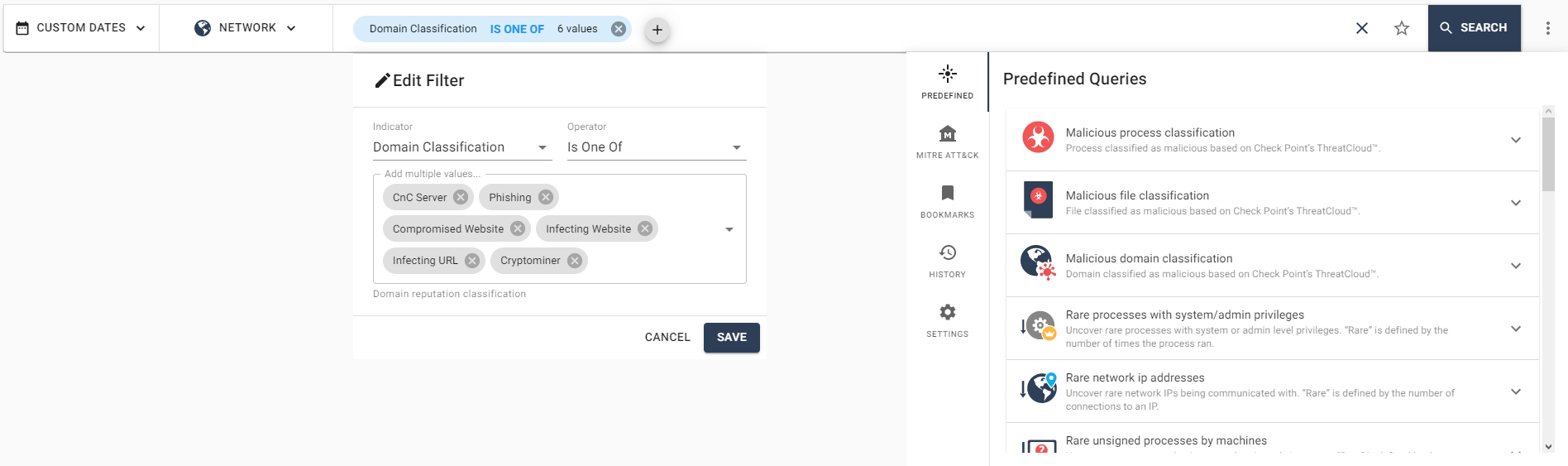

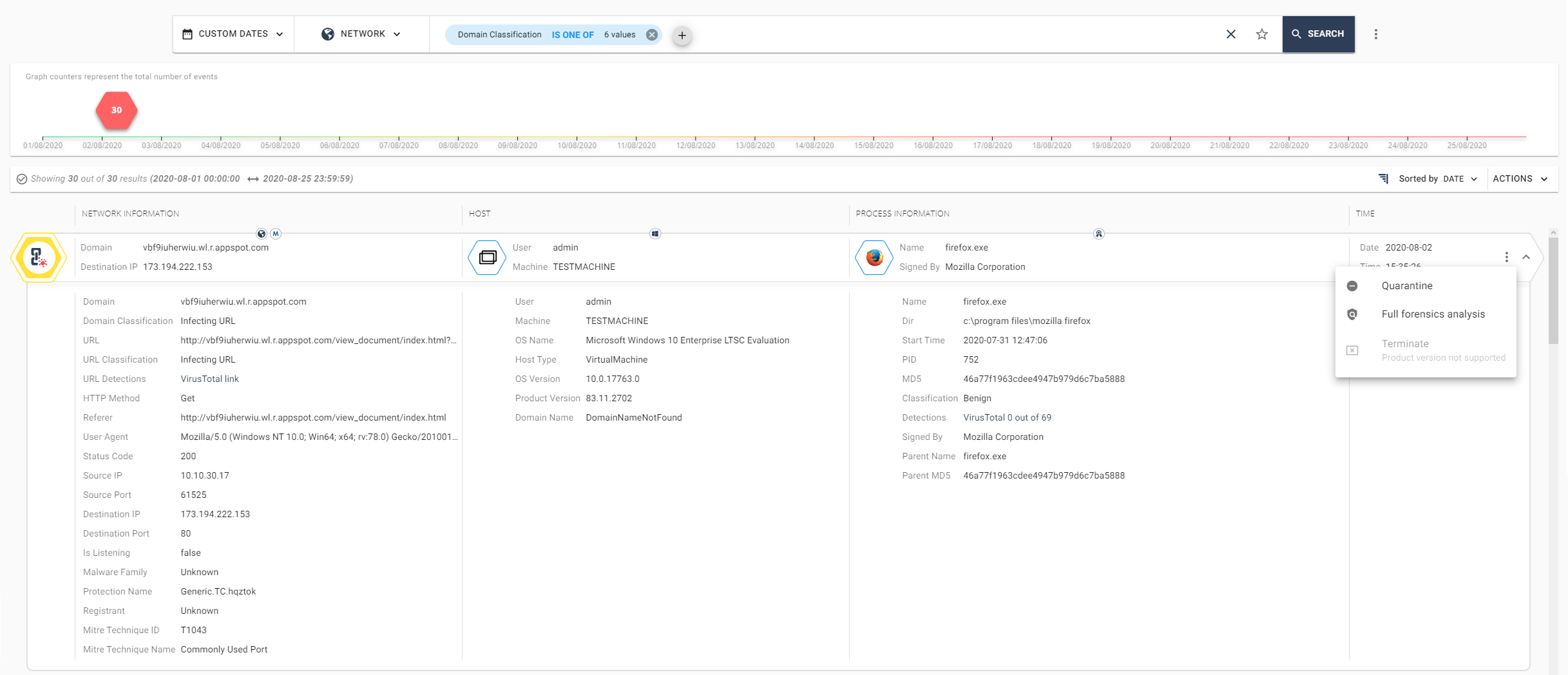

El método Threat Hunting se utiliza para buscar de forma proactiva actividad maliciosa y comportamiento anómalo en el sistema para investigar más a fondo un posible evento de seguridad. La sección Threat Hunting de la Management Platform le permite buscar eventos con parámetros específicos en los datos de una máquina de usuario. La herramienta Threat Hunting tiene varias consultas predefinidas, por ejemplo: para clasificar dominios o archivos maliciosos, rastrear llamadas raras a ciertas direcciones IP (en relación con las estadísticas generales). La estructura de la solicitud consta de tres parámetros: indicador (protocolo de red, identificador de proceso, tipo de archivo, etc.), operador ("es", "no es", "incluye", "uno de", etc.) y el cuerpo de la solicitud

... Se pueden usar expresiones regulares en el cuerpo de la solicitud; se pueden usar varios filtros simultáneamente en la cadena de búsqueda. Después de seleccionar un filtro y completar el procesamiento de la solicitud, aparece el acceso a todos los eventos adecuados, con la capacidad de ver información detallada sobre el evento, poner en cuarentena el objeto de la solicitud o generar un Informe forense detallado con una descripción del evento. Por el momento, esta herramienta se encuentra en versión beta y en el futuro se prevé ampliar el conjunto de funcionalidades, por ejemplo, agregando información sobre el evento en forma de la matriz Mitre Att & ck.

Conclusión

En resumen: en este artículo, examinamos las posibilidades de monitorear eventos de seguridad en la plataforma de administración de agentes SandBlast, estudiamos una nueva herramienta para buscar de manera proactiva acciones maliciosas y anomalías en las máquinas de los usuarios: Threat Hunting. El próximo artículo será el final de este ciclo, y en él veremos las preguntas más comunes sobre la solución Management Platform y hablaremos sobre las capacidades de prueba de este producto.

Una gran selección de materiales en Check Point de TS Solution . Para no perderse las siguientes publicaciones sobre el tema Plataforma de administración de agentes SandBlast, permanezca atento a nuestras redes sociales ( Telegram , Facebook , VK , TS Solution Blog , Yandex.Zen).