Avanzando en nuestro proyecto. Hemos completado la parte SIEM. Es hora de pasar nuestro proyecto de un simple observador a un respondedor activo. Una de las herramientas importantes que hemos utilizado para esto es Wazuh. En este artículo, esperamos informarle sobre los beneficios que ofrece esta herramienta. También te diremos cómo instalarlo y usarlo.

Wazuh es un motor de detección, visualización y comparación de cumplimiento de seguridad de código abierto.

Fue creado como una bifurcación de OSSEC HIDS, luego integrado con Elastic Stack y OpenSCAP, que se convirtió en una solución más completa.

Wazuh lo ayuda a obtener una visibilidad de seguridad más profunda en toda su infraestructura mediante el seguimiento de los hosts en el sistema operativo y la capa de aplicación.

Tabla de contenido para todas las publicaciones.

- Introducción. Despliegue de infraestructura y tecnología para SOC como servicio (SOCasS)

- Pila ELK - instalación y configuración

- Caminando por la Distro abierta

- Dashboards y visualización ELK SIEM

- Integración con WAZUH

- Alertando

- Haciendo informe

- Gestión de casos

El artículo se divide en las siguientes secciones:

- Instalación del servidor y el agente de Wazuh

Instalación del servidor Wazuh

Instalación del agente de Wazuh

Instalación e integración de aplicaciones con kibana

Configurar y conectar agentes

1- wazuh

Wazuh — , , , . , .

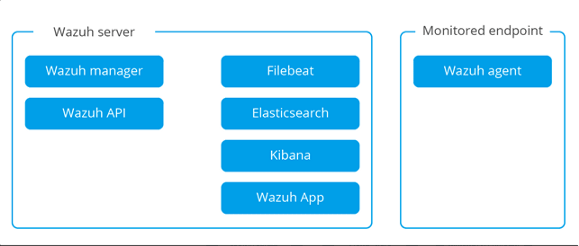

Wazuh: Wazuh, API Filebeat. .

Wazuh: , . Wazuh, .

1.1- Wazuh:

Wazuh , , . , ( , , , . .), / . Elasticsearch .

(Single-host architecture (HIDS)), :

. :

https://documentation.wazuh.com/3.8/getting-started/architecture.html

1.2- Wazuh manager, API Filebeat

wazuh

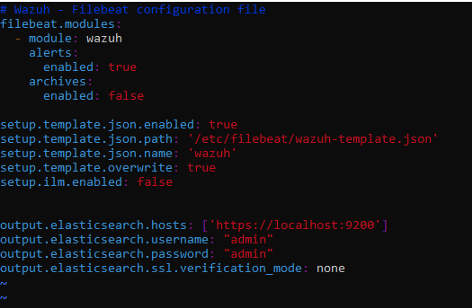

filebeat: filebeat elasticsearch logstash. elasticsearch ssl ( , )

cd /etc/filebeat

nano filebeat.yml

3 :

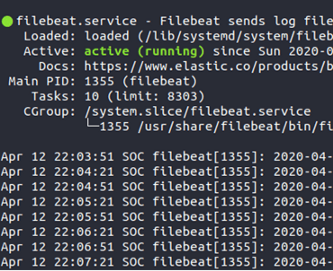

filebeat setup — index-management

service filebeat start

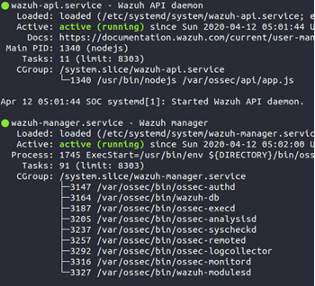

service wazuh-manager start

service wazuh-api start

1.3- wazuh-

, wazuh-agent:

1.4- wazuh Kibana:

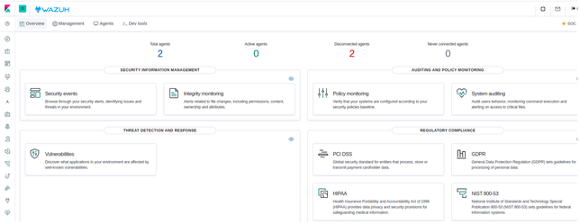

Wazuh Kibana ELK, .

Git Hub, -.

wazuh, ELK Stack 7.6.1. .

cd /usr/share/kibana

sudo -u kibana bin/kibana-plugin install https://packages.wazuh.com/wazuhapp/wazuhapp-3.12.2_7.6.1.zipKibana, :

cat >> /etc/default/kibana << EOF

NODE_OPTIONS=" —max_old_space_size=2048"

EOF:

systemctl restart kibana:

https://github.com/wazuh/wazuh-kibana-app

, wazuh . . wazuh api. . . , . , .

1–5

. .

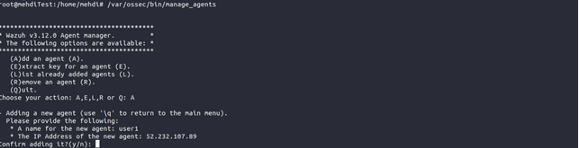

Wazuh manager manage_agents, . . :

/var/ossec/bin/manage_agents

, A . , , user1. IP- . : IP- , () IP-. Enter

, wazuh.

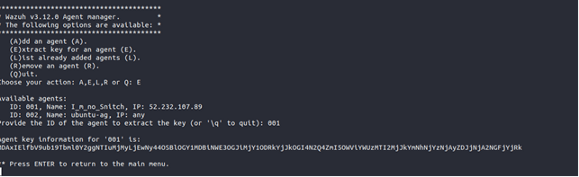

E . , 001.

, Wazuh, Linux root. .

/var/ossec/bin/manage_agents -i "__", "y" Enter.

Wazuh /var/ossec/etc/ossec.conf, IP- Wazuh. <> <> MANAGER_IP Wazuh. Wazuh- IP- DNS-:

1.6- :

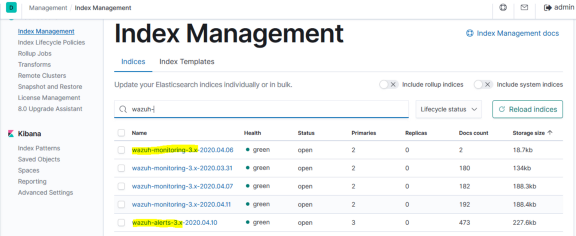

, ELK wazuh. . - (wazuh-alert wazuh-monitoring)

Wazuh:

Wazuh , Wazuh-manager.

— , , . — . , .

, IP- , , , Bruteforce, , RDP SSH, .

, IP- , , Wazuh. SSH-Bruteforce. 8 . , "5712 — SSHD ". . , IP .

-, , .

OSSEC , . / var / ossec / active-response / bin / . firewall-drop.sh, Linux / Unix IP- .

ossec.conf OSSEC Manager:

nano /var/ossec/etc/ossec.conffirewall-drop.sh, Linux / Unix IP- .

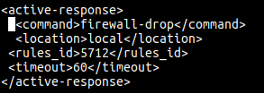

OSSEC . :

-command: (firewall-drop).

-location: . , . , local.

-rules_id: , 5712.

-timeout: IP 60 (iptables, ipfilter . .)

. wazuh-manager :

service wazuh-manager restartwazuh-agent ossec.conf :

<active-response>

<disabled>no</disabled>

</active-response>SSH -, Wazuh, 60 8 .

Wazuh, :

https://documentation.wazuh.com/3.7/user-manual/capabilities/active-response/how-it-works.html

Chat de Telegram en Elasticsearch: https://t.me/elasticsearch_ru