Los ciberdelincuentes secuestran enrutadores y luego los utilizan para vender servicios de anonimización, proxies y organizar ataques DDoS. Además, varias botnets luchan por la posesión de dispositivos zombies. Una nueva investigación de Trend Micro revela cómo va esta guerra, y en esta publicación compartiremos los detalles más importantes.

Según los expertos, en 2020 la cantidad de dispositivos IoT conectados a Internet superará los 31 mil millones de piezas . Cada uno de estos dispositivos contiene un sistema operativo con una pila de red y un conjunto de programas para realizar tareas básicas. Los dispositivos de IoT más funcionales son los enrutadores. Por lo general, su firmware es una versión liviana de Linux que los propietarios de dispositivos rara vez actualizan. Muchos dispositivos se quedan con una contraseña proporcionada por el fabricante, que, combinada con las vulnerabilidades sin parches del antiguo Linux, hacen que los enrutadores sean ideales para secuestrar y conectarse a una botnet.

Por qué se necesitan las botnets

Se puede usar un ejército de decenas de miles de dispositivos para diferentes propósitos. Los más comunes son los proxies anónimos y los ataques DDoS. Estas dos direcciones le permiten obtener ingresos importantes con una monetización competente. Cuantos más dispositivos tiene una red, más potencia potencial tiene y más dinero aporta a sus propietarios. Por lo tanto, los ciberdelincuentes compiten para secuestrar tantos enrutadores como sea posible.

¿Cómo ocurre la infección?

Los datos recopilados muestran que la mayor cantidad de infecciones se produce mediante ataques de fuerza bruta y puertos telnet abiertos.

Los ataques directos de fuerza bruta se realizan mediante un script especial y son muy eficientes, ya que muchos enrutadores se conectan a Internet con una contraseña predeterminada. La fuerza bruta de la contraseña también puede ser una de las funciones de una botnet, por lo que la captura de nuevos dispositivos es bastante rápida.

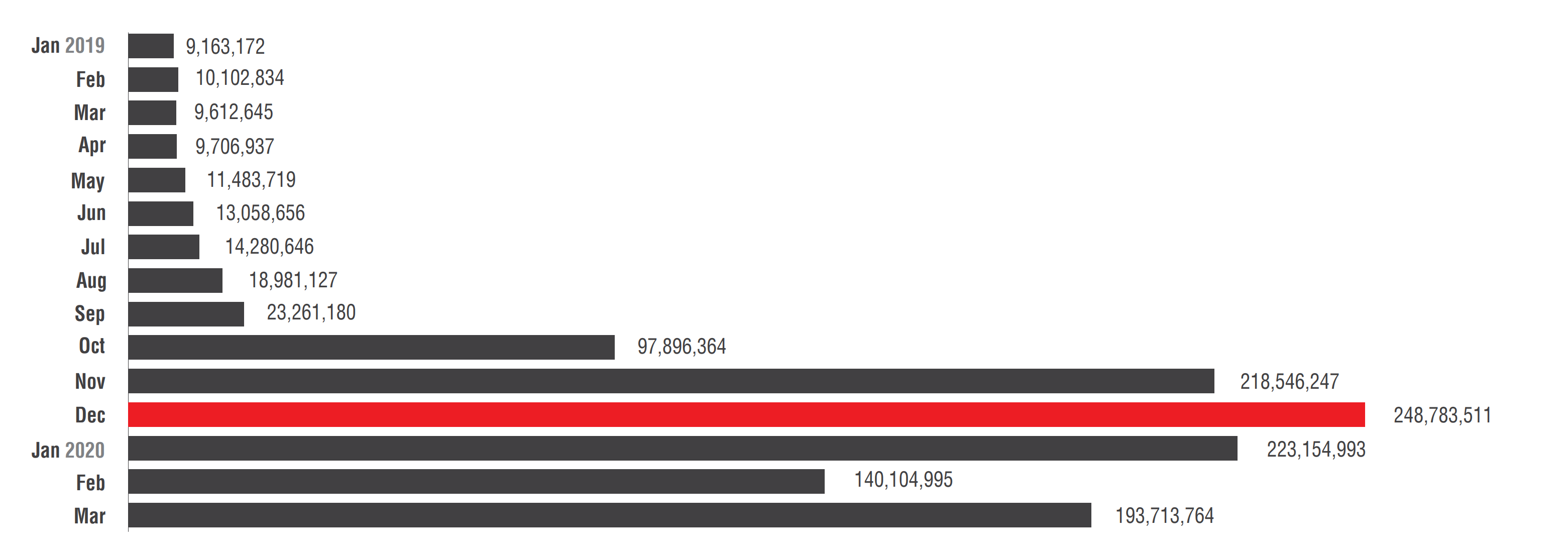

El número de ataques de fuerza bruta en enrutadores en 2019-2020. Fuente (en adelante, a menos que se indique lo contrario): Trend Micro

Según la telemetría de Trend Micro, los intentos de fuerza bruta para iniciar sesión en los enrutadores aumentaron de manera constante en 2019. Al principio, el crecimiento fue gradual, pero desde octubre, las cifras han aumentado considerablemente.

La segunda herramienta más popular para expandir el alcance de las botnets de IoT es descifrar el protocolo telnet. Aunque telnet no se utiliza tanto en la actualidad como en el pasado y ni siquiera se recomienda su uso, muchos dispositivos de IoT todavía lo utilizan para proporcionar acceso remoto. Las sesiones de Telnet no están encriptadas, lo que facilita que un atacante o una botnet intercepten las credenciales de usuario y otra información. Como resultado, las botnets pueden utilizar los datos obtenidos del protocolo telnet para una mayor expansión.

Intentar abrir una sesión telnet con otros dispositivos no es un comportamiento normal del enrutador y puede indicar un intento de infección. En nuestra investigación, usamos esta métrica como indicador de la cantidad de enrutadores infectados.

Datos de telemetría de Trend Micro desde julio de 2019 hasta abril de 2020. Barras negras - el número de intentos de conexión telnet, gráfico azul - las fuentes de estos intentos

En su pico, las fuentes de tráfico malicioso fueron hasta 16 mil dispositivos por semana, luego de lo cual este número disminuyó, lo que coincidió con el cierre parcial de una de las botnets más poderosas, DoubleGuns .

Descubrimos que hay tres bases de código principales de botnets que son más comúnmente utilizadas por los grupos cibernéticos y los niños de scripts: Mirai, Kaiten y QBot. Sus códigos están disponibles públicamente, por lo que cualquier ladrón experto en tecnología puede descargar el código, modificarlo y recompilarlo para secuestrar enrutadores y crear una botnet. Por lo tanto, los códigos de estas tres redes de bots son las principales armas cibernéticas en la guerra en curso por los enrutadores.

Mirai

Este es el código más común utilizado para crear botnets. Mirai se lanzó a finales de 2016 e inmediatamente cambió el panorama de las amenazas de IoT. Mirai fue creado como una herramienta de ataque DDoS.

El primer ataque de Mirai fue un ataque a los servidores de juegos de Minecraft alojados por el proveedor de servicios de Internet OVH. La potencia del ataque, que comenzó el 19 de septiembre de 2016, fue de 799 Gbps. La botnet constaba de 145.000 dispositivos.

Otra demostración de las capacidades de la botnet fue el ataque DDoS de 665 Gbps en el sitio web Krebs on Security el 20 de septiembre de 2016. El proveedor de CDN Akamai, incapaz de hacer frente al ataque, simplemente deshabilitó el sitio, que terminó "mintiendo" durante cuatro días. El ataque en sí duró 77 horas e involucró a 24.000 enrutadores secuestrados.

La mayor campaña de Mirai fueataque el 12 de octubre de 2016 al proveedor de DNS Dyn , que brindaba servicios a Netflix, Reddit, Twitter y otras empresas. Según los expertos, el poder de ataque superó las capacidades de todas las soluciones de seguridad disponibles. En ese momento, había más de 11 millones de dispositivos en el Mirai.

El lanzamiento del código fuente de Mirai cambió el mundo para siempre. La oportunidad de crear un club DDoS para uno mismo para tomar medidas enérgicas contra los competidores y arrendarlo resultó ser tan atractiva que muchas bifurcaciones Mirai aparecieron inmediatamente con capacidades adicionales en forma de uso de exploits adicionales para piratear enrutadores, así como código para eliminar los dispositivos comprometidos de los competidores.

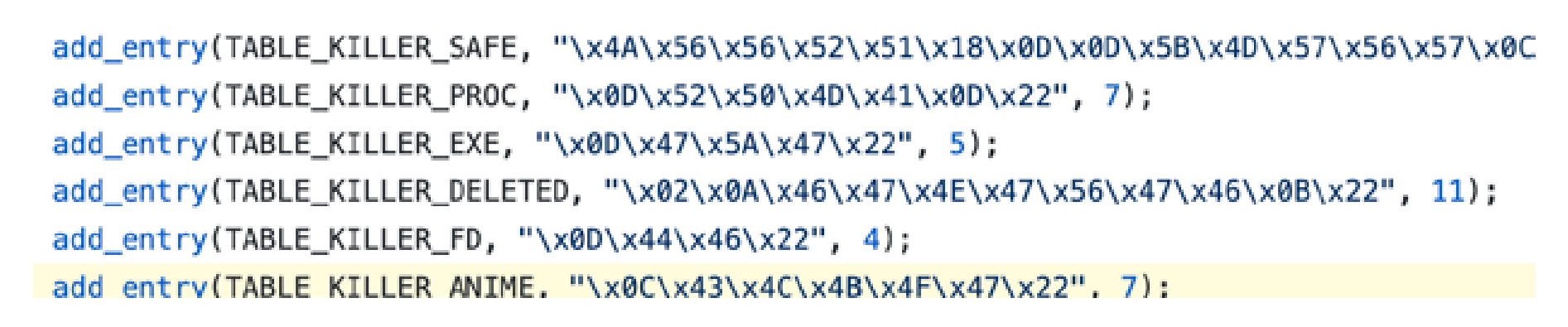

Fragmentos del código de Mirai para destruir al rival Malware Anime. Aquí Mirai usa la función del sistema kill () de Linux para enviar la señal SIG_KILL (9) a los procesos competidores.

Kaiten / Tsunami

Esta botnet no es tan conocida como Mirai, aunque puede considerarse una de las más antiguas. Sus fuentes son de dominio público desde 2001. La interacción con los servidores de control se realiza mediante el protocolo IRC (Internet Relay Chat). Las direcciones del servidor están escritas en el código fuente de Kaiten, que se puede compilar para arquitecturas SH4, PowerPC, MIPSel, MIPS y ARM.

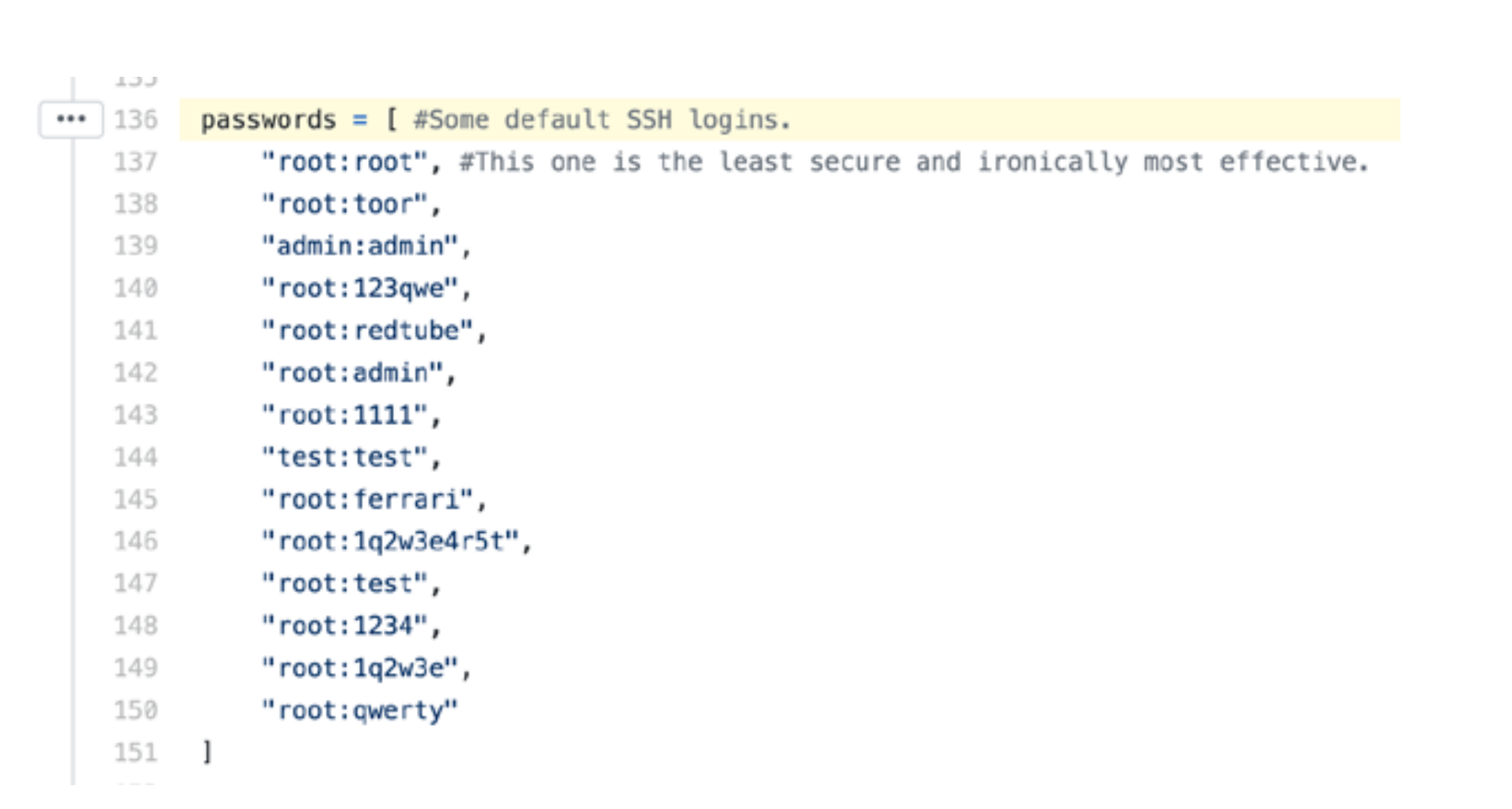

La búsqueda e infección de dispositivos se realiza utilizando un script de Python que busca puertos telnet abiertos y luego intenta conectarse a él, mediante contraseñas de fuerza bruta. La fuerza bruta comienza con las contraseñas más comunes contenidas en el cuerpo del script:

Lista de las contraseñas más inseguras y comunes en el cuerpo del script Kaiten

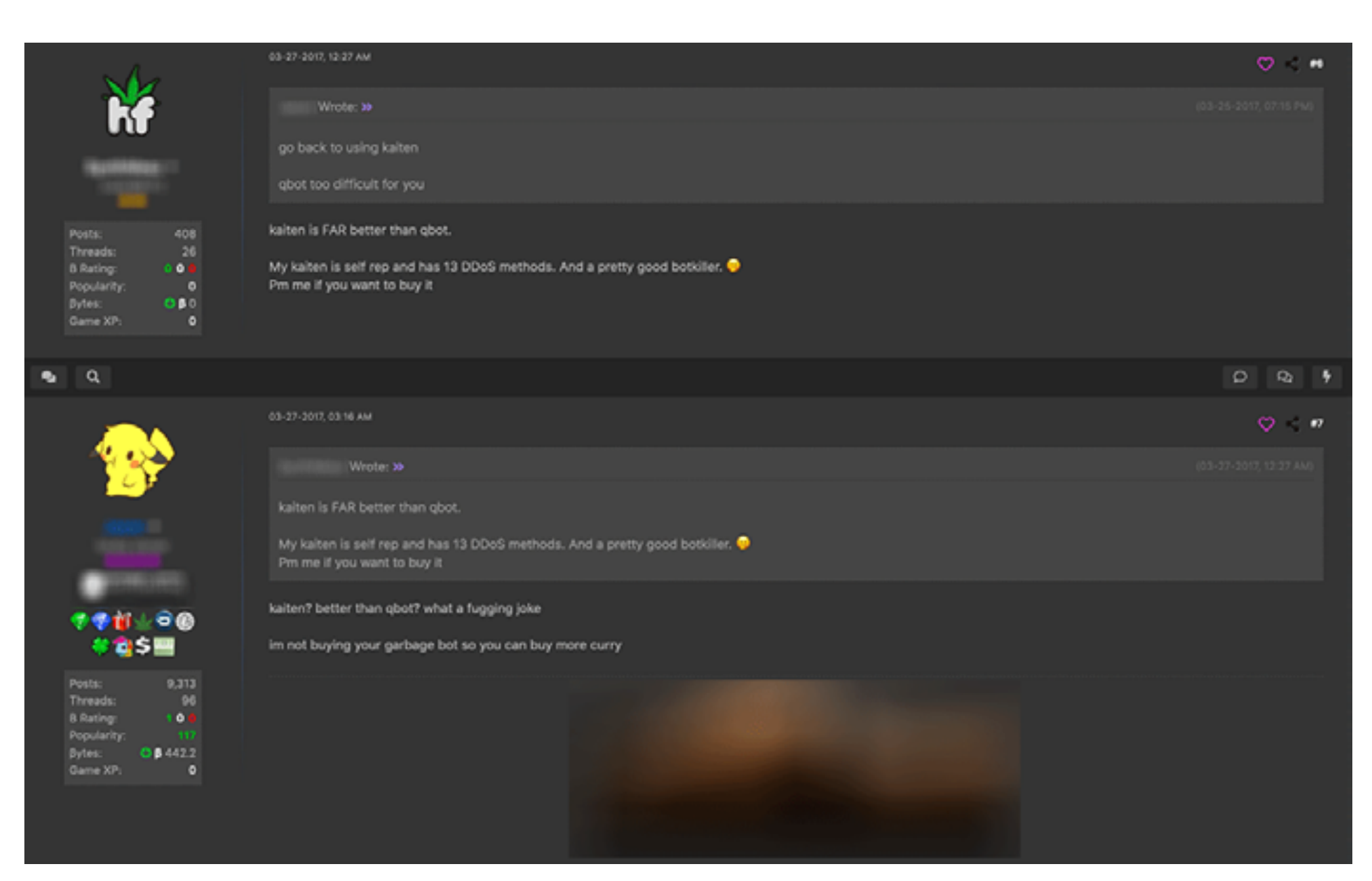

El lanzamiento del código fuente también ha dado lugar a muchas bifurcaciones, cuyas últimas versiones también incluyen una función de "asesino de bots" que limpia el dispositivo secuestrado de la competencia.

Los autores de Kaiten Fork se jactan de la función Botkilling en los foros

Qbot

Esta botnet apareció en el campo de la información en 2008. Su código fuente consta de solo unos pocos archivos. Toda la configuración se reduce a editar las fuentes, por lo que esta botnet no es tan popular entre los novatos. En los foros de ciberdelincuencia, a menudo puede encontrar hilos en los que los novatos piden consejos sobre cómo configurar esta botnet.

Qbot también admite varias arquitecturas de hardware y se conecta a los servidores de administración a través de TCP, sin depender de protocolos de nivel superior.

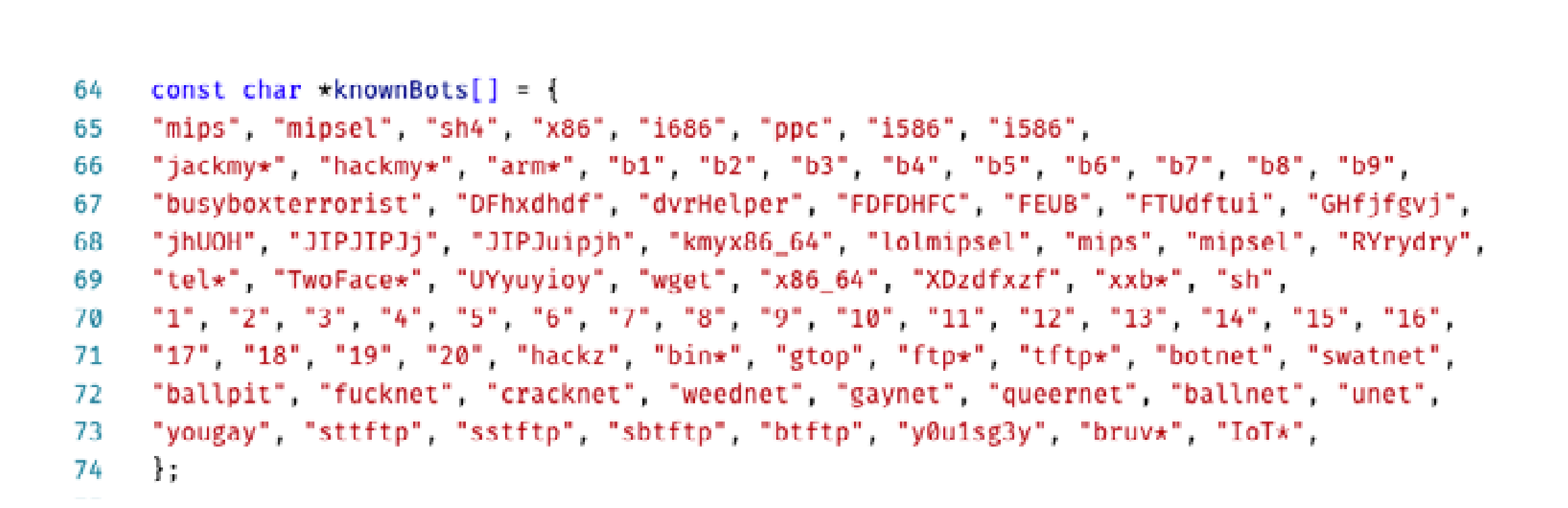

Fragmento de código de QBot que contiene cadenas de identificadores para el malware de la competencia

Qbot también es intolerante con los competidores. Una de sus bifurcaciones contiene 438 nombres de procesos en competencia, incluidos Mirai y Kaiten.

Efectos

Los atacantes pueden usar varias herramientas para comprometer tantos enrutadores como sea posible, incluidos los que ya están en manos de la competencia. Los enrutadores infectados se utilizan para diversos fines, desde vender servicios basados en enrutadores infectados hasta atacar a "enemigos", por ejemplo, recursos de otros grupos o servidores de la competencia.

Los internautas no tienen ni idea de que esta guerra se está produciendo en sus hogares y no saben cómo les afecta, lo que agrava aún más este problema. Los propietarios de enrutadores deben cuidar la seguridad de sus dispositivos y conexiones a Internet, de lo contrario corren el riesgo de convertirse en víctimas de los ciberdelincuentes. Este problema es especialmente cierto cuando muchos empleados trabajan de forma remota desde casa.

Recomendaciones de protección

Recomendamos que los especialistas en TI verifiquen el estado de los enrutadores "subordinados" al menos una vez por trimestre utilizando esta lista de verificación:

- verifique los registros del enrutador en busca de comportamientos inusuales, cuentas extrañas y otras anomalías;

- asegúrese de que el enrutador tenga el firmware más reciente;

- use una contraseña segura y cámbiela de vez en cuando;

- limitar el número de intentos para ingresar la contraseña incorrecta, si el firmware lo permite;

- deshabilite telnet al enrutador y solo permita inicios de sesión desde la red local.

También alentamos al personal de TI a ayudar a los teletrabajadores a proteger sus enrutadores domésticos.

Entre las soluciones de Trend Micro se encuentra el dispositivo Trend Micro Home Network Security. Examina el tráfico de Internet entre el enrutador y la red doméstica y también ayuda a los usuarios a evaluar las vulnerabilidades en los dispositivos conectados a la red. El uso de esta solución evita que las botnets se apropien de dispositivos en la guerra, donde los enrutadores son el campo de batalla y el premio acumulado para ganar.