El objetivo de las pruebas de seguridad continuas, también llamadas "pruebas de rendimiento de seguridad", utilizando la plataforma Cymulate es determinar qué tan efectivos son los controles de seguridad actuales de la organización, identificar nuevas vulnerabilidades de seguridad a medida que surgen y reducir significativamente y optimizar continuamente. la superficie de ataque de una organización. Al utilizar alertas e informes automáticos, los equipos de seguridad pueden obtener de inmediato una evaluación proactiva de vulnerabilidades para tomar medidas para remediarlos.

Las pruebas de seguridad continuas se realizan utilizando tecnologías automatizadas como simulaciones de piratería y ataque, según una encuesta reciente del Instituto SANS. Actualmente, el 28% de los profesionales de la seguridad utilizan BAS para probar sus controles de seguridad.

Beneficios de las pruebas de seguridad continuas

Reiterando el cambio general de las soluciones de seguridad binaria en un momento específico en el tiempo a un enfoque más continuo y adaptativo para implementar una estrategia de seguridad de la información, existe una evaluación continua del riesgo cibernético que tiene en cuenta la realidad de los entornos de TI que están en constante movimiento, junto con las amenazas, y requieren más. enfoque y recursos para la detección y respuesta tempranas, no solo predominantemente protección (ver el modelo CARTA Gartner).

Al implementar las pruebas de rendimiento de seguridad continuas de Cymulate (BAS), las organizaciones pueden enfrentar mejor los siguientes desafíos:

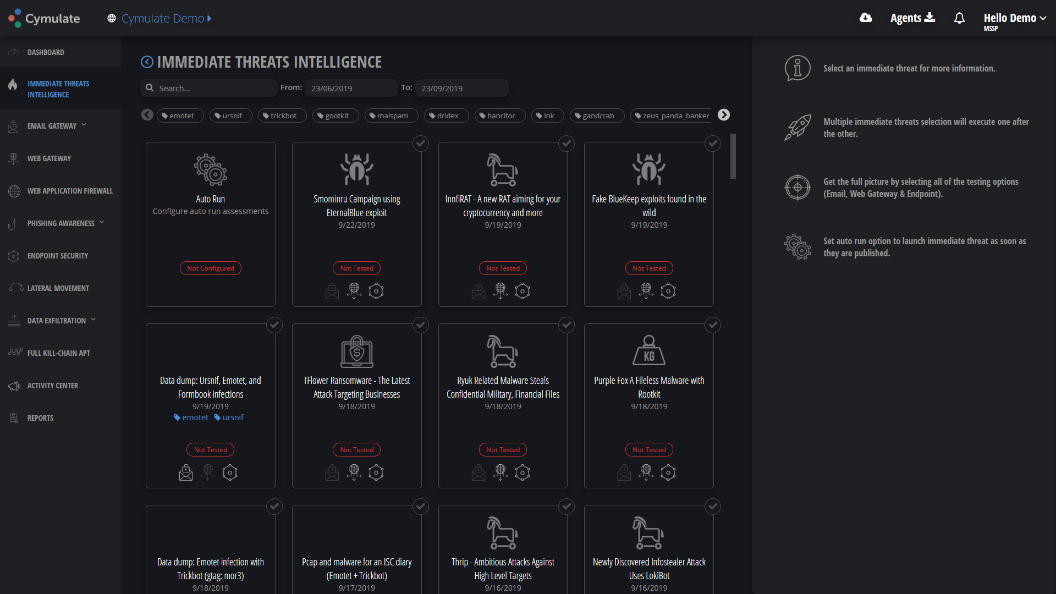

La aparición diaria de nuevos tipos de ataques: nuevas variantes de ransomware, troyanos, criptomineros y ladrones de criptomonedas que aparecen todos los días y requieren actualizaciones de control preventivo teniendo en cuenta los últimos datos comprometedores (IoC). Verificar manualmente que ISS puede bloquear los últimos sitios de phishing, puntos de infección, servidores C2, etc. requiere mucho tiempo y es poco práctico para las grandes organizaciones con controles de seguridad distribuidos. El modelado constante de IoC de las amenazas más recientes significa que los equipos de seguridad pueden contrarrestarlas más rápido.

Figura 1. Las pruebas de seguridad continuas lo ayudan a enfrentar las amenazas más recientes más rápidamente.

Evolución de las técnicas de sigilo: los controles proactivos basados en IoC son inútiles contra ataques sin firmar y sin archivos, lo que hace que las herramientas de detección basadas en el comportamiento, como los embaucadores, los EDR y las herramientas EUBA, sean esenciales para detectarlos. Pero, ¿cómo saber si su máquina y las soluciones de inteligencia artificial son efectivas contra estas amenazas? Al probar continuamente su efectividad contra ciberataques simulados, las organizaciones pueden modificar continuamente los ajustes de configuración de estas herramientas para asegurarse de que se detecten más rápidamente.

Cambios frecuentes en el entorno de TI. Todos los días, los entornos de TI cambian, ya sean cambios deliberados en la política de red, el uso de infraestructura de TI oculta, nuevos empleados o la salida de la empresa, la introducción de nuevo software, hardware o entornos virtuales. La evaluación proactiva del impacto que estos cambios pueden tener en la postura de seguridad de una organización elimina los puntos ciegos que pueden convertirse en sorpresas desagradables.

Recursos de trabajo y presupuesto limitados. Las pruebas continuas de la eficacia de la seguridad lo ayudan a aprovechar al máximo sus recursos y presupuesto limitados. Al identificar continuamente las brechas y priorizar la recuperación según el lugar donde la vulnerabilidad sea mayor, los equipos de seguridad pueden mejorar la seguridad con menos recursos. Además, con las herramientas y el conocimiento para mejorar su seguridad, las organizaciones pueden comenzar a reducir su dependencia de las pruebas manuales limitándolas a la detección precisa o las pruebas de cumplimiento.

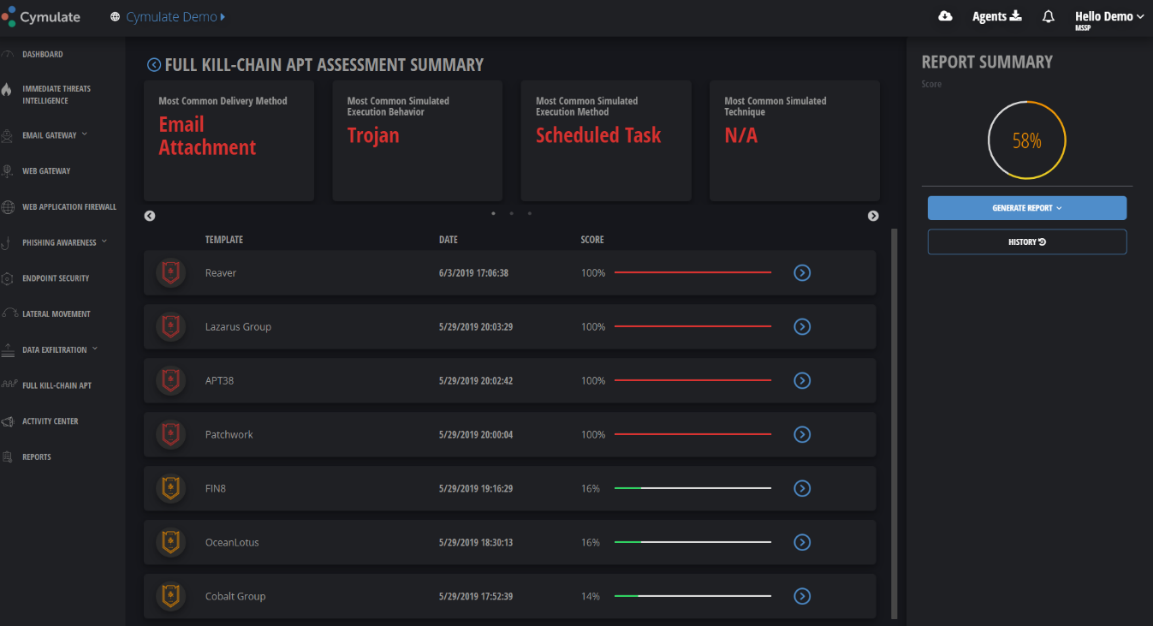

Estado sujetos de amenazas. Se ha descubierto que decenas de grupos APT trabajan para los gobiernos para obtener beneficios económicos, políticos y militares. Estos grupos tienen el dinero, el tiempo y las habilidades necesarias para llevar a cabo ataques complejos y continuos. Al mejorar continuamente los controles de seguridad contra las técnicas que estos grupos ya han utilizado, las organizaciones pueden detectar mejor y más oportunamente estas amenazas.

Figura 2: Las pruebas continuas permiten personalizar los controles para los grupos gubernamentales de la APT

Puntos de contacto externos y ataques a cadenas de suministro. Los portales centrados en el consumidor, el intercambio de información de salud (HIE), los servicios financieros a través de pasarelas de pago y ACH, y las empresas que utilizan herramientas de colaboración compartida son todas amenazas de seguridad para una organización. Las pruebas de configuración, que incluyen controles de prueba como WAF (para evitar piratería al estilo CapitalOne), puertas de enlace de correo electrónico, controles de infraestructura que restringen el desplazamiento lateral y otros, son fundamentales para mitigar el riesgo cibernético que plantean estos puntos de contacto, y prevenir ataques a las cadenas de suministro.

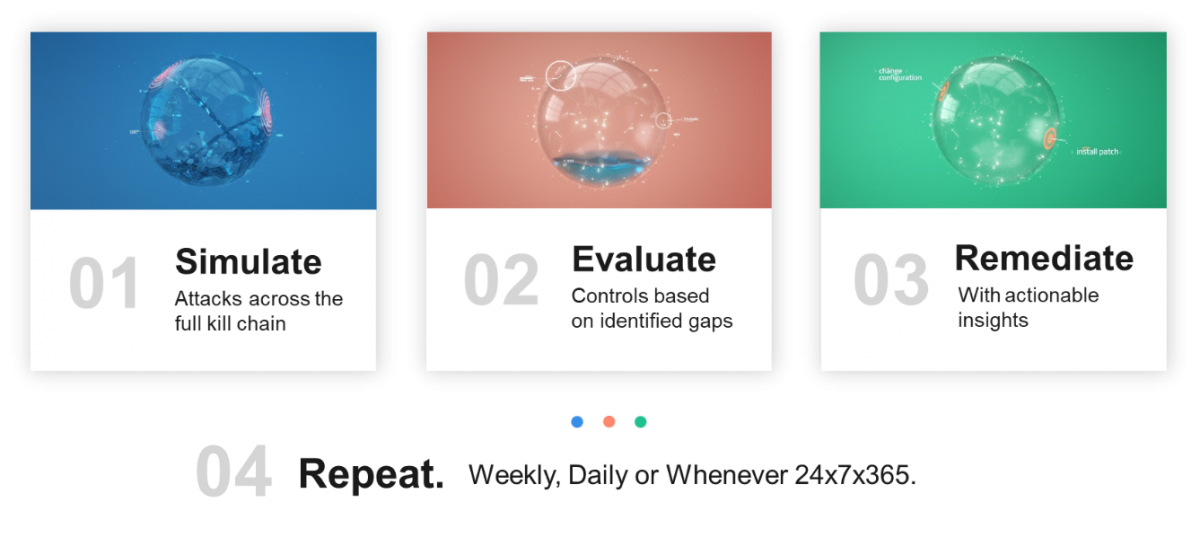

Cómo funciona

Entonces, ¿cómo se obtiene la puntuación de riesgo cibernético? Usando simulaciones automatizadas del hack y ataque de Cymulate, los equipos de seguridad:

- (kill chain).

- .

- , .

- , , .

3: 4

Las últimas versiones de ransomware, el correo electrónico empresarial comprometido y las campañas de APT gubernamentales requieren un cambio en la estrategia de ciberseguridad. Con la plataforma Cymulate, al mejorar continuamente los controles de seguridad, identificar las vulnerabilidades de seguridad y ajustarlas para aumentar la eficiencia, los equipos de seguridad pueden reducir continuamente sus ataques y mejorar la postura de seguridad general de una organización.

Este artículo fue elaborado por Softprom , el distribuidor oficial de Cymulate , al que puede solicitar una consulta gratuita sobre productos.

Y en nuestra plataforma, puede obtener más información sobre Cymulate BAS , los resultados de implementación y los productos competitivos.