Este año lanzamos un gran proyecto para crear un campo de formación cibernética, una plataforma de formación cibernética para empresas de diversas industrias. Para ello, es necesario crear infraestructuras virtuales "idénticas a las naturales", de modo que repitan la estructura interna típica de un banco, empresa energética, etc., y no solo en cuanto al segmento de red corporativa. Un poco más adelante hablaremos de la banca y otras infraestructuras del ciber vertedero y, hoy, de cómo solucionamos este problema en relación al segmento tecnológico de una empresa industrial.

Por supuesto, ayer no apareció el tema de los ciberejercicios y los ciberpolígonos. En Occidente, se ha formado un círculo de propuestas en competencia, varios enfoques de la formación cibernética y también simplemente las mejores prácticas durante mucho tiempo. La "buena forma" del servicio de seguridad de la información es practicar periódicamente la preparación para repeler ciberataques en la práctica. Para Rusia, este es todavía un tema nuevo: sí, hay una pequeña oferta, y surgió hace varios años, pero la demanda, sobre todo en los sectores industriales, comenzó a formarse poco a poco recién ahora. Creemos que hay tres razones principales para esto: son problemas que ya se han vuelto muy obvios.

El mundo esta cambiando muy rapido

Incluso hace 10 años, los piratas informáticos atacaron principalmente a aquellas organizaciones de las que podían retirar dinero rápidamente. Para la industria, esta amenaza fue menos relevante. Ahora vemos que las infraestructuras de los organismos estatales, la energía y las empresas industriales también se están convirtiendo en objeto de su interés. Aquí, a menudo nos ocupamos de intentos de espionaje, robo de datos para diversos fines (inteligencia competitiva, chantaje), así como la obtención de puntos de presencia en la infraestructura para su posterior venta a compañeros interesados. Bueno, incluso el ransomware trivial como WannaCry ha atrapado muchos objetos similares en todo el mundo. Por lo tanto, las realidades modernas requieren que los especialistas en seguridad de la información tomen en cuenta estos riesgos y formen nuevos procesos de seguridad de la información. En particular, para mejorar periódicamente sus calificaciones y desarrollar habilidades prácticas.El personal de todos los niveles de gestión operativa y de despacho de las instalaciones industriales debe tener una comprensión clara de las acciones a tomar en caso de un ciberataque. Pero para llevar a cabo la capacitación cibernética en su propia infraestructura, gracias, los riesgos superan claramente los posibles beneficios.

Falta de comprensión de las capacidades reales de los atacantes para hackear sistemas ICS e IIoT.

Este problema existe en todos los niveles de las organizaciones: ni siquiera todos los especialistas comprenden lo que le puede pasar a su sistema, cuáles son los vectores de ataque sobre él. ¿Qué podemos decir del liderazgo?

Los oficiales de seguridad a menudo apelan al "air gap", que supuestamente no permitirá que un atacante vaya más allá de la red corporativa, pero la práctica muestra que en el 90% de las organizaciones existe una conexión entre los segmentos corporativo y tecnológico. Al mismo tiempo, los elementos mismos de la construcción y la gestión de redes industriales también suelen tener vulnerabilidades, que, en particular, vimos al examinar los equipos MOXA y Schneider Electric .

Es difícil construir un modelo de amenazas adecuado

En los últimos años se ha producido un proceso constante de complicación de la información y los sistemas automatizados, así como una transición a los sistemas ciberfísicos, que implica la integración de recursos informáticos y equipos físicos. Los sistemas se están volviendo tan complejos que es simplemente imposible predecir todas las consecuencias de los ciberataques utilizando métodos analíticos. Estamos hablando no solo del daño económico a la organización, sino también de evaluar las consecuencias que son comprensibles para el tecnólogo y para la industria - la escasez de electricidad, por ejemplo, u otro tipo de producto, si hablamos de petróleo y gas o petroquímicos. ¿Y cómo priorizar en tal situación?

En realidad, todo esto, en nuestra opinión, se convirtió en los requisitos previos para el surgimiento del concepto de formación cibernética y polígonos cibernéticos en Rusia.

Cómo funciona el segmento tecnológico del ciberpolígono

El polígono cibernético es un complejo de infraestructuras virtuales que replican las infraestructuras típicas de las empresas de diversas industrias. Le permite "entrenar en gatos": desarrollar las habilidades prácticas de los especialistas sin el riesgo de que algo salga mal, y la formación cibernética dañará las actividades de una empresa real. Las grandes empresas de seguridad de la información están comenzando a desarrollar esta área, y puede ver dicha capacitación cibernética en un formato de juego, por ejemplo, en Positive Hack Days.

Un esquema de infraestructura de red típico para una gran empresa o corporación convencional es un conjunto bastante estándar de servidores, computadoras de trabajo y varios dispositivos de red con un conjunto típico de software corporativo y sistemas de seguridad de la información. El polígono cibernético de la industria es el mismo, además de serios detalles que complican drásticamente el modelo virtual.

Cómo acercamos el polígono cibernético a la realidad

Conceptualmente, la apariencia de la parte industrial del polígono cibernético depende del método elegido para modelar un sistema ciberfísico complejo. Hay tres enfoques principales para modelar:

Cada uno de estos enfoques tiene sus propias ventajas y desventajas. En diferentes casos, según el objetivo final y las limitaciones existentes, se pueden aplicar los tres métodos de modelado anteriores. Para formalizar la elección de estos métodos, hemos compilado el siguiente algoritmo: Los

pros y los contras de los diferentes métodos de modelado se pueden representar en forma de diagrama, donde la ordenada es la cobertura de las áreas de investigación (es decir, la flexibilidad de la herramienta de modelado propuesta) y la abscisa es la precisión. modelado (grado de correspondencia con el sistema real). Resulta casi una plaza de Gartner:

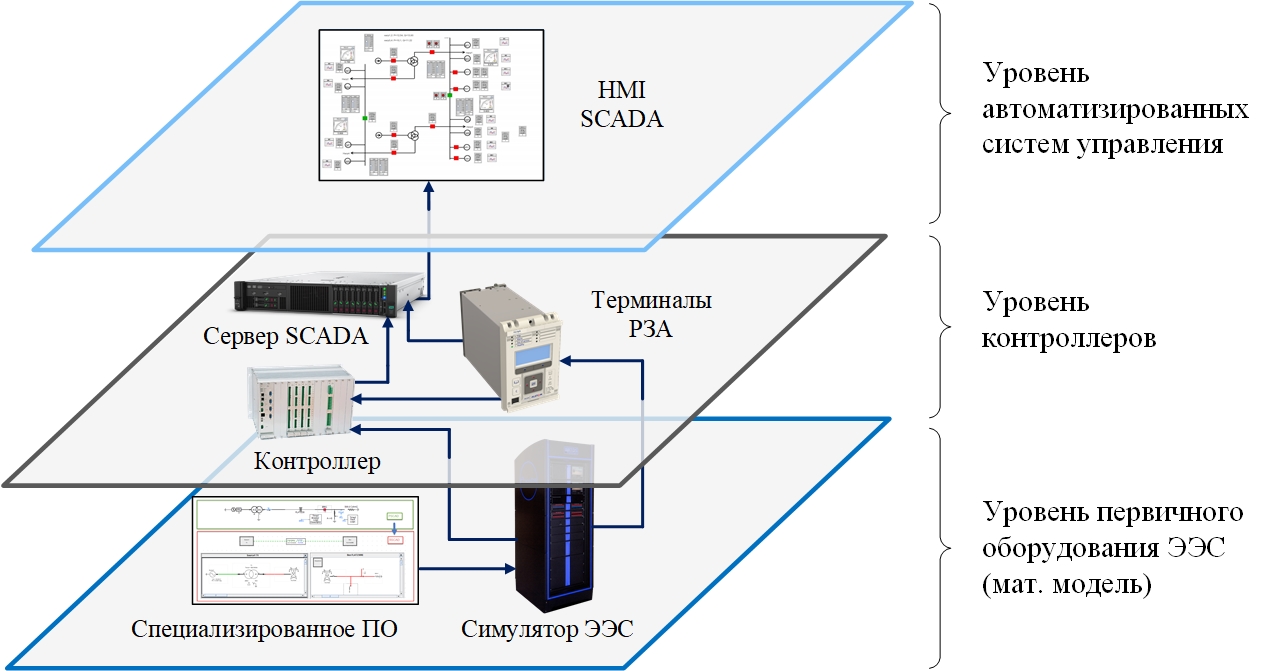

Por tanto, la simulación denominada hardware-in-the-loop (HIL) es óptima en términos de la relación entre precisión y flexibilidad de la simulación. En el marco de este enfoque, el sistema ciberfísico se modela en parte utilizando equipos reales y en parte utilizando modelos matemáticos. Por ejemplo, una subestación eléctrica se puede representar mediante dispositivos microprocesadores reales (terminales de protección de relés), servidores de sistemas de control automatizados y otros equipos secundarios, y los procesos físicos que ocurren en la red eléctrica se pueden implementar mediante un modelo informático. Bien, hemos decidido el método de modelado. Después de eso, fue necesario desarrollar la arquitectura del ciberpolígono. Para que la formación cibernética sea realmente útil,Todas las interconexiones de un sistema ciberfísico complejo real deben recrearse con la mayor precisión posible en el sitio de prueba. Por tanto, en nuestro país, como en la vida real, la parte tecnológica del ciberpolígono consta de varios niveles que interactúan. Permítanme recordarles que una infraestructura de red industrial típica incluye el nivel más bajo, al que pertenece el llamado "equipo primario", esto es fibra óptica, una red eléctrica u otra cosa, dependiendo de la industria. Intercambia datos y está controlado por controladores industriales especializados, que, a su vez, son sistemas SCADA.que una infraestructura de red industrial típica incluye el nivel más bajo, al que pertenece el llamado "equipo primario" - esto es fibra óptica, red eléctrica u otra cosa - dependiendo de la industria. Intercambia datos y está controlado por controladores industriales especializados, que a su vez son sistemas SCADA.que una infraestructura de red industrial típica incluye el nivel más bajo, al que pertenece el llamado "equipo primario" - esto es fibra óptica, red eléctrica u otra cosa - dependiendo de la industria. Intercambia datos y está controlado por controladores industriales especializados, que a su vez son sistemas SCADA.

Iniciamos la creación de la parte industrial del cyberpolgon desde el segmento energético, que ahora es una prioridad para nosotros (los planes incluyen las industrias de petróleo y gas y química).

Es obvio que el nivel del equipo primario no se puede realizar mediante el modelado a gran escala utilizando objetos reales. Por lo tanto, en la primera etapa, desarrollamos un modelo matemático de la instalación eléctrica y la sección adyacente del sistema eléctrico. Este modelo incluye todos los equipos de potencia de las subestaciones: líneas eléctricas, transformadores, etc., y se realiza en un paquete de software especial RSCAD. El modelo creado de esta manera puede ser procesado por un complejo informático en tiempo real - su característica principal es que el tiempo de proceso en un sistema real y el tiempo de proceso en el modelo son absolutamente idénticos - es decir, si en una red real un cortocircuito dura dos segundos, se simulará exactamente la misma cantidad en RSCAD). Obtenemos una sección "en vivo" del sistema de energía eléctrica,funcionando de acuerdo con todas las leyes de la física e incluso reaccionando a influencias externas (por ejemplo, activación de terminales de protección y automatización de relés, desconexión de interruptores, etc.). La interacción con dispositivos externos se logró utilizando interfaces de comunicación personalizadas especializadas que permiten que el modelo matemático interactúe con el nivel de controladores y el nivel de sistemas automatizados.

Pero los propios niveles de controladores y sistemas de control automatizados de una instalación eléctrica se pueden crear utilizando equipos industriales reales (aunque, si es necesario, también podemos utilizar modelos virtuales). En estos dos niveles, se encuentran, respectivamente, controladores y equipos de automatización (equipos de protección y automatización de relés, PMU, USPD, medidores) y sistemas de control automatizado (SCADA, OIC, AIISKUE). El modelado a gran escala puede aumentar significativamente el realismo del modelo y, en consecuencia, los propios ciber ejercicios, ya que los equipos interactuarán con equipos industriales reales, que tienen sus propias características, errores y vulnerabilidades.

En la tercera etapa, implementamos la interacción de las partes matemáticas y físicas del modelo utilizando interfaces de hardware y software especializados y amplificadores de señal.

Como resultado, la infraestructura se parece a esto:

todos los equipos del relleno sanitario interactúan entre sí de la misma manera que en un sistema ciberfísico real. Más específicamente, al construir este modelo, utilizamos los siguientes equipos e instalaciones informáticas:

- Computación RTDS compleja para realizar cálculos "en tiempo real";

- Estación de trabajo automatizada (AWS) del operador con software instalado para modelar el proceso tecnológico y equipos primarios de subestaciones eléctricas;

- Armarios con equipos de comunicación, terminales de protección y automatización de relés y equipos APCS;

- Gabinetes amplificadores diseñados para amplificar señales analógicas de la placa convertidora de digital a analógico del simulador RTDS. Cada gabinete de amplificador contiene un conjunto diferente de unidades de amplificación que se utilizan para generar señales de entrada de corriente y voltaje para los terminales de protección del relé en estudio. Las señales de entrada se amplifican al nivel requerido para el funcionamiento normal de los terminales del relé.

Esta no es la única solución posible, pero en nuestra opinión es óptima para la realización de ciberejercicios, ya que refleja la arquitectura real de la gran mayoría de subestaciones modernas, y al mismo tiempo se puede personalizar para recrear con precisión algunas características de un objeto en particular.

Finalmente

Cyber Polygon es un proyecto enorme y todavía queda mucho trabajo por delante. Por un lado, estudiamos la experiencia de nuestros colegas occidentales, por otro, tenemos que hacer mucho, confiando en nuestra experiencia de trabajar con empresas industriales rusas, ya que la especificidad no es solo en diferentes industrias, sino también en diferentes países. Este es un tema complejo e interesante.

Sin embargo, estamos convencidos de que en Rusia hemos alcanzado, como dicen, “el nivel de madurez”, cuando la industria también comprende la necesidad de la ciber-formación. Esto significa que la industria pronto tendrá sus propias mejores prácticas y esperamos fortalecer el nivel de seguridad.

Autores

Oleg Arkhangelsky, analista principal y metodólogo del proyecto Industrial Cyber Polygon.

Dmitry Syutov, ingeniero jefe del proyecto Industrial Cyber Polygon;

Andrey Kuznetsov, Jefe del Proyecto Industrial Cyber Polygon, Subjefe del Laboratorio de Ciberseguridad para la Producción del ICS