Recientemente, cada vez más empresas están madurando hacia una protección escalonada, cuando una solución protege el perímetro de la red, la otra: las estaciones finales, la tercera monitorea constantemente la red, detectando anomalías, la cuarta escanea la red en busca de vulnerabilidades abiertas, etc. Al mismo tiempo, la necesidad de varias integraciones está creciendo y es bueno cuando están listas para usar, es decir, no es necesario escribir scripts complejos.

Recientemente escribimos sobre un nuevo servicio de TS Solution: CheckFlow . Esta es una auditoría gratuita del tráfico de la red (tanto interno como externo). Flowmon- una solución de análisis de telemetría y monitoreo de red que proporciona información valiosa tanto para los administradores de red como para los guardias de seguridad: anomalías, escaneos, servidores ilegítimos, bucles, interacciones ilegítimas, intrusiones en la red, ataques de día cero y mucho más.

También recomiendo consultar el artículo 9 sobre problemas de red comunes que se pueden detectar mediante el análisis con Flowmon .

Integración Flowmon y FortiGate

La integración se mencionó en nuestro blog . En general, consiste en que el Firewall de Próxima Generación (como FortiGate) protege el perímetro y Flowmon monitorea la infraestructura de la red, brindando al cliente una visibilidad total de la red. Sin embargo, Flowmon solo puede detectar, pero no prevenir, ataques y anomalías, porque funciona en telemetría, que se obtiene mediante Netflow / IPFIX. Se puede utilizar una solución NGFW o NAC (Network Access Control) para poner en cuarentena un host sospechoso o infectado.

Entonces, el proveedor Flowmon lanzó un script de shell que, en respuesta a incidentes de seguridad, puede realizar las siguientes acciones en FortiGate:

- Bloquear el host infectado por dirección IP (IP Ban);

- Poner en cuarentena el host usando FortiClient en la dirección MAC (Cuarentena con FortiClient);

- Cuarentena dinámica para todos los hosts infectados por direcciones MAC (Cuarentena de capa de acceso);

Configurar

1. No entraré en los detalles del script en sí, solo diré que hay dos versiones: una para FortiGate por encima de la versión 6.4.0 y la otra para versiones anteriores. El código se muestra a continuación.

Código de secuencia de comandos para FortiGate por debajo de la versión 6.4.0

#!/bin/bash

# Author: Jiri Knapek

# Description: This script is to quarantine IP on Fortigate Firewalls for FortiOS before 6.4.

# Version: 1.3

# Date: 8/3/2020

# Debug 1 = yes, 0 = no

DEBUG=0

[ $DEBUG -ne 0 ] && echo `date` "Starting mitigation script" >> /tmp/fg-mitigation.log

# Management IP/hostname of Firewall/ Core device

IP='10.10.30.210'

API_KEY='fp8114zdNpjp8Qf8zN4Hdp57dhgjjf'

# Default timeout for action is

# value in seconds or never

TIMEOUT='300'

# FortiGate API URL

BAN="https://$IP/api/v2/monitor/user/banned/add_users?access_token=$API_KEY"

function usage {

cat << EOF >&2

usage: mitigation_script.sh <options>

Optional:

--fw IP / hostname of Fortigate firewall

--timeout Timeout in seconds

--key FortiGate API key

EOF

exit

}

params="$(getopt -o f:t:k:h -l fw:,timeout:,key:,help --name "mitigation_script.sh" -- "$@")"

[ $DEBUG -ne 0 ] && echo `date` "Params $params" >> /tmp/fg-mitigation.log

if [ $? -ne 0 ]

then

usage

[ $DEBUG -ne 0 ] && echo `date` "Got to usage." >> /tmp/fg-mitigation.log

fi

eval set -- "$params"

unset params

while true

do

case $1 in

-f|--fw)

IP=("${2-}")

shift 2

;;

-k|--key)

API_KEY=("${2-}")

shift 2

;;

-t|--timeout)

TIMEOUT=("${2-}")

shift 2

;;

-h|--help)

usage

;;

--)

shift

break

;;

*)

usage

;;

esac

done

# we dont support any other args

[ $# -gt 0 ] && {

usage

[ $DEBUG -ne 0 ] && echo `date` "INFO: Too many arguments. Got to usage." >> /tmp/fg-mitigation.log 2>&1

}

cat << EOF >&2

----- My params are ------------------

FW = $IP

API KEY = $API_KEY

TIMEOUT = $TIMEOUT

TOKEN = $TOKEN

---------------------------------------

EOF

[ $DEBUG -ne 0 ] && cat >> /tmp/fg-mitigation.log << EOF >&2

----- My params are ------------------

FW = $IP

API KEY = $API_KEY

TIMEOUT = $TIMEOUT

TOKEN = $TOKEN

---------------------------------------

EOF

echo "Stdin read started..." >&2

LINE_NUM=1

array=()

while read line

do

IFS=$'\t'

array=($line)

echo "$LINE_NUM - ID ${array[0]} - type ${array[4]} - source ${array[10]}"

[ $DEBUG -ne 0 ] && echo "$LINE_NUM - ID ${array[0]} - type ${array[4]} - source ${array[10]}" >> /tmp/fg-mitigation.log 2>&1

LINE_NUM=$((LINE_NUM+1))

# BAN the source IP of the event

if [ $DEBUG -ne 0 ]; then

/usr/bin/curl -k -X POST -H "Content-Type": "application/json" --data "{ \"ip_addresses\": [\"${array[10]}\"], \"expiry\": $TIMEOUT}" $BAN >> /tmp/fg-mitigation.log 2>&1

else

/usr/bin/curl -k -X POST -H "Content-Type": "application/json" --data "{ \"ip_addresses\": [\"${array[10]}\"], \"expiry\": $TIMEOUT}" $BAN

fi

done < /dev/stdin

echo "---- Everything completed ----"

[ $DEBUG -ne 0 ] && echo `date` "---- Everything completed ----" >> /tmp/fg-mitigation.log

Código de script para FortiGate versión 6.4.0 y superior

#!/bin/bash

# Author: Jiri Knapek

# Description: This script is to quarantine IP or MAC on Fortigate Firewalls and Security Fabric

# Version: 2.0

# Date: 7/8/2020

# Debug 1 = yes, 0 = no

DEBUG=0

[ $DEBUG -ne 0 ] && echo `date` "Starting mitigation script" >> /tmp/fg-mitigation.log

# Flowmon API access

USER='admin'

PASS='admin'

# Management IP/hostname of Firewall/ Core device

IP='10.10.30.210'

WEBHOOK='FlowmonADS'

API_KEY='s4mQH9j88kt1hkd4dsyjtsg8thghc4'

MAC=0

URL="https://$IP/api/v2/monitor/system/automation-stitch/webhook/$WEBHOOK"

function usage {

cat << EOF >&2

usage: mitigation_script.sh <options>

Optional:

--fw IP / hostname of Fortigate firewall

--user Username to be used for Flowmon API authentication

--pass Password for the user

--key FortiGate API key

--mac Add this parameter to enable MAC mitigation

EOF

exit

}

params="$(getopt -o f:u:p:k:h:m: -l fw:,key:,pass:,user:,help,mac: --name "mitigation_script.sh" -- "$@")"

if [ $? -ne 0 ]

then

usage

[ $DEBUG -ne 0 ] && echo `date` "Got to usage." >> /tmp/fg-mitigation.log

fi

[ $DEBUG -ne 0 ] && echo `date` "Params $params" >> /tmp/fg-mitigation.log

eval set -- "$params"

unset params

while true

do

case $1 in

-f|--fw)

IP=("${2-}")

shift 2

;;

-k|--key)

API_KEY=("${2-}")

shift 2

;;

-p|--pass)

PASS=("${2-}")

shift 2

;;

-u|--user)

USER=("${2-}")

shift 2

;;

-m|--mac)

MAC=1

shift 2

;;

-h|--help)

usage

;;

--)

shift

break

;;

*)

usage

;;

esac

done

# we dont support any other args

[ $# -gt 0 ] && {

usage

[ $DEBUG -ne 0 ] && echo `date` "INFO: Got to usage." >> /tmp/fg-mitigation.log 2>&1

}

if [ $MAC -ne 0 ];

then

# authenticate to localhost

OUTPUT="$(/usr/bin/curl "https://localhost/resources/oauth/token" -k -d 'grant_type=password' -d 'client_id=invea-tech' -d "username=$USER" -d "password=$PASS")"

TOKEN=""

echo "${OUTPUT}" > /tmp/access_token.json

if [[ $OUTPUT == *"access_token"* ]]; then

[ $DEBUG -ne 0 ] && echo `date` "Successfully authenticated to Flowmon Collector!" >> /tmp/fg-mitigation.log

TOKEN="$(cat /tmp/access_token.json | jq '.access_token')"

TOKEN="${TOKEN//\"}"

TOKEN="Authorization: bearer "$TOKEN

fi

fi

cat << EOF >&2

----- My params are ------------------

FW = $IP

API KEE = $API_KEY

URL = $URL

MAC = $MAC

TOKEN = $TOKEN

---------------------------------------

EOF

[ $DEBUG -ne 0 ] && cat >> /tmp/fg-mitigation.log << EOF >&2

----- My params are ------------------

FW = $IP

API KEE = $API_KEY

URL = $URL

MAC = $MAC

TOKEN = $TOKEN

---------------------------------------

EOF

echo "Stdin read started..." >&2

LINE_NUM=1

array=()

while read line

do

IFS=$'\t'

array=($line)

echo "$LINE_NUM - ID ${array[0]} - type ${array[4]} - source ${array[10]}"

[ $DEBUG -ne 0 ] && echo "$LINE_NUM - ID ${array[0]} - type ${array[4]} - source ${array[10]}" >> /tmp/fg-mitigation.log 2>&1

# Call a webhook

if [ $MAC -ne 0 ];

then

MAC_ADDR="$(/usr/bin/curl "https://localhost/rest/ads/event/${array[0]}" -G -k -H "$TOKEN" | jq '.macAddress')"

if [ $DEBUG -ne 0 ]; then

/usr/bin/curl -k -X POST -H "Authorization: Bearer $API_KEY" --data "{ \"srcip\": \"${array[10]}\", \"mac\": $MAC_ADDR, \"fctuid\": \"A8BA0B12DA694E47BA4ADF24F8358E2F\"}" $URL >> /tmp/fg-mitigation.log 2>&1

else

/usr/bin/curl -k -X POST -H "Authorization: Bearer $API_KEY" --data "{ \"srcip\": \"${array[10]}\", \"mac\": $MAC_ADDR, \"fctuid\": \"A8BA0B12DA694E47BA4ADF24F8358E2F\"}" $URL

fi

else

if [ $DEBUG -ne 0 ]; then

/usr/bin/curl -k -X POST -H "Authorization: Bearer $API_KEY" --data "{ \"srcip\": \"${array[10]}\", \"fctuid\": \"A8BA0B12DA694E47BA4ADF24F8358E2F\"}" $URL >> /tmp/fg-mitigation.log 2>&1

else

/usr/bin/curl -k -X POST -H "Authorization: Bearer $API_KEY" --data "{ \"srcip\": \"${array[10]}\", \"fctuid\": \"A8BA0B12DA694E47BA4ADF24F8358E2F\"}" $URL

fi

fi

LINE_NUM=$((LINE_NUM+1))

done < /dev/stdin

echo "---- Everything completed ----"

[ $DEBUG -ne 0 ] && echo `date` "---- Everything completed ----" >> /tmp/fg-mitigation.log

2. Estoy usando FortiGate versión 6.4.2. En el script en sí, en las líneas 13 y 14, debe agregar su nombre de usuario y contraseña a Flowmon , así como agregar la clave API de la cláusula 5 , la dirección IP de FortiGate y el nombre del Webhook (el nombre del mecanismo de automatización).

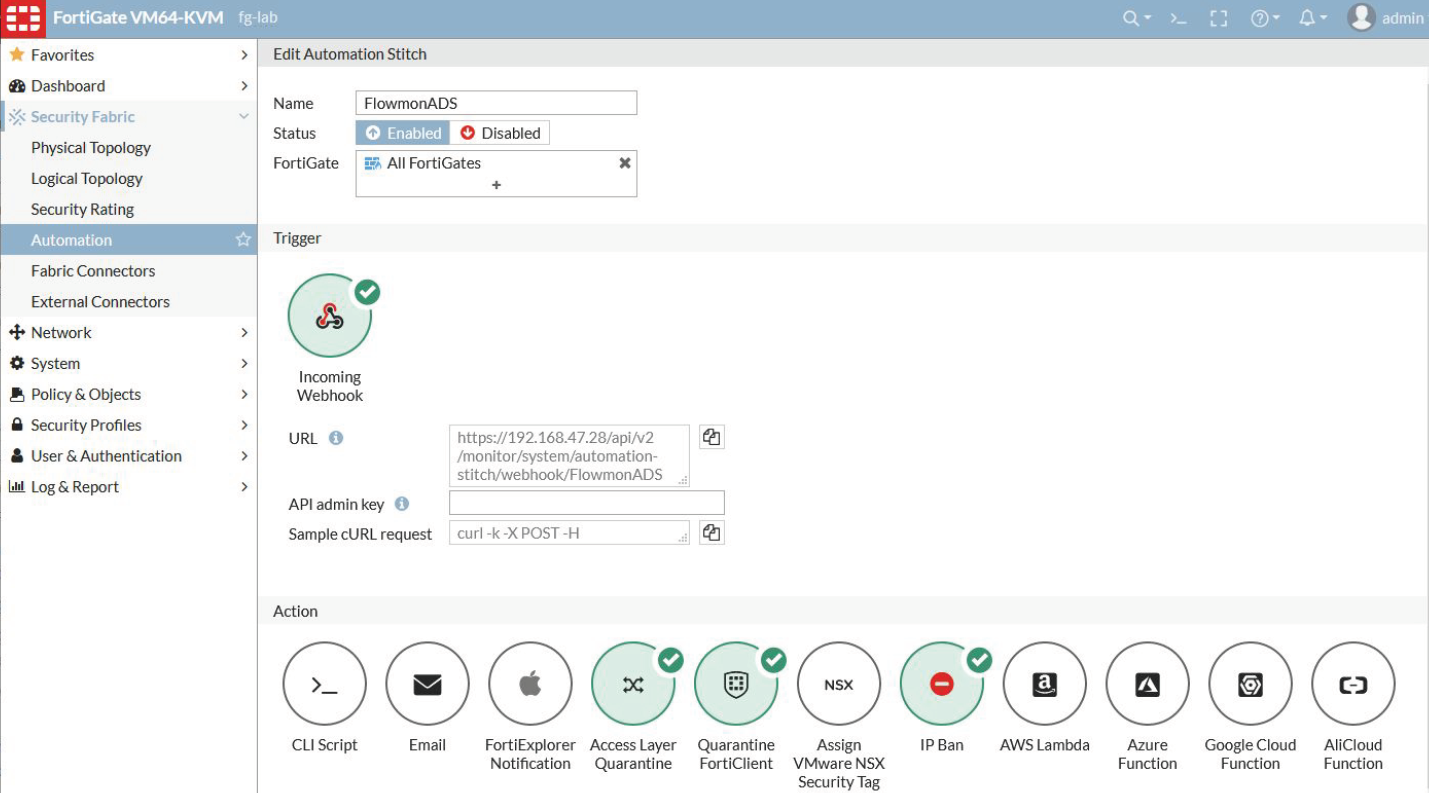

3. En la interfaz web, FortiGate debe agregarse en Security Fabric> Automation> New Automation Stitch . Nombre: FlowmonADS , Estado: Habilitado , Activador : Webhook entrante , Acción: IP BAN, Cuarentena de la capa de acceso, Cuarentena con FortiCLient (si se usa).

4. Luego verá una ventana como en la captura de pantalla a continuación con la URL de FortiGate para este Webhook, un campo para la API del token de administración (la crearemos más adelante) y una solicitud de ejemplo.

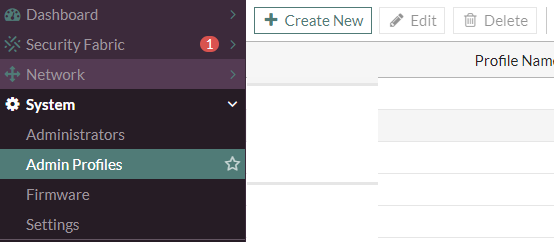

5. A continuación, debe crear un perfil de administrador, que tendrá derechos. Pestaña Sistema> Perfiles de administrador> Crear nuevo .

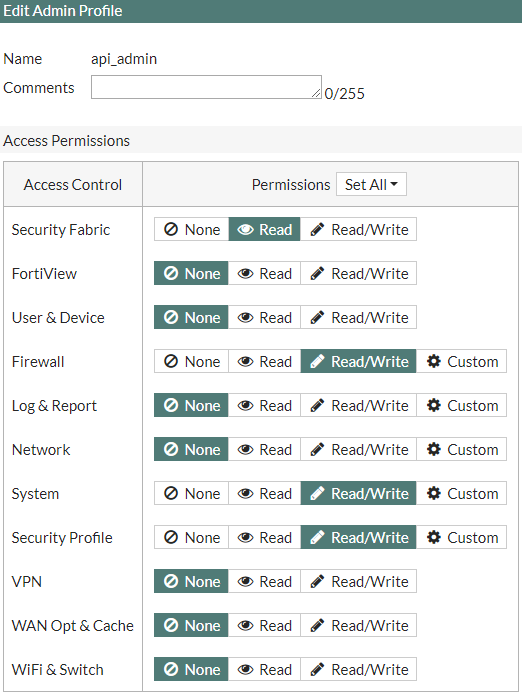

6. Asigne los derechos a Security Fabric - Lectura, Firewall - Lectura / Escritura, Sistema - Lectura / Escritura, Perfil de seguridad - Lectura / Escritura .

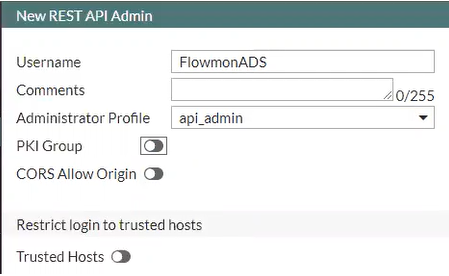

7. Después de eso, en la pestaña Sistema> Administradores , cree un nuevo administrador con el perfil api_admin . Además, en el campo Trusted Hosts , puede especificar redes de confianza o la dirección IP del Flowmon.

Nota : parámetro Trusted Hostsle permite codificar segmentos de IP desde los cuales api_admin puede enviar solicitudes de API a FortiGate, por lo que esta es la configuración recomendada.

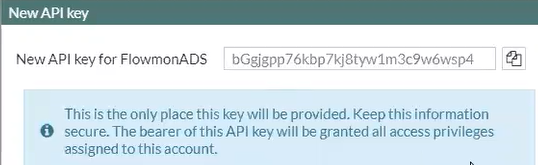

8. Después de este paso, se genera una clave API , que debe agregarse al script inicial junto con otros datos especificados en el párrafo 1 y en el webhook en el párrafo 4.

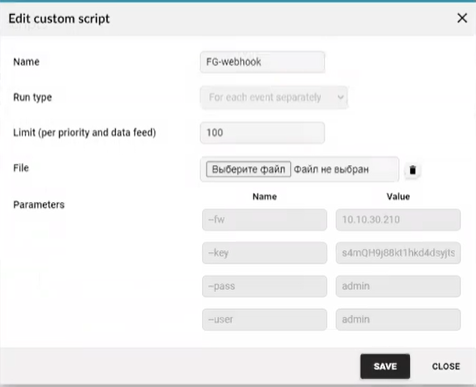

9. A continuación, vaya a Flowmon en el módulo ADS (Sistema de detección de anomalías) en la pestaña Sistema> Sistema Configuración> Scripts personalizados> Nuevo script personalizado> Seleccionar archivo con extensión .sh . A continuación, debe configurar los parámetros --fw (dirección IP de FortiGate), --key (token de API), --mac (nada), --pass (contraseña de REST API Flowmon), --user (usuario de REST API Flowmon). Luego haga clic en el botón Guardar .

Nota : --pass y --user son admin / admin de forma predeterminada.

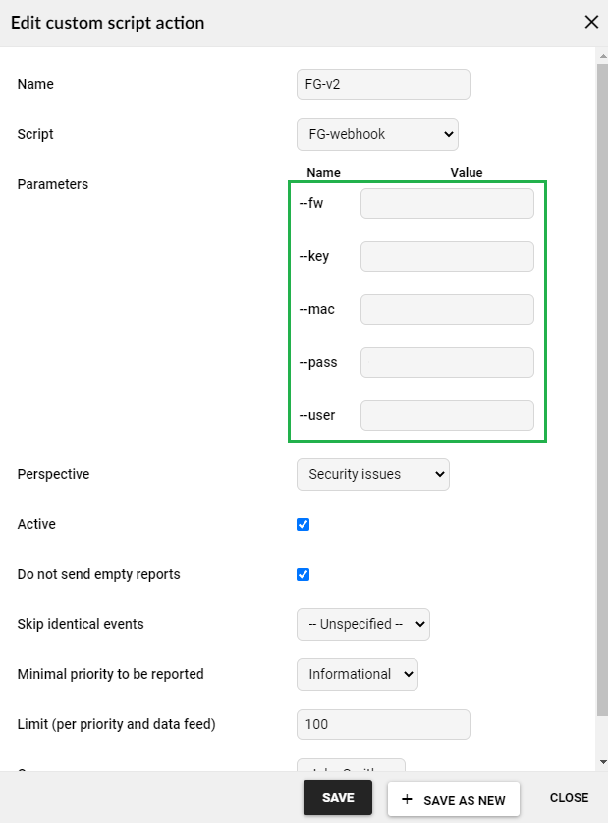

10. El último paso es establecer los eventos a los que se activará el código de programa dado. En la pestaña Configuración> Procesamiento> Secuencias de comandos personalizadas> Nueva acción de secuencia de comandos personalizada , cambie el parámetro Perspectiva a Problemas de seguridad , establezca la Prioridad mínima para informar y verifique los parámetros del paso anterior.

Cheque

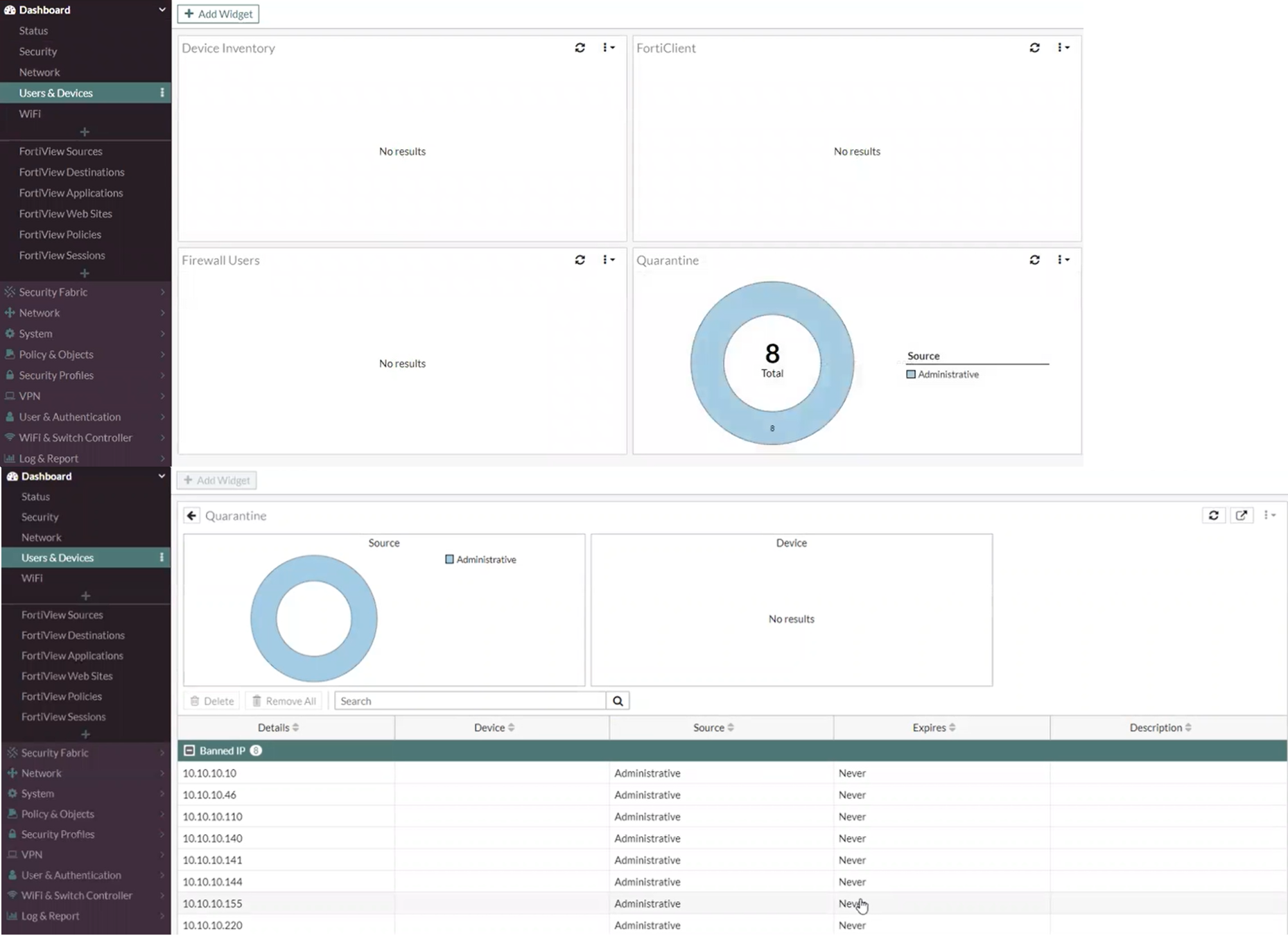

Si se activa un evento de la categoría Problemas de seguridad en Flowmon, FortiGate bloqueará este host. Además, en el conveniente widget de cuarentena, puede ver los hosts potencialmente infectados ingresando. O a través del comando en la CLI diagnosticar la lista de cuarentena de usuarios .

Después de la seguridad de la información, el administrador puede comenzar a investigar el incidente utilizando Flowmon ADS, identificando el host inicialmente infectado, a través de qué puertos se propaga el malware y su comportamiento. Con la ayuda de soluciones para proteger estaciones de trabajo, por ejemplo, FortiEDR, puede curar la máquina y realizar una investigación de un incidente de seguridad.

Para eliminar un host de la cuarentena, selecciónelo y haga clic en el botón Eliminar o Eliminar todopara sacar todos los hosts de la cuarentena.

Conclusión

El enfoque omnipresente de la defensa en profundidad está impulsando a muchos proveedores a integrarse con otras soluciones listas para usar. Este artículo cubrió cómo integrar, configurar y demostrar cómo Flowmon y FortiGate trabajan juntos.

En un futuro próximo, estamos planeando un webinar, donde contaremos con más detalle cómo se complementan Flowmon y Fortinet, su integración entre sí, y también responderemos a sus preguntas. La inscripción está disponible aquí .

Si está interesado en este tema, ¡permanezca atento a nuestros canales (Telegram, Facebook, VK, TS Solution Blog)!