Transmisiones de DVB de la OTAN interceptadas (2002)

Durante muchos años, los piratas informáticos han realizado piratería demostrativa de comunicaciones por satélite civiles y militares, pero la seguridad de éstas se mantiene en un nivel bajo. En la última conferencia de Black Hat 2020, el estudiante de Oxford James Pavour demostró qué tráfico satelital está actualmente en el aire y qué información privada se puede extraer de él.

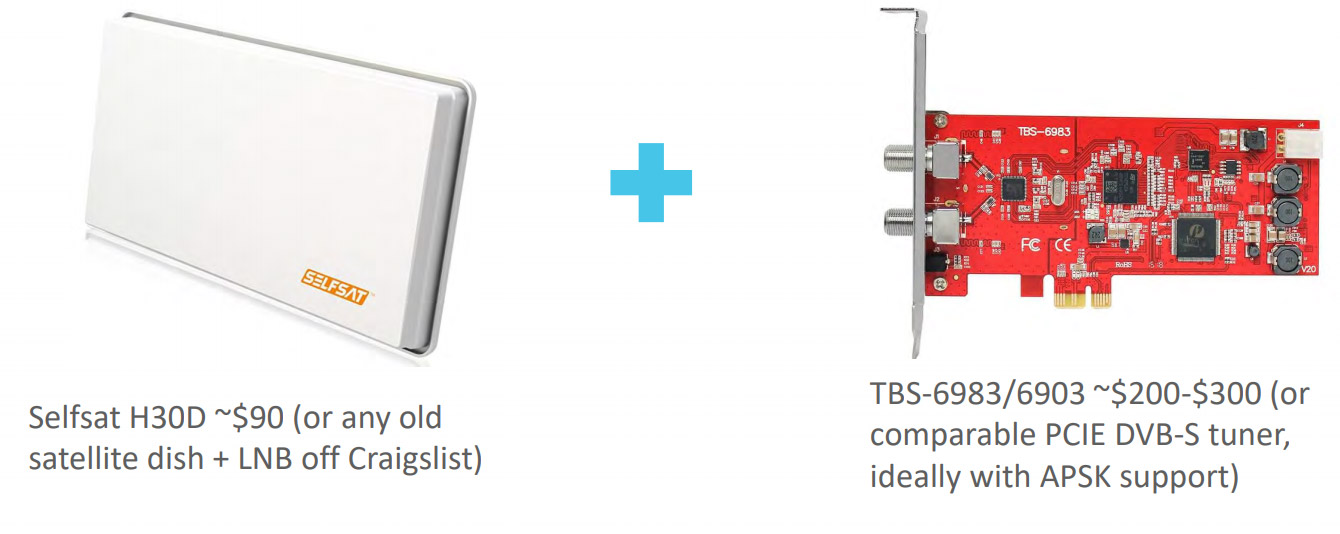

Durante varios años, Pavur escuchó las señales de 18 satélites de Internet desde territorio europeo. Los destinatarios de la información son personas, barcos y aviones en un área de unos 100 millones de kilómetros cuadrados desde Estados Unidos hasta China e India. Para la organización de una planta de este tipo, la disponibilidad de equipos por valor de alrededor de $ 300:

Aquí hay algunos ejemplos que han encontrado interesantes:

- Un avión chino que recibe información de navegación y datos de vuelo sin cifrar. El tráfico estaba en la misma conexión que los pasajeros usaban para enviar correos electrónicos y navegar por la web, lo que aumentaba la probabilidad de que los pasajeros fueran pirateados.

- Un administrador de sistemas que se conectó a un sistema de control de aerogeneradores en el sur de Francia con una cookie de sesión interceptada para autenticación.

- , , . , , , .

- , Windows, LDAP.

- .

- .

Durante el estudio, Pavur recopiló más de 4 terabytes de datos de 18 satélites. También analizó nuevos protocolos como Generic Stream Encapsulation y modulaciones complejas, incluido APSK. Aunque la esencia del ataque no ha cambiado en los últimos 15 años, todavía hay muchos flujos de satélite vulnerables que se revelan y analizan al interceptar el tráfico.

El mecanismo de ataque es el siguiente. Utilizando información disponible públicamente que muestra la ubicación de un satélite geoestacionario, un pirata informático le apunta con una antena y luego escanea la banda Ku del espectro de RF hasta que encuentra una señal acechando con mucha interferencia. Aquí es donde se conecta la tarjeta PCIe para interpretar la señal y grabarla como una señal de TV normal. Los binarios grabados se escanean en busca de cadenas como

httpy conforme a las interfaces de programación estándar para identificar el tráfico de Internet.

La instalación le permite interceptar casi todas las transmisiones del proveedor al usuario vía satélite, pero rastrear señales en la dirección opuesta es mucho más difícil. Como resultado, solo vemos el contenido de los sitios HTTP que el usuario está viendo, o los correos electrónicos no cifrados, pero no las solicitudes

GETni las contraseñas enviadas.

El uso de HTTPS resuelve la mayoría de los problemas, pero las solicitudes de DNS no están encriptadas y, en la mayoría de los casos, aún es posible anonimizar al cliente.

En un primer momento, Pavur investigó el tráfico "marítimo" que se transmite a los barcos.

Pero luego centró su atención en la aviación, donde también están sucediendo muchas cosas interesantes. En particular, un número de vuelo específico y sus coordenadas se transmiten en mensajes de servicio desde el ordenador de a bordo.

La información se transmite por el mismo canal que el tráfico de entretenimiento de los pasajeros, es decir, la separación del tráfico de servicios y de usuarios se produce en algún lugar del nivel del programa.

El investigador presta especial atención a la ventaja de un hacker en el secuestro de sesiones TCP, ya que tiene paquetes que aún no han llegado al cliente. En teoría, es posible hacerse pasar por el avión o barco con el que se comunica la estación terrestre enviando metadatos al proveedor que los clientes utilizan para autenticarse: informar sobre ubicaciones incorrectas o niveles de combustible, lecturas falsas de los sistemas de calefacción, ventilación y aire acondicionado, o transmitir otros datos confidenciales falsos. Esta suplantación de identidad se puede utilizar para un ataque DoS en un barco o avión.

Básicamente, para un pirata informático, los satélites, los barcos y los aviones son solo computadoras que envían datos a través de un canal abierto.