Un componente importante de protección contra el acceso no autorizado

Toda persona razonable tiene algo que ocultar. Esto es normal. Nadie quiere ver sus claves privadas para acceder al repositorio, código importante o fotos personales filtradas en un jersey de ciervo.

Por lo tanto, lo pensé y decidí recopilar en un solo lugar una cierta lista de verificación estandarizada para una protección integral de mi computadora portátil. Deliberadamente corté las PC estacionarias porque son menos susceptibles a las amenazas de "olvido accidentalmente en la barra". Con 6 kilogramos de discos duros, tubos de calor y un enfriador de torre, esto es mucho más difícil de hacer.

Intentaré analizar las principales amenazas y métodos de protección. Por ejemplo, la gente suele olvidar que introducir una contraseña debajo de la cámara es una mala idea. Sus adiciones serán muy apreciadas.

La paranoia es improductiva

Podemos fantasear tanto como queramos con las cargas de termitas en el compartimento de la batería y el arranque desde un disco duro externo disfrazado de cafetera. No, todo esto realmente se puede implementar, pero, como muestra la práctica, no tiene sentido y complica enormemente la vida del propietario.

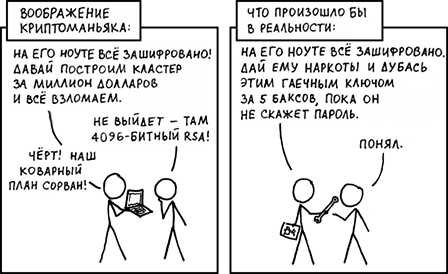

Desafortunadamente, los esquemas más sofisticados a menudo se rompen con la misma llave inglesa de $ 5. Por lo tanto, definiremos inmediatamente el nivel de protección como razonablemente equilibrado, donde, para encender la computadora portátil, no es necesario recolectar la clave de seis de los fragmentos de Shamir.

Nuestra mayor preocupación es que se pueda acceder físicamente a la computadora portátil. Esto está plagado de fugas de discos duros y bonificaciones de rootkit. Esto es especialmente peligroso si no ha notado que la computadora ha estado en manos de alguien.

Siéntete como una princesa mágica

El problema del acceso oculto se resuelve a la idiotez de forma sencilla. Para empezar, tendrás que aprender a hacer una cara de póquer en una tienda que vende las uñas postizas más baratas, aretes de plástico y otros artículos similares para niñas de 10 años. Sí, necesitamos un esmalte de brillo. Curiosamente, pero es casi imposible disimular el hecho de desenroscar los tornillos de la caja, si se les aplica una gota de tal horror multicolor por 50 rublos. La estructura del barniz se romperá y la orientación de las partículas cambiará incluso al intentar suavizar todo con una gota de disolvente. Es especialmente conveniente utilizar dos abrillantadores diferentes con partículas de pelo largo para esto.

Además, puede utilizar opciones estándar como el candado Kensington. Pero lo más probable es que no se trate de la protección contra el acceso oculto, sino de sujetar la computadora portátil a un gabinete más pesado para que no se la lleve mientras está tomando un café.

Desbloqueo

Cualquier sistema operativo más o menos moderno asume el bloqueo automático de la sesión del usuario al cerrar la tapa del portátil, bloquearla manualmente o después de cierto tiempo de espera. Desafortunadamente, cualquier intento de hacerlo de manera segura conduce a la opción "hacerlo inconveniente". Por lo tanto, tiene sentido considerar las desventajas de los métodos de desbloqueo simplificados, convenientes y populares.

Huella digital, si hay un sensor portátil dedicado. No está mal en la mayoría de las situaciones, pero tiene algunos problemas fundamentales comunes a todos los datos biométricos. No se puede reemplazar ya que el número de dedos no comprometidos tiende a agotarse. También es muy fácil de usar bajo presión. Creo que no me equivocaré si asumo que la mayoría de la gente usa la huella del dedo índice derecho. Además, los sensores estándar del segmento de consumidores no controlan parámetros indirectos como la presencia de pulsación capilar, lo que permite no solo poner un dedo por separado del propietario, sino también una réplica banal tomada de un vaso en una barra.

Varios tipos de desbloqueo facial también se han vuelto bastante populares después de los teléfonos móviles, pero en la mayoría de los casos son absolutamente inadecuados para el control de acceso. Una cámara normal se desbloquea felizmente en respuesta a una foto de una red social que se muestra en la pantalla de un teléfono móvil. Bueno, todos los mismos problemas con el acceso involuntario.

Los dispositivos confiables como una pulsera de fitness ya son más interesantes. Pero tienen otro problema: rango incontrolable. Parece haberse alejado del portátil para tomar un café, pero la conexión con la pulsera aún se conserva. En realidad, este método solo es adecuado para proteger contra el robo de su computadora.

Resumen: la mejor manera es ingresar la contraseña del almacenamiento irrecuperable en la materia gris del propietario. Pero si es muy molesto, entonces la huella dactilar, aunque reduce la protección. Y la verdad es que no debes ingresar contraseñas bajo cámaras de vigilancia. El permiso es más que suficiente para restaurarlo.

Cifrado

Este es un punto que realmente no tiene sentido discutir. Definitivamente es necesario encriptar. Sí, formalmente, esto aumenta el riesgo de pérdida de datos irreversible. Pero hay dos contraargumentos a la vez:

- Es mejor enterrar datos especialmente valiosos en forma de carne picada encriptada, pero no entregarlos a las manos equivocadas.

- El disco duro ya puede fallar en cualquier momento, porque las estrellas no se alinean bien. Por lo tanto, el cifrado no cancela de ninguna manera las copias de seguridad.

Queda por decidir cuál es la mejor manera de implementarlo. La mayor confianza se otorga tradicionalmente a las opciones de implementación gratuitas. LUKS con dm-crypt para Linux y variantes de disco completo como VeraCrypt para todas las variantes de SO. La última opción es buena por su flexibilidad en la elección de algoritmos de cifrado de disco y la capacidad de usar tokens y archivos clave en medios externos. Desafortunadamente, el uso de archivos además de una contraseña solo es posible para contenedores a nivel de sistema operativo, pero no para el cifrado completo del disco.

Además de estas opciones, también me gustaría sugerir el cifrado de disco completo con SED - Disco de autocifrado. Por el momento, existe la especificación TCG OPAL 2.0, que cumplen la mayoría de los SSD modernos. La principal ventaja de este enfoque es cero sobrecarga de cifrado. La CPU ni siquiera intenta ocupar esta tarea, y todo el cifrado es completamente transparente para el sistema operativo. Todo lo gestiona directamente el controlador SSD. Además, si miramos las especificaciones de la serie Samsung EVO común, quedará claro que, en principio, realizan el cifrado AES de todos los datos con una clave cableada lista para usar. Simplemente no agrega otra clave personalizada encima de esta clave de forma predeterminada. Pero después de activar el cifrado, solo se podrá acceder al disco después de ingresar la clave de usuario en el arranque. Hay uno muy buenoConsulte el manual de Dell sobre este tema.

Es importante no olvidar que todo cifrado es inútil en el momento en que la computadora está en un estado desbloqueado. Por lo tanto, es importante cuidar el bloqueo automático después de un período de tiempo aceptablemente corto. Hay un problema con el disco de autocifrado. Las teclas se restablecen en el momento del ciclo completo de encendido y apagado. Dado que el proceso de cifrado es transparente para el sistema operativo, la eliminación periódica de autenticación no bloquea el disco duro. Además, en algunos modelos de portátiles, el SSD no interrumpe la alimentación en el momento del reinicio, lo que potencialmente hace que todo el sistema sea vulnerable. Recomiendo leer una presentación de BlackHat sobre este tema .

Además, no olvide hacer una copia de seguridad de sus datos. Por lo general, la mejor opción sería utilizar una nube comercial con descarga de datos cifrados. O puede configurar su Nextcloud y organizar réplicas de datos en máquinas confiables.

Otros puntos obvios y no tan obvios

Actualice de manera oportuna. Yo mismo a veces me siento durante mucho tiempo en Ubuntu LTS, que ya se ha vuelto estable. Pero aún así, no se demore hasta el final del soporte de seguridad para su sistema operativo y componentes clave. Cada CVE no cerrado es un vector de ataque potencial.

Nunca conecte dispositivos desconocidos. Es cursi, pero este es un vector típico de obtener el control, especialmente si el sistema operativo tiene vulnerabilidades o se usa de día cero. Si realmente lo necesita, entonces es mejor usar el live-cd de cualquier distribución de Linux.

Mantenga un registro del software que instala. Ahora todo el mundo quiere profundizar en sus archivos. Es difícil esconderse de Microsoft, solo cabe esperar que no ignoren al menos algunas casillas de verificación. Bueno, sobre la eficiencia del filtrado de telemetría a nivel de DNS desde el agujero de la tubería local. Pero además de las utilidades del sistema, también hay antivirus de terceros, clientes de almacenamiento en la nube con un EULA turbio y los derechos para proporcionarle un "acceso directo para una aplicación de videoconferencia" de 101 megabytes. Prefiera alternativas de software libre siempre que sea posible. Ellos, por regla general, no crean tal juego.

Lista de Verificación

- La protección debe ser proporcionada a la amenaza. Utilice métodos simples y confiables que no se interpongan en su camino.

- Proporcionar protección contra la apertura oculta de la caja. Un par de gotas de esmalte de uñas solucionarán este problema.

- . , , .

- . — LUKS VeraCrypt , CPU IOPS. — TCG OPAL 2.0. .

- . - , - .

- security- .

- .

- .