Bienvenido al cuarto artículo de la serie Plataforma de gestión de agentes de Check Point SandBlast. En artículos anteriores ( primero , segundo , tercero ), describimos en detalle la interfaz y las capacidades de la consola de administración web, así como también revisamos la política de Prevención de amenazas y la probamos contra varias amenazas. Este artículo está dedicado al segundo componente de seguridad: la política de protección de datos, que es responsable de proteger los datos almacenados en la máquina del usuario. También veremos las secciones Implementación y Configuración de política global en este artículo.

Política de protección de datos

La política de protección de datos permite que solo los usuarios autorizados accedan a los datos almacenados en una máquina de producción mediante el cifrado de disco completo y la protección de arranque. Actualmente se admiten las siguientes opciones para configurar el cifrado de disco: para Windows: Check Point Encryption o BitLocker Encryption, para MacOS: File Vault. Consideremos con más detalle las capacidades y configuraciones de cada una de las opciones.

Cifrado de punto de control

Check Point Encryption es el método de cifrado de disco estándar en la política de protección de datos y cifra todos los archivos del sistema (temporales, del sistema, remotos) en segundo plano sin afectar el estado de la máquina del usuario. Después del cifrado, los usuarios no autorizados no pueden acceder a la unidad. La configuración principal de Check Point Encryption es "Habilitar prearranque", que permite a los usuarios autenticarse antes de cargar el sistema operativo. Se recomienda usar esta opción porque evita el uso de herramientas de omisión de autenticación en el nivel del sistema operativo. También es posible configurar los parámetros de bypass temporal para la función de prearranque:

- Allow OS login after temporary bypass — Pre-boot ;

- Allow pre-boot bypass (Wake On LAN – WOL) — pre-boot , Ethernet;

- Allow bypass script — Pre-boot Pre-boot;

- Allow LAN bypass — pre-boot .

Las opciones de omisión temporal previas al inicio anteriores no se recomiendan sin motivo aparente (como mantenimiento o solución de problemas), y la mejor solución de seguridad es habilitar el inicio previo sin especificar reglas de omisión temporal. Si es necesario omitir el prearranque, se recomienda establecer los marcos de tiempo mínimos necesarios en los parámetros de derivación temporal para no reducir el nivel de protección durante mucho tiempo. Además, al utilizar Check Point Encryption, es posible configurar ajustes avanzados para la política de protección de datos, por ejemplo, para configurar de forma más flexible los ajustes de cifrado, configurar varios aspectos de la función de prearranque y la autenticación de Windows.

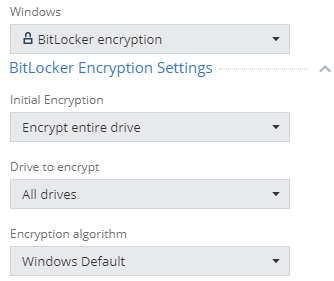

Cifrado de BitLocker

BitLocker es parte del sistema operativo Windows y le permite cifrar discos duros y medios extraíbles. Check Point BitLocker Management es un componente de servicios de Windows que se inicia automáticamente con el cliente SandBlast Agent y utiliza la API para administrar la tecnología BitLocker. Cuando selecciona Cifrado de BitLocker como método de cifrado de unidad en la política de protección de datos, puede configurar las siguientes opciones:

- Cifrado inicial: la configuración de cifrado inicial le permite cifrar toda la unidad (Cifrar toda la unidad), que se recomienda para equipos con datos de usuario existentes (archivos, documentos, etc.), o cifrar solo datos (Cifrar solo el espacio de disco usado), que se recomienda para los nuevos Instalaciones de Windows;

- Unidades para cifrar : seleccione unidades / particiones para cifrar, le permite cifrar todas las unidades (Todas las unidades) o solo una partición con un sistema operativo (solo unidad de SO);

- Algoritmo de cifrado : la elección de un algoritmo de cifrado, la opción recomendada es Windows Default, también es posible especificar XTS-AES-128 o XTS-AES-256.

Bóveda de archivos

File Vault es la herramienta de cifrado estándar de Apple y garantiza que solo los usuarios autorizados puedan acceder a los datos informáticos del usuario. Cuando se instala File Vault, el usuario debe ingresar una contraseña para iniciar el sistema y obtener acceso a los archivos cifrados. El uso de File Vault es la única forma de garantizar la protección de los datos almacenados en la política de protección de datos para los usuarios del sistema operativo MacOS.

Para File Vault, está disponible la opción "Habilitar la adquisición automática de usuarios", que requiere la autorización del usuario antes de iniciar el proceso de cifrado del disco. Si esta función está habilitada, es posible especificar el número de usuarios que deben iniciar sesión antes de que SandBlast Agent aplique la función de prearranque, o especificar el número de días después de los cuales la función de prearranque se implementará automáticamente para todos los usuarios autorizados, si durante este período, al menos un usuario está autorizado en el sistema.

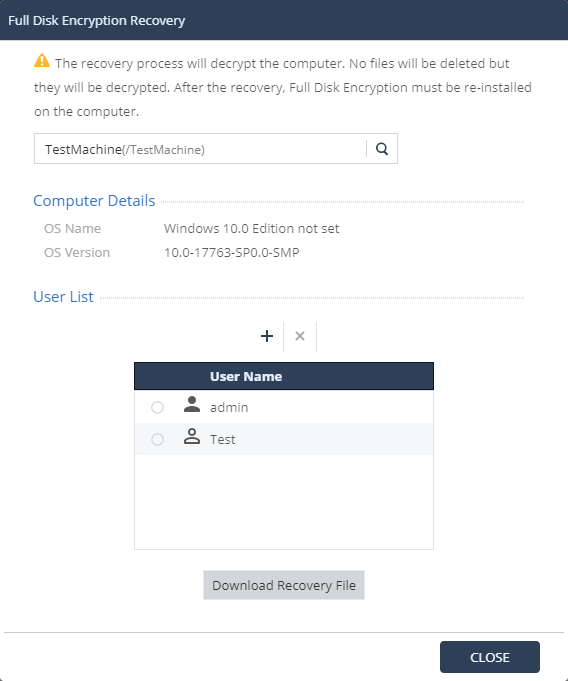

Recuperación de datos

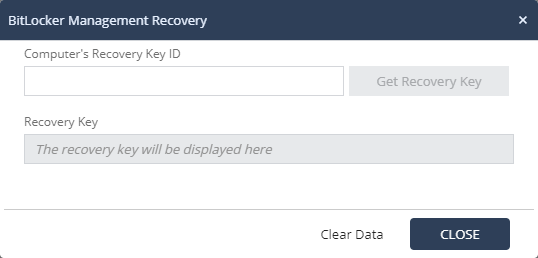

En caso de problemas con el arranque del sistema, puede utilizar varios métodos de recuperación de datos. El administrador puede iniciar el proceso de restauración de datos cifrados desde la sección Administración de equipos → Acciones de cifrado completo de Dick. Al usar Check Point Encryption, puede descifrar la unidad previamente cifrada y obtener acceso a todos los archivos almacenados. Después de este procedimiento, debe reiniciar el proceso de cifrado del disco para que funcione la política de protección de datos. Al elegir BitLocker como método de cifrado para el disco para la recuperación de datos, debe ingresar el ID de la clave de recuperación de la computadora con el problema para generar la Clave de recuperación, que debe ingresar el usuario para obtener acceso al disco cifrado.

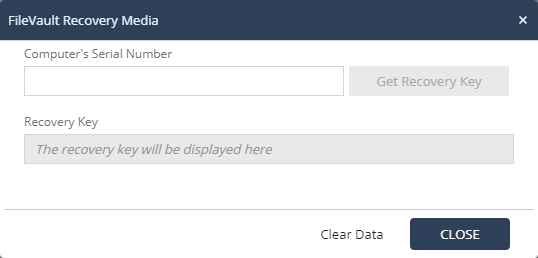

Para los usuarios de MacOS que utilizan File Vault para proteger la información almacenada, el proceso de recuperación consiste en que el administrador genere una clave de recuperación basada en el número de serie de la máquina con problemas e ingrese esta clave seguida de un restablecimiento de contraseña.

Política de implementación

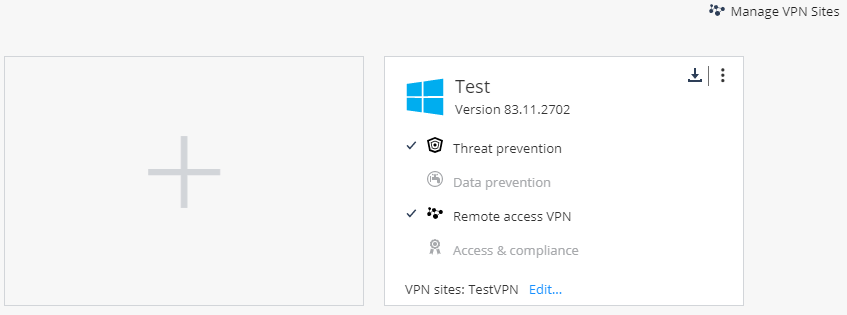

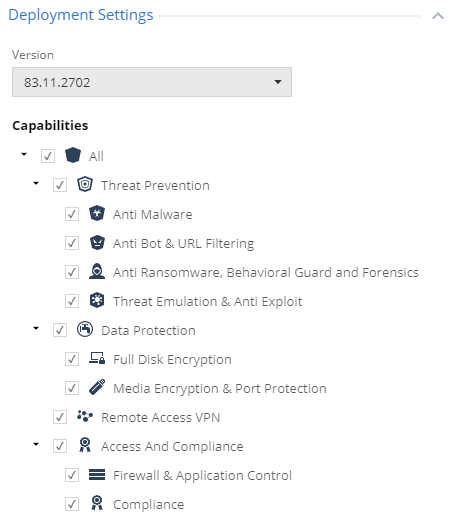

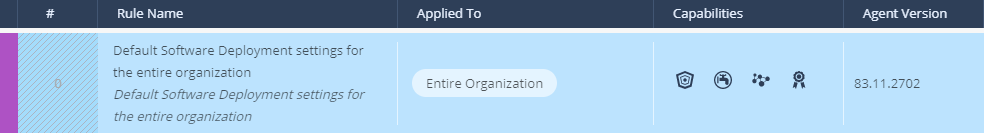

Desde el lanzamiento del segundo artículo , que examinó la interfaz de la consola de administración web, Check Point logró realizar algunos cambios en la sección Implementación; ahora contiene la subsección Implementación de software , en la que se configura la configuración (habilitar / deshabilitar blades) para los agentes ya instalados, y la subsección Exportar paquete , en el que puede crear paquetes con blades preinstalados para su posterior instalación en las máquinas de los usuarios, por ejemplo, mediante las políticas de grupo de Active Directory. Considere la subsección Implementación de software, que incluye todos los blades del Agente SandBlast.

Permítame recordarle que solo los blades de Prevención de amenazas se incluyen en la política de implementación estándar. Teniendo en cuenta la política de protección de datos discutida anteriormente, ahora puede habilitar esta categoría para la instalación y operación en una máquina cliente con SandBlast Agent. Tiene sentido habilitar la función de VPN de acceso remoto, que permitirá al usuario conectarse, por ejemplo, a la red corporativa de la organización, así como a la categoría Acceso y cumplimiento, que incluye las funciones de Firewall y control de aplicaciones y verificar que la máquina del usuario cumpla con la política de cumplimiento.

Exportar paquete

Configuración de política global

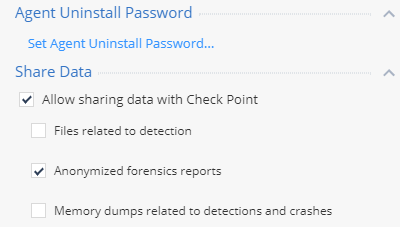

Uno de los parámetros más importantes se configura en la Configuración de política global: la contraseña para eliminar SandBlast Agent de la máquina del usuario. Después de instalar el agente, el usuario no podrá desinstalarlo sin ingresar la contraseña, que por defecto es la palabra " secreto " (sin comillas). Sin embargo, esta contraseña estándar es fácil de encontrar en fuentes públicas y, al implementar la solución SandBlast Agent, se recomienda cambiar la contraseña predeterminada para eliminar el agente. En la plataforma de administración, con una contraseña estándar, la política se puede configurar solo 5 veces, por lo que cambiar la contraseña para eliminar es inevitable.

Además, la configuración de la política global configura los parámetros de datos que se pueden enviar a Check Point para analizar y mejorar el servicio ThreatCloud.

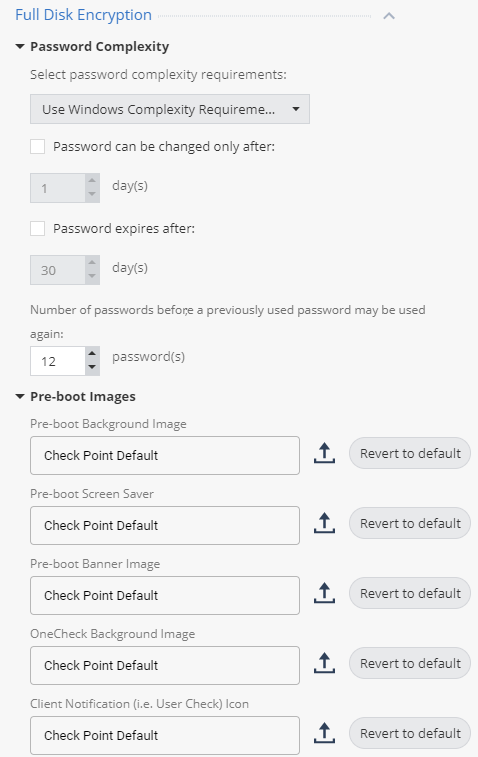

Desde la Configuración de Política Global, también se configuran algunos parámetros de la política de cifrado de disco, a saber, los requisitos de contraseña: complejidad, duración del uso, posibilidad de utilizar una contraseña previamente válida, etc. En esta sección, puede cargar sus propias imágenes en lugar de las estándar para Pre-boot o OneCheck.

Política de instalación

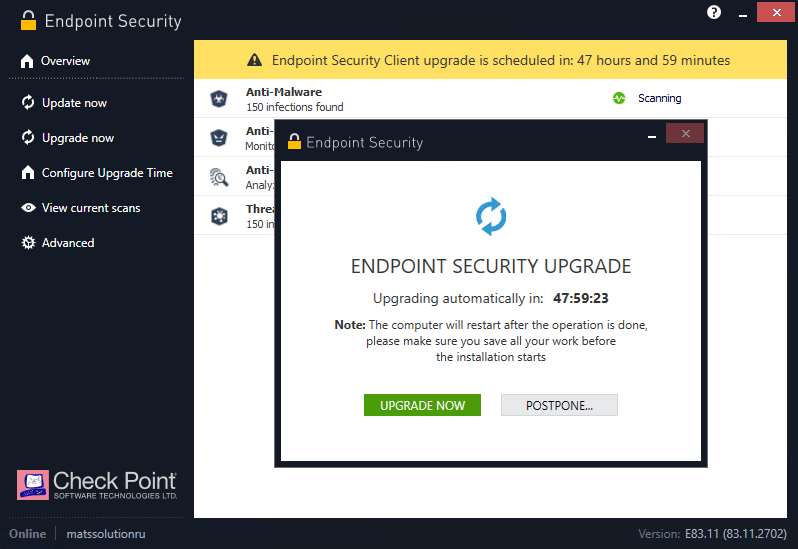

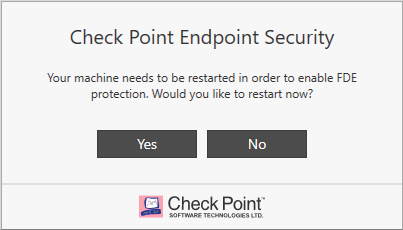

Después de familiarizarse con las capacidades de la política de protección de datos y configurar los ajustes correspondientes en la sección Implementación, puede comenzar a instalar una nueva política que incluye cifrado de disco utilizando Check Point Encryption y el resto de blades del agente SandBlast. Después de instalar la política en la Plataforma de Gestión, el cliente recibirá un mensaje para instalar la nueva versión de la política ahora o mover la instalación a un horario diferente (máximo 2 días). Después de descargar e instalar la nueva política, SandBlast Agent le pedirá al usuario que reinicie la computadora para habilitar la protección Full Disk Encryption.

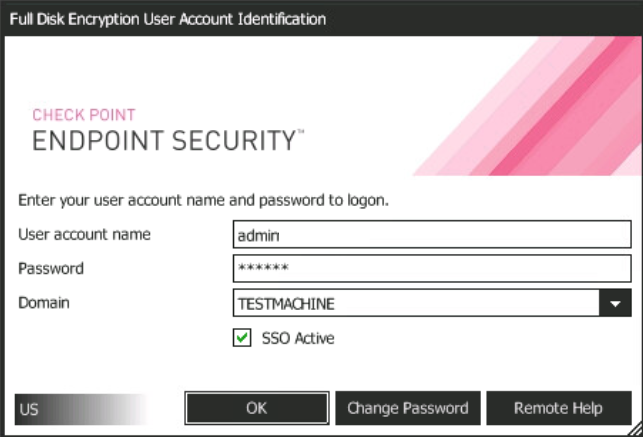

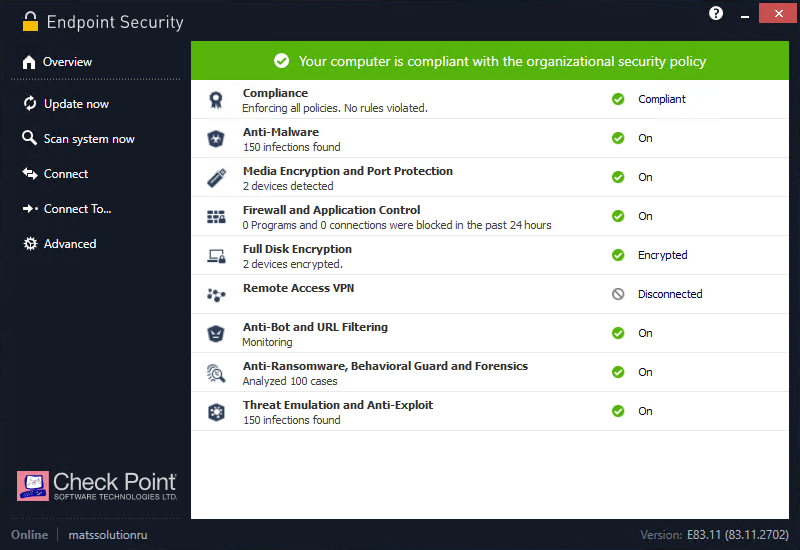

Después de reiniciar, el usuario deberá ingresar sus credenciales en la ventana de autenticación de Check Point Endpoint Security; esta ventana aparecerá cada vez que se inicie el sistema operativo (prearranque). Es posible seleccionar la opción de inicio de sesión único (SSO) para usar automáticamente las credenciales para la autenticación de Windows. En caso de una autenticación exitosa, el usuario obtiene acceso a su sistema y el proceso de cifrado del disco comienza entre bastidores. Esta operación no afecta el rendimiento de la máquina de ninguna manera, aunque puede llevar mucho tiempo (dependiendo de la cantidad de espacio en disco). Una vez que se completa el proceso de cifrado, podemos verificar que todos los blades estén en funcionamiento, la unidad esté cifrada y la máquina del usuario esté protegida.

Conclusión

Para resumir: en este artículo, examinamos las capacidades del Agente SandBlast para proteger la información almacenada en la máquina del usuario mediante el cifrado de disco en la política de Protección de datos, estudiamos la configuración para distribuir políticas y agentes a través de la sección Implementación e instalamos una nueva política con reglas de cifrado de disco y blades adicionales en la máquina del usuario. ... En el próximo artículo de la serie, analizaremos más de cerca las capacidades de registro y generación de informes en la plataforma de administración y el cliente SandBlast Agent.

Una gran selección de materiales en Check Point de TS Solution . Para no perderse las siguientes publicaciones en la plataforma de gestión de agentes de SandBlast, siga las actualizaciones en nuestras redes sociales ( Telegram , Facebook , VK ,Blog de soluciones TS , Yandex.Zen ).